DarkBit Ransomware Targets Israel with Command-Line Options and Optimized Encryption Routines

Summary

A new ransomware strain dubbed "DarkBit" has recently appeared on the threat landscape after targeting one of Israel's top research universities, Technion - Israel Institute of Technology (IIT).

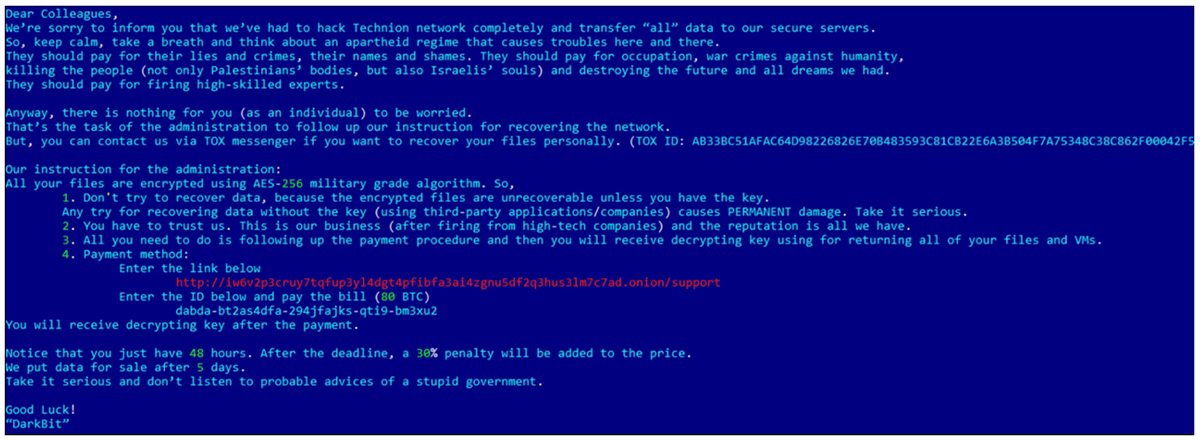

The threat actor behind this Golang-compiled ransomware appears to have geopolitical motivations; the ransom note is laden with anti-Israeli and anti-government rhetoric, along with mentions of the recent spate of layoffs across the technology industry.

The main portable executable (PE) module supports command-line options and data encryption optimization for large files.

Figure 1: DarkBit ransom note

The requested ransom to release the decryptor was 80 Bitcoin (BTC), equating to around USD $1,869,760 at the time of writing. The Haifa-based academic university is currently carrying out incident response activities to determine the scope of the attack, according to a post in Hebrew on their Twitter account, which states:

“The Technion is under cyber attack. The scope and nature of the attack are under investigation. To carry out the process of collecting the information and handling it, we use the best experts in the field, in the Technion and outside, and coordinate with the authorized authorities. The Technion proactively blocked all communication networks at this stage.”

Weaponization and Technical Overview

Weapons

|

Golang compiled PE executable

|

Attack Vector

|

Unknown

|

Network Infrastructure

|

TOX, TOR

|

Targets

|

Education

|

Technical Analysis

Context

On February 12, 2023, Technion – Israel Institute of Technology (IIT) suffered a ransomware attack. The threat actor behind the attack was a previously unknown group – DarkBit, who named themselves and claimed responsibility via a branded .onion website and Twitter page.

To date, the college has not publicly revealed the attack's true extent nor how many computer systems were impacted by the ransomware. The origins of the breach and initial infection vector have not yet been disclosed publicly.

During the attack, affected devices had various files encrypted by the ransomware, with the file extension '.Darkbit' being appended to signify encryption. Additionally, a ransom note with the filename 'RECOVERY_DARKBIT.txt' was added to all directories compromised by the ransomware.

The ransomware boasts several capabilities, including accepting command-line arguments or being run autonomously. It encrypts the victim’s device by default, employing Advanced Encryption Standard 256-bits (AES-256) during its encryption routine, and impacts a wide range of file types.

Furthermore, it utilizes the technique of multi-threading for faster and more efficient encryption.

SHA-256

MD5

|

9107be160f7b639d68fe3670de58ed254d81de6aec9a41ad58d91aa814a247ff

9880fae6551d1e9ee921f39751a6f3c0

|

File Name

|

N/A

|

File Size

|

5385216 bytes

|

File Type

|

X64 PE

|

Compile Date:

|

Sat Feb 11 17:10:53 2023

|

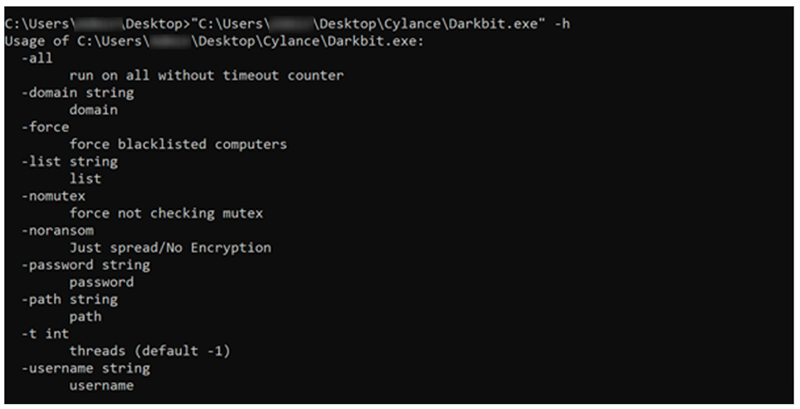

Executing the malware via the command-line can be done with multiple optional arguments, as seen below:

Figure 2: DarkBit command-line options

Argument

|

Description

|

-all

|

Run on all without timeout counter

|

-domain (string)

|

Domain

|

-force

|

Force blacklisted computers

|

-list (string)

|

List

|

-nomutex

|

Force not checking mutex

|

-noransom

|

Just spread/ No encryption

|

-password (string)

|

Password

|

-path (string)

|

Path

|

-t (int)

|

Threads (default -1)

|

-username (string)

|

Username

|

Upon execution, the malware will call vssadmin.exe, the localized Windows® administrative tool for shadow copies.

The malware then attempts to run this command to delete shadow copies in order to prevent the victim organization from performing data recovery:

vssadmin.exe delete shadow /all /Quiet

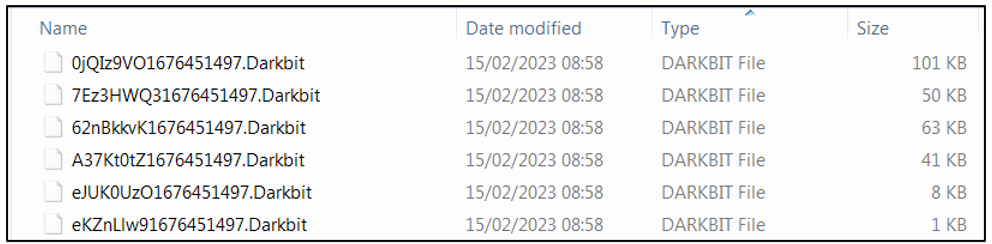

During the file encryption process, file extensions that the malware has not whitelisted are appended with a seemingly randomized name along with the “.Darkbit” file extension. That is appended to all affected files to signify encryption.

Figure 3: DarkBit encrypted files

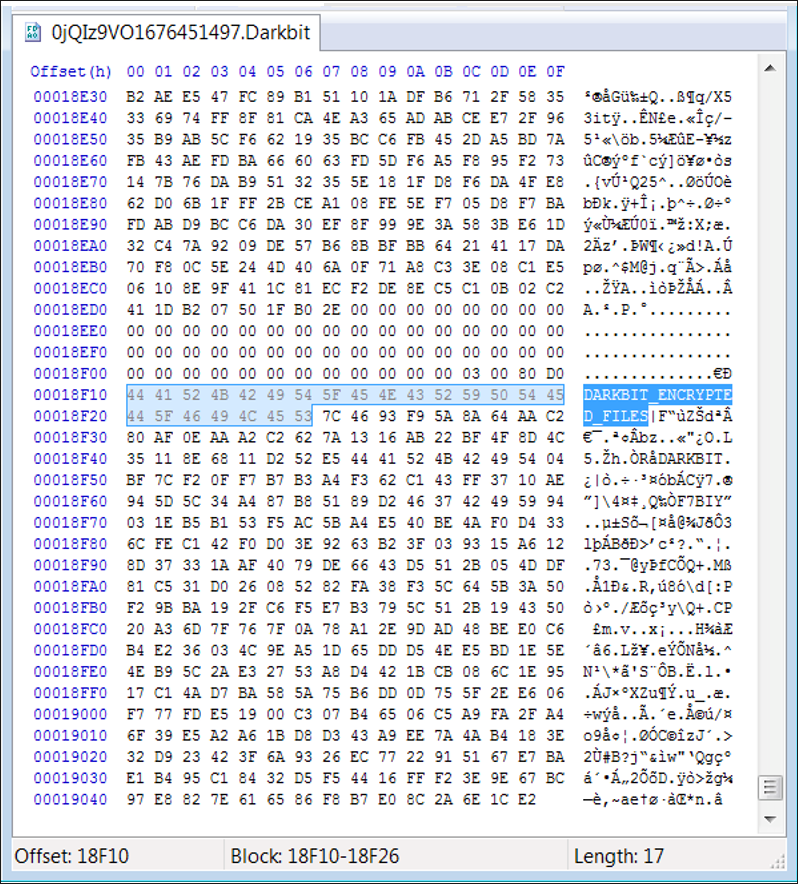

Additionally, when a file is encrypted, the string “DARKBIT_ENCRYPTED_FILES” is appended to the now-encrypted code.

Figure 4: Encrypted file's contents

DarkBit Ransomware Filetype Exclusion List

msilog

|

log

|

ldf

|

lock

|

theme

|

msi

|

sys

|

wpx

|

cpl

|

adv

|

msc

|

scr

|

key

|

ico

|

dll

|

hta

|

deskthemepack

|

nomedia

|

msu

|

rtp

|

msp

|

idx

|

ani

|

386

|

diagcfg

|

bin

|

mod

|

ics

|

com

|

hlp

|

spl

|

nls

|

cab

|

diagpkg

|

icl

|

ocx

|

rom

|

prf

|

themepack

|

msstyles

|

icns

|

mpa

|

drv

|

cur

|

diagcab

|

exe

|

cmd

|

shs

|

Darkbit

|

DarkBit File-Specific Exclusion List

Thumbs.db

|

Desktop.ini

|

Darkbit.jpg

|

Recovery_darkbit.txt

|

System volume information

|

|

When it comes to encrypting files larger than 25MB, the malware is instructed (depending on the target file size) to divide those files into parts, with each part being a specific size, and then to encrypt them.

Max file size (MB)

|

Parts

|

Part size (bytes)

|

1000

|

2

|

12000

|

4000

|

3

|

10000

|

7000

|

2

|

20000

|

11000

|

3

|

30000

|

51000

|

5

|

30000

|

1000000

|

3

|

1000000

|

5000000

|

5

|

1000000

|

6000000

|

20

|

10000000

|

Network Infrastructure

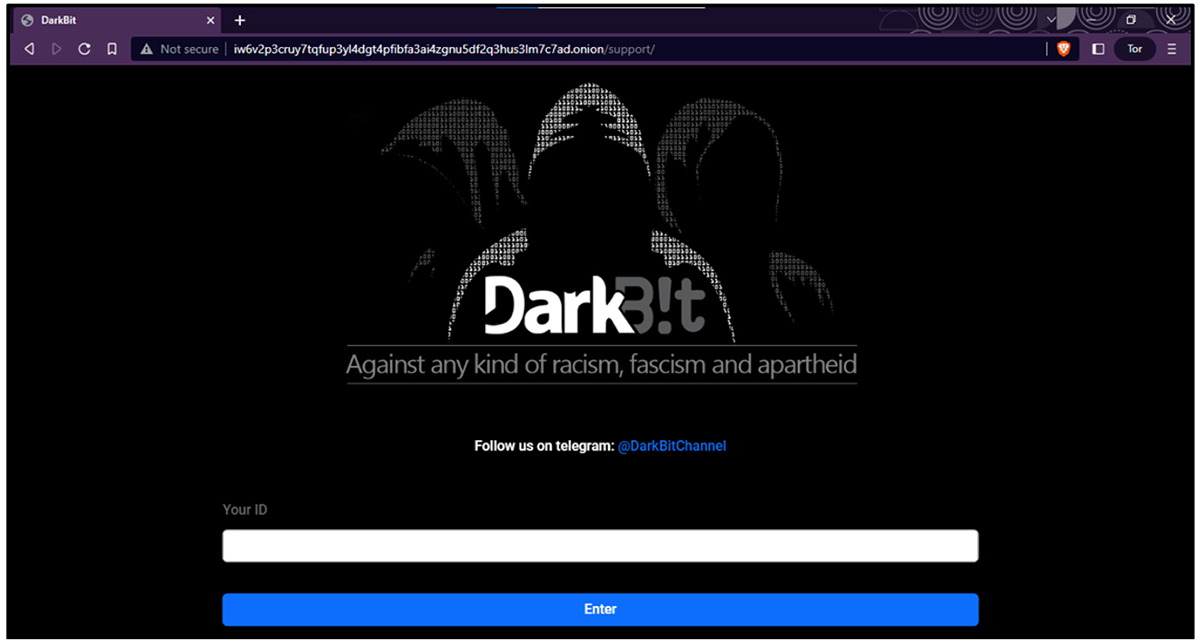

The DarkBit group has a .onion webpage accessible to the TOR network. Under the DarkBit logo, the site includes the provocative subheading, “Against any kind of racism, fascism and apartheid,” leading one to believe this might be a hacktivist group. The ransom note includes its address, offering "support" to the victim.

URL

|

hxxp://iw6v2p3cruy7tqfup3yl4dgt4pfibfa3ai4zgnu5df2q3hus3lm7c7ad[.]onion/support

|

Figure 5: DarkBit “support” page

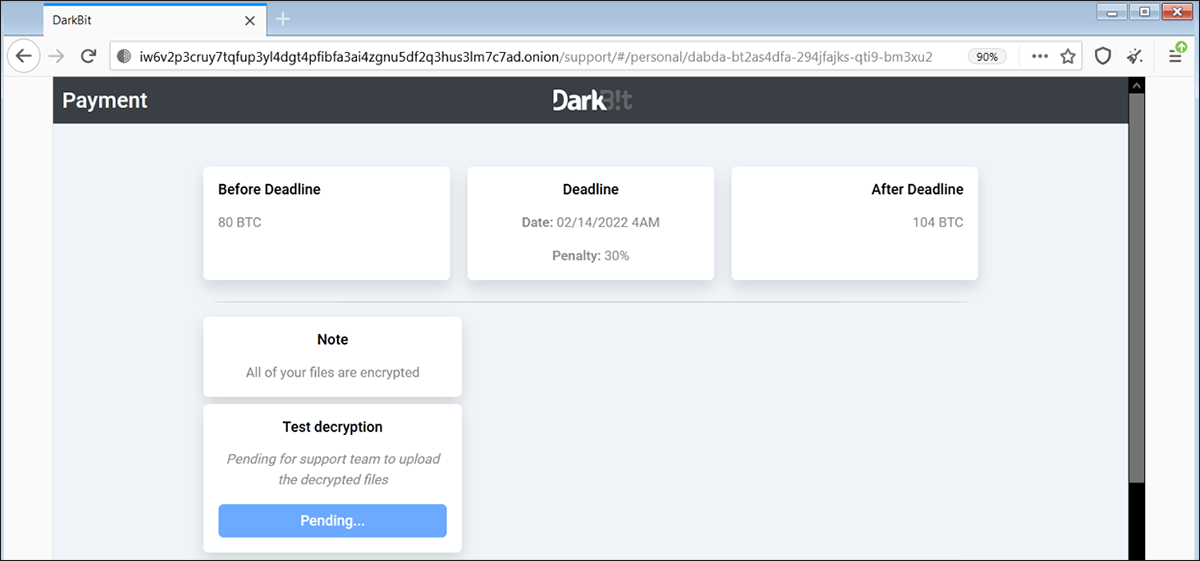

As an additional extortion method, 48 hours after its initial attack, the ransomware group demanded a further 30% penalty (24 BTC) to pressurize the university into immediately paying the specified sum.

Figure 6: Victim payment information page

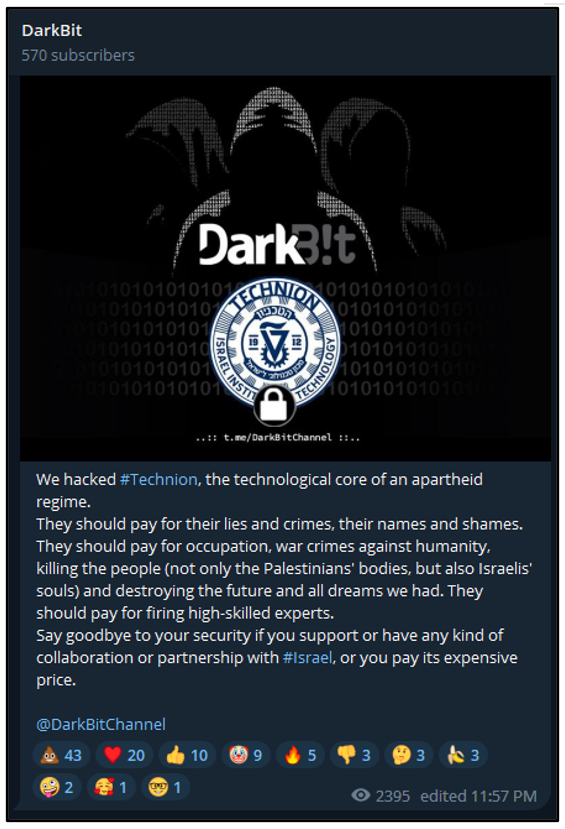

Furthermore, the DarkBit group has a Telegram account where it was last noted to be boasting about the hack of the university, citing more anti-Israeli rhetoric.

Figure 7: The DarkBit ransomware group’s Telegram page

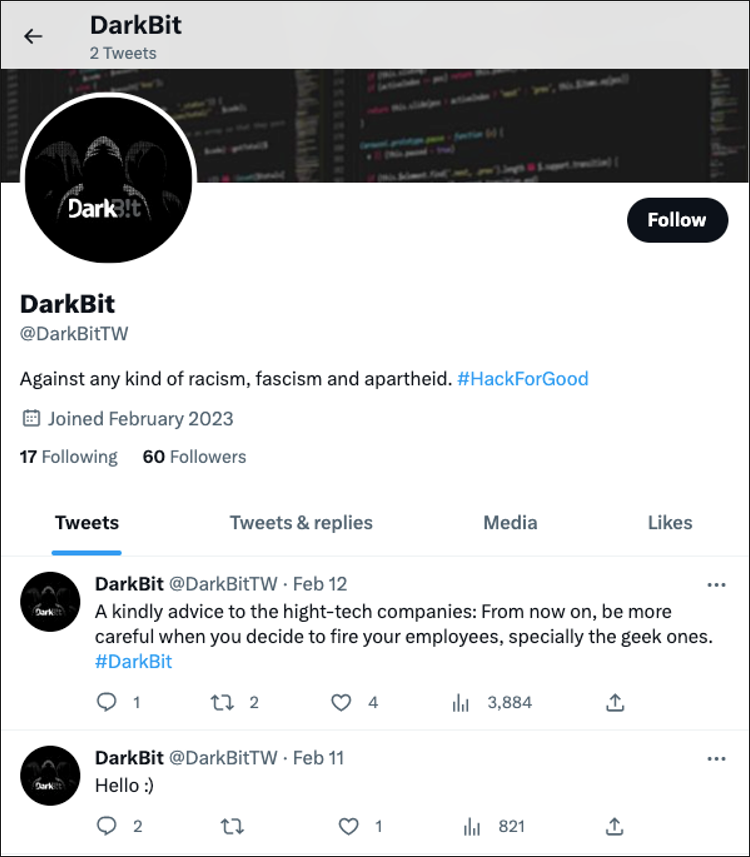

DarkBit also has a Twitter page containing similar political messaging as was seen in the ransom note, with the Twitter handle (@)DarkBitTW. It promotes the hashtag “#HackForGood”.

A Tweet from the account dated Feb 12th gives us a little more insight into the possible motivations of the threat actor, stating: “A kindly advice to the hight-tech [sic] companies: From now on, be more careful when you decide to fire your employees, specially [sic] the geek ones. #DarkBit”.

Figure 8: DarkBit’s Twitter page

Targets

Figure 9: DarkBit targets

At the time of writing, the only known target of this new group has been the Technion - Israel Institute of Technology. However, given that DarkBit has set up a support site for victim interaction and payment facilitation, combined with their seemingly political motivations, new targets may come up in Israel in the near future.

Attribution

Given the political theme behind the attack and the political and institutional rhetoric posted on the threat group’s web pages, there may be other factors at play here besides financial motivation. Due to the note about tech layoffs on its Twitter page, it is conceivable that a disgruntled employee or group of employees may be behind this ransomware attack, unless this is simple misdirection.

Based on the code analysis, BlackBerry cannot link this group to any publicly known ransomware groups.

Conclusions

Ransomware is no longer about financial gain. We have noted a growing trend where ransomware is used as a weapon in geopolitics. This trend began a few years ago in Ukraine. Today we now see it in Israel, used against one of the largest universities in the country. We should expect more ransomware attacks with geopolitical motivations as time goes by.

Ransomware is used as a blunt tool by threat actors because upon deployment, it immediately disrupts systems, causing reputational and financial damage; it may also result in financial benefit to the threat actor if the ransom is paid. Finally, the messages displayed on the ransomware’s support pages and sites offer threat actors a public place to spread their own flavor of geopolitical propaganda.

For similar articles and news delivered straight to your inbox, subscribe to the BlackBerry blog.

APPENDIX 1 – Indicators of Compromise (IoCs)

Hashes (md5, sha-256)

|

9880fae6551d1e9ee921f39751a6f3c0

9107be160f7b639d68fe3670de58ed254d81de6aec9a41ad58d91aa814a247ff

|

Ransom Note

|

recovery_darkbit.txt

|

Mutex in the System

|

Global\dbdbdbdb

|

Network Indicators

|

hxxp://iw6v2p3cruy7tqfup3yl4dgt4pfibfa3ai4zgnu5df2q3hus3lm7c7ad[.]onion/support

TOX ID: AB33BC51AFAC64D98226826E70B483593C81CB22E6A3B504F7A75348C38C862F00042F5245AC

|

APPENDIX 2 – Applied Countermeasures

Yara Rules

rule Darkbit_Ransomware {

meta:

description = "Yara rule based of the DarkBit Ransomware code"

author = "The BlackBerry Research & Intelligence team"

date = "2023-02-14"

last_modified = "2023-02-15"

distribution = "TLP:White"

version = "1.0"

sha256 = "9107be160f7b639d68fe3670de58ed254d81de6aec9a41ad58d91aa814a247ff"

md5 = "9880fae6551d1e9ee921f39751a6f3c0"

strings:

$4538285_63 = { 9? 9? 9? 48 ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? C6 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 66 ?? E8 ?? ?? ?? ?? 48 ?? ?? 84 ?? 0F 85 }

$5891110_63 = { 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? 4C ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 4C ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? 0F 1F ?? ?? ?? 48 ?? ?? 0F 8E }

$7545077_63 = { 48 ?? ?? ?? ?? ?? ?? 0F 1F ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? 0F 84 }

$5903045_63 = { 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? B9 ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? 4C ?? ?? 0F 1F ?? ?? ?? 48 ?? ?? 73 }

$5127463_63 = { 48 ?? ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 4C ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? 4C ?? ?? ?? ?? 4C ?? ?? 0F 9E ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 }

$6072198_63 = { 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? B9 ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 9? 48 ?? ?? 0F 84 }

$4935722_63 = { 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? 84 ?? 0F 85 }

$4976425_63 = { 41 ?? ?? ?? ?? 0F 11 ?? ?? ?? ?? ?? ?? 4F ?? ?? ?? 4D ?? ?? ?? 41 ?? ?? ?? 0F 11 ?? ?? ?? ?? ?? ?? 4F ?? ?? ?? 4D ?? ?? ?? 41 ?? ?? ?? 0F 11 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? ?? 74 }

$4527589_63 = { 48 ?? ?? ?? ?? 48 ?? ?? 0F B7 ?? ?? ?? 0F B7 ?? ?? ?? 4C ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 4C ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 4C ?? ?? ?? ?? ?? ?? ?? 9? 48 ?? ?? 7D }

$4716056_63 = { 0F B6 ?? ?? ?? 0F B6 ?? 48 ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? 48 ?? ?? 48 ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? 48 ?? ?? ?? 66 ?? ?? ?? ?? B8 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? C3 }

$5798030_63 = { 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 0F 1F ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 9? 48 ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? 83 ?? ?? ?? ?? ?? ?? 75 }

$6047533_63 = { 0F B6 ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 44 ?? ?? ?? ?? ?? 48 ?? ?? 48 }

$7558727_62 = { 31 ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? B9 ?? ?? ?? ?? BF ?? ?? ?? ?? E8 ?? ?? ?? ?? 0F 1F ?? 48 ?? ?? 0F 84 }

$4266979_62 = { 48 ?? ?? ?? 48 ?? ?? 8B ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? FF D? 48 ?? ?? ?? ?? 0F B6 ?? ?? 83 ?? ?? 88 ?? ?? 0F B6 ?? ?? BE ?? ?? ?? ?? 48 ?? ?? 48 ?? ?? ?? 48 ?? ?? 48 ?? ?? ?? ?? 66 ?? 74 }

$5892010_62 = { 4B ?? ?? ?? 49 ?? ?? ?? 49 ?? ?? ?? ?? 49 ?? ?? ?? ?? 8B ?? ?? ?? ?? ?? ?? 4C ?? ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? 4C ?? ?? ?? ?? ?? ?? ?? 49 ?? ?? 0F 8F }

$5132165_62 = { 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 9? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? 4C ?? ?? ?? ?? 4C ?? ?? 0F 9E ?? 48 ?? ?? ?? ?? 48 ?? ?? 48 ?? ?? ?? ?? EB }

$6850214_62 = { 44 ?? ?? ?? ?? ?? 8B ?? 89 ?? ?? ?? 8B ?? ?? 89 ?? ?? ?? 8B ?? ?? 89 ?? ?? ?? 8B ?? ?? 89 ?? ?? ?? 0F 10 ?? ?? ?? 0F 11 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? C3 }

$4976188_62 = { 41 ?? ?? ?? ?? 0F 11 ?? ?? ?? ?? ?? ?? 4B ?? ?? ?? 48 ?? ?? ?? 0F 10 ?? 0F 11 ?? ?? ?? ?? ?? ?? 4B ?? ?? ?? 48 ?? ?? ?? 0F 10 ?? 0F 11 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? ?? 0F 85 }

$4610524_62 = { 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? 84 ?? 0F 85 }

$6072616_61 = { 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? B9 ?? ?? ?? ?? 0F 1F ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 66 ?? ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? 0F 84 }

$4442442_61 = { 4C ?? ?? ?? ?? 4C ?? ?? ?? ?? ?? ?? 44 ?? ?? ?? ?? ?? ?? ?? 45 ?? ?? ?? 41 ?? ?? ?? 41 ?? ?? ?? 47 ?? ?? ?? 45 ?? ?? ?? 41 ?? ?? ?? 44 ?? ?? ?? ?? 4C ?? ?? ?? ?? ?? ?? 45 ?? ?? 0F 8E }

$4448822_61 = { 48 ?? ?? ?? ?? 0F 1F ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 8B ?? 89 ?? C1 ?? ?? C1 ?? ?? 01 ?? C1 ?? ?? 41 ?? ?? C1 ?? ?? 29 ?? 85 ?? 0F 8C }

$4726213_61 = { 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 40 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? 4C ?? ?? 4C ?? ?? E8 ?? ?? ?? ?? 4C ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 0F B6 ?? ?? ?? 4C ?? ?? ?? ?? 48 }

$5127401_61 = { 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? 4C ?? ?? ?? ?? 4C ?? ?? 0F 9E ?? 48 ?? ?? ?? ?? 48 ?? ?? 48 ?? ?? ?? ?? EB }

$4357770_61 = { 48 ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 0F 10 ?? ?? ?? ?? ?? 0F 11 ?? ?? ?? 0F 10 ?? ?? ?? ?? ?? 0F 11 ?? ?? ?? 31 ?? EB }

$5046026_60 = { 48 ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? FF D? 66 ?? 48 ?? ?? ?? 0F 85 }

$6918301_60 = { 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? 0F 10 ?? ?? ?? ?? ?? ?? 0F 11 ?? ?? 0F 10 ?? ?? ?? ?? ?? ?? 0F 11 ?? ?? 0F 10 ?? ?? ?? ?? ?? ?? 0F 11 ?? ?? 0F 10 ?? ?? ?? ?? ?? ?? 0F 11 ?? ?? EB }

$5651196_60 = { 0F 1F ?? ?? E8 ?? ?? ?? ?? 9? 66 ?? ?? ?? ?? ?? ?? ?? ?? ?? C6 ?? ?? ?? ?? ?? ?? ?? C7 ?? ?? ?? ?? ?? ?? ?? ?? ?? ?? 66 ?? ?? ?? ?? ?? ?? ?? ?? ?? C6 ?? ?? ?? ?? ?? ?? ?? 31 ?? EB }

$5735857_60 = { E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 0F 1F ?? ?? E8 ?? ?? ?? ?? 83 ?? ?? ?? ?? ?? ?? 75 }

$5058799_60 = { 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 0F BA ?? ?? 73 }

$4987306_60 = { 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? 81 E? ?? ?? ?? ?? 44 ?? ?? ?? ?? 41 ?? ?? ?? 4C ?? ?? 9? 0F B6 ?? 40 ?? ?? ?? 75 }

$4491881_60 = { 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? ?? 66 ?? ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? 0F 82 }

$5384124_60 = { 0F 1F ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? 83 ?? ?? ?? ?? ?? ?? 75 }

$6212553_60 = { 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 9? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 0F 1F ?? ?? 48 ?? ?? 0F 84 }

$5991938_60 = { 4C ?? ?? 48 ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? 0F 94 ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 4C ?? ?? ?? ?? ?? ?? ?? 4C ?? ?? ?? ?? ?? ?? ?? 89 ?? 48 }

$4975050_60 = { 48 ?? ?? ?? ?? ?? ?? ?? 0F 10 ?? 0F 11 ?? ?? ?? ?? ?? ?? 0F 10 ?? ?? 0F 11 ?? ?? ?? ?? ?? ?? 0F 10 ?? ?? 0F 11 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 0F 1F ?? 48 ?? ?? ?? 0F 8F }

$7558357_59 = { 31 ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? E8 ?? ?? ?? ?? B9 ?? ?? ?? ?? BF ?? ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? 0F 84 }

$5152831_59 = { 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? 48 ?? ?? 0F 1F ?? ?? ?? E8 ?? ?? ?? ?? 48 ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? 48 ?? ?? 48 }

$4347563_59 = { 48 ?? ?? ?? ?? 66 ?? ?? ?? 48 ?? ?? 48 ?? ?? 48 ?? ?? 9? 9? 48 ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? 48 ?? ?? 48 ?? ?? ?? 66 ?? ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? 0F 83 }

$6022661_59 = { 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 0F 1F ?? E8 ?? ?? ?? ?? E8 ?? ?? ?? ?? 83 ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 89 ?? 48 }

$6139378_59 = { 88 ?? ?? ?? 44 ?? ?? ?? ?? ?? C6 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? FF D? 48 ?? ?? ?? ?? 0F B6 ?? ?? ?? 48 ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? ?? 48 ?? ?? ?? ?? ?? ?? C3 }

condition:

uint16(0) == 0x5A4D and filesize < 10MB and all of them

}

|

Related Reading:

About The BlackBerry Research and Intelligence Team

The BlackBerry Research and Intelligence team is a highly experienced threat research group specializing in a wide range of cybersecurity disciplines, conducting continuous threat hunting to provide comprehensive insights into emerging threats. We analyze and address various attack vectors, leveraging our deep expertise in the cyberthreat landscape to develop proactive strategies that safeguard against adversaries.

Whether it's identifying new vulnerabilities or staying ahead of sophisticated attack tactics, we are dedicated to securing your digital assets with cutting-edge research and innovative solutions.