本ブログ記事は、2020年12月11日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

この記事は、BlackBerry インシデント対応(IR)チームによるシリーズの第5回目です(今回はBlackBerry® Guardチームがゲストとして登場します)。IR チームは、インシデントの発生を阻止するか、その影響を大幅に減らす重要な行動について調査しています。

最初の4つの記事については、こちらをご覧ください。

インサイト

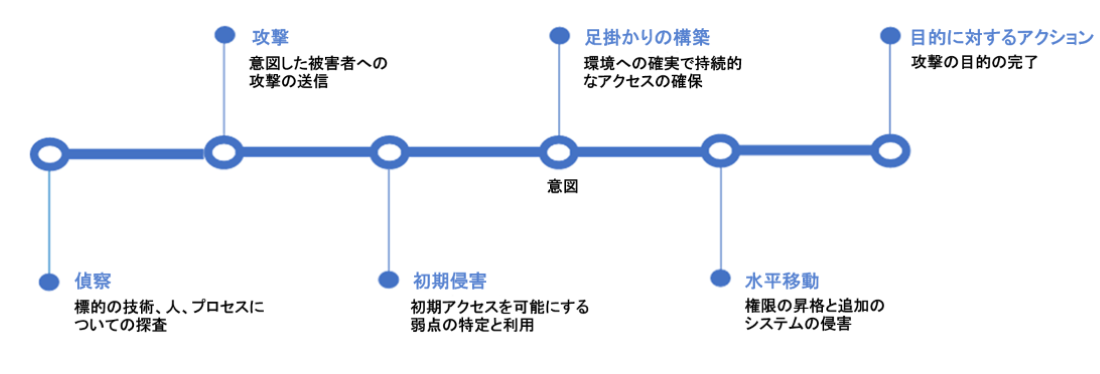

組織が、購入したセキュリティ製品に頼ることで、その環境内にあるすべての敵対的なインスタンスを発見したいと考えるのはもっともではありますが、単純に不可能です。セキュリティ技術は、攻撃者と同じように思考する人間的な要素と組み合わされなければなりません。これは特に、脅威ハンティングの導入の際に当てはまります。脅威ハンターは、サイバーキルチェーン(プロアクティブ監視に関する記事で紹介しています)を理解し、その各フェーズで何を求めるべきかを把握しておく必要があります。

図1:侵害の兆候がないか、環境のプロアクティブな掃討作戦に利用可能な、各ステージを示したサイバーキルチェーン

現実世界のシナリオ

BlackBerry Guard チームは、お客様環境内に侵害の兆候がないか、常に監視しています。この24時間365日体制のサービスにより、次のような悪意のあるインスタンスを発見してきました

- Ursnif や Trickbot に関連したファイルレスマルウェアは、BlackBerry® Optics の EDR 行動ルールを用いて、不審な mshta の使用を監視することで検出されました。

このマルウェアは、Windows レジストリ内の Run キーを利用して常時起動していました。この Run キーは mshta.exe 経由で、レジストリ内の別の場所にある悪意のあるコードを実行するようにセットされていました。

- Web サーバーに潜伏する XMRig ベースの coinminer(コインマイナー)は、cmd.exe を立ち上げる特殊なプロセスを検出するように設計された BlackBerry Optics の EDR ルールによって特定されました。この事例では、プロセスは Web サーバーのプロセスでした。

ProgramData ディレクトリルート内の不審なファイルのアクティビティ検出のために設計された別の BlackBerry Optics EDR ルールが、システム上で同時にアラートを発しました。これは同じ悪意のあるアクティビティの一部でした。悪意あるアクティビティであることを確認した後、BlackBerry® のリサーチおよびインテリジェンスチームは、このマルウェアをリバースエンジニアリングし、その全機能と他の侵害指標(IOC)を特定し、その後の脅威ハンティングに役立てました。

効果的な脅威ハンティングのためのヒント

基本的なセキュリティ対策を超えて、大きな投資が必要となるため、このリストは、本シリーズでほとんど取り上げたことのないトピックの1つかもしれません。以下、皆様の参考になれば幸いです。

- 複数のデータフィードを単一システムに一元化

- 複数のデータフィードを関連イベントに関連付け

- 対策の簡易化のため、脅威インテリジェンスフィードを使用してデータを拡張

- 統計解析(スタッキング)を利用して異常なアクティビティを特定

- 機械学習(ML)を活用した、異常特定のためのさらなる対応を検討

- 環境から得られたインテリジェンスを収集、整理し、中央リポジトリに蓄積。これを利用して、類似インシデントを自動化した手法で発見

- 以下のアクティビティのために、さらなる掃討作戦を構築

o Mitre Att&ck フレームワークで紹介されているツールや戦術

o 以下のような、頻繁に悪用される、コマンドシェルを起動させるプロセス

• Web サーバープロセス(IIS など)

• Microsoft Office アプリケーション

o Windows の ProgramData のルートなど、頻繁に悪用されるディレクトリのファイルアクティビティ

o 短時間に集中するポート3389への接続の試みなど、よく見られるネットワーク攻撃 - 脅威ハンティングの有効性を継続的に高めるため、攻撃者の最新の戦術、技術、手順(TTP)に対応できる経験豊富なスタッフを育成

この能力を社内で提供できるリソースを持っている組織もあれば、そうでない組織もあります。そうでない組織は、社内の能力を強化するためにサードパーティを使うことを検討してください。24時間365日体制の脅威ハンティングオペレーションには投資できないという組織は、過去および現在進行中の侵害を特定するために、定期的な「侵害評価」を検討する必要があります。

まとめ

セキュリティ製品への投資は決して無駄なお金とはなりませんが、それらの製品やサービスを最大限活用するには、攻撃者のように思考する人間と組み合わせる必要があります。その一例が、この記事で紹介した「脅威ハンティング」です。

ここで紹介したヒントが、継続的な脅威ハンティングを含んだサードパーティ MSSP を検討するにあたっての端緒、または少なくとも何を求めるべきかの参考になれば幸いです。