脅威のスポットライト: ロシアのユーザ以外を狙うAmadey ボット

本ブログ記事は、2020年1月8日に米国で公開された抄訳版です。原文はこちらからご覧頂けます。

エグゼクティブサマリ

Amadey は2018年10月に初めて発見されたボットです[1]。主な機能は感染した環境の情報を収集し、追加のマルウェアを配布することです。

主な感染経路はRigEKやFallout EK[2]といったエクスプロイトキット経由です。BlackBerry Cylance によるモニタリングでは2019年の2月23日から3月1日及び4月18日から6月5日に情報搾取型マルウェアであるAZORult Infostealer[3]からAmadeyを拡散する傾向を確認しています。2019年の4月にはサイバー犯罪集団であるTA505がAmadeyを利用したことが知られています[4] 。

本記事ではAZORultを媒介として拡散したAmadeyの技術的な詳細を解説します。このキャンペーンの間、Amadeyの亜種が複数確認されています。本記事は1ヶ月近く利用されたDE8A40568834EAF2F84A352D91D4EA1BB3081407867B12F33358ABD262DC7182の詳細を調べています。

技術的解説

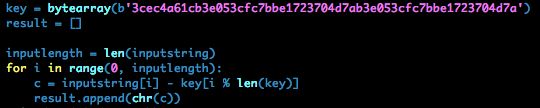

難読化

Amadeyは実行ファイルに難読化した文字列を含み、このサンプルでは図1のロジックに従い難読化を解きます。例えばC2サーバのドメイン名、dllファイルの名前、API名、アンチウイルスベンダーの名前などを難読化して保持しています。例えば “94 D6 CD CF 99 DA AD 92 CF CD 98 D7 96 AA A1 D6 AA A1 D6 94 C6 A6 CF” は下記のようにC2サーバのドメイン名に変換されます。

ashleywalkerfuns[.]com.

図 1: Amadeyが使う難読化文字列を解くロジック

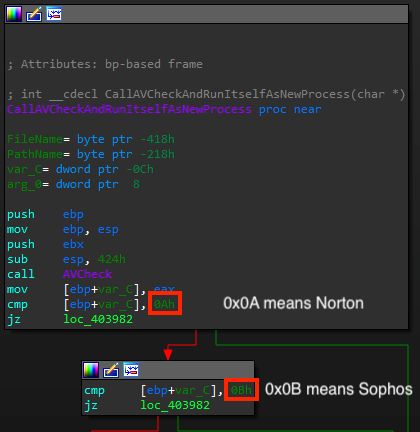

インストール

Amadeyは感染したコンピュータに表1で示すアンチウイルス製品が存在するかどうかを調べます。次に、自身を ”vnren.exe” として “C:\ProgramData\44b36f0e13\” にコピーします。その後、自身の実行を終了する前にコピーした実行ファイルを起動します。”44b36f0e13” のディレクトリ名は難読化された文字列としてAmadeyに埋め込まれているため、Amadeyのサンプルごとに異なる場合があります。

アンチウイルス製品名

|

対応するインデックス番号

|

AVAST Software

|

0x1

|

Avira

|

0x2

|

Kaspersky Lab

|

0x3

|

ESET

|

0x4

|

Panda Security

|

0x5

|

Doctor Web

|

0x6

|

AVG

|

0x7

|

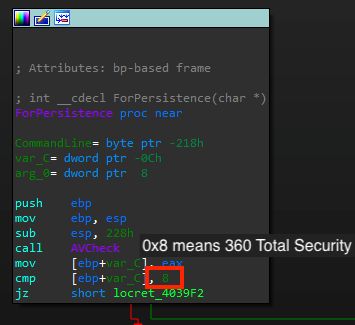

360TotalSecurity

|

0x8

|

BitDefender

|

0x9

|

Norton

|

0xA

|

Sophos

|

0xB

|

Comodo

|

0xC

|

表 1: アンチウイルス製品名と対応するインデックス番号

AmadeyがNorton (0xA) もしくは Sophos (0xB) がインストールされていることを検知すると、”C:\ProgramData\44b36f0e13\” に自身のコピーを作成することを避けます (図2を参照)。

図 2: Norton もしくは Sophos が存在する場合、Amadeyは自身のコピーを作成しない

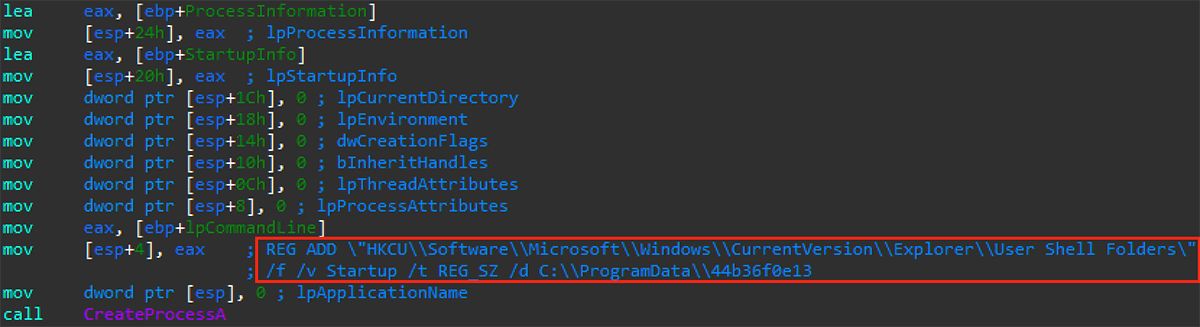

永続性

Amadeyは永続性を保つためにAmadeyの実行ファイル (vnren.exe) を含むフォルダをスタートアップフォルダとして変更します。これは図3で示すようにレジストリの変更により実現します。

図 3: 永続性を保つためにAmadeyはスタートアップフォルダの変更をする

また、この段階でも再度Amadeyはインストールされているアンチウイルス製品を調べます。360TotalSecurity がインストールされている場合、この永続性を保つ処理は行われません (図4参照)。

図 4: 360 TotalSecurity が存在する場合、 Amadey は永続性を保つ処理を行わない

C2 通信

表2はAmadeyがC2サーバに送信するパラメータの一覧です。

Key

|

Value

|

id

|

“Volume Serial Number” に基づいて計算される ID

|

vs

|

Amadey のバージョン

|

ar

|

管理者権限で動作している場合1、そうでない場合は0

|

bi

|

64 bit 環境: 1

32 bit 環境: 0

|

lv

|

0 の場合、追加のマルウェアをインストールする

|

os

|

OS バージョン。Windows 7 の場合 9

|

av

|

表1を参照、該当しない場合は 0

|

pc

|

GetComputerNameA APIから得られるコンピュータ名

|

un

|

GetUserNameA API から得られるユーザ名

|

表 2: AmadeyのPOSTパラメータ

Amadeyは60秒ごとにC2サーバに以下のパラメータを送信します (図5参照)。

図 5: HTTP POSTリクエストのサンプル

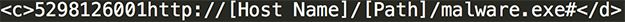

図6のようにAmadey のC2サーバはマルウェアを保存しているURL のリストをレスポンスとして返します。AmadeyはそのURLから追加のマルウェアをダウンロードして実行します。

図 6:レスポンスのサンプル

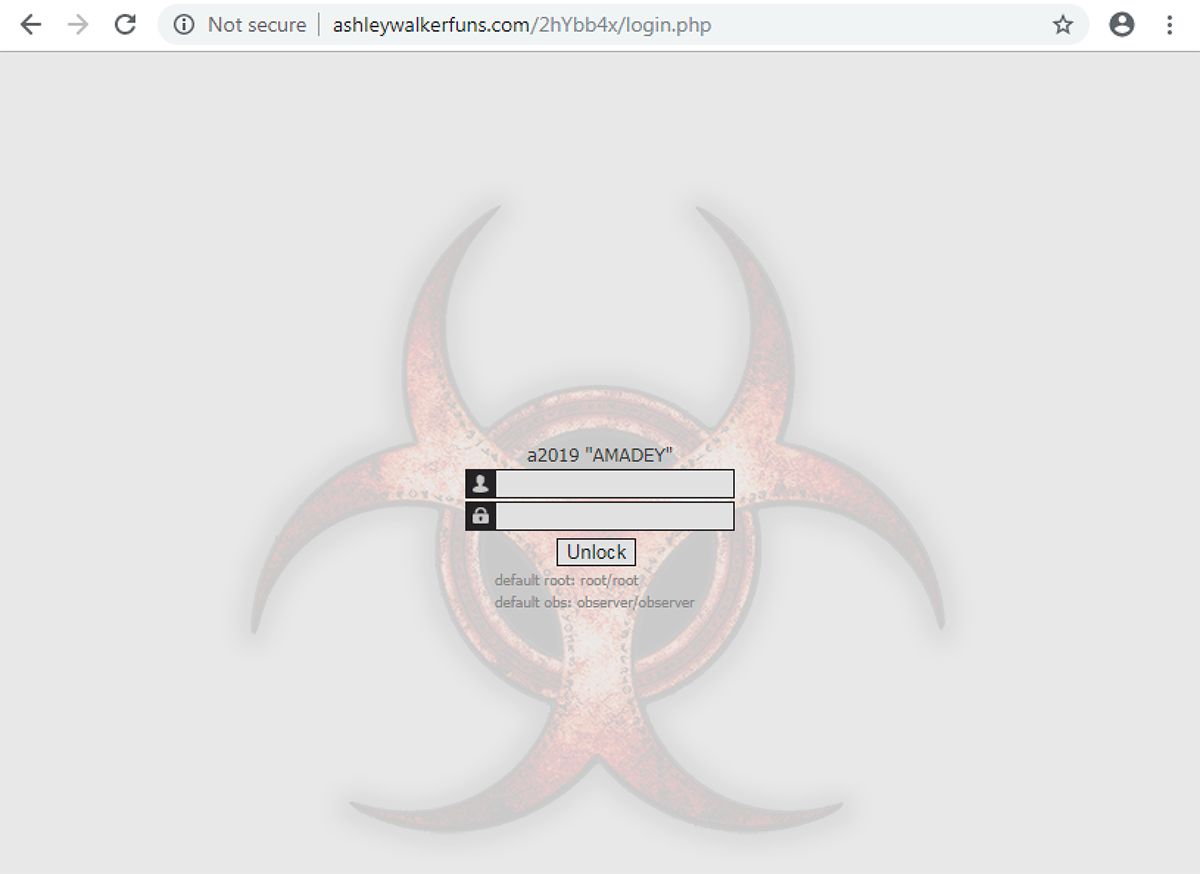

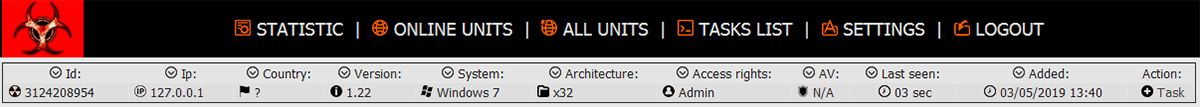

本記事のドラフト執筆時には、図7のようにAmadey管理者ツールのログインページを確認できました。

図 7: 稼働していたAmadey管理者ページ

Amadey 管理者ツール

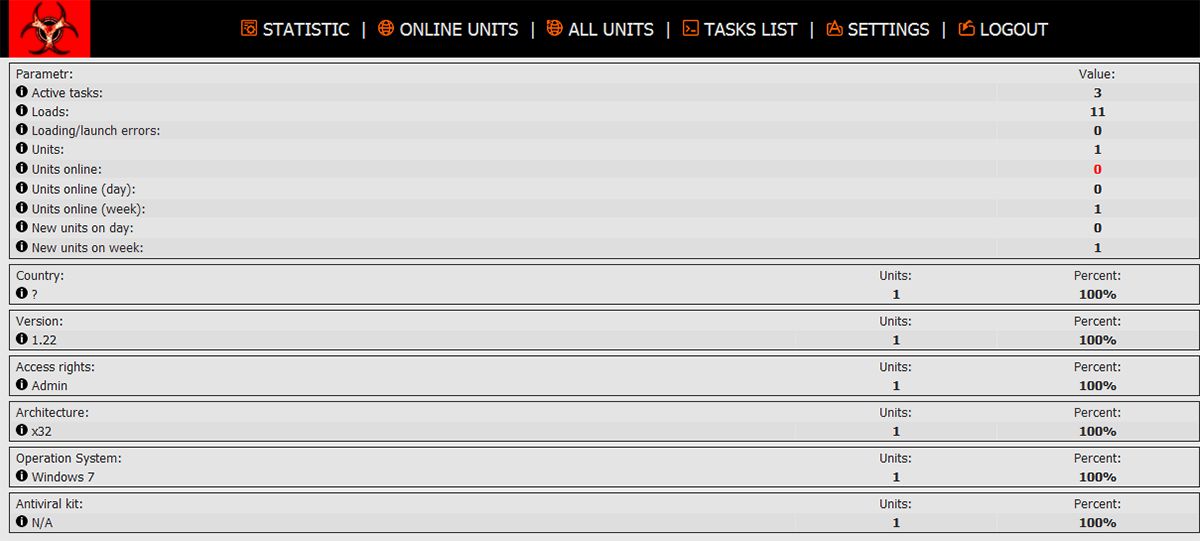

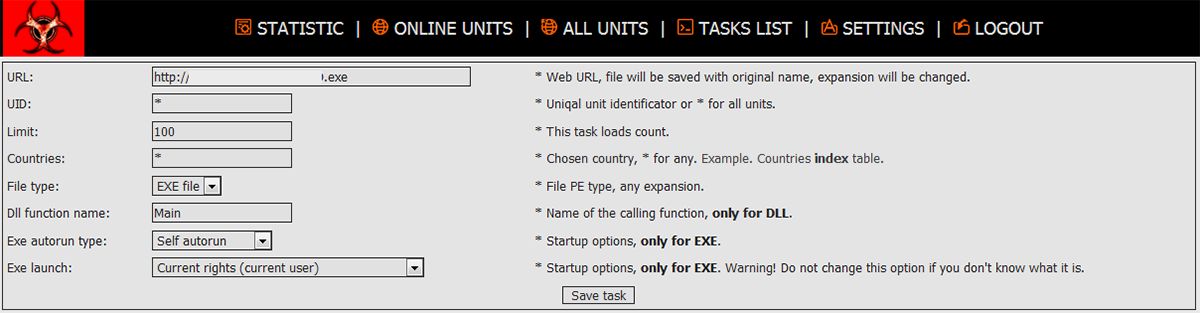

一時期公開されていたAmadey管理者ツールのソースコード[5] から、その機能を把握するためにテスト環境にツールをインストールし調査を行いました。調査の結果、下記の機能を有することが判明しました。

- 感染したコンピュータに関する統計情報の表示 (図 8)

- 感染したコンピュータのリストの表示 (図 9)

- 追加のマルウェア配布に関する管理パネル (図 10)

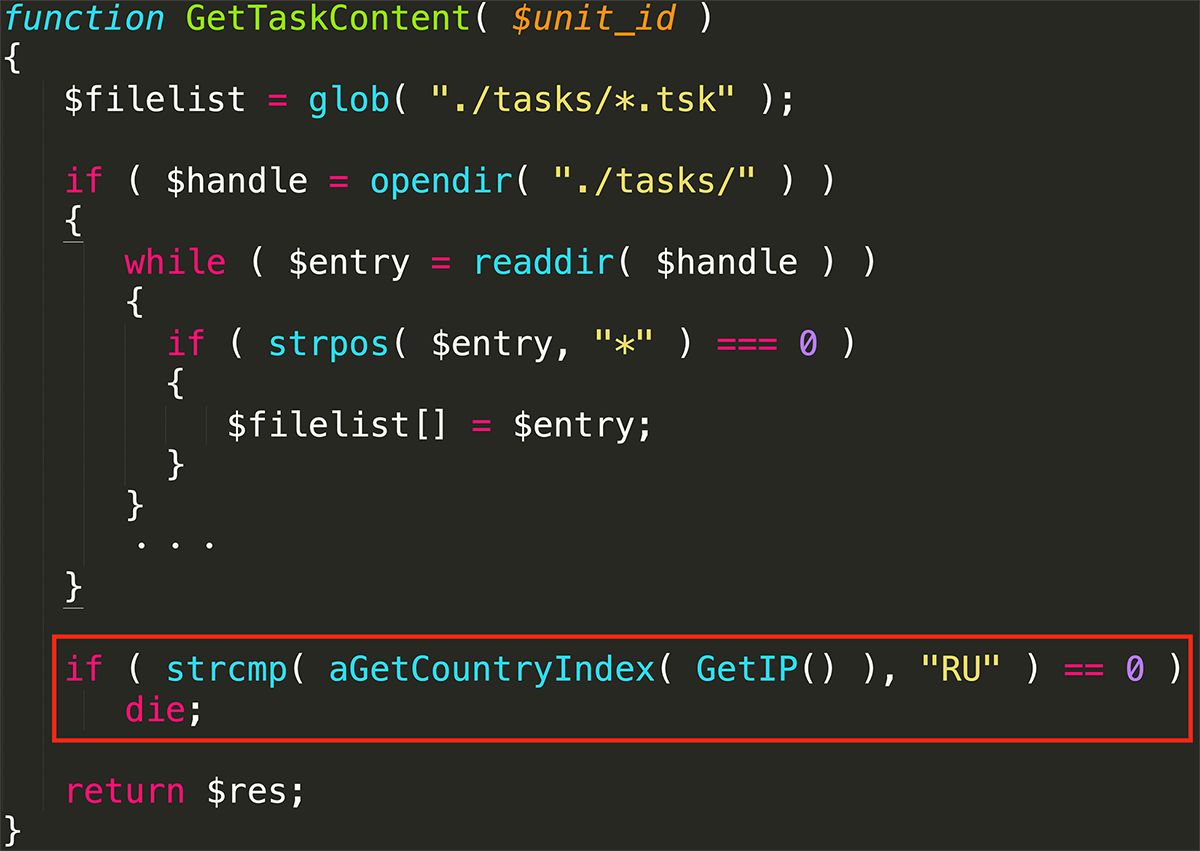

◦ 感染したコンピュータのIPアドレスがロシアに属していることが判明すると 悪意ある動作をせず実行が終了する (図 11)

図 11:感染したコンピュータがロシアにあることが判明すると悪意ある動作を実行しない (一部のコードを削除)

AZORult を経たAmadeyキャンペーン

BlackBerry Cylance はAZORultを経た2つのAmadeyの拡散キャンペーンを観測しました。最初のキャンペーンは2019年2月23日から3月1日にかけて (表3を参照)、2回目のキャンペーンは2019年4月18日から6月5日にかけて観測できました(表4を参照)。下記の特徴から同一の攻撃者により実施されたことが推測できます。

- 同一バージョン (v1.09)

- ファイル名の先頭が “ama” 始まる

- 自分自身のコピーを作成する際の名前が“vnren.exe”

SHA256

|

URL

|

日付

|

b23c8e970c3d7ecd762e15f084f0675c

b011fc2afe38e7763db25810d6997adf

|

hXXp://www[.]llambrich[.]com/ama[.]exe

|

Feb. 23 2019 - Feb. 24 2019

|

e1efb7e182cb91f2061fd02bffebb5e4

b9a011d176a6f46e26fc5b881a09044f

|

hXXp://motorgalicia[.]es/amad[.]exe

|

Feb. 25 2019 - Mar. 1 2019

|

表 3: otsosukadzima[.]com (AZORult C2 URL) からのAmadey キャンペーン

SHA256 (Amadey)

|

URL

|

日付

|

5f581635e962eae615827376b609d34a

cd6b01d0572e51f2fe7b858d82119509

|

hXXp://2[.]59[.]42[.]63/amad_orj_pr[.]exe

|

Apr. 18 2019

|

3df371b9daed1a30dd89dabd88608f64

b000b6dddff3a958bf0edbd756640600

|

hXXp://2[.]59[.]42[.]63/amad_yo[.]exe

|

Apr. 18 2019 - Apr. 20 2019

|

de8a40568834eaf2f84a352d91d4ea1b

b3081407867b12f33358abd262dc7182

|

hXXp://ashleywalkerfuns[.]com/ama_orj_pr[.]exe

|

Apr. 25 2019 - May. 21 2019, May. 28 2019 – Jun. 5 2019

|

表 4: kadzimagenius[.]com (AZORult C2 URL) からのAmadey キャンペーン

まとめ

Amadeyは新しいボットの一種であり、BlackBerry Cylanceは情報搾取型マルウェアのAZORultを経て拡散キャンペーンが行われていたことを観測しました。Amadeyの管理者ツールのコードを分析したところ、Amadeyに感染したコンピュータがロシアに存在する場合、追加のマルウェアをダウンロードしないことが判明しています。

Blackberry CylanceのAIは、百万を超えるファイルの脅威の特徴に基づいて様々な脅威を特定できるようトレーニングされています。Blackberry Cylanceのセキュリティエージェントは、マルウェアのDNAに基づいて脅威を特定し、防御します。予測防御 により既知及び未知の脅威から保護する Blacyberry Cylanceはあらゆるマルウェアから様々な特徴を学習し、Amadey を検出することができています。

CylancePROTECT® をご利用中のお客様は、BlackBerry Cylance の機械学習モデルによってこの攻撃から既に防御されています。詳しくは こちらを御覧ください。

付録

侵入の痕跡(IoC)

SHA256

◦ DE8A40568834EAF2F84A352D91D4EA1BB3081407867B12F33358ABD262DC7182

◦ 3DF371B9DAED1A30DD89DABD88608F64B000B6DDDFF3A958BF0EDBD756640600

◦ 5F581635E962EAE615827376B609D34ACD6B01D0572E51F2FE7B858D82119509

◦ E1EFB7E182CB91F2061FD02BFFEBB5E4B9A011D176A6F46E26FC5B881A09044F

◦ B23C8E970C3D7ECD762E15F084F0675CB011FC2AFE38E7763DB25810D6997ADF

自身をコピーする時のファイル名

◦ vnren.exe

C2s/IPs

◦ Amadey ダウンロードURL

▪ hXXp://ashleywalkerfuns[.]com/ama_orj_pr[.]exe

▪ hXXp://2[.]59[.]42[.]63/amad_yo[.]exebr

▪ hXXp://2[.]59[.]42[.]63/ama_orj_pr[.]exe

▪ hXXp://motorgalicia[.]es/amad[.]exe

▪ hXXp://www[.]llambrich[.]com/ama[.]exe

◦ Amadey の通信先

▪ hXXp://ashleywalkerfuns[.]com/2hYbb4x/index[.]php

▪ hXXp://otsosukadzima666[.]com/d55fVb7H/index[.]php

◦ Amadey 管理者ツールのログインURL

▪ hXXps://ashleywalkerfuns[.]com/2hYbb4x/login[.]php

永続性

REG ADD "HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders" /f /v Startup /t REG_SZ /d C:\ProgramData\[THE FOLDER NAME WILL BE VARY FROM SAMPLE TO SAMPLE]

(感染したコンピュータにNorton もしくは Sophosがインストールされている場合、Amadeyは永続性を保つための処理を行いません。)

引用

[1] https://pastebin.com/U415KmF3

[2] https://www.malware-traffic-analysis.net/2019/02/28/index.html

[3] https://threatvector.cylance.com/en_us/home/threat-spotlight-analyzing-azorult-infostealer-malware.html

[4] https://medium.com/@1ZRR4H/ta505-intensifica-ciberataques-a-chile-y-latinoam%C3%A9rica-con-flawedammy-9fb92c2f0552

[5] https://github.com/prsecurity/amadey