ブラックベリーサイランスvs. IcedIDバンキングトロイ

本ブログ記事は、2020年2月11日に米国で公開された抄訳版です。原文はこちらからご覧頂けます。

IcedID(当初の呼称はBokBot)は、モジュール化された悪意のあるコードとインフォスティーラーの機能を特徴とするバンキングトロイです。このマルウェアは、2017年9月にIBM X-Forceの研究者によって最初に確認されました。[1]

高度なWebインジェクションとリダイレクト攻撃により、IcedIDは感染したホストから金融情報や資格情報を収集します。このインフォスティーラーが標的とするのは、銀行ポータル、Webメールクライアント、支払いカード会社、モバイルサービスプロバイダー、給与計算ポータル、オンラインの小売業Webサイトです。

IcedIDは、脅威アクターNeverquestによる過去のアクティビティとつながりがあると見られています。Neverquestはロシアのサービスとしてのサイバー犯罪(Cybercrime-as-a-Service)グループであり、2017年にメンバーの1人であるStanislav Lisovが逮捕されたのを機に2017年に解散しています。[2],[3]

技術的解析

当初、IcedIDは別のトロイの木馬であるEmotetによって配信されました。[4] バンキングトロイとして開発されたEmotetは別の目的で使用されるようになり、構築されたボットネットを介して、脅威の配布手段として大きな成功を収めています。[5] 一般にEmotetは、感染したWord文書を添付したスパムを通じて配信されます。多くの場合、このWord文書はパスワードで保護されており、そのパスワードは電子メールの本文に記載されています。[6]

このWord文書には悪意のあるマクロが含まれており、ユーザーがマクロを有効にしている場合、PowerShellが呼び出されてEmotetペイロードがダウンロードされます。インストールに成功すると、EmotetはIcedIDをダウンロードします。IcedIDはEmotetのジオターゲティング機能を使用して、北米と英国を主な攻撃対象に選びます。2018年初頭には、Emotetに類似した別のトロイの木馬であるUrsnif/Dreambot[7]によって配信されたIcedIDの亜種が確認されました。

従来、各脅威アクターは互いに競い合い、各自の不正なバイナリをシステムにインストールする前に既存の感染を除去することが多く見られました。最近では、協調的なアプローチに基づく方法に脅威アクターが移行しているように思われます。

Flashpointのアナリストは、IcedIDとTrickbot[8]の両方に感染しているホストマシンを特定し、この2つのマルウェアに協力関係がある可能性を浮き彫りにしました。IcedIDのコマンドアンドコントロール(C&C)サーバーは、Trickbotをダウンロードするよう被害者のシステムに指示するコマンドを送ることが確認されており、それとは逆にTrickbotがIcedIDをダウンロードすることも確認されています。さらに、更新されたIcedIDの亜種に加えられた変更は、Trickbotモジュールによる影響を受けた可能性を示唆しています。

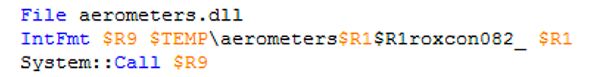

この特定のIcedIDサンプルファイルへの静的分析により、コンパイル日が2016年4月3日であることが判明しています。これは、IcedIDの最初の報告よりも1年以上前になります。IcedIDのバイナリには、生データのサイズが0バイトである.ndataと呼ばれるセクションが含まれています。この事実は、実行可能ファイルがNSIS(Nullsoft Scriptable Install System)で作成されたことを示しています。Nullsoftアーカイブを解凍すると、複数の無害なファイルと悪意のあるDLLファイル(aerometers.dll、SHA256)で構成されていることがわかります。

19591882B072D3DA133E1C6106FDC0A4413DFB86CA5605F94ACBC4EB6968B693

図1:[NSIS].nsiファイルの解凍

IcedIDインフォスティーラーの顕著な特徴として、プロセスインジェクションの実行方法が挙げられます。IcedIDは、中断状態にあるターゲットプロセスの開始を必要としない代替方法を実装しています。マルウェア作成者がこうした方法を用いた例はこれまでに確認されていません。

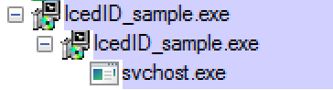

実行されると、IcedIDのサンプルはまず自身のコピーを起動します。次に、サブプロセスが正規のWindowsプロセスであるsvchost.exeを開始します。このファイルに悪意のあるコードが注入されます。

図2:作成されたプロセス

svchost.exeの複数のインスタンスがシステムで実行されていることは重要ではありません。このプロセスは、DLL(SvcHost DLL)によって実行されるサービスをロードするために使用されるからです。svchost.exeプロセスへのIcedIDメインペイロードの注入は、攻撃者が被害者のマシンに施すアクティビティを隠蔽する試みです。

以下の関数により、IcedIDは中断状態にあるsvchost.exeの開始を回避できます。

- kernel32!CreateProcessA

- ntdll!ZwProtectVirtualMemory

- ntdll!ZwAllocateVirtualMemory

- ntdll!ZwWriteVirtualMemory

ntdll!ZwCreateUserProcess関数は、IcedIDサンプルプロセスのメモリ領域内でフックされます。次に、kernel32!CreateProcessA関数がsvchost.exeを起動するために呼び出されます。svchost.exeは起動しますが、そのメインスレッドは実行されていません。kernel32!CreateProcessAを呼び出すことでntdll!ZwCreateUserProcessのフックがヒットされ、ZwCreateUserProcessの関数呼び出しが開始されます。

次に、ntdll!ZwCreateUserProcessはsvchost.exeのプロセスハンドルを返します。このプロセスハンドルにより、ntdll!NtAllocateVirtualMemory関数とntdll!ZwWriteVirtualMemory関数は悪意のあるコードをsvchost.exeのメモリ領域に書き込むことができます。

引数を指定せずにsvchost.exeを呼び出すと、サービスは実行されずにプロセスは終了します。svchost.exe がシャットダウンする前に、ntdll!RtlExitUserProcess関数が呼び出されます。マルウェア作成者は、ntdll!RtlExitUserProcessのこの呼び出しを悪用し、悪意のあるコードへのジャンプを挿入します。svchost.exeのメインスレッドが実行され、元の実行可能ファイルは終了します。

プロセスインジェクションでのこうした必要最小限のアプローチは重要です。プロセスホローイング対策で悪意のあるコードの実行が検知される可能性が低くなるからです。中断状態でのsvchost.exeプロセスの作成や、svchost.exeの新規スレッドの作成を行わずに目的を果たすことができます。

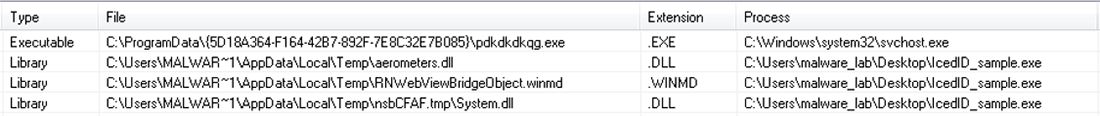

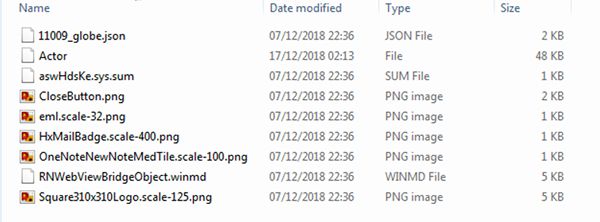

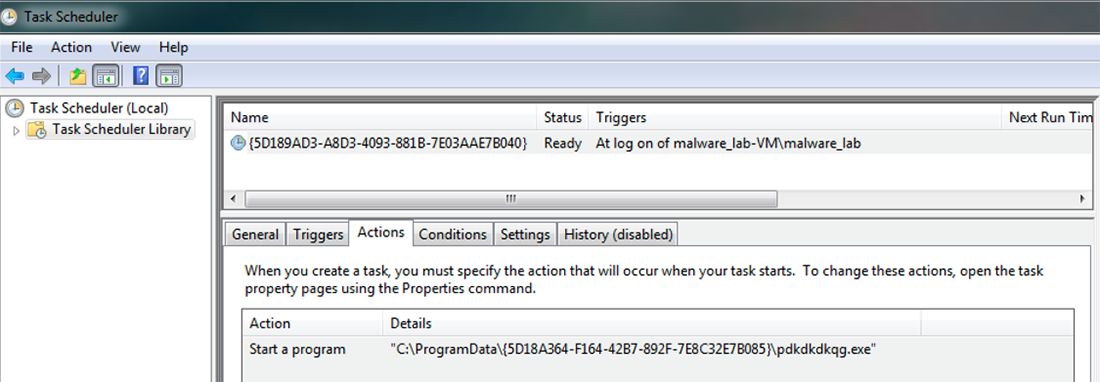

IcedIDのサンプルは、不正なaerometers.dllファイルをユーザーのTempフォルダーにドロップしていました。元のIcedID実行可能ファイルは、若干修正された後に(生成された一意の名前で)%ProgramData%ディレクトリにコピーされます(例:. C:\ProgramData\{5D189AD3-A8D3-4093-881B-7E03AAE7B040}\pdkdkdkqg.exe)。このコピーされたファイルの各感染は一意のハッシュを持ちます。

IcedIDは、感染を完了するためにシステムの再起動を必要とします。再起動の要件は、サンドボックス分析を阻止する試みを示しています。

図3:動的な分析中にシステムにドロップされたファイル

図4:ユーザーのTempディレクトリで検知された、その他の無害な関連アーティファクト

Windowsのスケジュールされたタスクが作成され、ユーザーがログオンするたびに%ProgramData%ディレクトリにあるコピーされたIcedIDファイル(例:pdkdkdkqg.exe)が起動されます。これにより、IcedIDは永続性を実現し、このインフォスティーラーはシステム再起動の後も動作し続けることになります。

図5:ログオン時にIcedIDを起動する、Windowsのスケジュールされたタスク

IcedIDは、ホストシステムの基本情報を収集してC&Cサーバーに提供します。この情報は、特定の感染ボットを識別するのに役立ちます。被害者のシステムとC&Cサーバーの間で行われるすべての通信は、POST/GET要求を使用したHTTPS経由で送られます。C&Cサーバーからの応答はRC4で暗号化され、LZMATで圧縮されることもあります。

IcedIDには、組織内の他のエンドポイントへの感染を容易にする、ネットワーク拡散モジュールが含まれています。このマルウェアはLDAP(Lightweight Directory Access Protocol)へのクエリを実行し、他のユーザーを見つけて辞書攻撃によるブルートフォースパスワードを試みます。

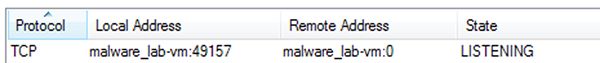

IcedIDはWebインジェクションを使用して、標的の銀行ポータルやオンライン小売業のログイン情報を窃取します。IcedIDは、C&Cサーバーから設定ファイルをダウンロードします。このファイルには、Webインジェクション攻撃の標的リストが含まれています。さらに、ポート49157をリスンするローカルプロキシを設定し、被害者のインターネットアクティビティをリダイレクトします。これは、すべての送信トラフィックを監視できる中間者(MITM)攻撃として機能します。

図6:ローカルホストのポート49157をリスンするプロセス

ユーザーがターゲットURLへの移動を試みると、Webインジェクション攻撃により、正規のページの上に偽のコンテンツが表示されます。疑いを持たないユーザーにとってすぐに異常と感じられるようなものは何も起こりません。その銀行の正しいURLとSSL証明書は、アドレスバーにそのまま表示されています。ローカルプロキシによってユーザーのトラフィックは傍受され、ログイン資格情報が盗み出されてC&Cサーバーに送られます。C&Cサーバーへの通信はすべて暗号化され、侵入検知システムへの通報を避けるためにSSLで送信されます。

IcedIDにより、Webメールアカウントや支払いカードのWebサイトはリダイレクト攻撃の標的となります。ローカルプロキシは、攻撃者のサーバーによってホストされている、ほとんど同じに見える偽のWebサイトにユーザーをリダイレクトします。このWebサイトには正しいURLとSSL証明書が表示されており、正規のサイトであるように見えます。この偽のWebサイトに送信された資格情報は、攻撃者のサーバーにリダイレクトされます。

BlackBerry CylanceはIcedIDを阻止

ゼロデイ脅威に対する予測優位性をもたらすBlackberry® Cylance®は、IcedIDのようなマルウェアに対しても有効です。BlackBerry Cylanceは、何百万もの安全なファイルと危険なファイルの両方を使用して、脅威検知のために人工知能(AI)エージェントのトレーニングを積んでいます。

特定のファイルシグネチャに基づくのではなく、悪意のあるファイルの属性を複数検知することで、IcedIDとその亜種が実行されるのを防ぎます。こうしたアプローチにより、当社のお客様は、従来型の脅威だけでなく未知の新しいポリモーフィック型の脅威に対しても有効な、予防ファーストのセキュリティ体制を実施することができます。

侵入の痕跡 (IOCs)

- SHA256 F476342981C639D55CE2F5471C3E9962FD2D5162890E55D2B4E45DDC641F207F(Emotetがシステムに配信)

- Aerometers.dll, SHA256 19591882B072D3DA133E1C6106FDC0A4413DFB86CA5605F94ACBC4EB6968B693

ファイル情報

SHA256

|

F476342981C639D55CE2F5471C3E9962FD2D5162890E55D2B4E45DDC641F207F

|

タイプ

|

情報窃取型マルウェア

|

サイズ

|

157,816バイト

|

タイムスタンプ

|

2016/04/03 21:20:55

|

ITW名

|

IcedID, BokBot

|

出典

[1] https://securityintelligence.com/new-banking-trojan-icedid-discovered-by-ibm-x-force-research/

[2] https://blog.talosintelligence.com/2018/04/icedid-banking-trojan.html

[3] https://www.justice.gov/usao-sdny/pr/russian-hacker-who-used-neverquest-malware-steal-money-victims-bank-accounts-pleads

[4] https://threatvector.cylance.com/en_us/home/cylance-vs-updated-emotet.html

[5] https://www.cylance.com/content/dam/cylance-web/en-us/resources/knowledge-center/resource-library/reports/Cylance-2019-Threat-Report.pdf?_ga=2.194100014.207560192.1557408928-1034628078.1557241850

[6] https://isc.sans.edu/forums/diary/Malspam+links+to+passwordprotected+Word+docs+that+push+IcedID+Bokbot/24428/

[7] https://threatvector.cylance.com/en_us/home/threat-spotlight-ursnif-infostealer-malware.html

[8] https://threatvector.cylance.com/en_us/home/blackberry-cylance-vs-trickbot-infostealer-malware.html