本ブログ記事は、2020年2月19日に米国で公開された抄訳版です。原文はこちらからご覧頂けます。

2016年にはじめて確認されたNukeランサムウェアは、256ビットAES暗号鍵によりファイルを暗号化します。この暗号鍵は2048ビットRSAを使った非対称暗号化により保護されています。ファイルが暗号化されると、Nukeはそのファイルの名前を変更し、ランダムな文字の組み合わせに拡張子.nuclear55を付加したファイル名にします。たとえば、感染ファイルの名前は“ab0a+afbamcdEcmf.nuclear55”のようになります。

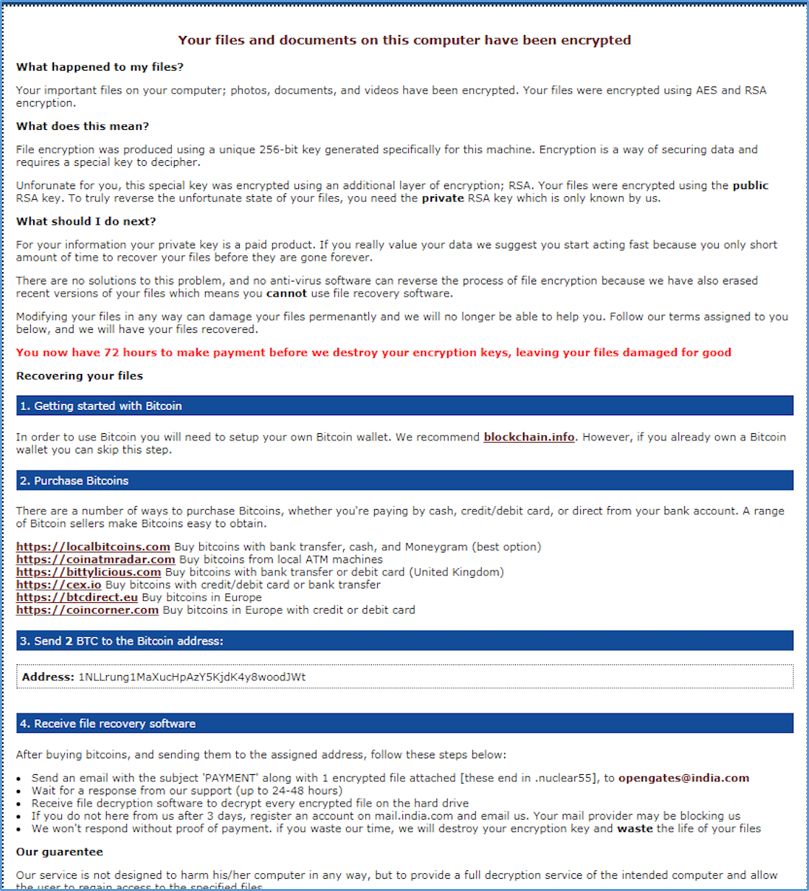

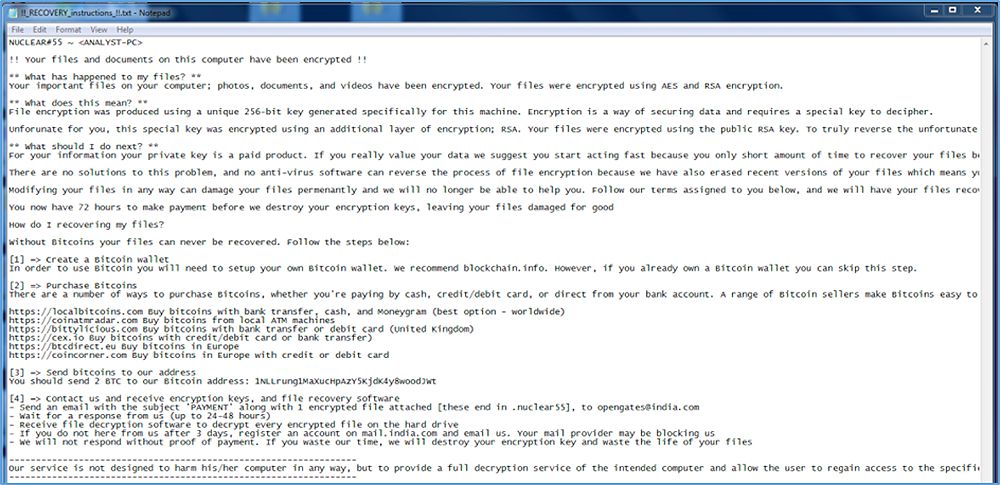

Nukeが実行されると、2つのファイル、!!_RECOVERY_instructions_!!.html と !!_RECOVERY_instructions_!!.txt がデスクトップにドロップされます。これら2つのファイルは感染したことを被害者に知らせるとともに、身代金の支払い方法の詳細を示します。Nukeはまたデスクトップの壁紙を変更し、感染したことを被害者に気付かせます。

私たちBlackBerry Cylance Threat Researchチームは最近、Nukeのサンプルを解析しました。これは、最新の脅威に関する情報を公開するという、私たちのチームが現在進めている取り組みの一環として行われるものです。本ブログ記事ではこの調査の詳細について説明します。

技術的解析

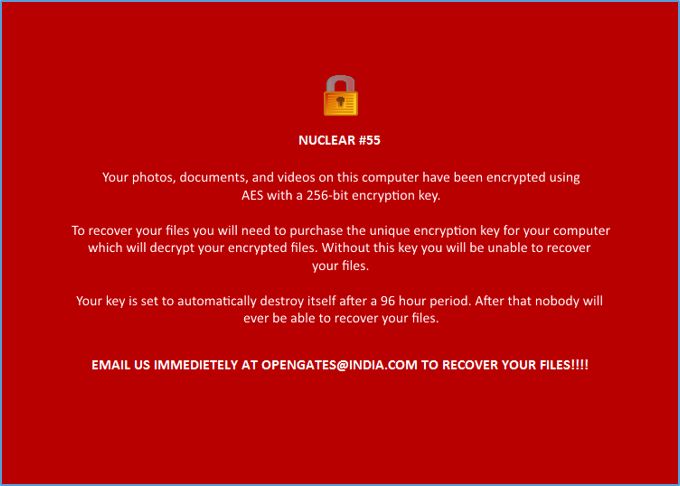

私たちのチームが解析したNukeのサンプルは、Adobeのアイコンを使用し、ファイル名(および説明)を‘Adobe Reader’と表示することで、正体を隠していました。

図1:Adobe Readerを偽装するファイル

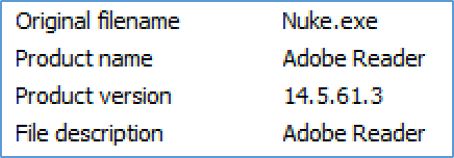

このマルウェアは、次に示すように、システム起動時に自動で実行されるようレジストリキーを変更し、永続性を維持しています。

図2:システム起動時にマルウェアが自動で実行されるようレジストリキーを変更

Nukeが実行されると、暗号化プロセスが開始されます。ファイルは、標準的な暗号化方式であるAESとRSAを使用して暗号化されます。最初に、被害者のマシン専用に生成した256ビットAES暗号鍵を使用して、ファイルのデータが対称暗号化されます。次に、攻撃者のRSA公開鍵を使用して、256ビットAES暗号鍵が非対称暗号化され、その結果が暗号化されたファイルデータに付加されます。ファイルの復号にはRSA秘密鍵が必要になりますが、これは被害者が身代金を支払えば攻撃者から渡してもらえることになっている鍵です。

ファイルが暗号化されると、そのファイルの名前が、ランダムな文字の組み合わせに拡張子‘.nuclear55’を付加したものに変更されます。

図3:ファイル名をランダムな文字の組み合わせに拡張子‘.nuclear55’を付加したものに変更

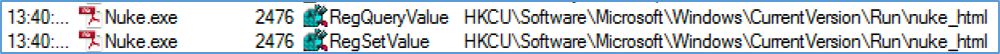

暗号化プロセスを終えると、Nukeはファイル desktop_wallpaper.bmp をドロップし、被害者のデスクトップの壁紙に設定します。

図4:マルウェアがファイル‘desktop_wallpaper.bmp’をドロップ

この壁紙はファイルが暗号化されたことを被害者に気付かせるものです(図5を参照)。この壁紙には使用した暗号化の種類に関する情報が表示されており、ファイルの回復方法も示されています。被害者は、ファイルの復号に必要な暗号化キーが96時間後に削除されることを警告されます。そして、ファイルの回復に関する詳しい情報を受け取るには、‘opengates[at]india[dot]com’にメールを送るよう指示されます。

図5:ファイルの暗号化後、ドロップしたファイルを被害者のデスクトップの壁紙に設定

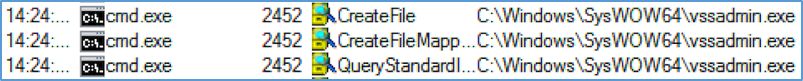

Nukeは vssadmin を使用して“vssadmin delete shadows /all /quiet”コマンドを実行し、シャドウボリュームのスナップショットを削除します。このコマンドによりWindowsの修復とバックアップのオプションが無効になり、被害者は暗号化されたファイルのコピーをリストアできなくなります。

これはランサムウェアにはよくある手法ですが、vssadmin を使用し、被害者がシャドウボリュームにアクセスして暗号化されたファイルを復元することができないようにするのです。すると、vssadmin ツールのファイル名を変更する被害者も出てきて、ランサムウェアによる vssadmin ツールの呼び出しが失敗するようになります。マルウェアによる vssadmin ツールの呼び出しを失敗させることで、被害者をファイルのバックアップに引き続きアクセスさせることができるのです。

図6:vssadminを使用してシャドウコピーを削除する

暗号化が完了すると、Nukeは被害者のデスクトップに2つのファイルをドロップして起動します。“!!_RECOVERY_instructions_!!.html” と “!!_RECOVERY_instructions_!!.txt” です(図7と図8を参照)。これら2つのファイルは、起こったことや次に行うべきことについての詳しい情報を被害者に提供します。また、身代金を支払うためのビットコインやビットコインアドレスの入手方法について、以下の指示が出されます。

図7:!!_RECOVERY_instructions_!!.html

図8:!!_RECOVERY_instructions_!!.txt

まとめ

攻撃者は、Nukeをはじめとするランサムウェアが世界中で組織にとっての脅威であり続けるようにするため、革新的な手法を用いて精力的に活動しています。実際、世界的な公益事業会社や地方自治体に対して[1] 未知の敵が複数のキャンペーンを成功させてからというもの、ランサムウェアは再び活発になってきています。

堅牢で、適応性が高い、予測型のセキュリティソリューションを導入することで、組織が費やす時間とコストを大幅に削減することができます。

CylancePROTECT®をお使いであれば、この3年間(39ヶ月)にわたり、Nukeの新しい亜種からは未然に保護されていたことになります。BlackBerry Cylanceでは、安全なものと危険なものを組み合わせた数百万に及ぶファイルで脅威を検知するようトレーニングされた、人工知能ベースのエージェントを使用しています。この自動化されたセキュリティエージェントは、特定のファイルシグネチャに依存するのではなく、無数のファイル属性と悪意のある行動に基づいて、Nukeをブロックします。ゼロデイ脅威に対する予測優位性をもたらすBlackberry Cylanceは、新種と従来型の両方のサイバー攻撃についてトレーニングを行い、それらに対して有効な防御手段を提供します。

詳細については、https://www.cylance.com/ja_jp/home.html をご覧ください。

付録

ファイル情報

SHA256

|

a2d2a485d33fd2ea8cdae677efffda26911bc737d520d1e8d2028136b160c9fb

|

タイプ

|

Win32 EXE

|

サイズ

|

82.5 kb

|

タイムスタンプ

|

2016-10-13

|

ITW 名

|

Nuke.exe

Nuclear 55

|

侵入の痕跡(IOC)

文字列

|

<li>If you do not here from us after 3 days, register an account on mail.india.com and email us. Your mail provider may be blocking us</li>

|

<p>Your important files on your computer; photos, documents, and videos have been encrypted. Your files were encrypted using AES and RSA encryption.

|

#nuclear55_content_middle{

|

Nuke.exe

|

\<!--<li>For a free test decrypt, send one small file which will decrypt free</li>-->

|

ハッシュ

|

a2d2a485d33fd2ea8cdae677efffda26911bc737d520d1e8d2028136b160c9fb

|

ab95f877d8fe99fa037a406087f9b71e

|

ファイル

|

!!_RECOVERY_instructions_!!.html

|

!!_RECOVERY_instructions_!!.txt

|

ビットコインウォレットのアドレス

|

1NLLrung1MaXucHpAzY5KjdK4y8woodJWt

|

ネットワークアドレス

|

hxxp://yodel-safe-send[.]bowdenol[.]com/hello.php

|

レジストリ

|

HKCU\Software\Microsoft\Windows\CurrenVersion\Run\nuke_html

|

引用:

[1] Danny Palmer著、「Ransomware: Why cities have become such a big target for cyberattacks - and why it'll get worse.」ZDNet、2019年7月24日、 https://www.zdnet.com/article/ransomware-why-cities-have-become-such-a-big-target-for-cyberattacks-and-why-itll-get-worse-before-it-gets-better/.