BlackBerry、MITRE ATT&CKフレームワークテストで優れたパフォーマンスを発揮

本ブログ記事は、2020年4月29日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

MITRE ATT&CK®フレームワークは、現実世界のサイバー攻撃から得られた攻撃者の戦術や手法に関する世界的なナレッジベースです。このフレームワークは利用される可能性のある攻撃ベクトルを明らかにし、攻撃者のアクションについて同一の形式で「方法」と「理由」を記述しています。MITREは、攻撃について記述するための共通のナレッジベースと用語を提供し、複雑な情報を理解可能ですぐに利用することのできる形式にまとめることによって、最終的にエンドユーザーに利益をもたらします。

サイバーセキュリティのベンダーも同様に、このフレームワークに基づいて自社のソリューションをテストしたり、既知の攻撃戦略や敵対的な行動に対して自社のツールがどれだけ効果的であるかを測定することによって、利益を得ることができます。MITRE ATT&CKのテストは透明性が高く、評価結果はベンダーとエンドユーザーのいずれもが入手でき、解説は一切付いておらず、内容に偏りもありません。

MITRE ATT&CKの評価は、サイバーセキュリティ業界における競争に打ち勝った「勝者」を選ぶためのシステムではありません。ソリューション同士を比較して優劣を決めたり、製品を定量的に評価してベンダーのパフォーマンスにスコアを付けたりしません。テスト結果は成功マトリックスとして記録されます。このマトリックスは、それぞれの脅威の手法または戦術に対する各ベンダーの対処方法についての洞察を読者に提供します。MITREはテスト結果に関する見解を一切示していませんが、このレポートではMITRE ATT&CK APT29の評価データを当社ではどのように分析したかをまとめてあります。

APT29の評価でBlackBerryは優れた成績を挙げる

先頃、BlackBerryはMITRE ATT&CK APT29の評価に参加しました。 BlackBerry® Protect、BlackBerry® Optics、BlackBerry® Guardについて、APT29の攻撃戦略に対するテストが実施されました。APT29はロシア政府との繋がりが報告されている脅威グループです。APT29グループは、2015年に発生した米国の民主党全国委員会に対する攻撃などの有名な攻撃の実行犯として知られています。

BlackBerryはこれらのテストで優秀な成績を収め(結果はこちら)、当社が想定していた高い目標値をさらに上回ることができました。MITREの従業員であり、ATT&CKの評価リーダーであるフランク・ダフ氏は次のように述べています。「全体的に見て、参加ベンダーはAPT29などのグループが用いている高度な手法の検知方法を突き止め始めたところであり、そうした手法に対処するための実用的なデータをユーザーに提供する製品を開発していることが結果として示されています。」

防御力

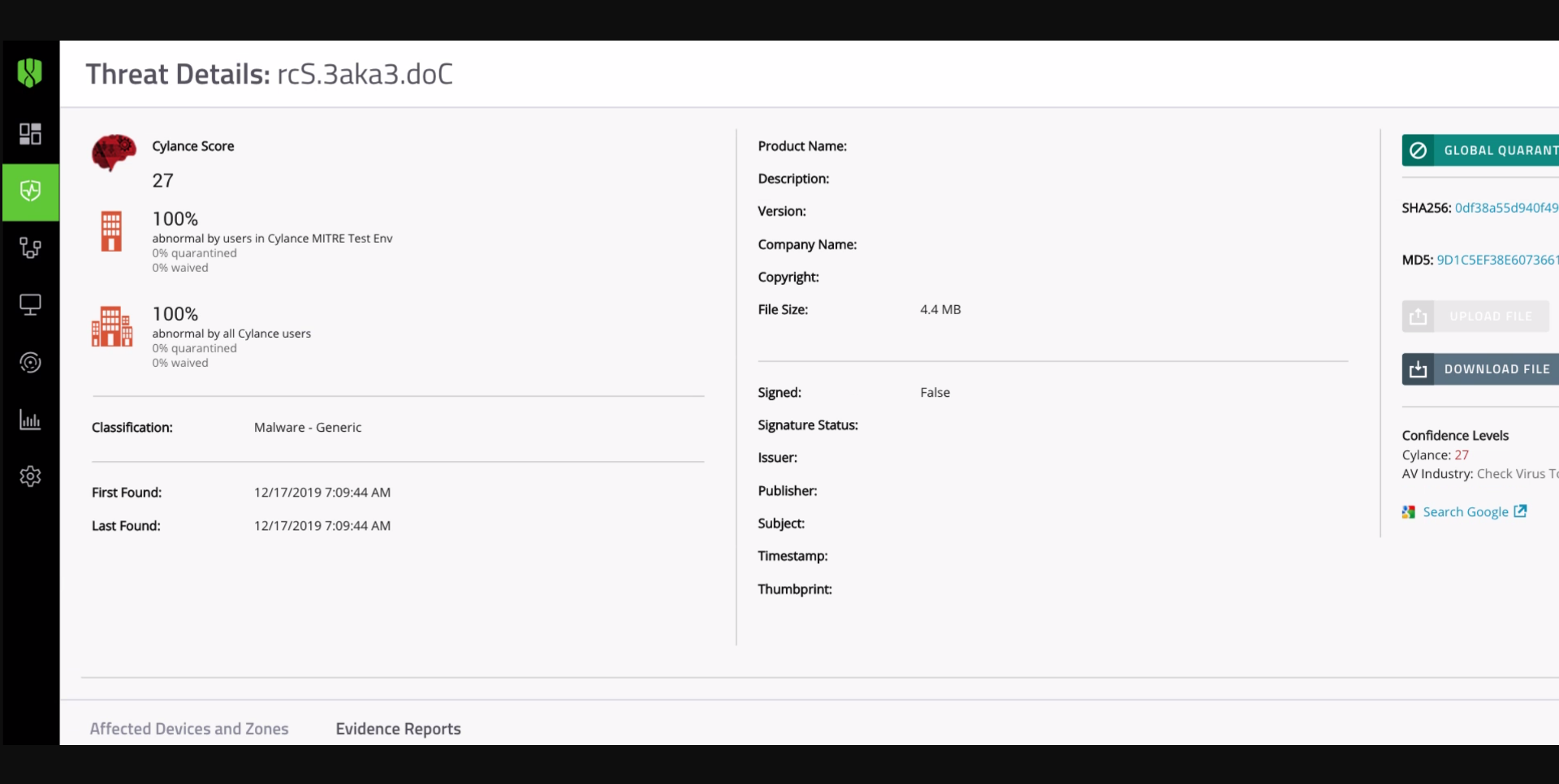

MITRE ATT&CK APT29の評価には、ソリューションの攻撃に対する防御力を測定する手順は含まれていません。しかしながらBlackBerry Protectは、テスト時に送られてきた悪質な感染ファイルを検知しました。今回の評価が現実世界の攻撃に対するものであると仮定すると、BlackBerry Protectは、保護されているシステムに悪意のあるファイルが到達するとすぐにそれを食い止めることができたことになります。

MITREは同社のWebサイトで次のように説明しています。「また、(BlackBerry)Cylanceのプラットフォームは、実行された攻撃をキルチェーン内の多くのポイントで食い止めたことは注目すべきことです。このプラットフォームは、バイナリの検疫からエクスプロイトやスクリプトの実行の防御まであらゆる方法で攻撃を防御しました。そうした攻撃が発生しても見逃すように設定されていたにもかかわらずにです。」

図1:BlackBerry Protectは悪意のあるファイルの侵入を検知して実行を阻止

BlackBerry Opticsは、評価中に大半の攻撃手法と戦術を自動的に検知しました。BlackBerry Opticsの検知ロジックは、戦術や手法に対してアラートを発するように簡単に拡張できます。BlackBerryのソリューションは、問題の発生を観察するためのテレメトリーを備えていましたが、自動的にアラートを発することはありませんでした。こうした柔軟性は、MITRE ATT&CKの戦術と手法に対してのみ発揮されるわけではありません。あらゆるエンドポイントテレメトリーを自動アラートに変換し、製品を迅速にカスタマイズすることができます。

繰り返し実行されるタスクや時間のかかるセキュリティタスクをカスタマイズして自動化することができるため、セキュリティ体制を損なうことなく、従業員の負荷を減らすことができます。こうした効率の向上によって、セキュリティエンジニアは長期的な戦略の策定や発生した重要な問題への対処により多くの時間を割いて注力できるようになります。

脅威に対する優れた可視性

BlackBerry Opticsは、攻撃評価の主要な手順のうち1つを除き、他のすべてにおいて可視性を示しました。評価の各ステップには攻撃のサブステップも1つ以上含まれていましたが、MITREによって収集されたデータにより、評価のサブステップの大半をBlackBerryが検知できたことが明らかになりました。

当社のエンドポイント検知および対処ソリューション(EDR)であるBlackBerry Opticsにより、以下を利用または変更する攻撃の存在が確認されました

- PowerShellスクリプトブロックテキスト、およびPowerShellインタープリターペイロード

- WMIのフック、コンシューマー、フィルター

- 自動化されたWindows®イベントログの解析と分析

- DNSのリクエストと解決

- 静的なPE(Portable Executable)の解析と分析

BlackBerry Opticsは、脅威検知の数理モデルをエンドポイントに配置し、脅威データをローカルに保存することによって、可視性を高めています。BlackBerry Opticsを使用することで、アナリストはネットワークエンドポイント全体でファイル、実行可能ファイル、ハッシュ値、および他の侵入の痕跡(IOC)を素早く検索し、隠れた脅威を発見することができます。また、保護されているエンドポイントでも、クラウドベースのEDRに見られるような通信の遅延を伴うことなく、疑わしい動作を検知して対処することができます。

BlackBerry Optics v2.4でリリースされた新しいセンサーは、今回の評価の成功における重要なコンポーネントであることが実証されました。新しいセンサーでは以下の点が向上しています。

- レジストリ検査の向上

- DNSの可視性

- Windowsログオンイベントの可視性

- RFC 1918アドレス空間の可視性

- Windows APIを通じたWMI検査の向上

- Windows APIを通じたPowerShell検査の向上

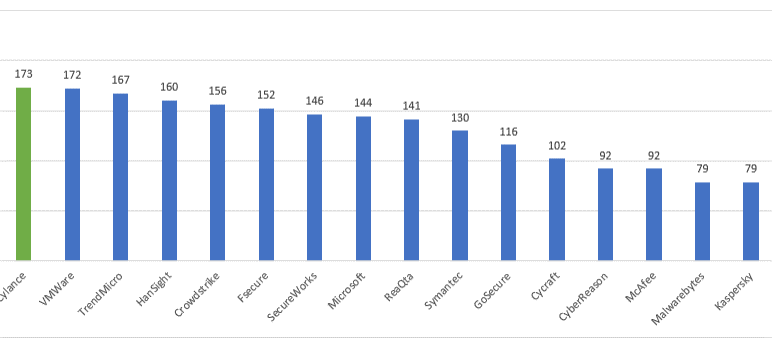

広範にわたる検知

今回の評価を通じて、BlackBerryのソリューションにより、脅威検知におけるAI活用の利点が実証されました。これは、図2(数値が高いほど良い)にも示されています。この図では、人的な影響を排除するため、MSSPが提供するソリューションは除外しています。当社のソリューションは、人間の関与に伴う代償を最小限に抑えることを目指しています。たとえば、回避可能なエラー、対応の遅れ、思い込みによる誤りなどを減らします。セキュリティチームによる手動での調査や分析はどうしても必要になりますが、MSSPが提供するソリューションによる検知を除外した結果は、当社のAI駆動の製品がそれ自体で優れたパフォーマンスを発揮することを示しています。

図2:BlackBerryのAI駆動型の脅威検知

当社のAI駆動型防御ソリューションであるBlackBerry Protectは、危険なファイルと一般的なエクスプロイトの試みのいくつかを検知しました。BlackBerry OpticsはBlackBerry Protectがパフォーマンスを発揮できるよう、スクリプトイベントを検知し、追加の脅威検知ルールも提供しました。

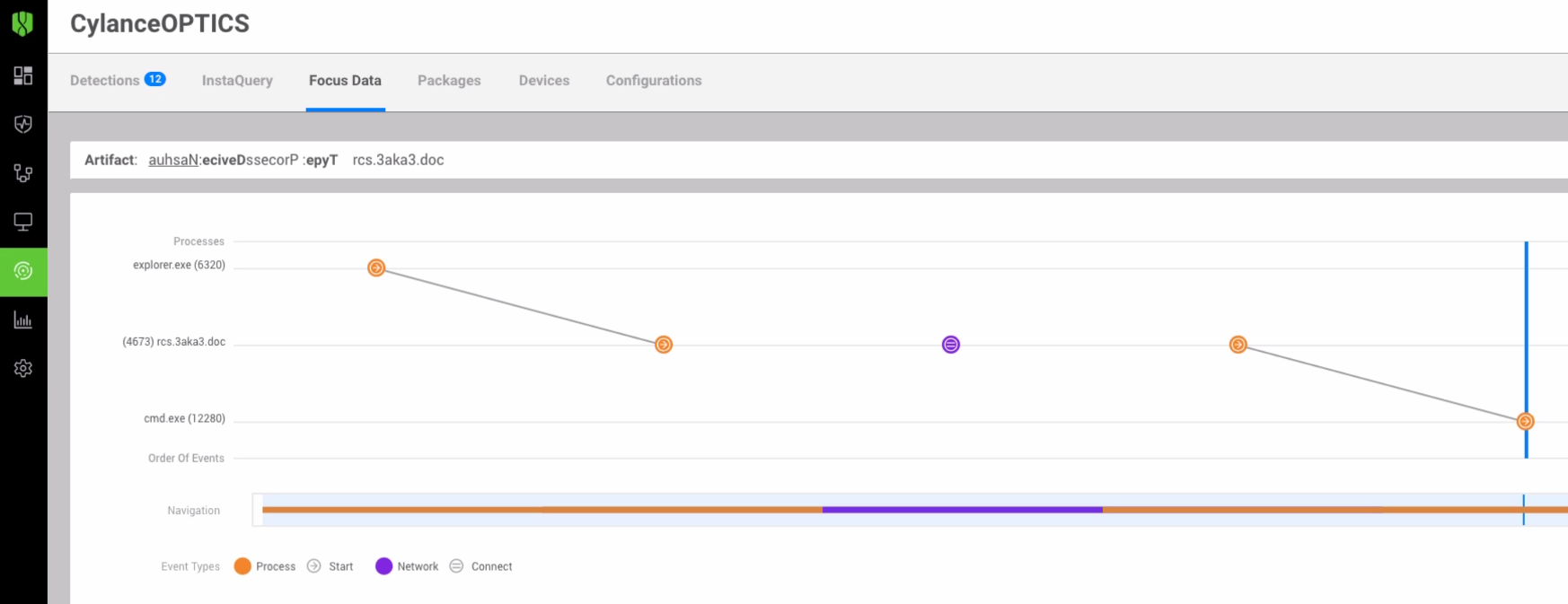

BlackBerry Opticsは、アクセス可能な3つのフォーカスビューのレイアウト内で、フォーカスデータ(最初に検知されたイベントから始まる関連する情報のチェーン)を表示します。フォーカスビューはBlackBerry Opticsの自動化機能またはAI駆動型機能の一部ではありませんが、図3に示すように、重要な脅威情報の収集と整理を行うことによってアナリストを支援します。すなわち、検知に関連するイベントを再作成し、デバイス、説明、タイプ、日付、トレイル内の各イベントの関係などの詳細なコンテキスト情報を提供します。これにより、セキュリティアナリストはセキュリティ上の欠陥を簡単に特定して対処することができ、セキュリティ体制が全体的に向上します。

図3:BlackBerry Opticsのフォーカスビューは重大なイベントの「ブレッドクラムトレイル」を提供

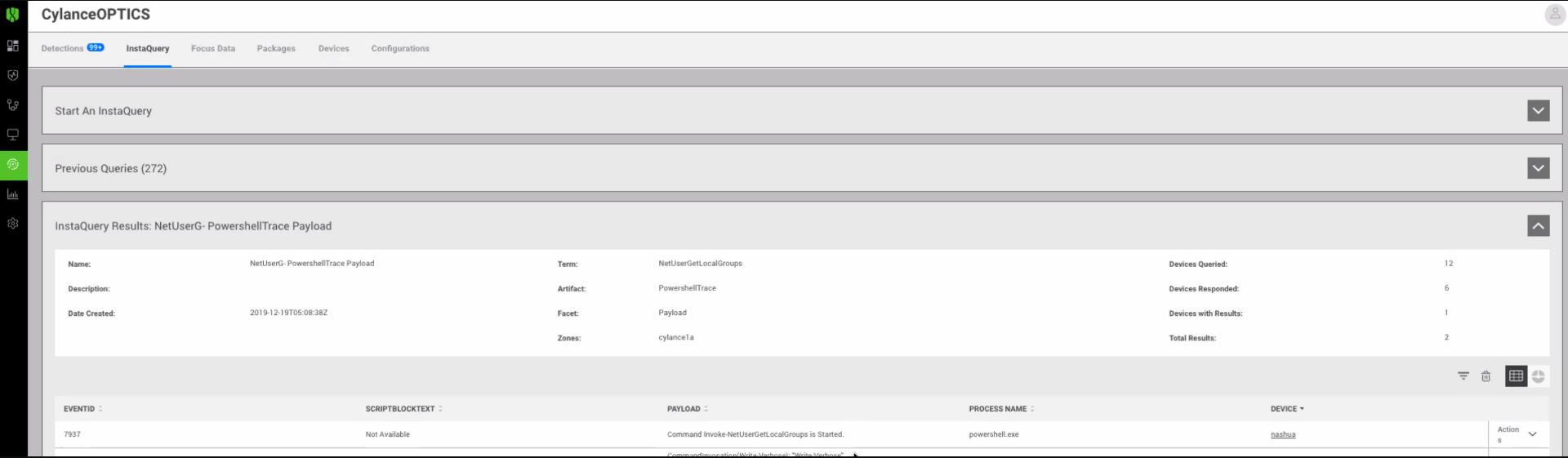

サブスクリプションベースで提供する検知と対応機能のマネージドサービスであるBlackBerry Guardは、図4に示すように、今回の評価において脅威ハンティングのためのInstaQueryなどのBlackBerry Opticsの機能を使用しました。InstaQueryツールを使用することによって、環境全体における侵入の痕跡(IOC)、疑わしい活動、その他のエンドポイント関連の情報を迅速に検索できます。これにより、セキュリティアナリストはフォレンジックに必要な関連性の高いデータに簡単かつ迅速にアクセスできるようになります。

図4:BlackBerry OpticsのInstaQueryはテレメトリー検知を迅速に提供

BlackBerryの製品が特定の戦術や手法に関するテレメトリーをネイティブで備えていない部分については、ターゲットシステムから生のフォレンジックアーティファクトを取得して分析するために、BlackBerry Opticsに組み込まれているスクリプト機能がBlackBerry Guardのアナリストによって使用されました。

コンテキストマッピング

攻撃のコンテキストを理解することは、修復を成功させるための鍵です。APT29のテストには57種類の戦術、手法、手順が含まれていました。BlackBerry Opticsはそれらの多くを直接マッピングすることができました。これは、検知のための手動での追加構成が不要であることを示しています。マッピングされない手法については、BlackBerry Optics内部のルールセットを変更することによって完全に対処することができます。今回の評価の準備を進める中で他のフレームワークに関する作業を行っていた際に、BlackBerry Opticsの具体的なルールセットの作成の効果を実際に検証しました。図5(数値が高いほど良い)に示すように、BlackBerry Opticsは、検知機能を高めるための手動構成を行わなくても、今回の評価で良いスコアを出すことができました。

図5:BlackBerryはコンテキスト分析によりAPT29の複数の戦術、手法、手順を検知

BlackBerry Opticsは自動化されたコンテキスト分析エンジン(CAE)を使用して、ほぼリアルタイムでエンドポイントにおける疑わしいイベントを監視し、関連付けます。CAEを使用することによって、手動でイベントを観察して対処したり、具体的なルールに基づく自動対応アクションを作成したりすることもできます。自動対応アクションはエンドポイントから開始されます。したがって、クラウドベースのソリューションやリモートで管理されるソリューションのように遅延が発生することはありません。

まとめ

BlackBerryは、検知数に関して、従来型のEDRのソリューションをはるかに上回る非常に優れたパフォーマンスを示しました。BlackBerry Optics 2.4のセンサーは今回の評価で特に優れた性能を発揮しました。効率的で自動化されたEDRに対する市場のニーズに応え得る能力を備えています。今回のMITRE ATT&CK APT29の評価では、当社のソリューションがワールドクラスの攻撃者が用いる攻撃戦略からシステムを保護できることがはっきりと実証されました。当社の、脅威の手法と戦術に対するマッピングは信頼性が高く、自動化と手動操作とのバランスの取れたアプローチは効果的です。

今回の評価の詳細な結果については、MITRE のページをご覧ください。MITREが結果について見解を示したり分析したりすることはありません。しかし、当社は今回当社のソリューションが示したパフォーマンスについての議論を歓迎し、疑問点に答えていきたいと考えています。ご質問がございましたら、こちらからお問い合わせください。