本ブログ記事は、2020年5月18日に米国で公開された抄訳版です。原文はこちらからご覧頂けます。

概要

2019 年後半から 2020 年初めにかけて、BlackBerry のリサーチ & インテリジェンスチームは、サイバー犯罪ギャングが高度な戦術を利用して侵入し、最終的に複数の有名なランサムウェアファミリー(Ryuk、Sodinokbi1、Zeppelin2など)を利用して被害者から金銭を脅し取っていたことを確認しました。これは、広範囲にわたる無差別な拡散から、侵害されたマネージドセキュリティサービスプロバイダー(MSSP)を利用して展開する、標的を限定したキャンペーンに明確に変化していることを示しています。

最近のこのトレンドは、サービスとしてのランサムウェア(RaaS)がよりプライベートなモデルに変化していることにも一致しています。プライベートなモデルでは、パートナーに対するアクセスはより入念に検査され、機密情報または侵害された MSSP や企業・政府のネットワークに対して設置された足がかりと引き換えに販売または供与されます。

もう 1 つの警戒すべきトレンドは、ランサムウェアの暗号化プロセスの実行前または実行中にデータを窃取して、攻撃者が被害者に対して「すぐに身代金を払わないなら機密データを公開する」と脅す恐喝メールを送信できるようにしていることです。

BlackBerry の脅威リサーチャーは、BlackBerry のセキュリティ製品・サービスが検知・応答した攻撃の約 10% が、データを公開すると脅迫するこの新しい戦術を利用していることを確認しました。気がかりなことに、標的とされたユーザーのうち身代金を支払わないことを選択したすべてのユーザーが、その後、攻撃者によって、ロシアのハッカーフォーラムやダークウェブのサイトなど、何らかの方法でデータを公開されるという被害に遭ったことがわかっています。すべてのデータが公開されたユーザーもいれば、一部のデータだけが公開されたユーザーもいました。

調査係数*から判断して、確認されているこれらの攻撃の約半分は、特定のユーザーを標的としたものであると見なされています。このことから、攻撃者は、標的をその「支払能力」に基づいて念入りに選択している、または窃取した情報の機密性を利用して、データの完全性を維持するために被害者が身代金を支払おうと考えるように仕向けているという結論が導かれます。BlackBerry のリサーチャーがこれらのケースを監視している間にこの数字が顕著に増加していることは注目に値します。年初は明確に標的にされたユーザーの数は少なかったのですが、年末に向けてその割合が増加しています。これは、Emotet と Trickbot3のケースに見られるように、ランサムウェアの攻撃者の間で連携と情報共有が行われるケースが増えているという傾向と関連している可能性があります。

BlackBerry が調べたグループの約 5 分の 1 のケースで、マネージドセキュリティサービスプロバイダ(MSSP)の侵害が行われていました。大部分の MSSP がほとんどのケースで侵入にうまく対処したことは称賛に値しますが、それが攻撃による被害がなかったことを意味するわけではありません。

意外で興味深いことですが、攻撃者は、被害者が侵害されて機密データ窃取の被害に遭っているという事実をデータ規制当局に警告すると脅迫し、被害者が要求に屈するようにさらに圧力をかけています。欧州で一般データ保護規則(GDPR)が導入されてから、企業はデータ漏洩の被害を報告していないことが判明した場合に重い罰金を科される可能性があります。身代金を支払うほうが、より簡単で安価に問題を解決できるように思われる場合ももあり、攻撃者はそこに付け込みます。

脅威の戦術の変化

前述の脅迫戦術は新しいものではありませんが、最近まで攻撃者が脅迫したとおりのことを実際に実行することはほとんどありませんでした。しかし、Maze と Sodinokibi のパートナーが最近公開した内容4を見ると、手法が変更されたことが目立ちます。

これまでのところ、ランサムウェアビジネスは非常に柔軟性が高いことが実証されており、変化する環境に合わせて進化し、適合しています。世界中の企業や機関がバックアップをより頻繁に、より安全に実行することによってデータ処理メカニズムを強化しているので、データを復旧するという約束だけでは、被害者が高い身代金の支払に納得しない可能性があります。場合によっては、機密情報の公開が、データ損失よりはるかに重大な損失を企業にもたらすこと、そして身代金支払という攻撃者が望む結果をもたらす可能性がはるかに高いことを証明する可能性があります。

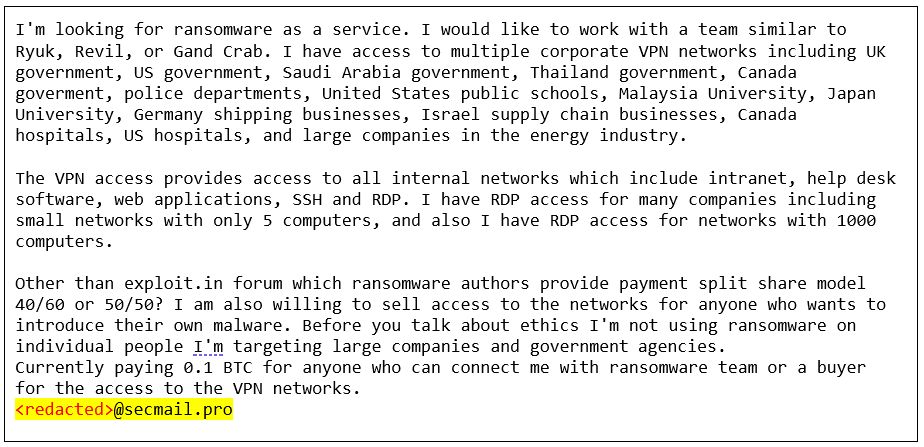

たとえば、BlackBerry のリサーチ & インテリジェンスチームが最近発見したあるメッセージでは、注目されているさまざまな企業や政府のネットワークへのアクセスを入手したと主張する攻撃者が、被害者に拡散するランサムウェアファミリーを探しています。

図 1:拡散するランサムウェアを探している攻撃者からのメッセージ

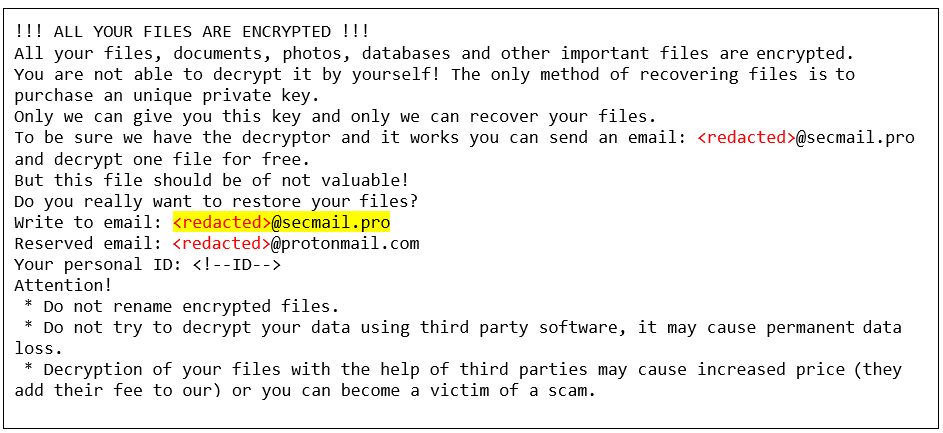

最終的に、この攻撃者は、Zeppelin ランサムウェアのコピーの入手に成功しました。このランサムウェアは、複数の被害者に拡散されて、次に示す身代金要求メッセージでは上記と同じメールアドレスが使用されていました。

図 2:攻撃者のメールアドレスを示す Zeppelin の身代金要求メッセージ

このメッセージがおそらくダークネットのある種の会員専用フォーラムから Pastebin にリークされたという事実から、現在のランサムウェアビジネスのダイナミクスを垣間見ることができます。最大のランサムウェアキャンペーンの背後にいる攻撃者は、より慎重で巧妙なビジネスモデルを採用し始めており、それによってこれまで以上に危険で捕まりにくくなっています。個人を標的にする誰でも使用可能な RaaS ファミリーもまだ存在していますが、これらは徐々に減っていくように見えます。受ける被害も、標的を絞ったキャンペーンの場合に比べてはるかに軽微です。

ランサムウェアキャンペーンの進化

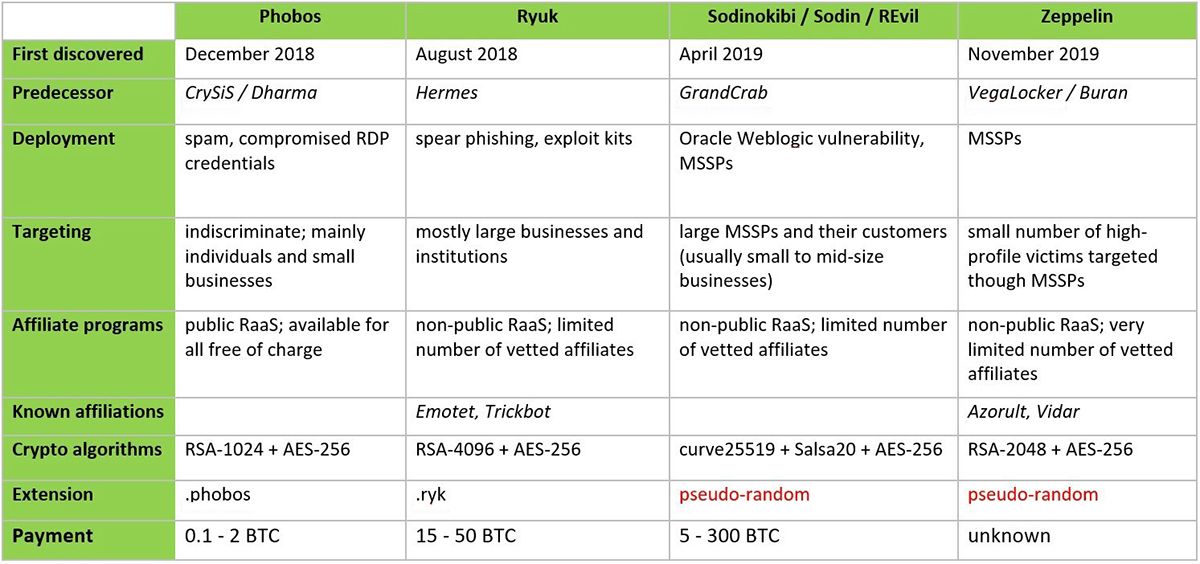

次に示すのは、昨年の最も悪名高いランサムウェアキャンペーンの比較です。このうち3つは、先行バージョンに比べてビジネスモデルが大幅に進化していることは注目に値します。

図 3:2019 年の最も悪名高いランサムウェアファミリー

Zeppelin は、VegaLocker、Buran5、および Jamper を含むコモディティランサムウェアファミリーの直系の亜種です。このマルウェア自体はその先行バージョンと比べて大きな変更は行われていませんが、このマルウェアを使用しているキャンペーンは明らかに異なっています。VegaLocker が主にロシア語を話す個人を標的とする悪意のある広告キャンペーンで拡散され、Buran/Jamper/Storm が広く宣伝された RaaS を実体化したものであるのに対して、Zeppelin キャンペーンは非常に限定的で、厳密に制御されていました。

Sodinokibi キャンペーンは、悪名高い GrandCrab6ランサムウェアの背後にいる同じ攻撃者が管理していると信じられています。GrandCrab キャンペーンは、FBI がマスター復号鍵を入手して公開し、影響を受けた被害者のほとんどが復号プロセスを実行できるようにした後、サイバー犯罪者によってシャットダウンされました。これらの状況を考えると、ギャングが GrandCrab プロジェクトをあきらめて、もっと優れた安全なビジネスモデルを探すことに決めたのは当然です。

最近の Sodinokibi キャンペーンでは、攻撃者はこのマルウェアを一から再開発しましたが、パートナーに対するアプローチも変更しました。相変わらずマスター復号鍵を所有しているようで、どのパートナーが暗号化したファイルも復号できますが、今回は漏洩のリスクを最小化するためにパートナーの入念な検査が徹底的に行われます。これまでのところ無償の復号ツールは公開されていません。

Ryuk ランサムウェアは、そのほとんどが Hermes ランサムウェアのソースコードをベースにしています。先行バージョンは地下の多くのフォーラムで宣伝され、標的型と無差別型の両方のさまざまなキャンペーンで使用されましたが、Ryuk は企業環境に合わせて調整され、限られた数のパートナーによる非公開のキャンペーンで限定的に使用されています。Ryuk を管理する攻撃者は、ファイルを暗号化する前に機密データを窃取するために、TrickBot7グループや Emotet8グループとも協力しています。そして、窃取したデータを公開すると脅して、身代金を支払うように被害者を恐喝しました。このギャングはわずか数か月で数百万ドルを稼いだと思われ、この手法は有効なようです。被害者の数は比較的少ないですが、身代金の平均要求額がかなり高くなっており、成功率も上がっています。

COVID-19 の時代のランサムウェア

COVID-19 の世界的な大流行によって世界中の会社員の多くが現在自宅から仕事をしていますが、企業は、急遽設定された安全でないリモートワークネットワークおよび急増した BYOD エンドポイントに付け込もうとする詐欺師や攻撃者に対して厳戒態勢で臨む必要があります。

サイバー攻撃の戦術と標的が大幅に変更されたかどうかについて、原稿執筆時点では時期尚早ではっきりしたことは言えませんが、これまでの観察によればランサムウェアビジネスは相変わらず中断することなく行われているようです。ほとんどすべての大規模な自然災害や人災で起こることですが、事業主と従業員は、サイバー犯罪者がすでに COVID-19関連のテーマをルアーとして使用し始めていることを伝える報道9に注意する必要があります。たとえば、ユーザーの自宅周辺のウイルスの感染状況を示すと称するダウンロード可能な地図(マルウェアが添付されている)や、似たような詐欺10で個人情報の盗難や金銭的損失につながる可能性があるフィッシングメールなどがあります。

詐欺師は常にこの種の国家規模や世界規模の災害が引き起こす恐怖に付け込みます。したがって、「話がうま過ぎる」と思えるあらゆる提案にはしっかりと懐疑的な態度で臨むことが最善の対応です。

支払うべきかどうか

セキュリティコミュニティは原則として、支払うことが単にランサムウェアビジネスを正当化し、推進してしまうので、サイバー犯罪者に支払うことを推奨しません。しかし、標的を限定した最も大きい損害を与える攻撃(重要なインフラストラクチャや医療機関に対する攻撃など)の場合、身代金要求に応じる以外に、復旧させて人命を守る方法がない場合があることも十分に理解しています。個々のケースや状況は劇的に変化するので、黄金律は存在しません。しかし、どのような場合であっても、被害者は法執行機関と密接に連携して、調査に役立つ可能性があることはすべて協力する必要があります。

最後に

最近行われている開発の深刻さを考えると、ランサムウェアインシデントへの対応に失敗して大きな代償を払い、評判に傷が付くのを避けるには、迅速かつ透過的に地域のデータ規制当局と法律に従って確実に対処することが、これまで以上に必要不可欠になります。

引用

1 https://threatvector.cylance.com/en_us/home/threat-spotlight-sodinokibi-ransomware.html

2 https://threatvector.cylance.com/en_us/home/zeppelin-russian-ransomware-targets-high-profile-users-in-the-us-and-europe.html

3 https://threatvector.cylance.com/en_us/home/blackberry-cylance-vs-trickbot-infostealer-malware.html

4 https://krebsonsecurity.com/2019/12/ransomware-gangs-now-outing-victim-businesses-that-dont-pay-up/

5 https://www.zdnet.com/article/vegalocker-evolves-into-buran-ransomware-as-a-service/

6 https://threatvector.cylance.com/en_us/home/cylance-vs-gandcrab-ransomware.html

7 https://threatvector.cylance.com/en_us/home/blackberry-cylance-vs-trickbot-infostealer-malware.html

8 https://threatvector.cylance.com/en_us/home/threat-spotlight-emotet-infostealer-malware.html

9 https://www.fool.com/personal-finance/2020/04/21/these-covid-19-scams-have-cost-americans-134-milli.aspx

10 https://www.fcc.gov/covid-scams

* この数字は、BlackBerry のインシデント対応(IR)の取り組みから導出して同じ期間の公開情報と並べて比較した独自の内部データに基づいて、リサーチャーが計算したものです。