本ブログ記事は、2021年9月2日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

Phobos は、医療業界なども含む幅広い業界における中小規模の組織を標的とする、古くからあるランサムウェアファミリーです。通常、攻撃者が要求する身代金は、他のランサムウェアファミリーよりはるかに低い金額であるため、被害者には安価に感じられ、支払われる可能性が高まるかもしれません。ランサムウェアのインシデント対応企業である Coveware の報告 によると、2021 年 7 月における Phobos への平均支払金額は約 54,700 ドルでした。

Phobos の攻撃の主な感染経路は 2 つあります。悪意のあるファイルを添付したメールによるフィッシングキャンペーン、そして RDP(リモートデスクトッププロトコル)によるシステムへのアクセスです。攻撃者が RDP の認証情報を入手する方法はさまざまです。ブルートフォース攻撃を行う、盗まれた認証情報をダークネットマーケットで購入して利用する、あるいはオープンな接続、構成不十分な接続、脆弱な接続を特定して悪用することです。そして、こうした環境で足掛かりを得ると、RDP 経由で侵入し、横展開を試みます。

Phobos の脅威アクターは、ランサムウェア攻撃を展開する際に、エンドユーザーのコンピューターよりもサーバーを標的として選ぶことが確認されています。

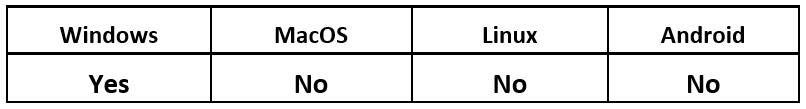

オペレーティングシステム

リスクと影響

はじめに

Phobos という名前は、恐怖と恐慌の化身と考えられていたギリシャ神話のフォボスにちなんで付けられたと思われます。Phobos ランサムウェアは、マルウェアファミリー CrySIS と Dharma に密接に関係しています。

CrySIS は 2016 年に初めて確認され、同年このマルウェアの原作者がソースコードをリリースしたことにより、脅威アクターの間でこれまでにない人気を博しました。その後 CrySIS は、復号キーが漏洩したことから Dharma として一新されました。

Dharma は RaaS(ランサムウェア・アズ・ア・サービス)モデルで運用されており、複数の脅威アクターにより個別に販売されています。Phobos は 2018 年後半、Dharma マルウェアファミリーの復号ツールやキーが利用できるようになった後に、Dharma の後継ランサムウェアとして新たな脅威として加わりました。

Dharma と Phobos はコードに類似性があり、脅迫状もほぼ同一です。両者の主な違いは、攻撃におけるファイル暗号化の方法です。現在、Phobos で利用できる復号ツールは存在しません。

Phobos は設計がシンプルなため、さまざまな技術力を持つ脅威アクターの間で人気があります。

技術的解析

このレポートで確認した Phobos のサンプルは、Microsoft® Visual C++ で開発された Windows® の 32 ビット実行ファイルで、コンパイル日は 2021 年 3 月 1 日です。

このバイナリには、入手元や目的を示したり隠したりするためのファイル情報は埋め込まれておらず、正規ファイルに偽装しようとはしていません。コンパイル時にはパッキングも暗号化も行っていません。通常マルウェアの作成者はこうしたテクニックを頻繁に利用して、ファイルの真の機能をセキュリティ製品から隠したり、研究者による解析を妨げたりしようとします。しかし Phobos にはあてはまらないので、このファイルの静的解析を行うことで、Phobos が抱く悪意について洞察を得ることができます。

この脅威は、標的システムのフィンガープリンティング、プロセスのリストアップ、ファイル操作、サービスとの相互通信、そしてレジストリキーの変更を行うことができます。また、ネットワーク接続により拡散することもできるため、バックドア活動を行う可能性もあります。

このマルウェアを複雑にするため、ファイル内の一部の文字列に難読化が施されており、悪意を示す特徴の一部が隠されています。実行時は必要に応じて、この文字列の難読化が解除されます。

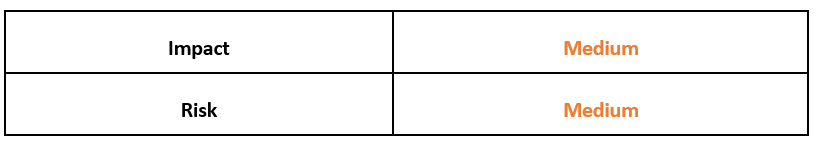

このランサムウェアはユーザーアクセス制御を回避しようとしないため、実行されると、次に示すメッセージが潜在的な被害者に表示されます。

図 1: ユーザーアクセス制御の警告

このバイナリの実行が許可されると、昇格された特権を持つ自身の別のインスタンスを起動します。

標的上で永続性を確保するために、この悪意のあるファイルは、被害者の AppData フォルダと ProgramData フォルダの両方にあるスタートアップフォルダ下に自身のコピーを作成します。また、デバイスにログインする際、このバイナリを指す自動実行用レジストリキーを作成します。

Phobos は、暗号化ルーチンを開始する前に、Windows コマンドプロンプトを呼び出してタスクをいくつか実行します。ネイティブの Windows コマンドラインツールを複数使用して、簡単にシステムを復元できないよう妨害します。バックアップコピーとシステムのスナップショットを保持するシャドーコピーは、以下のコマンドにより削除されます。

- vssadmin delete shadows /all /quiet

- wmic shadowcopy delete

バックアップカタログもコマンド「wbadmin delete catalog -quiet」により削除されます。このバックアップカタログには、バックアップの対象となるボリューム、復元ファイルの保存場所など、バックアップ自身に関する詳細情報が保存されます。

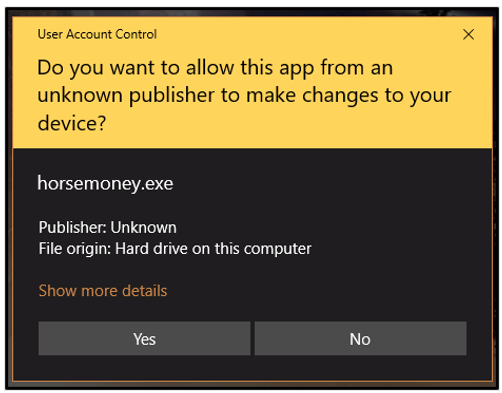

bcdedit を使用して Windows のスタートアップ修復機能の設定変更を行い、復元を無効にして、失敗を無視するようにします。

図 2: Windows のスタートアップ修復機能の無効化

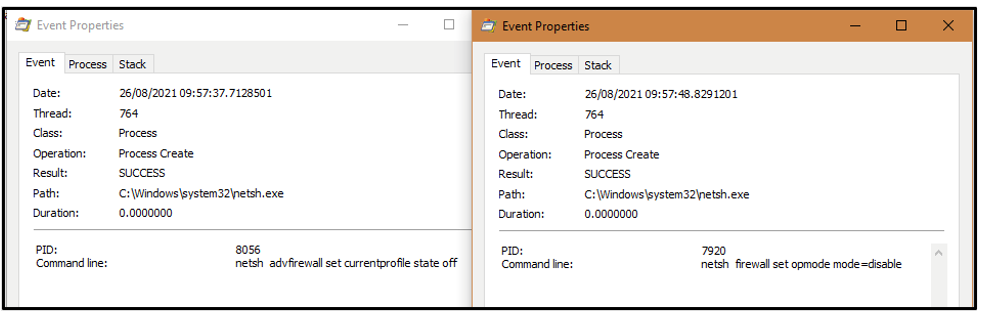

ローカルシステムのファイアウォールを以下のように、netsh コマンドにより無効にします。

図 3: ファイアウォールの無効化

Phobos は、256 ビットキーの AES を使用して、ローカルファイルおよびネットワークドライブ上のファイルを暗号化します。対称ブロック暗号化では、感染したシステムの暗号化にインターネット接続は必要ないため、組織内部の資産を標的とする場合に有用です。このマルウェアはさまざまなファイルタイプを暗号化しますが、オペレーティングシステムの重要なファイルは回避します。

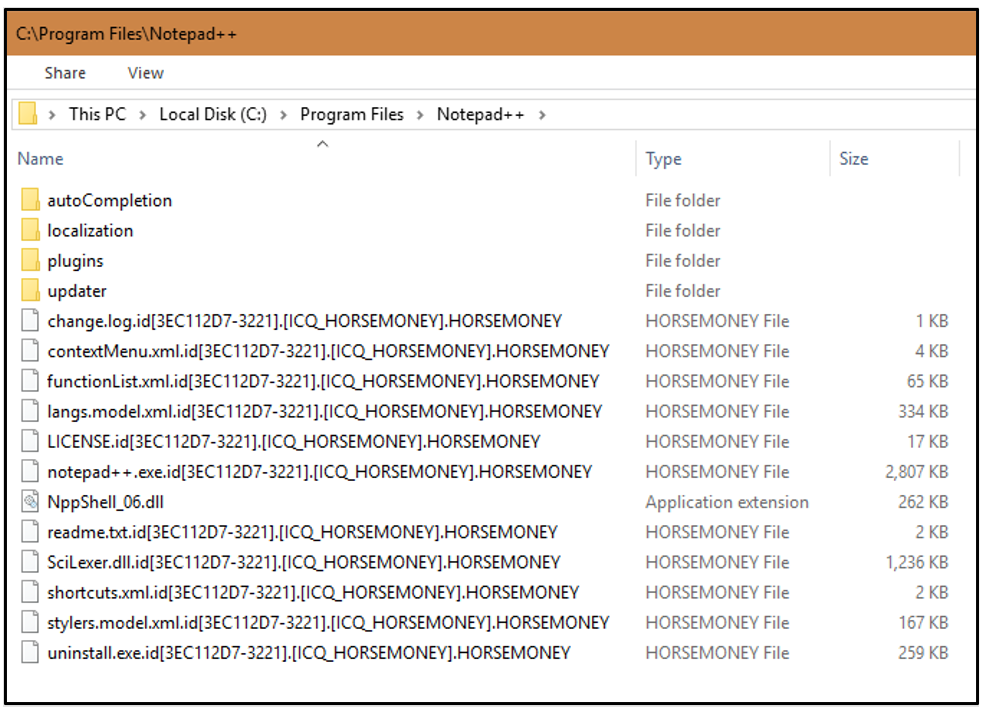

以下の画像に示すように、暗号化されたファイルは、元のファイル名に固有の被害者 ID とバージョン ID が付加された名前に変更されます。この亜種では拡張子「.HORSEMONEY」も追加されます。

図 4: 暗号化後に名前が変更されたローカルファイル

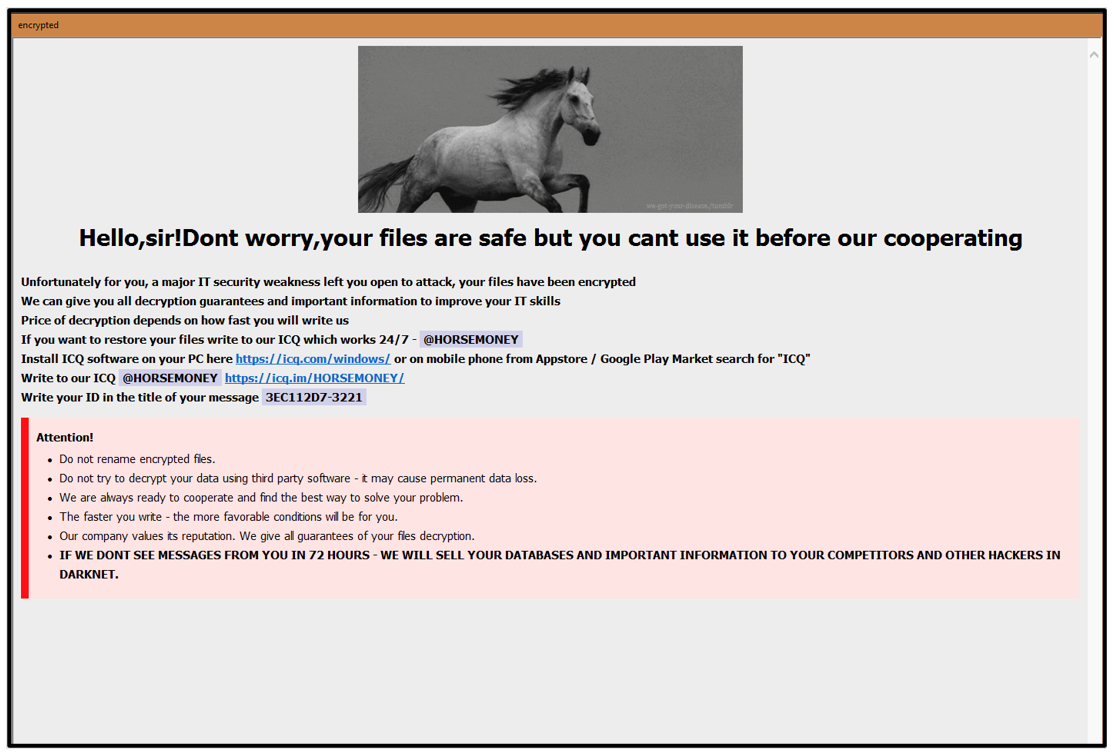

Phobos ランサムウェアは 2 つのバージョンの脅迫状を投下します。1 つはテキストファイルで、もう 1 つは HTML アプリケーションファイルです。この Phobos の亜種では、テキストファイルの名前は「info.txt」ですが、テキストは含まれていません。HTML ファイルの名前は「info.hta」であり、Windows ネイティブの mshta.exe アプリケーションにより実行されます。

図 5: Phobos の亜種 HORSEMONEY の脅迫状

攻撃者は、身代金の金額を明らかにしていませんし、支払用暗号通貨ウォレットの詳細を示していません。その代わりに、ICQ で直接連絡するよう被害者に要求しています。

脅迫状では、「72 時間以内に返信がない場合、あなたのデータベースや重要な情報を競合他社およびダークネットの他のハッカーに売却する」と脅しています。

BlackBerry の解析では、データが圧縮され、持ち出された形跡は見つかりませんでした。

脅迫状で脅しているにもかかわらず、Phobos は現時点で、二重脅迫 の手口を利用していません。標的が所有する機密情報を公開する地下リークサイトに関するレポートは、まだ発表されていません。今年発生した他のランサムウェア攻撃が注目を集めて恐怖を巻き起こしましたが、Phobos はこの恐怖につけこみ被害者を操ろうとして、この脅迫手口を利用している可能性があります。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry のリサーチ・インテリジェンスチームが作成しました。

import "pe" rule Mal_Win_Ransom_Phobos{ meta: condition: |

侵入の痕跡(IOC)

作成されたプロセス:

投下されたファイル:

AutoRun レジストリキー:

暗号化されたファイル:

脅迫状:

攻撃者への連絡用 URL: |

BlackBerry によるサポート

もし Phobos のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp