本ブログ記事は、2021年10月5日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

エグゼクティブサマリー

BlackBerry の BlackBerry Research & Intelligence Team は、ある珍しい Cobalt Strike の構成情報を糸口として、一見無関係に見えるマルウェアキャンペーンの間のつながりを発見しました。この構成情報は、欧州と米国で COVID-19 のロックダウンが始まった 2020 年 3 月に公開されたブログ記事で初めて掲載されていたものです。さらに調査を進めると、それまでにいくつかの研究機関によって部分的に明らかにされていた、ある 1 つの悪意あるインフラストラクチャへと行き着きました。

結果として明らかとなったのは、パンデミックの早期終息を願う人々の気持ちにつけ込んで被害者をおびき寄せる、国家主導によるキャンペーンの存在でした。このキャンペーンにおける脅威は、独自のカスタムプロファイルを用いてネットワークトラフィックを隠蔽することで、被害者のマシン内に姿を隠しています。

はじめに

APT41 は中国の国家主導によるサイバー脅威グループであり、2012年以来、スパイ活動や金銭目的の犯罪活動に関連するマルウェアキャンペーンを数多く展開しています。これまでに旅行、通信、医療、報道、教育といった業界の世界中の組織が標的とされてきました。

多くの場合、APT41 は悪意ある添付ファイルを含んだフィッシングメールを初期感染経路としています。通常は、標的組織へのアクセス成功後により高度なマルウェアが展開され、永続的な足場が確立されます。使用されるマルウェアファミリーは、インフォスティーラ(情報窃取マルウェア)やキーロガー、バックドアなど多岐にわたります。

BlackBerry ではこれまで、ある独自の Malleable コマンドアンドコントロール(C2)プロファイルを使用する Cobalt Strike の活動を監視してきました。このプロファイルの構成情報は 2020 年 3 月に FireEye 社によって報告されたもので、同社によると、過去に APT41 が関与する活動で用いられていました。

今回 BlackBerry は、このプロファイルの特徴を基に、残された数々の痕跡を辿ることで、APT41 のさらなるインフラストラクチャであると考えられるものを発見しました。当社が調査から得た侵入の痕跡(IOC)と、Positive Technologies 社および Prevailion 社によって報告された 2 つのキャンペーンの IOC との間に、部分的な重なりが見られたのです。両社の報告はそれぞれ、「Higaisa or Winnti? APT41 backdoors, old and new(Higaisa か Winnti か? APT41 の新旧バックドア)」、「The Gh0st Remains the Same(永遠の幽霊(Gh0st))」と題されています。

また、インド国内を標的とした 3 種類のフィッシング用文書ファイルも見つかっています。この文書は新しい税法や COVID-19 の統計に関する情報を含み、インド政府を装って送付されていました。

これらの文書は、被害者のネットワークに Cobalt Strike Beacon を展開して実行することを狙った攻撃チェーンの一端を担っていました。このフィッシング文書もまた、APT41 が過去に感染経路として用いていた手口に合致しています。これらの事実は、APT41 が現在も定期的に新たなキャンペーンを実施しており、今後もその傾向が続く可能性が高いことを示しています。

全容解明への第一歩

FireEye 社が 2020 年 3 月に公開したブログ記事では、APT41 の手口に関して、悪意ある文書やエクスプロイト、Cobalt Strike の使用方法などが調査されています。この報告によると、APT41 が使用する Cobalt Strike Beacon のうち少なくとも 1 つで、独自の Malleable C2 プロファイルが用いられていました。

Malleable C2 プロファイルとは、Cobalt Strike の機能の 1 つです。この機能により、攻撃者が Beacon から C2 チャネルへのネットワーク通信をカスタマイズし、被害者のネットワーク上の通常のトラフィックに紛れ込ませることが可能となります。Amazon、Gmail、OneDrive をはじめとしたさまざまなサービスについて、正規のネットワークトラフィックに見えるように設計されたプロファイルが公開されています。

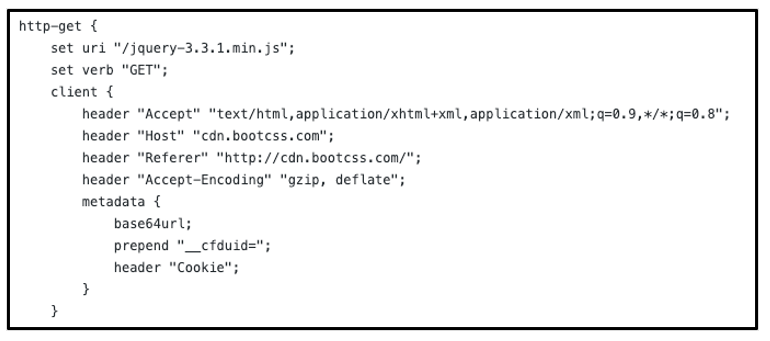

BlackBerry が調査したところ、FireEye 社のブログで言及されているものと非常によく似た Malleable C2 プロファイルが GitHub 上で見つかりました。このプロファイルは「1135」というハンドルネームを持つ中国のセキュリティ研究者によって作成されているようです。

これらのプロファイルにはいくつかの共通点がありました。いずれも jQuery を装う Malleable C2 プロファイルを使用しており、HTTP GET に関する部分はほぼ同一です。HTTP ヘッダーの「Accept」、「User-Agent」、「Host」、「Referer」などのフィールドや「set uri」文の設定値はすべて、FireEye 社のブログに掲載されたプロファイルのものと完全に一致していました。

図 1:「1135」の GitHub にある jQuery Malleable C2 プロファイル(抜粋)

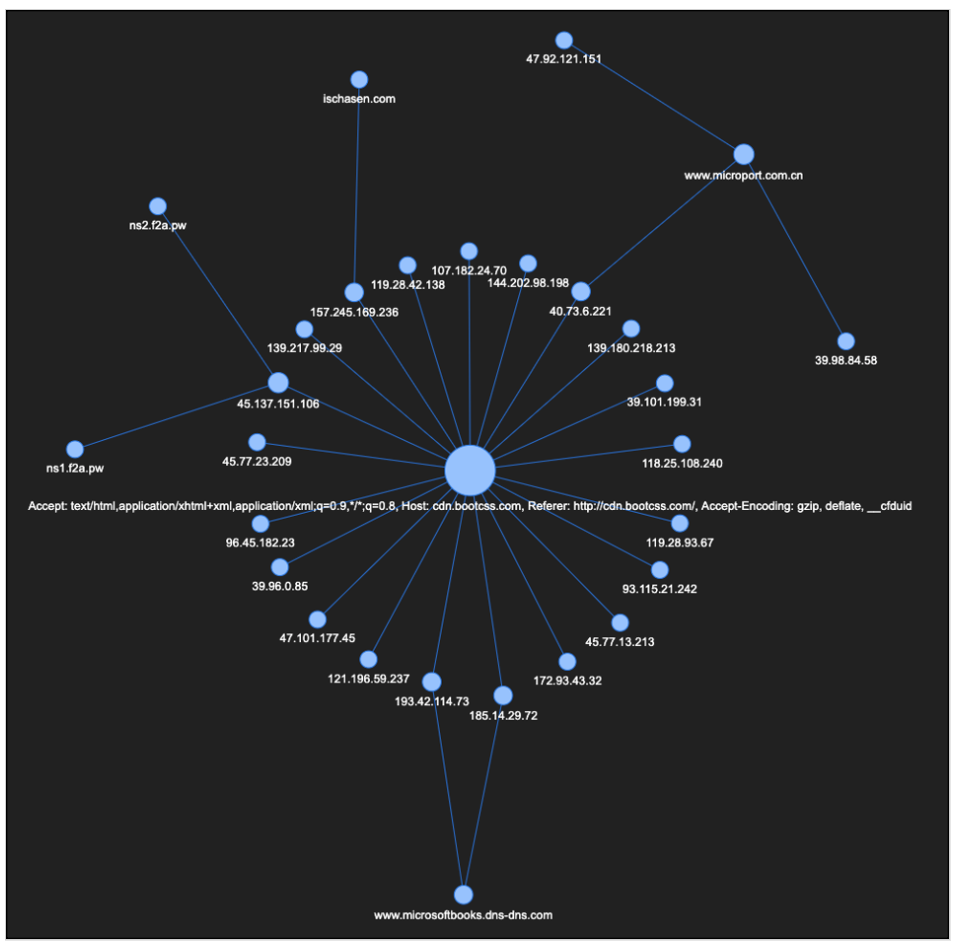

このデータを基点として、収集済みの Beacon 構成情報をより詳細に視覚化して分析することで、大規模なデータセットなしには見えてこないパターンを把握することができます。Beacon の構成情報で定義された GET および POST リクエストの HTTP ヘッダーを抽出して相関させることにより、一見無関係な Cobalt Strike インフラストラクチャの関連性が見いだせるのです。

図 2:HttpPost_Metadata の設定値「cdn.bootcss.com」に関するクラスタリング

Malleable C2 の構成情報として BootCSS ドメインを使用している Beacon は比較的少数でしたが、独自の構成メタデータを持ったクラスタもいくつか見られ、これらのクラスタの存在から APT41 に関連する別の Beacon を特定することができました。

これらの新たなクラスタの Beacon は、元のクラスタの Beacon(Microsoft の正規トラフィックを装う)とは異なる Malleable C2 プロファイルを採用していました。

IP アドレス |

ドメイン |

144.202.98.198 |

zalofilescdn[.]com |

107.182.24.70 |

isbigfish[.]xyz |

185.14.29.72 |

www[.]microsoftbooks[.]dns-dns[.]com |

193.42.114.73 |

www[.]microsoftbooks.dns-dns[.]com |

149.28.78.89 |

www[.]mlcrosoft[.]site |

23.67.95.153 |

ns[.]mircosoftdoc[.]com |

104.27.132.211 |

cdn[.]microsoftdocs[.]workers[.]dev ccdn[.]microsoftdocs[.]workers[.]dev |

確認できたドメインの命名規則には共通点があり、いずれも正規の Microsoft® ドメインを装っていました。これらの IP アドレスとドメインを複数のオープンソースインテリジェンスツール(OSINT)のリポジトリで検索すると、さらなる調査を要するいくつかのつながりが見えてきます。IP アドレス 107.182.24[.]70 とドメイン www[.]mlcrosoft[.]site は、いずれも Positive Technologies 社のブログに登場しています。また、IP アドレス 149.28.78[.]89 の詳細を追っていくと、前述の Prevailion 社のブログで述べられているキャンペーンにたどり着きます。

機械の中の幽霊(Gh0st)

Prevailion 社のブログでは、上記クラスタに現れる 2 つの IOC、すなわち IP アドレス 149.28.78[.]89 とドメイン mlcrosoft[.]site が確認できます。同ブログでは、これらの IOC は北朝鮮で活動する持続的標的型攻撃(APT)グループ Higaisa に関連づけられています。

ドメイン mlcrosoft[.]site は Positive Technologies 社のブログにも登場しています。このブログは重複する IOC を他にも掲載しており、Prevailion 社のブログと同じキャンペーンについて言及していますが、当該キャンペーンの活動は Higaisa ではなく APT41 によるものであると強く主張しています。

Positive Technologies 社のブログと BlackBerry のデータセットに含まれるドメインを比較すると、命名規則が非常によく似ていることがわかります。

BlackBerry の IOC |

Positive Technologies社の IOCs |

www[.]microsoftbooks.dns-dns[.]com cdn[.]microsoftdocs.workers[.]dev ccdn[.]microsoftdocs.workers[.]dev ns[.]mircosoftdoc[.]com |

microsoftbooks[.]dynamic-dns[.]net microsoftdocs[.]dns05[.]com ns[.]microsoftdocs.dns05[.]com ns1[.]microsoftsonline[.]net |

また、mlcrosoft[.]site と mircosoftdoc[.]com はいずれも、Azure Sentinel による既知の Barium フィッシングドメインの検出ルールにも含まれていることがわかりました。IP アドレス 144.202.98[.]198 についても、過去に Microsoft 社の研究者によって APT41/Barium に関連づけられています。

さらに、この新規クラスタの IP アドレス 185.14.29[.]72 は最近、以下のようなドメイン名に対する仮想ホスティングを提供していました。

- chaindefend[.]bid

- defendchain.[]xyz

- assistcustody[.]xyz

- microsoftonlineupdate.dynamic-dns[.]net

この IP アドレスは、以前は schememicrosoft[.]com と www.microsoftbooks[.]dns-dns.com に対する DNS 解決から得られていたものです。いくつかのドメインは、悪意ある DNS/防弾ホスティングを提供することで知られる IP アドレス 209.99.40[.]222 にも紐づいています。

2021 年 9 月 14 日時点では、この IP アドレスは新たなドメイン www.microsoftonlineupdate.dynamic-dns[.]net へとすぐに解決されました。このドメインもやはり、前掲の表に掲載したものと同様の命名規則に従っています。

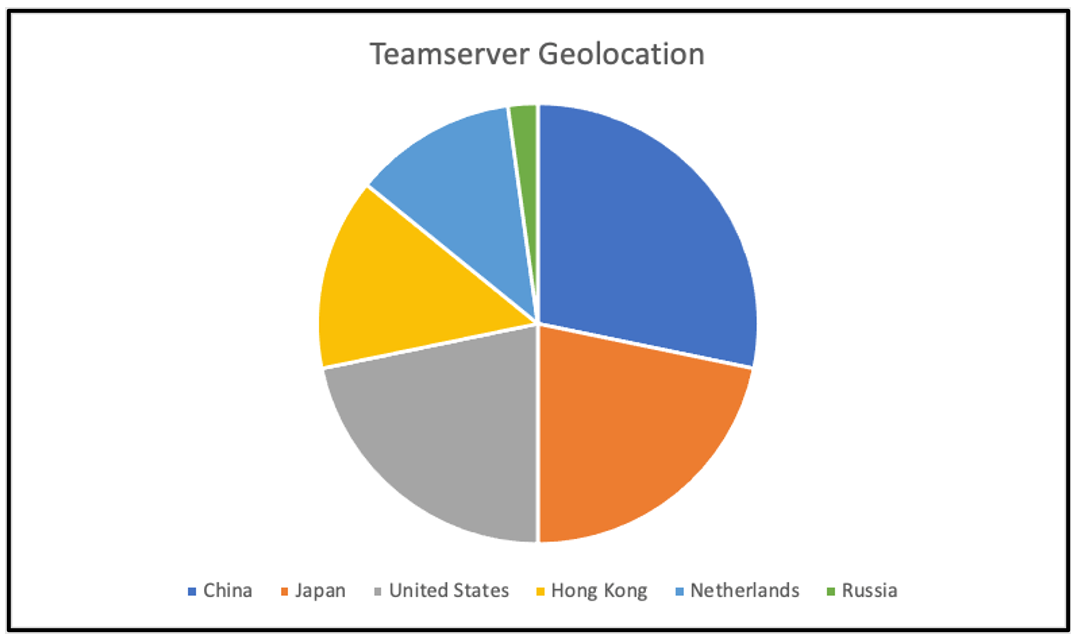

図 3:Cobalt Strike チームサーバーの位置情報

フィッシング文書

脅威インテリジェンスをさらに相関させて前述の URL を詳しく調査したところ、ccdn[.]microsoftdocs.workers[.]dev にアクセスする悪意ある PDF ファイルが見つかりました。このサイトは、以前は Cobalt Strike のチームサーバーをホストしていたものです。

調査を進めていくと、悪意あるフィッシング文書として 3 種類の PDF ファイルが使用されており、それぞれが *.microsoftdocs.workers[.]dev のドメインにリンクされていることがわかりました。これらの文書はすべてインド国内を標的としたもので、インド独自の新しい所得税法か、COVID-19 の勧告のいずれかに関する情報を含んでいます。

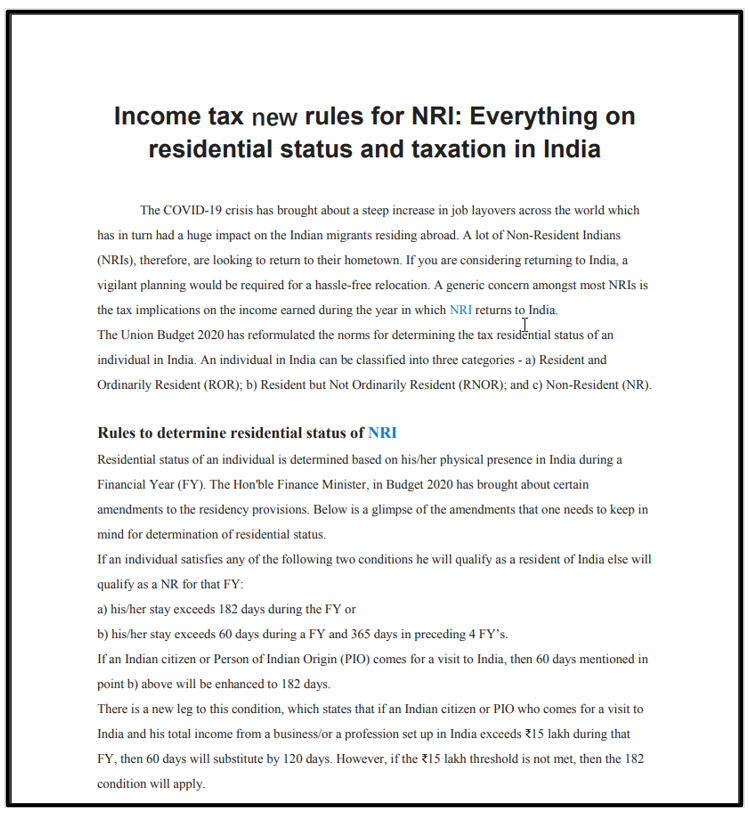

1 つ目の文書(以下、文書 1)は「Income tax new rules for NRI.pdf.lnk」というファイルで、PDF ファイルと埋め込みの PowerShell スクリプトが含まれています。実行すると PDF ファイルの内容が表示され、その後バックグラウンドで PowerShell スクリプトが実行されます。

図 4:文書 1 の PDF ファイル

このスクリプトはまず「%temp%\conhost.exe」をダウンロードして実行し、その実行を介してペイロードファイルの「event.dat」をロードします。この .DAT ファイルは Cobalt Strike Beacon です。

2 つ目と 3 つ目の文書(以下、文書 2 および文書 3)もそれぞれ同じような処理の流れと構成要素を持ち、PDF ファイル、conhost.exe、event.* ペイロードを用いています。ただし、「event」ファイルの拡張子は .DAT ではなく .LOG となっています。

文書 2 と文書 3 の最大の違いは、一方が「India records highest ever single day covid_19 recoveries.pdf.exe」という自己解凍型アーカイブを用いているのに対し、もう一方は「India records highest ever single day COVID-19 recoveries.zip」という ZIP ファイルを用いている点です。

図 5:文書 2 と文書 3 の構成要素

また、文書 2 と文書 3 それぞれの PDF ファイルには同じ情報が含まれています。内容はインド国内の記録的な COVID-19 回復者数に関するもので、インド保健家族福祉省からの通達を装っています。

図 6:文書 2 と文書 3 の PDF ファイル

各文書の Beacon ペイロードである event.* から構成情報を抽出すると、使用されている C2 サーバーのアドレスが以下のように若干異なることがわかります。

- 文書 1:ccdn[.]microsoftdocs.workers.dev/en-us/windows/apps/

- 文書 2、文書 3:cdn[.]microsoftdocs.workers.dev/en-us/windows/apps/

HttpGet_Metadata と HttpPost_Metadata のホストアドレスも同様です。

- 文書 1:ccdn[.]microsoftdocs.workers.dev

- 文書 2、文書 3:cdn[.]microsoftdocs.workers.dev

キー |

値 |

BeaconType |

HTTPS |

Port |

443 |

SleepTime |

1000 |

MaxGetSize |

1398104 |

Jitter |

0 |

MaxDNS |

255 |

C2Server |

|

UserAgent |

Mozilla/5.0 (MSIE 10; Windows NT 6.1; Trident/5.0) |

HttpPostUri |

/en-us/windows/windows-server/ |

Malleable_C2_Instructions |

Base64 decode |

HttpGet_Metadata |

ConstHeaders

Metadata

|

HttpPost_Metadata |

ConstHeaders

SessionId

Output

|

DNS_Idle |

104.88.34.55 |

DNS_Sleep |

0 |

HttpGet_Verb |

GET |

HttpPost_Verb |

POST |

HttpPostChunk |

0 |

Spawnto_x86 |

%windir%\syswow64\gpupdate.exe |

Spawnto_x64 |

%windir%\sysnative\gpupdate.exe |

CryptoScheme |

0 |

Proxy_Behavior |

Use IE settings |

Watermark |

305419896 |

bStageCleanup |

False |

bCFGCaution |

False |

KillDate |

0 |

bProcInject_StartRWX |

True |

bProcInject_UseRWX |

True |

bProcInject_MinAllocSize |

0 |

ProcInject_PrependAppend_x86 |

Empty |

ProcInject_PrependAppend_x64 |

Empty |

ProcInject_Execute |

|

ProcInject_AllocationMethod |

VirtualAllocEx |

bUsesCookies |

True |

Subex 社が 2020 年 9月に報告した攻撃キャンペーンでも同様のフィッシング文書が使用されており、やはりインド国内を標的としています。同社はこのキャンペーンが APT グループ Evilnum によるものであるとしていますが、報告に掲載されている侵入の痕跡(IOC)は、今回の記事で説明してきたフィッシング文書の IOC と非常によく似ており、まったく同じものさえあります。いくつかの理由から、BlackBerry はこの攻撃が Evilnum ではなく APT41 によって行われていたと考えています。

1 つ目の理由は、今回抽出した構成情報(前掲の表)のとおり、Event.* ペイロードは実際には Cobalt Strike Beacon であるという点です。この事実は、Subex 社が Evilnum の報告で述べている MaaS(Malware-as-a-Service)の Golden Chickens よりも、むしろ APT41 の存在をうかがわせます。

2 つ目の理由は、構成情報のいくつかの設定値を集約して分析すると、APT41 の活動が示唆されるという点です。フィッシング文書の Beacon に含まれているものと同じ設定値が、APT41 による過去の攻撃でも確認されているのです。

さらに、前述の Positive Technologies 社によるブログでも、BlackBerry の調査結果と重なり合う攻撃インフラストラクチャが報告されていました。すなわち、PDF ファイルを装った類似のフィッシング文書についての言及がなされ、その帰属は APT41 であるとされていました。

これらのフィッシング文書は、今回の記事で述べた文書と同様の命名規則に従っています。攻撃チェーンにはローダーとペイロードの両方が含まれていますが、いくつかのペイロード候補の 1 つとして Cobalt Strike が挙がっていました。

標的を絞ったフィッシング文書から初期アクセスを試みる手口は、APT41 の戦術、技法、手順(TTP)として以前から知られています。また、先に述べたネットワークインフラストラクチャにおける重複も、このキャンペーンへの APT41 の関与を裏付けています。

まとめ

研究機関にとって、脅威についての確固たるデータセットを揃えることは至難の業です。しかし、セキュリティ業界全体として情報の公開と共有を重視すれば、それぞれの研究機関が知識を集結させ、脅威の全体像をよりよく把握することができます。

今回 BlackBerry は、FireEye 社の報告をきっかけとして、ある 1 つの Cobalt Strike 用 Malleable C2 プロファイルにまず着目しました。調査を進めていくと、これとよく似たプロファイルで、構成情報の一部に BootCSS ドメインを指定した Beacon を用いているものが見つかりました。さらに、Beacon 構成情報には他にも重複する構成メタデータがあることがわかり、結果として、まったく新しいクラスタと一連の新規ドメインを発見するに至りました。

この発見により、Prevailion 社によって報告されていたキャンペーンとの関連性が明らかとなり、それに次いで、Positive Technologies 社の報告に掲載されている IOC との重複が見えてきました。また、これらの IOC は脅威アクターグループ APT41 に対する Azure Sentinel の検出ルールとも重複していることがわかりました。

新たに発見したクラスタにおける脅威の活動を詳しく調査すると、やはりここでも共通点が見つかります。Subex 社と Positive Technologies 社の報告はいずれも、COVID-19 パンデミックの早期終息を示す情報を装い人々の願望につけこむなど、さまざまな手口で被害者をおびき寄せる PDF ファイルを用いたキャンペーンについて述べていました。

国家規模の脅威グループのリソースをもってすれば、脅威のインフラストラクチャに驚くべき多様性を持たせることができるでしょう。これと同等の資金力を備えたセキュリティグループはまず存在しません。しかし私たちは、それぞれが持つ知性を集結させることで、サイバー犯罪者が手を尽くして隠そうとする痕跡を明らかにすることができます。

侵入の痕跡(IOC)

この記事で述べた IOC の詳細は、当社の GitHub ページをご覧ください。

https://github.com/blackberry/threat-research-and-intelligence/blob/main/APT41.csv

予防ファースト

BlackBerry では、サイバーセキュリティに対して、予防ファーストの AI 主導アプローチを採用しています。予防を第一とすることで、キルチェーンの悪用段階の前にマルウェアを無力化できます。

これにより、新種・亜種が氾濫するランサムウェアなどを効果的に検知・対応できるのです。

BlackBerry® ソリューションは、この段階でマルウェアを阻止することで、組織の回復力向上に貢献します。また、インフラストラクチャの複雑さが削減され、セキュリティ管理が合理化されて、業務、スタッフ、エンドポイントが確実に保護されます。

BlackBerry によるサポート

もし xLoader インフォスティーラのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp