本ブログ記事は、2021年9月16日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

NetWire は一般に公開されているマルチプラットフォームのリモートアクセス型トロイの木馬(RAT)であり、Windows®、MacOS®、Linux®上の被害者を標的にするように設計されています。配布手段として、フィッシングキャンペーンで武器化された Microsoft® ドキュメント、ダウンロードリンクが含まれる PDF、ペイロードが含まれるアーカイブファイルを使用しています。NetWire はダークネットでも販売されており、価格は通常 40 ~ 140 米ドルです。

NetWire の目標は、感染したシステムを監視するか、その制御を奪うことです。この RAT でマシンを侵害したら、攻撃者はコマンドアンドコントロール(C2)サーバーからさまざまなリモート操作を実行できます。

このマルウェアの監視機能には、キーストロークのロギング、スクリーンショットのキャプチャ、パスワードの窃取、Web カメラやマイクへのアクセスなどがあります。

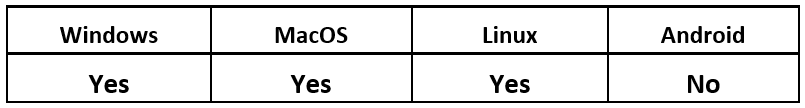

オペレーティングシステム

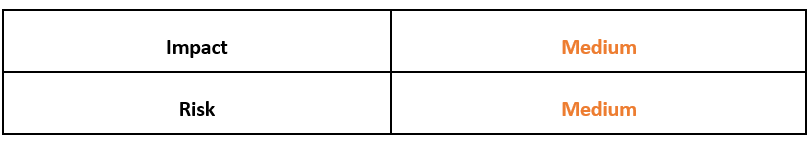

リスクと影響

技術的解析

NetWire の感染が最初に報告されたのは 2012 年のことで、それ以来、金銭目的のサイバー犯罪者や持続的標的型攻撃(APT)グループによって使われています。

一般的に、このマルウェアの配布に使われる感染ベクトルはフィッシングキャンペーンを利用したものです。被害者が埋め込みマクロの入った悪意のある Microsoft® Office ファイルにおびき寄せられてファイルをクリックすると、ペイロードが起動します。また、別の拡散方法として、PDF ファイル内の悪意のある URL や、悪意のある電子メール添付ファイルも確認されています。

このレポートで解析した亜種は、Windows マシンを標的として作成されたバイナリでした。このファイルは、解析を妨害するために UPX で圧縮された Win32 実行可能ファイルとして配信されます。

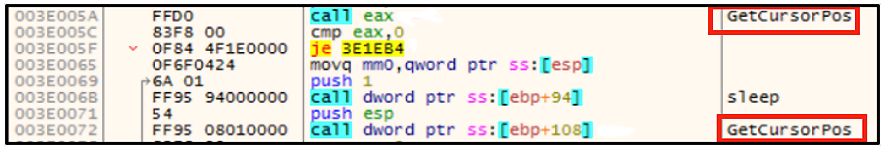

また、このマルウェアは耐解析手法を用いてサンドボックス内での実行を回避します。次に示すように、「GetCursorPos」関数を 2 回呼び出してカーソルの位置を比較します。マウスカーソルの位置に違いがない限り、マルウェアは実行されません。

図1: アンチサンドボックス手法

NetWire で活動隠蔽のために使われている手法はこれだけではありません。実行されると、悪意のあるバイナリが子プロセスを作成し、そのコードがこのプロセスに上書きされます。マルウェアはここから生成されるので、分析がさらに困難になります。

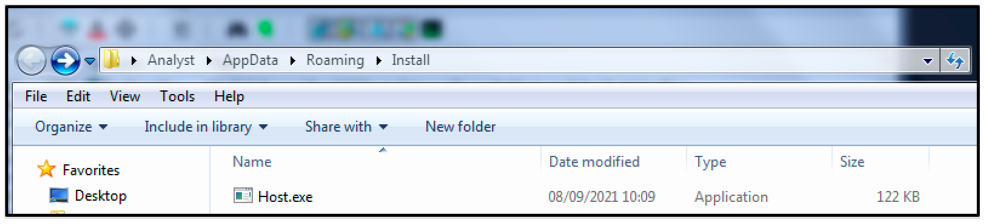

親プロセスは、子プロセスを「User/AppData/Roaming/Install」ディレクトリに投下し、自身を終了します。これを次の図に示します。ファイル名は「Host.exe」です。

図2:「User/AppData/Roaming/Install」内の Host.exe のコピー

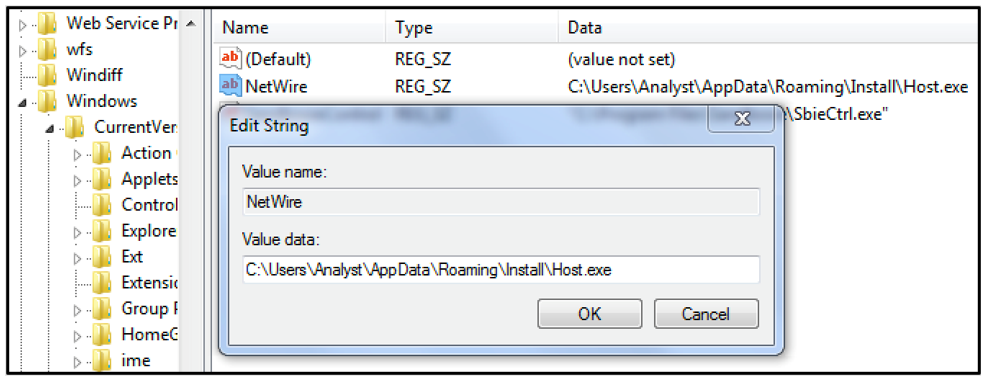

NetWire は、レジストリキーを作成してそれを自動実行グループに追加し、永続性を確保します。これにより、被害者のマシンの起動時に悪意のあるファイルが自動的に実行されます。

図3: NetWire が被害者のマシンで永続性を維持するためのレジストリキー

メモリ内の文字列を解析すると、NetWire によって実行される機能の一部と、NetWire が収集しようとしている情報を確認できます。

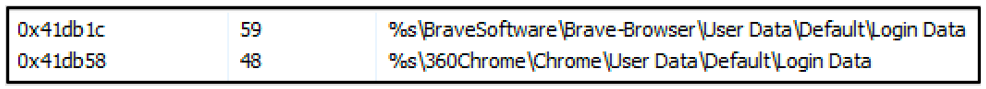

NetWire は、Google Chrome™ や Brave® ブラウザーなどの Web ブラウザーからユーザーログインデータの収集を試みます。

図4: NetWire のブラウザー認証情報収集機能

また、被害者のマシン上で Microsoft® Outlook® プロファイルのディレクトリをスキャンして、認証情報を収集します。さらに、キーストロークとマウスの移動を収集してログに記録します。

キーストロークは、悪意のある活動や金銭的利益のために使える潜在的な機密情報源であるため、攻撃者は特に高い関心を持っています。このような機密情報としては、オンラインバンキングサイトのログイン詳細、クレジットカード情報、企業ネットワークのアクセス認証情報、暗号通貨ウォレットなどのデータなどがあります。収集したこのような情報は、多くの場合、地下フォーラムやダークウェブで非常に高額で販売できます。

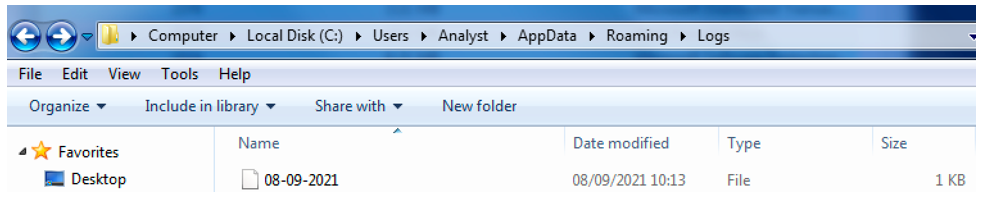

NetWire は被害者のマシンの「User/Analyst/AppData/Roaming/Logs」ディレクトリにログファイルを作成し、キャプチャしたデータをすべてここに保存します。次に示すように、このログファイルには、被害者のマシンが感染した日付に一致する DAY-MONTH-YEAR の形式で名前が付けられます。

図5: /Roaming/Logs ディレクトリにファイルが作成され、キャプチャしたデータはすべてここに保存される

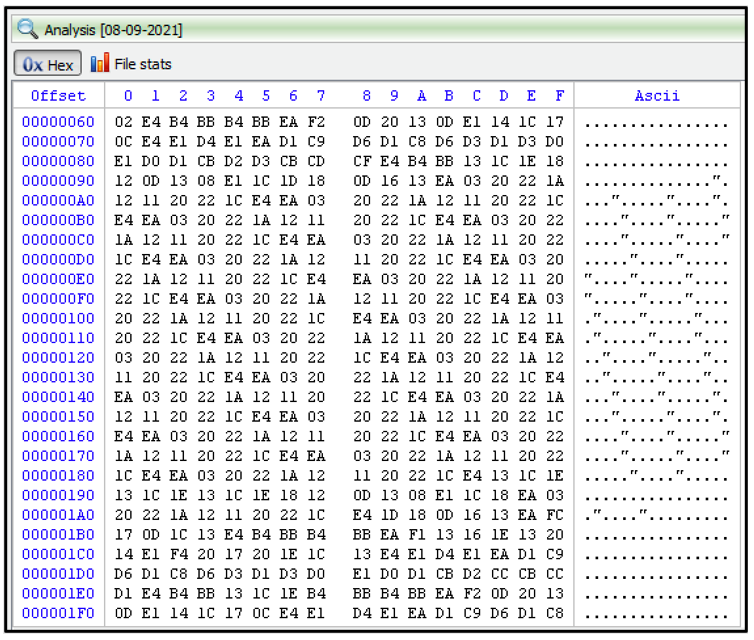

ログファイル内に含まれるデータは RC4 暗号アルゴリズムで暗号化されます。これは文字列と DLL の暗号化に使われているアルゴリズムと同じです。NetWire は、レジストリキー、API、DLL 名などの文字列もこの難読化手法を使って隠します。

図 6 に、暗号化されたログファイルの内容を示します。マルウェアがマシンにとどまる期間が長いほど、収集するデータが増えるため、ファイルが大きくなります。

図6: 収集したデータが含まれる暗号化されたログファイル

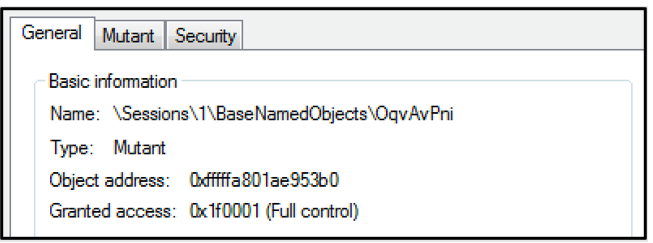

このマルウェアは、ターゲットマシン上に「OqvAvPni」という名前のミューテックスも作成します。マルウェアの作成者は、このミューテックスを使って同じホストの再感染を回避します。

図7: NetWire によって作成されるミューテックス「OqvAvPni」

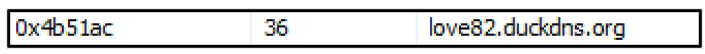

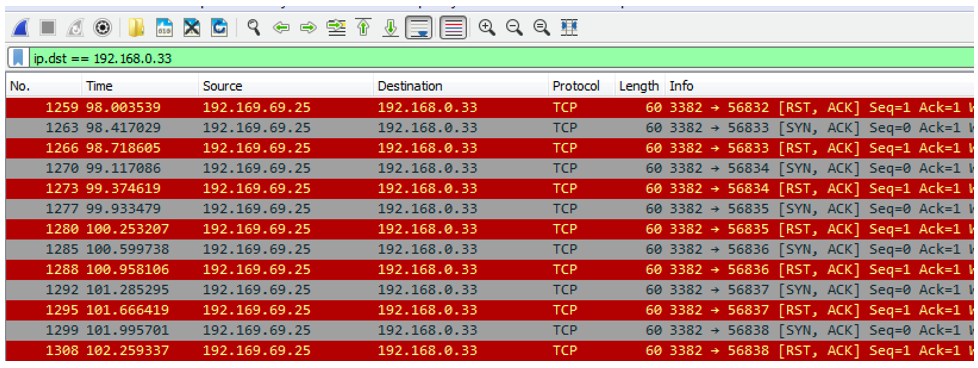

NetWire はリモート C2 サーバーとの TCP 接続の作成を試みます。この解析で使用したサンプルでは、ポート 3382 上で IP アドレス 192[.]169[.].69[.]25 との接続を作成しようと継続的に試行されていました。

メモリ内の文字列から、この亜種が接続しようとしている C2 サーバーの DNS が「love82[.]duckdns[.]org」であることが確認できます。

図8: メモリ内の文字列に表示される C2 の URL「love82[.]duckdns[.]org」

この接続に成功すると、キャプチャしたデータを転送したり、悪意のある操作(悪意のある追加ペイロードのダウンロードと実行など)をさらに実行したりできます。

次に示すインスタンスでは、RST フラグが返されているため、接続は成功しません。宛先ポートで接続リクエストを受信すると、TCP セグメントが RST フラグと共に送信されますが、そのポートをリッスンしているプロセスはありません。つまり、ここに示す C2 サーバーはもはやオンラインおよびアクティブではない可能性があります。

図9: C2 との継続的な TCP 接続試行を示す Wireshark の結果

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry のリサーチ・インテリジェンスチームが作成しました。

import "pe" strings: condition: |

セキュリティ侵害インジケーター(IOC)

SHA256

作成されるファイル:

ドメイン

C2

ミューテックス

レジストリ

|

BlackBerry によるサポート

もし NetWire RATのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)な

弊社は グローバルコンサルティングチーム を常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp