本ブログ記事は、2022年1月20日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

2022 年の初め以降、悪意のある偽の Telegram インストーラによって Purple Fox ルートキットを拡散するマルウェアキャンペーンが活発化しています(以下、本記事の「Purple Fox」はルートキットを含むマルウェア全体を指します)。Purple Fox の攻撃チェーンは、検知を回避する目的で複数の段階に分割されています。各攻撃段階は異なるファイルを用いて実施されており、それらのファイルがすべて揃っていなければ、各ファイルは特に意味をなしません。正規のインストーラを用いる手法は今では一般的ですが、解析を難しくするためにマルウェアの機能が分割されていることと同様、これほど有名なアプリケーションが利用されているという点は注目に値します。

このマルウェアの主な目的は、アンチウイルス(AV)製品の手が届かない場所に埋め込んだルートキットをロードすることにより、マルウェアの存在を隠蔽しつつ、標的の WindowsR マシン上で足場を固めることです。このルートキットにより、攻撃者が被害者のマシンにバックドアを設置した上で、それを起点にさらなる悪意のある活動を実施することが可能となります。

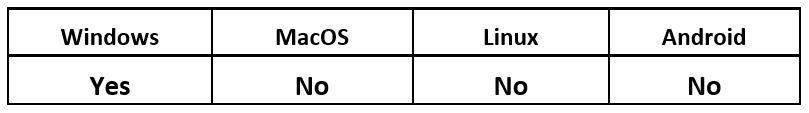

オペレーティングシステム

リスクと影響

技術的解析

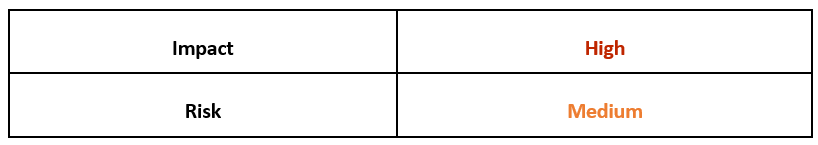

Purple Fox の攻撃チェーンは、トロイの木馬化された Telegram のインストーラを被害者に起動させることから始まります。Telegram とは、フリーウェア、クロスプラットフォーム、およびクラウドベースのサービスとして提供される、人気のインスタントメッセージングアプリケーションです。このインストーラは AutoIt でコンパイルされたスクリプトであり、デスクトップでは図 1 のアイコンで表示されます。

図 1 - 悪意のある偽のインストーラ「Telegram Desktop.exe」

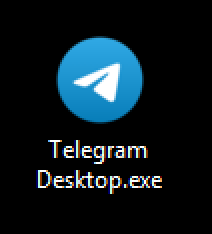

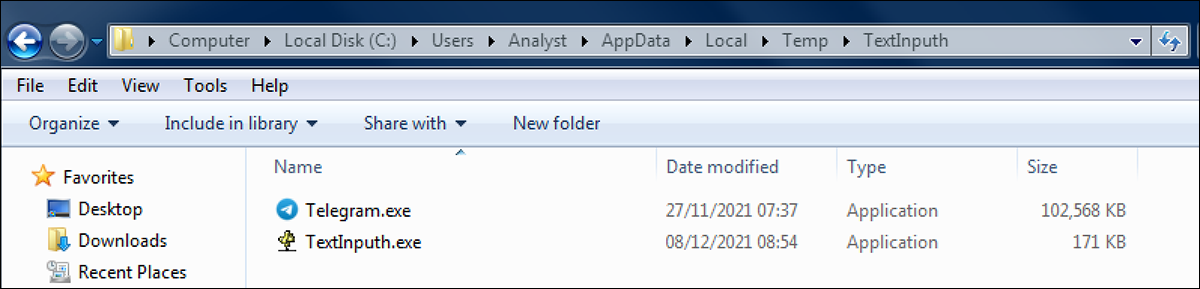

この偽の Telegram インストーラが起動されると、「AppData\Local\Temp」フォルダーの中に「TextInputh」というフォルダーが作成され、その中に 2 つのファイルが配置されます。片方のファイルは正規の Telegram.exe のコピーであり、攻撃チェーンの中で起動も使用もされませんが、この悪意のあるインストーラが正規のものであると被害者に見せかけるために作成されます。もう一方のファイルは「TextInputh.exe」という実行可能ファイルです。これらを図 2 に示します。

図 2 - 偽のインストーラが Temp フォルダーの中に配置するファイル

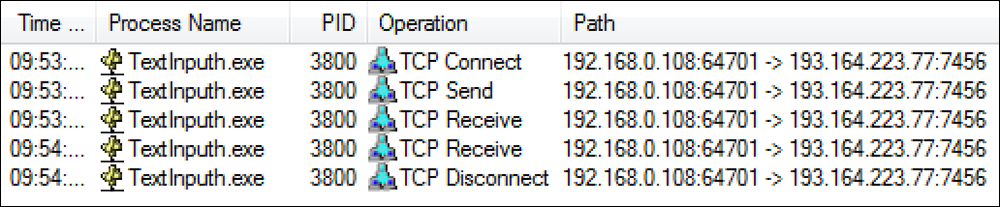

この TextInputh.exe は悪意のあるダウンローダのメイン部分であり、実行されると、コマンドアンドコントロール(C2)サーバーにアクセスして後続段階のペイロードを取得します。本記事執筆時点では、この C2 サーバーは 193[.]164[.]223[.]77 でホストされていました(図 3 参照)。

図 3 - メインのダウンローダが C2 との接続を確立している様子

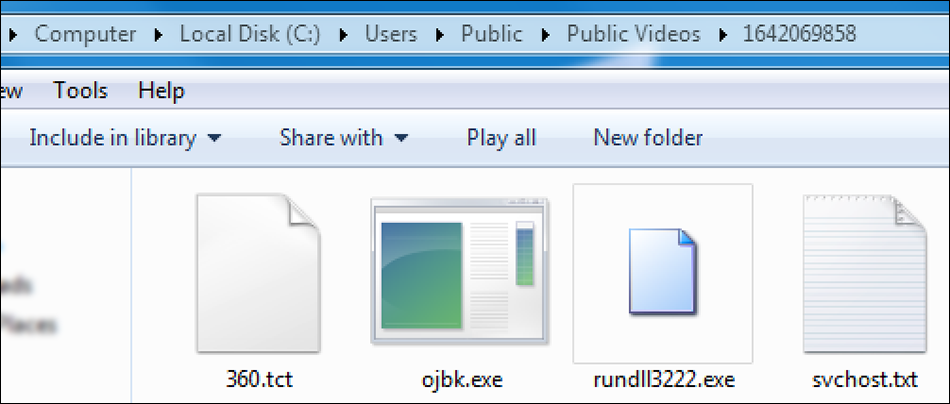

また、このダウンローダは「\Users\Public\Public Videos」フォルダーの中に、数字をランダムに組み合わせた名前のフォルダーを作成します。今回の解析では、このフォルダー名は「1642069858」でした。ここには C2 サーバーから取得したファイルが保存されます。

ダウンロードされる 1 つ目のファイルは「1.rar」というアーカイブファイルです。2 つ目は 7Zip のコピーである「7zz.exe」で、これを用いて RAR アーカイブが展開されます。図 4 に示すように、展開後のアーカイブには 4 つのファイルが含まれています。この 4 ファイルの展開が終わると、元のアーカイブと 7Zip アプリケーションはどちらも自動的にマシンから削除されます。

図 4 - C2 から取得された「1.rar」アーカイブの内容

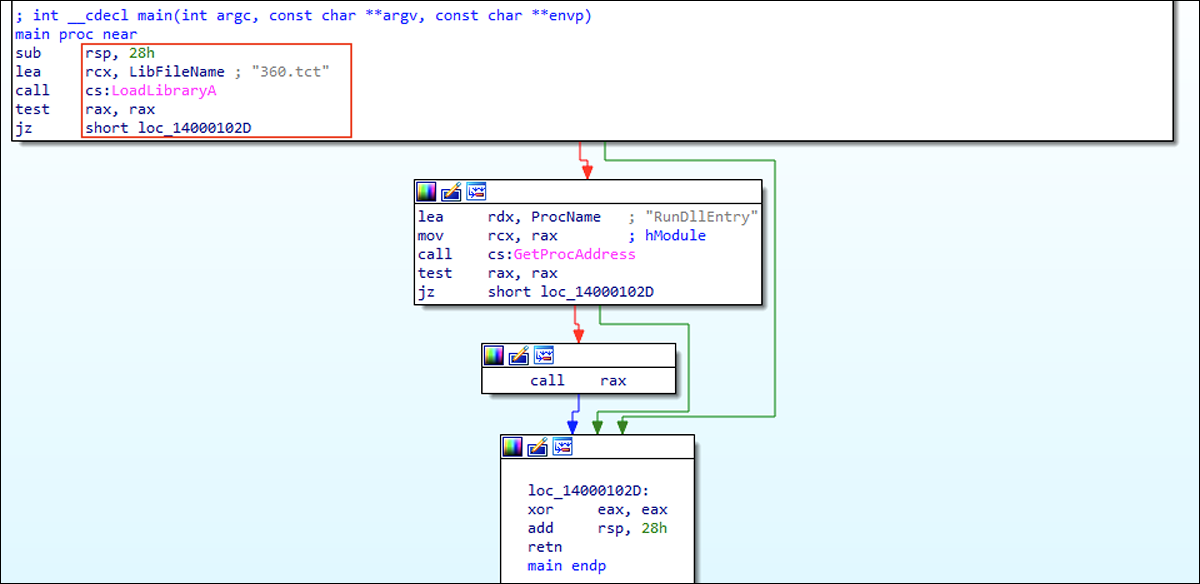

また、TextInputh.exe は「360.tct」、「rundll3222.exe」、「svchost.txt」を「\ProgramData」フォルダーの中にコピーします。「ojbk.exe」ファイルは、図 5 に示す処理によって 360.tct をロードするために使用されます。この 360.tct は DLL ファイルであり、svchost.txt に含まれるペイロードを読み出して実行するために使用されます。

図 5 - ファイル「objk.exe」が DLL ファイル「360.tct」をロードする処理

svchost.txt が実行されると、「\ProgramData」フォルダーの中にさらに 5 つのファイルが配置されます。これらのファイル名は「Calldriver.exe」、「Driver.sys」、「dll.dll」、「kill360.bat」、「speedmem2.hg」となっています。

DLL ファイルである「dll.dll」は、3 つのレジストリキーの値を 0 に変更することで、ユーザーアカウント制御(UAC)をバイパスします。これはシステム上でプロセスの権限を昇格させるための手法で、多くのマルウェアに採用されています。該当するレジストリキーは以下のとおりです。

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ConsentPromptBehaviorAdmin

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\EnableLUA

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\PromptOnSecureDesktop

新たに配置された 5 つのファイルは協調して動作し、アンチウイルスプログラム、具体的にはフリーのアンチウイルスおよびシステム最適化ユーティリティであるセキュリティソリューション「360 AV」を無効化して、実行を阻止します。この回避手法は最終的な Purple Fox のペイロードを展開する前に実施され、これによりルートキットの埋め込みと起動が検知されなくなります。

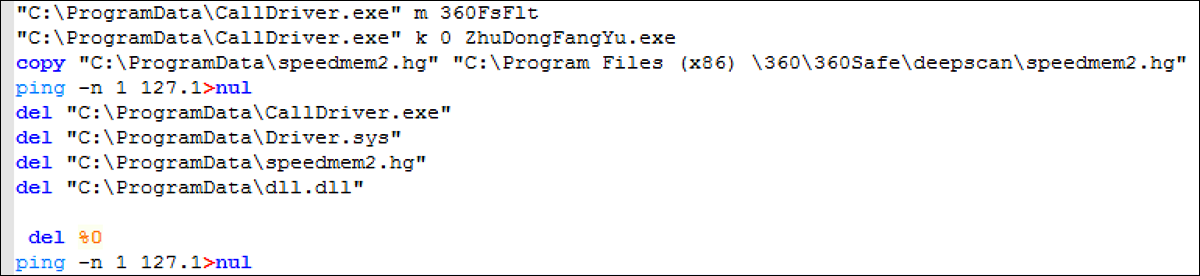

「kill360.bat」はスクリプトファイルであり、これが 360 AV のプロセスの実行を阻止するために使用されます。スクリプトの中には、協調して動作する他の 4 つのファイル名が確認できます。

この BAT スクリプトは、SQL ファイルの「speedmem2.hg」を 360 AV のフォルダーの中にコピーするためにも使用されています。各ファイルの実行が終わると、スクリプトは「\ProgramData」フォルダーからそれらのファイルを削除し、標的のマシン上で検知されないように自分自身も削除します。

図 6 - 「kill360.bat」の処理内容

Purple Fox マルウェアの攻撃チェーンはさらに続き、感染したマシンにおいて、事前に定義した一連のアンチウイルス製品が存在するかどうかをチェックします。これには Trend Micro、Kaspersky、McAfee などのベンダーが含まれます。

さらに、マルウェアは被害者のマシンをスキャンし、ホスト名、CPU タイプ、ドライバタイプ、メモリ状態など、さまざまな情報を収集した後、その情報を別の C2 サーバーに抜き出します。今回の例では、この C2 サーバーは 144[.]48[.]243[.]79 でホストされています。

調査時点でこの C2 サーバーがアクセスできなくなっていたため、ルートキットを取得する段階である攻撃の最終段階そのものは再現できませんでした。しかし、当該のルートキットを含んだペイロードのコピーを VirusTotal から取得し、解析することはできています。

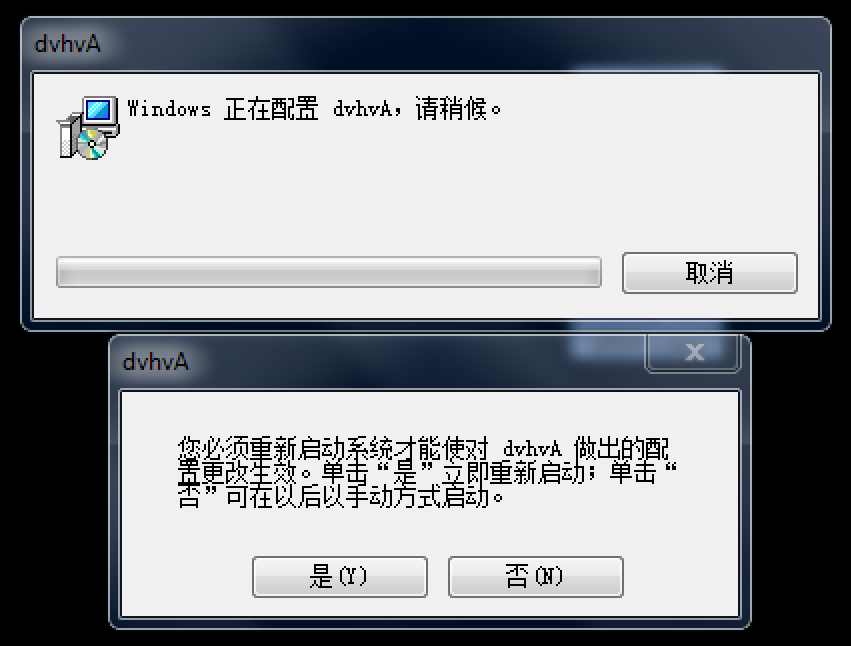

図 7 - カーネルペイロードを含んだ MSI ファイル

このペイロードは、暗号化されたシェルコードを含んだ MSI ファイルです。ファイルが起動されると、図 7 に示すインストール画面が表示され、被害者に「はい(是)」か「いいえ(否)」の選択を促します。

被害者が「はい(是)」を選ぶとシステムが再起動し、UAC バイパスを含むレジストリキーの変更が有効化され、この結果、ルートキットが検知されずにカーネルレベルで展開されるようになります。

まとめ

マルウェアが正規のインストーラに自身をバンドルして被害者のマシンに侵入することは、サイバーセキュリティの世界では特に目新しいことではありません。実際、BlackBerry が 1 月中旬に発見した脅威の Jupyter インフォスティーラもまた、この非常に効果の高い手法を採用しています。しかし、こうした悪意のある活動を行う上で Purple Fox が採っているアプローチは、攻撃者による侵入手段に新たなレベルの創造性をもたらしています。

最新バージョンの Purple Fox に見られる多段階の攻撃チェーンは巧妙な新手法であり、セキュリティソリューションの検知を回避しようとする攻撃者の大きな力となります。事実、この革新的な回避と偽装のアプローチにより、Purple Fox が最終的なルートキットのペイロードを標的のマシンに配信し、展開することがより容易となっています。その先で悪意のある活動がさらに実施される可能性は、事実上、際限がないと言えるでしょう。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule Purple_Fox { strings: condition: // PE Sections //All Strings |

侵入の痕跡(IOC)

C2 Servers

File Names

Registry Key

|

BlackBerry によるサポート

もし Purple Fox のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/us/en/forms/cylance/handraiser/emergency-incident-response-containment

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp