本ブログ記事は、2021年12月16日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

エグゼクティブサマリー

- Warzone の目的は、豊富な資金力を持たない攻撃者に最適なリモートアクセス型トロイの木馬(RAT)となることです。ダークウェブ上ではなく、誰でも利用可能なウェブサイト上でサブスクリプションベースの MaaS(Malware-as-a-Service)プラットフォームとして販売されています。このマルウェアの基本的な RAT ビルダーは、月額たった 22.95 ドルの初期サブスクリプション料金から利用でき、経験の浅い脅威アクター(「スクリプトキディ」)にとって実に魅力的な設定となっています。

- サブスクリプションをアップグレードすることで、ルートキット、プロセス隠匿機能、プレミアムダイナミック DNS(DDNS)、カスタマーサポートなどの高度な機能を使用できるようになります。このプレミアムバージョンは「Poison」と呼ばれ、3 か月 879 ドルの高額なサブスクリプションとして販売されています。

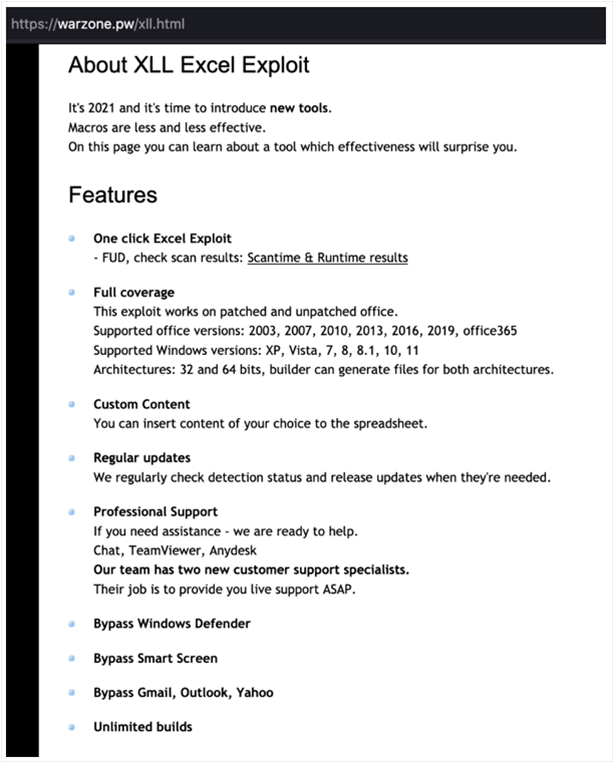

- 文書を利用してエクスプロイトを配信するためのビルダーを購入することもできます。このようなビルダーとして、最近発見された 2021 XLL Excel エクスプロイトがあり、1 か月 2,100 ドルで利用できます。マルウェアの作成者は、完全に検知されないエクスプロイトが実現すると主張しています。

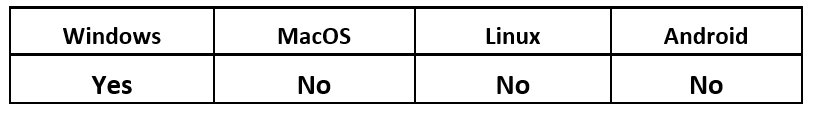

オペレーティングシステム

リスクと影響

技術的解析

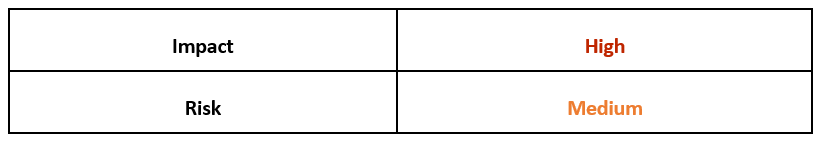

Warzone は、Windows用に構築された「C++ ネイティブ RAT」として販売されています。以下の画像にある Hack Forums の @Solmyr による投稿では、継続的な更新、サポート、信頼性が訴求されています。初めて発見された 2018 年以来、この RAT には複数の更新が行われています。

多くの場合、この脅威は使用する文字列から「Ave Maria」と呼ばれており、Yoroi による解析では、コマンドアンドコントロール(C2)に Warzone の DDNS (anglekeys.warzonedns[.]com)が使用されていたことがわかっています。

図 1 - Hack Forums の投稿

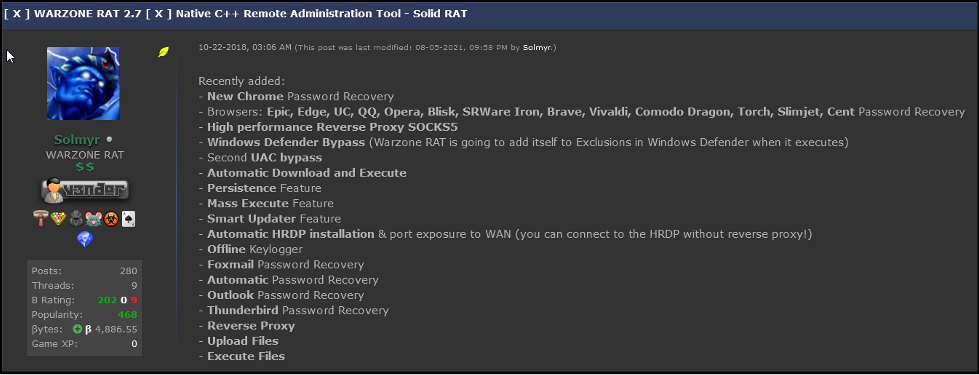

この手のマルウェア構築キットによく見られることですが、クラックされて広まった複数のバージョンが存在します。通常このようなクラック版にはトロイの木馬やバックドアが追加されているため、その解析には特段の注意が必要です。

最新のメジャービルダーリリースは Warzone 2.7 で、HRDP(Hidden Remote Desktop Protocol)の更新と Windows 10 Home に対するサポートが追加されています。HRDP 機能を使用すると、攻撃者は警告を発することなく、被害者と同時にシステムにアクセスできます。このバージョンはすでに解読されていて(図 2)、VirusTotal で容易に見つけることができます。

図 2 - 解読されたフォルダとファイルの一覧

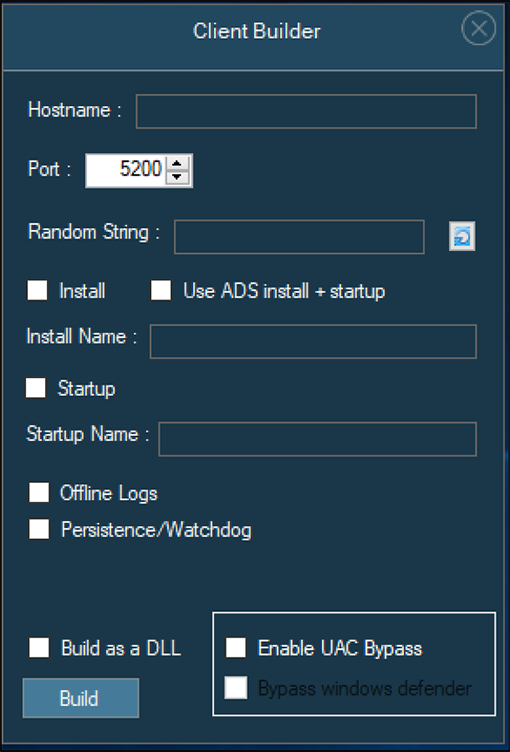

この RAT は高度に構成可能です。マルウェアオペレーターは、C2 サーバーの IP アドレスとポート、ペイロード名、スタートアップオプション、代替データストリーム(ADS)の使用法をはじめ、次のような多数の機能を指定できます。

図 3 - 構成の詳細画面

ビルドオプションに加えられた変更は、悪意のあるコード全体を本質的に変えるわけではありません。それよりも、変更は、ビルドしたペイロード自体に格納される一連の構成情報オプションに反映されます。

このアプローチにより、最新リリース(2.7)のビルダーでは、すべてのペイロードがインポートハッシュ 51a1d638436da72d7fa5fb524e02d427 を使用して生成されます。

構成情報は RC4 で暗号化されて BSS セクションに保存されます。最初の DWORD はキーの長さで、その後にキー、Unicode のデータが続きます。

2.7 による構成情報のペイロードは次のようにデコードされています。どのフラグも、設定されていれば 01、設定されていなければ 00 です。

サイズ |

説明 |

dword |

C2 文字列の長さ(i) |

i バイト |

C2 文字列 |

dword |

C2 のポート(デフォルトは 5200) |

dword |

未使用? - 必ずすべて 0 |

1バイト |

インストールオプションのフラグ |

dword |

インストール名の長さ(j) |

j バイト |

インストール名 |

1バイト |

スタートアップオプションのフラグ |

dword |

スタートアップ名の長さ(k) |

k バイト |

スタートアップ名 |

dword |

リバースプロキシのローカルポート(デフォルトは 5000) |

1バイト |

オフラインログフラグ |

1バイト |

永続性/ウォッチドッグフラグ |

1バイト |

UAC バイパスフラグ |

1バイト |

Defender バイパスフラグ |

1バイト |

ADS インストール + スタートアップフラグ |

dword |

ランダム文字列の長さ(l) |

l バイト |

ビルダーで設定したランダム文字列 |

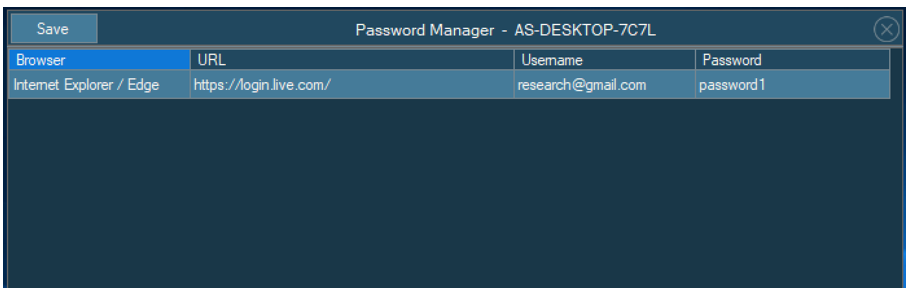

図 4 - パスワード捕捉管理

接続したマルウェアは、自動的に収集可能な保存済み認証情報を、図 4 のように既知のファイルパスで検索します。これにより、権限の昇格や財務情報の窃取などの目的を攻撃者が短時間で達成できるようになります。

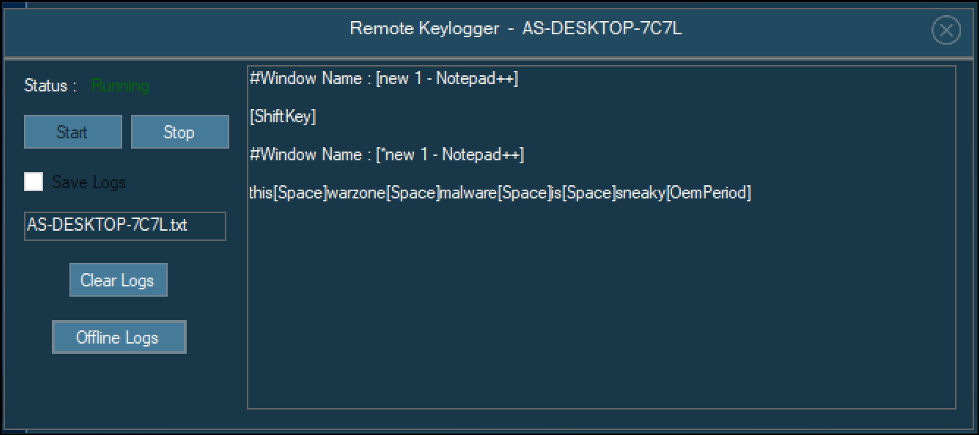

図 5 - Warzone によるキーロギング

パスワード窃取の機能を拡張するために、図 5 のようなサイレントキーロガーは、どのファイルが開いたか、どの制御キーが押されたかなどを追跡する機能を備えています。

このキーロガーは、被害者が接続していないときにログの収集を継続するように設定できます。これはパスワードの自動窃取機能の代替機能として用意され、システムに保存されていないログインをマルウェアオペレーターが捕捉できるようにしています。

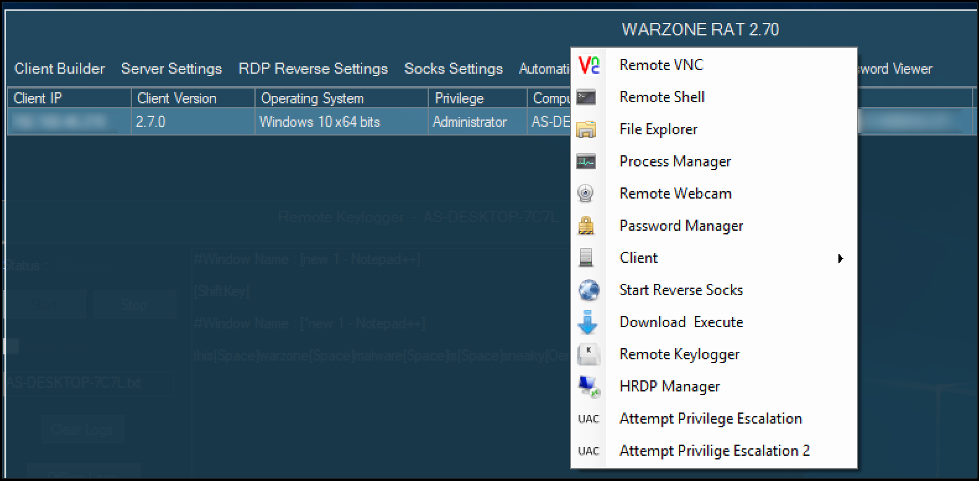

図 6 - ポストエクスプロイトオプションのメニュー

ポストエクスプロイトオプションのメニューには、情報の窃取や水平移動で使用する、信頼性のあるオプションが用意されています。上記の図 6 に示すこれらのオプションの機能は次のとおりです。

- VNC 接続

- リバースシェル

- ダウンロードオプションを備えたファイルエクスプローラ

- プロセスマネージャー

- 被害者のカメラにアクセスするリモートウェブカメラ

- パスワードマネージャー。クライアントが接続したときに、保存されている認証情報をダンプするように構成可能

- リモートクライアントのアンインストール

- リバース SOCKS プロキシ

- システムに別のマルウェアをプッシュするためのダウンロードと実行

- リモートキーロガー。クライアントがオフラインのときにキーの保存を継続するように構成可能

- HRDP

- 権限昇格のオプション。初期のクライアントが昇格を試すように構成されていない場合に使用

昇格した権限でマルウェアが実行されていない場合に、ユーザーアクセス制御(UAC)の昇格機能である「sdclt」を使用してその権限の昇格を試します。sdclt は、バックアップと復元をユーザーが実行できるようにするために Windows システムで使用するファイルです。

sdclt を使用して、高水準の整合性を備えたプロセスとして sdclt 自身のコピーを呼び出すことにより、UAC プロンプトをバイパスし、権限を自動的に昇格します。大半のプログラム呼び出しは、整合性が中程度のコンテキストから実行されます。高い整合性で実行している sdclt プロセスでは、ファイルとプロセスへのアクセスに対する制限が少なくなり、管理者が実行しているような状態になります。この昇格したプロセスは、Windows のコントロールパネルである control.exe を呼び出し、レジストリキー HKCU\Software\Classes\Folder\shell\open\command を開こうとします。

このキーが開くと、マルウェアへのパスがこのキーに設定され、sdclt プロセスによってマルウェアが実行されるようになります。

権限があるユーザーとして実行されているマルウェアは、コマンド「powershell Add-MpPreference -ExclusionPath C:\」を実行して、C ドライブ全体が Windows Defender からの除外対象になるようにします。この除外により、悪意のあるアクターは、検知されることなく別のマルウェアをシステムに移動できるようになります。

「%APPDATA%\\Roaming」にペイロードをコピーし、パス「HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Run」にレジストリキーを書き込むことにより、永続性を達成できます。これで、システムが再起動したときなどユーザーがログインするたびに、この RAT が実行されるようになります。Warzone では、インストール名とスタートアップ名をカスタマイズできます。

このマルウェアには、構成可能なウォッチドッグも用意されていて、そのコピーが「%ProgramData%」に配置されます。予期しない終了が発生すると、このウォッチドッグが実行されます。

ビルダー自体では回避策がとられることはなく、悪意として容易に検知されるペイロードが作成されます。こうした容易な検知を防止するために、多くの作者は「クリプター」の使用を選択します。クリプターは、マルウェアの性質をその実行時までわかりにくくするプログラムです。このような作者は他者が購入できるクリプターも作成し、大半のウイルス対策(AV)製品を迂回できることを売り文句にしています。

XLL エクスプロイト

図 7 - XXL Excel エクスプロイト配信の広告

Warzone の作者は XLL エクスプロイトビルダーも作成して販売しています。このエクスプロイトビルダーを使用して、生成したペイロードを Excel ファイルに埋め込むことで、フィッシングを通じた配信が可能になります。このビルダーのコピーを当社では入手できませんでしたが、XLL ファイルそのものは、一般的にサードパーティのコードで Excel に機能を追加できるようにするアドインファイルです。XLL ファイルは、DLL ファイルのように構造化されて DLL のようにロードされることを目的としています。

従来の Excel の XLS ファイルではなく、XLL ファイルがフィッシングに使用されることはまれです。したがって、同様に XLL ファイルを使用する Buer マルウェアからマルウェア作者がヒントを得て、作成したファイルに署名することによって解析を面倒にしていることが考えられます。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule Mal_backdoor_Win32_WarzoneRAT_payload_2021 strings: $string0 = "warzone160" condition: //Must have specified imphash //Must be greater then 95KB //Must have the section name .bss //All Strings |

侵入の痕跡(IOC)

Warzone_all_hashes ファイル:

String: warzone160 SHAs: (sample of 1.5k in Warzone_all_hashes file) |

MITRE ATT&CK マトリクス TTP

この記事で取り上げている活動は、次の MITRE ATT&CK マトリクスの戦術、技法、手順に対応しています。

水平移動:

T1021 :リモートサービス - 利用できるリモートデスクトッププロトコルと VNC

収集:

T1125 :動画キャプチャ

収集、認証情報へのアクセス:

T1056.001 :入力キャプチャ:キーロギング

認証情報へのアクセス:

T1552.001 :安全ではない認証情報:ファイルに収めた認証情報

実行:

T1059.003 :コマンドとスクリプトインタープリター:Windows コマンドシェル

永続性:

T1137 :オフィスアプリケーションのスタートアップ

永続性、権限昇格:

T1547.001 :起動時とログオン時の Autostart の実行:レジストリ Run キー/スタートアップフォルダ

権限昇格、予防の回避:

T1548.002 :ユーザーアカウント制御の迂回

流出:

T1041 : C2 チャネル経由の流出

コマンドアンドコントロール:

T1219 :リモートアクセスソフトウェア

探索:

T1083 :ファイルとディレクトリの探索

T1087 :アカウントの探索

BlackBerry によるサポート

もしWarzone RATのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

.png)