本ブログ記事は、2022年3月31日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

ドキュメントやスプレッドシートは、無害なテキストファイルのように見えるかもしれません。しかしながら、悪意のあるマクロの存在により、それらは大きな問題を引き起こす可能性があります。

悪意のあるマクロとは、APT28 や Muddy Water などの有名な脅威アクターが、標的としたシステムに侵入するために使用するツールで、何十年も前から存在し、問題を引き起こしています。Microsoft® Office は最近そのデフォルトの動作を一部変更し、一般的なマクロの脅威ベクトルをいくつかブロックしたものの、サイバー犯罪者がよく使う Windows Startup に関する一部の手法にはまだ対応ができていません。

これらのスタートアップに関する手法は、攻撃者が被害者のシステムに永続性を確立できるような形で Office の組み込み機能を悪用します。最初のファイルが開かれた後に被害者が使用するほかのファイルをマクロが感染させるため、悪意のあるコードの一掃が困難になる可能性があります。

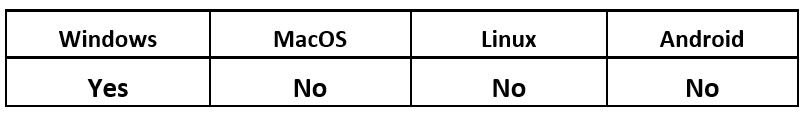

オペレーティングシステム

リスクと影響

VBA マクロとは?

Visual Basic for Application (VBA)は、Microsoft Office ドキュメント内で使われるスクリプト言語です。コンピューターで通常行うあらゆることを行うためのコードを含めることができます。ほとんどのカジュアルユーザーは、Office は簡単なドキュメントやスプレッドシートを作成するため「だけ」のものと考えているかもしれませんが、実際には信じられないほど強力な、あらゆるオペレーティングシステムに対応できる可能性のあるフォーマットで、良くも悪くもバックグラウンドでの動作を非常に「使いやすく」するものです。

Office ファイルを、単一のファイルではなくファイルシステムと考えるとわかりやすいかもしれません。.DOCX ファイルを .ZIP へと名前を変更し、通常の ZIP ファイルのように解凍できます。そしてその構造内にスクリプト、画像、PDF ファイル、さらには EXE ファイルまで埋め込むことができますが、これらはいずれも悪意のあるアクターによって武器にされる恐れがあります。

技術的解析

攻撃者は被害者のマシンを再度感染させるよりも、一度の感染でマシン上に永続性を実現することを常に好みます。マルウェアを繰り返しデプロイすることの方が効率が悪く、防御者に捕まる可能性が高いからです。

この記事では、Microsoft Officeマクロ特有の2つの手法に注目します。

Office Test (MITRE ATT&CK - T1137.002)

Office Template Macros (MITRE ATT&CK - T1137.001)

Office Test

Office Test は、Office アプリケーションが起動されるたびに任意の DLL をロードするために悪用される簡単なレジストリキーです。これらのキーはデフォルトではインストールされておらず、Microsoft 社の内部の自動化・テストスイートの一環としてロードされていると考えられています。

以下の 2 つのいずれかのレジストリキーに書き込むと、Office 製品すべての起動時にアプリケーションが開かれるたびに指定したパス値で DLL のロードが可能になります。セキュリティの警告やユーザー認証は一切必要ありません。

- HKEY_CURRENT_USER\Software\Microsoft\Office test\Special\Perf

- HKEY_LOCAL_MACHINE\Software\Microsoft\Office test\Special\Perf

Office Template Macros

Office Template Macros は、これよりもはるかに普及し、知られた手法です。この戦術は、すべての Office ドキュメント(新しい Word ドキュメントを開くと表示される空のページのような真新しい「白紙」のファイルでさえも)がテンプレートファイルに基づいているという事実を利用したものです。

膨大な数のウイルスファミリーが長年この戦術を使用してきましたが、そのいくつかは注目に値します。Concept ウイルスは、マクロウイルスの第 1 号です。当時「Normal.dot」という名前だった Microsoft® Word のグローバルテンプレートファイルを改ざんしました。その後間もなく登場したLaroux ウイルスは、この手法を Windows® マシンの Excel® スプレッドシートで展開しました。

Microsoft 社がデフォルトですべてのドキュメントでマクロを無効にした 2000 年代前半以降、マクロウイルスは長年ほぼ絶滅していました。しかしながら、この機能は社内の(すなわち便利で無害な)マクロを使用する企業の多くでオフにされました。脅威アクターは、Microsoft 社からの通知メッセージに用意されていた「有効にする」ボタンのクリックを被害者に求めるだけで、自らの作品を実行できることに間もなく気づき、やがて、この手法はかつての「栄光」を取り戻し、多くの脅威アクターに採用されるようになります。

今なお Divi のような「マクロの絶滅」以前の脅威の被害に遭うお客様がいる一方で、Modfek のような登場から数年しか経たない新しい脅威も依然として大きな問題となっています。

テンプレートとスタートアップ機能

Office テンプレートによる攻撃では、攻撃者は悪意のある、マクロが有効なドキュメントを Office 製品がテンプレートの保存に使用しているフォルダに置きます。そこに置くことで、プログラムが開かれるたびにこのベースドキュメントとそのマクロがロードされることになります。

Word での場所はこちら:

%AppData%\Roaming\Microsoft\Templates\Normal.dotm

Excel での場所はこちら:

%AppData%\Roaming\Microsoft\Excel\XLSTART\$NAME$.XLSB

名前は、最近のバージョンの Word では「Normal.dotm」である必要があります。一方、Excel のフォルダでは、最近の Excel のバージョンではデフォルトで「Personal.xlsb」とされているものの、ファイル名は重要ではありません。

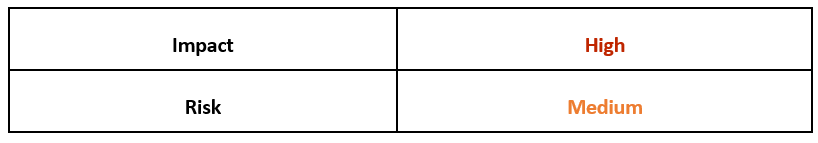

図1 - 電卓を開くための簡単な概念実証マクロ(コード実行の無害な例)

テンプレートファイルが感染したことで、ノートブックが開かれるたびにこの VBA コードが実行されます。

Modfek のようなマクロウイルスは、さらに一歩踏み込み、その後開かれたすべてのファイルにマクロを書き込みます。これにより永続性のメカニズムが前後に動くため、テンプレートが一掃されても永続性が保たれます。

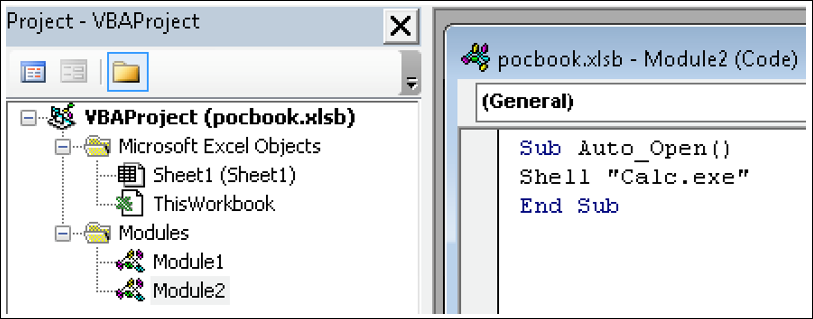

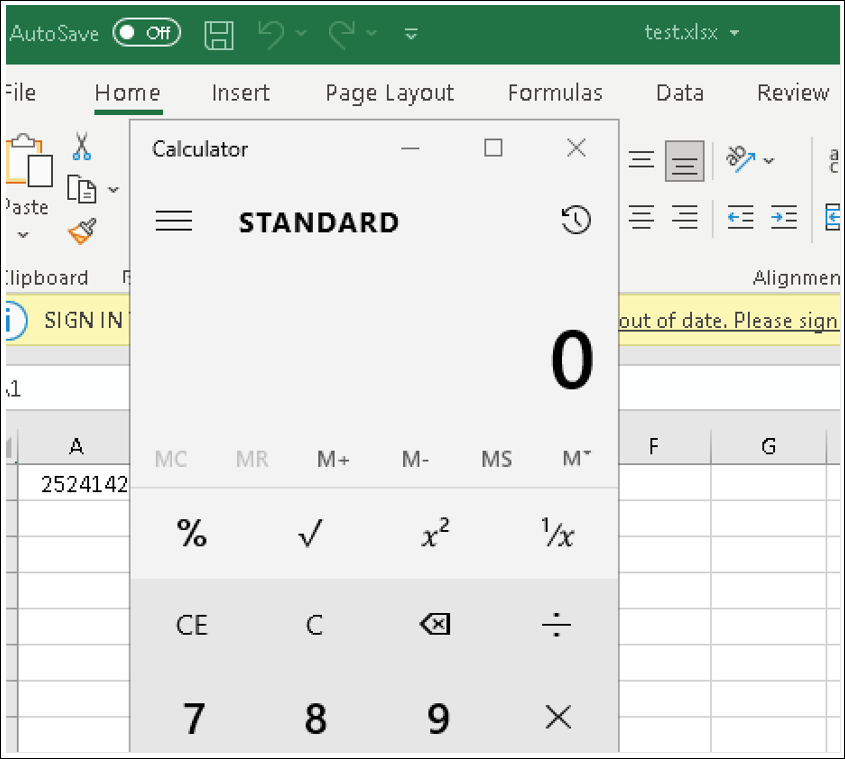

図2 - セキュリティリボンなしでマクロが実行される

この実行はマクロの警告や被害者による認証を必要とせずに進められます。マクロポリシーの設定を変更する必要なく進められます。

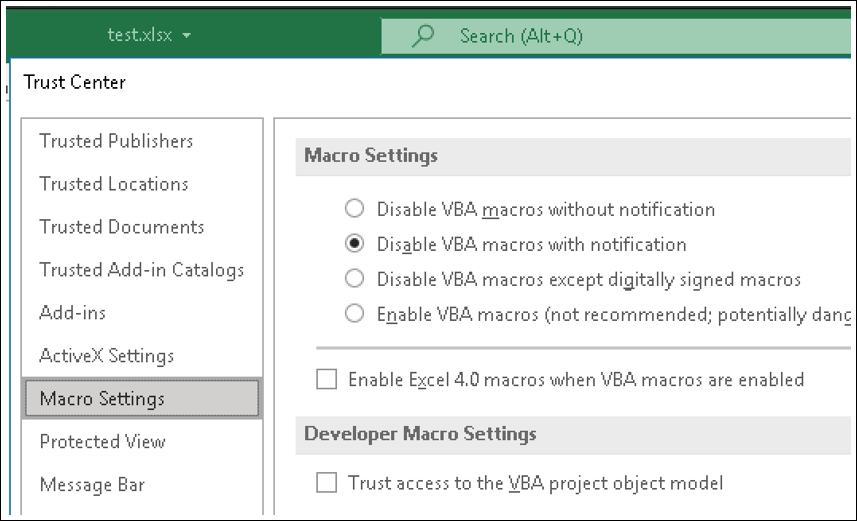

図 3 - 定義された「マクロの設定」が動作によって無効にされている

マクロウイルスの多くは、コードを使用してスタートアップフォルダが感染しているかを確認し、感染していない場合は、コードをテンプレートに追加します。

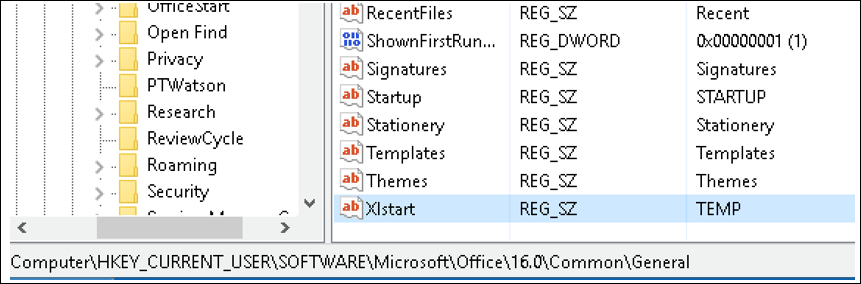

Office Startup ディレクトリのいくつかの側面は、以下の場所からレジストリキーによって設定可能 です。

- HKCU\Software\Microsoft\Office\<version>\Common\General\

「Xlstart」キーが Excel のテンプレートの場所を制御(図 4 に示すように、値を TEMP に変更して表示)し、「Startup」キーが Word ファイルのテンプレートの場所を制御します。

図4 - スタートアップフォルダの設定のためのレジストリキー

結論

Microsoft 社は間もなく、インターネットから提供されるファイルのマクロのブロックをネイティブに行うようになります。その際、この機能を再度有効にすることがさらに難しくなるようなより強い警告を出します。これにより攻撃機能の影響は部分的に縮小されるかもしれませんが、スタートアップドキュメントのマクロはユーザーが設定したセキュリティポリシーを依然としてバイパスできます。Microsoft 社がこれを修正するのか、するとすればいつになるのかは明らかになっていません。

マクロ機能の今後のアップデートでの変更点のいくつかは、このポリシーのセキュリティよりも使いやすさを優先しているようです。たとえば、ファイル(インターネットから入手したものも含む)をいずれかの信頼できる場所に保存すれば、Office はこのポリシーを無視し、VBA が有効となっているファイルを開きます。

Microsoft 社は2022年の夏までは、ほとんどのユーザーに対しこのロールアウトは予定しておらず、Office バージョン LTSC 2021、2019、2016、2013 の修正についてもまだ発表されていません。

また、なぜ Office ファイルでの悪意のある活動として最もよく選ばれる「自動」機能を単純に削除するのではなく、すべてのマクロを無効にしているのかという疑問も残ります。

これが解決されるまでの間、状況の緩和のために取ることができる対応策がこのほかにもいくつかあります。

緩和策

デフォルト以外のオプションキーの作成、ロックダウンを含むレジストリキーの許可を、それぞれのユーザーの最小権限に沿ったものにします。さらに、特殊キーの値の変更を監視することで潜在的なイベントを作成できます。これらの保護は、組織に応じてテンプレートファイルそのものの変更にも適用すべきです。

Microsoft 社の攻撃面の減少ルールも、Office のさまざまな機能の制限に使用できるものがいくつかあります。たとえば次のようなものです。

- 子プロセスを起動する Office アプリケーション

- 実行可能コンテンツを作成する Office アプリケーション/マクロ

- ほかのプロセスにコードを注入する Office アプリケーション

- Office のマクロコードからの Win32 インポート- Office からの Win32 API 呼び出しをブロックする

CylanceOPTICS®(旧称:BlackBerry® Optics) では、これらの脅威に対抗するために次の XDR ルールを提供しています。

- office_application_startup_mitre

BlackBerry によるサポート

もし Malicious Macros のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 hhttps://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp