本ブログ記事は、2022年4月7日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

AvosLocker とその背後のアフィリエイト(攻撃参加者)グループは米国内の重要なインフラストラクチャを標的にする作戦を強化しているようです。先般、FBI と FinCEN から勧告が出されました。この公報では、マルウェアの侵入の痕跡(IoC)が示され、犯罪グループが金融サービス、大手メーカー、政府機関、およびその他の重要産業を標的としているようだと警告しています。

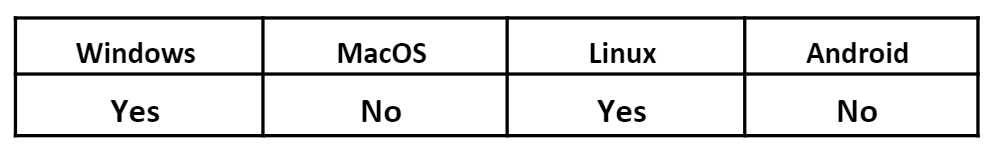

2021 年後半に初めて目撃された、この攻撃的なランサムウェアは、侵害したマシンで貴重なデータを素早く暗号化するように設計されています。LokiLockerなど、ほとんどの最新ランサムウェアファミリと同様に、AvosLocker はサービスとしてのランサムウェア(RaaS)として販売および配布されています。これはつまり、マルウェアの攻撃ベクトルと標的が、マルウェアオペレーターのニーズに合っているということです。この脅威の基盤は Windows® だけではありません。2022 年の初めには、VMware ESXi 仮想マシン(VM)環境を標的とする、このマルウェアの Linux® ベースの亜種が発見されました。

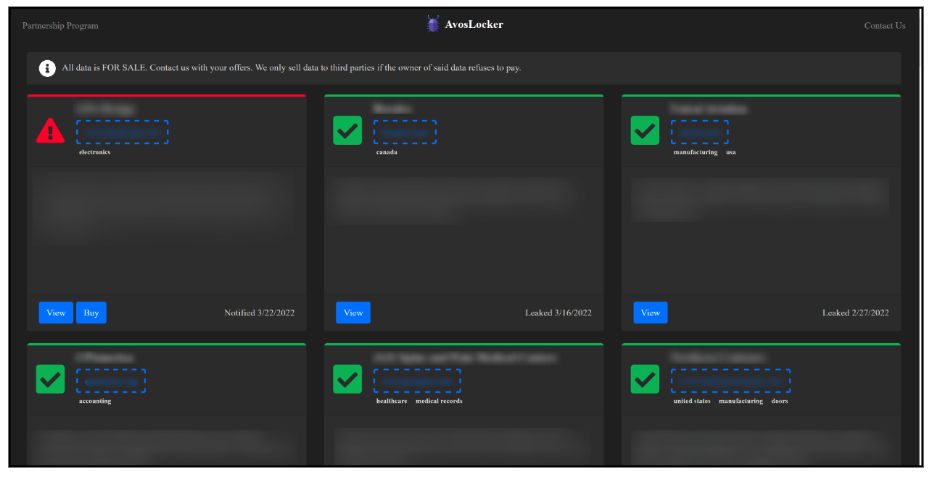

AvosLocker は、最新のランサムウェアに共通する特徴である、二重脅迫を採用しています。この策略で攻撃者は、ランサム攻撃を実行する前に被害者の環境を侵害して、貴重なデータを持ち出します。これまでに述べたマルウェアファミリのKarma のように、AvosLocker に盗まれたデータは多くの場合、Tor ブラウザー経由で見つかる Onion ページでホストされます。この戦術では、被害者が期限までに支払いを行わない場合、攻撃者が機密データをオンラインで公開してしまうため、必然的に、影響を受けた組織にとっては、要求された身代金を払うプレッシャーが高まります。

弊社製品がこの脅威をブロックすることを確認した様子は、次の動画でご覧いただけます。

オペレーティングシステム

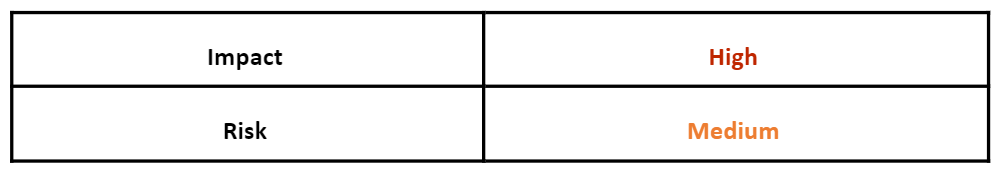

リスクと影響

技術的解析

感染経路

AvosLocker ランサムウェアは RaaS として販売されるため、攻撃者は被害者のマシンに対してさまざまなメカニズム、アーティファクト、およびツールを使用できます。弊社の当初の調査結果によれば、攻撃者は事前に計画を練るようで、脅威グループはランサムウェアの配布前に予備調査を実施します。FBI のTraffic Light Protocol (TLP) レポートによると、AvosLocker 攻撃ではCobalt Strike、Advanced IP Scanner、AnyDesk のようなツールが一般的に使用されます。

脅威アクターが足がかりを維持し、被害組織のネットワークですでに永続性を確保してデータを持ち出している可能性があります。マルウェアオペレーターはランサムウェアを実行し、攻撃の最初のステップが実施されると、目標の達成後に痕跡を消去します。

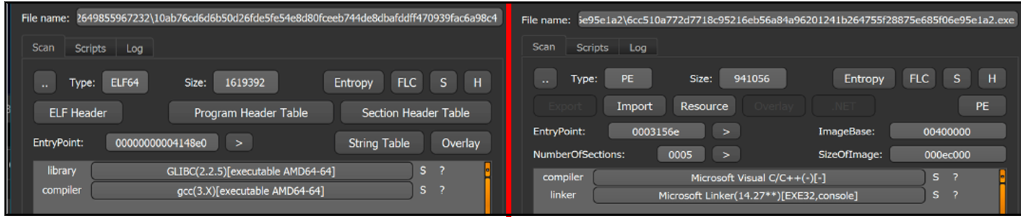

ファイルの解析

AvosLocker ランサムウェアは、図 1 に示すように、マルウェアの個々のバージョンが各オペレーティングシステムを標的とするように開発され、Windows (C++ で記述)および Linux (GCC 4.4.7 でコンパイル)を基盤とするシステムに影響を与えることができます。

このマルウェアの Windows および Linux のいずれのバージョンも、悪意があるという事実を隠そうとしていません。偽造または窃取したデジタル証明書データで署名せず、被害者をだましてファイルが安全なのか考え込ませて、マルウェアをうっかり実行させようともしません。

このようにだまそうとしないのはおそらく、攻撃者が被害者のネットワークをすでに侵害した上で、または、侵害されたネットワークですでに展開された永続化メカニズムを介してリモートでコードを実行して、マルウェアを実行しているからです。

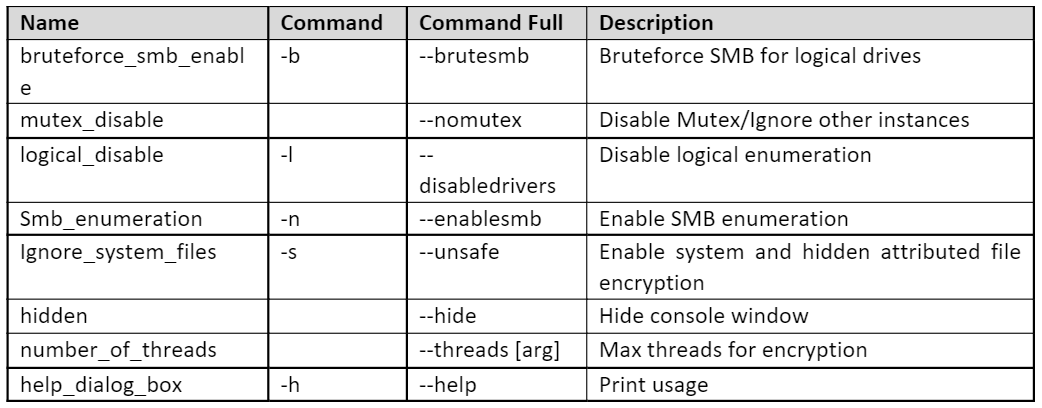

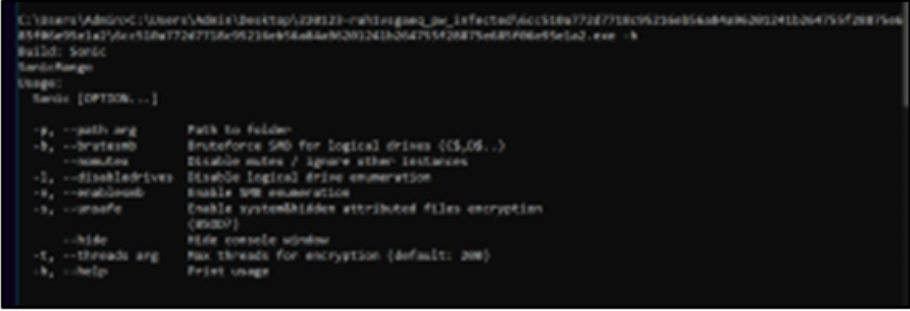

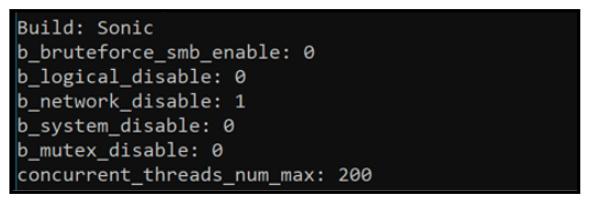

このマルウェアには、実行フローを決定するさまざまなフラグがあり、マルウェアオペレーターはマルウェアの追加機能を有効化してカスタマイズできます。ランサムウェアを実行する脅威アクターの目的に応じて、マルウェアの追加機能を有効化して、さまざまなフラグを設定できます。これらは、以下の表と図 2 からわかります。

Windows ベースのパラメータ

図 3 に示すように、このマルウェアの Windows バージョンをデフォルト設定で実行すると、このマルウェアのビルドが(2022 年初期時点で)「Sonic」と呼ばれていることを示すダイアログボックスが表示されます。

このマルウェアはデフォルトで 200 のスレッドを同時に使用して暗号化を実施します。これは、弊社がこれまでに解析したその他のランサムウェアよりも高速です。

意図しない破損の防止

このマルウェアは、被害者のファイルやマシンに修復不可能な被害を与えないように、さまざまな方法を用意しています。これらの動作の一部は非常に一般的ですが、特に予想外なものが 1 つあります。

ランサムウェアは一般的に、特定のディレクトリやファイルの暗号化を回避して、システム全体の復旧が不可能にならないようにします。このような被害を与えると、被害者が身代金を支払う動機が失われるので、ランサムウェアは特定の拡張子を持つファイルのみを損傷し、主なファイルやディレクトリを除外します。

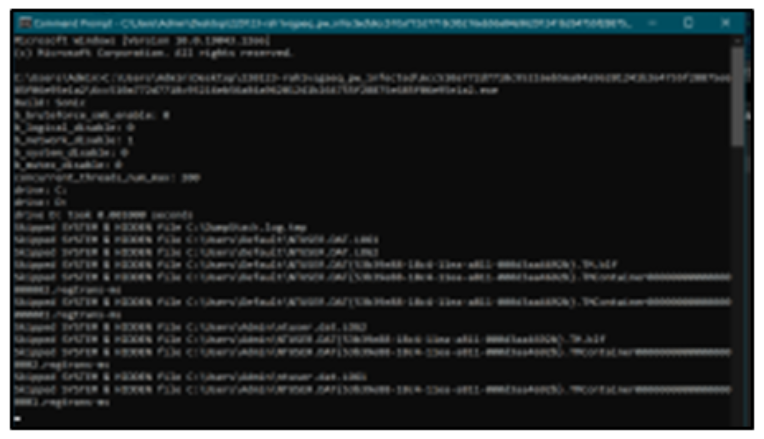

図 4 に示すように、この戦術には独自のねじれがあり、AvosLocker のインスタンスを実行することで、コンソールダイアログボックスを作成し、また暗号化をスキップまたは回避するファイルを通知します。これは、フラグや変数の「-s」や「--unsafe」を使用することでのみ、有効化または無効化するようです。

このマルウェアは、「Cheic0WaZie6zeiy」という名前のミューテックスも作成します。マルウェアはこのマーカーを使用して、すでに実行中かどうかをチェックし、マシンへの再感染を防ぎます。

暗号化と身代金要求

このマルウェアは、暗号化するファイルを探して、付属ドライブを素早くスキャンします。スキャンが完了すると、デバイス全体を素早く反復処理して、Windows マシンではファイル名に「.avos」または「.avos2」(2022 年のバージョンの場合)、Linux マシンでは「AvosLinux」を追加します。

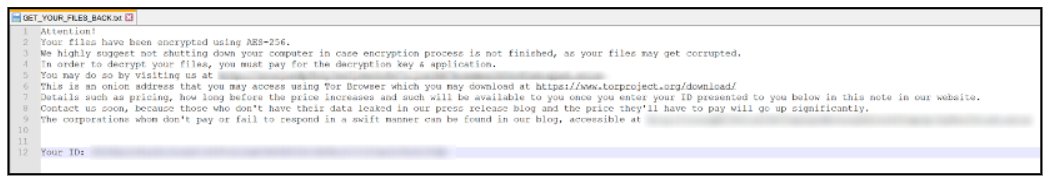

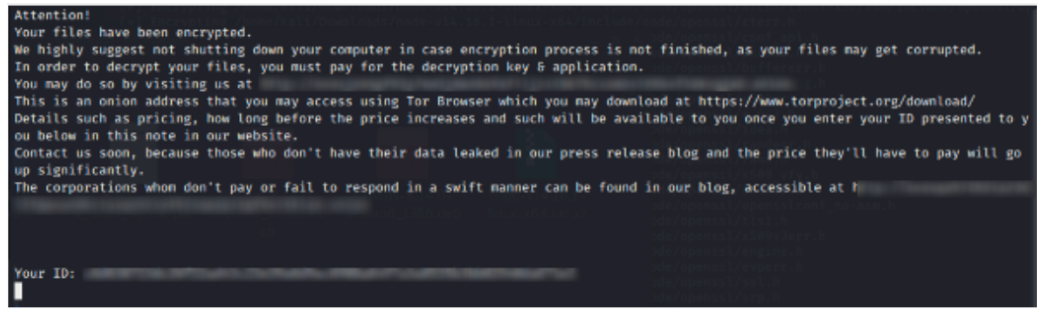

Windows の場合、脅迫状は以下のとおりです。図 5 に示すように、ランサムウェアの影響を受けたすべてのディレクトリに「GET_YOUR_FILES_BACK.txt」が追加されます。

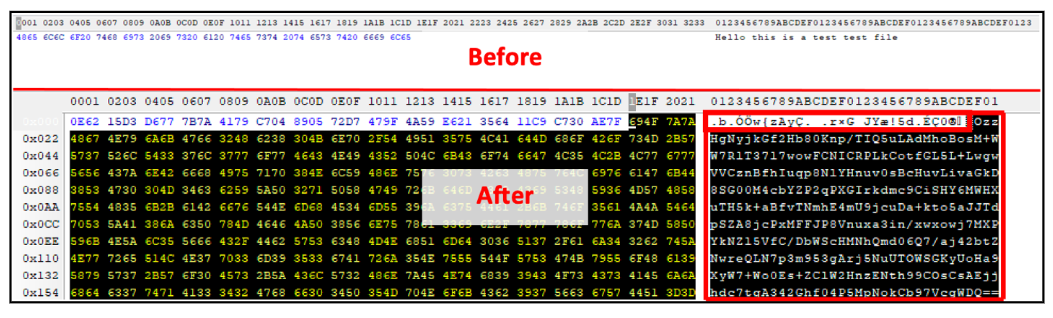

このマルウェアでは RSA 暗号化を使用し、ハードコードされた RSA 公開鍵がマルウェア自体に保存されます。ファイルが暗号化されると、AvosLocker は図 6 に示すように、エンコードした各ファイルに Base64 データのスニペットを追加します。これは、二重暗号化や再感染を防ぐためと、脅威グループが展開する復号方法でファイルを特定して、身代金が支払われた場合に適切にファイルを復号できるようにするために行われるようです。

侵害されたシステム上でランサムウェアが 2 回実行されると、二重に暗号化されたデータは壊れて復旧不可能になる可能性があります。重要なファイルの暗号化を除外するのと同様に、ファイルの破損防止は、被害者のデータの復旧に対して支払いを要求するという目的を損なわないために行われます。

Linux の AvosLocker

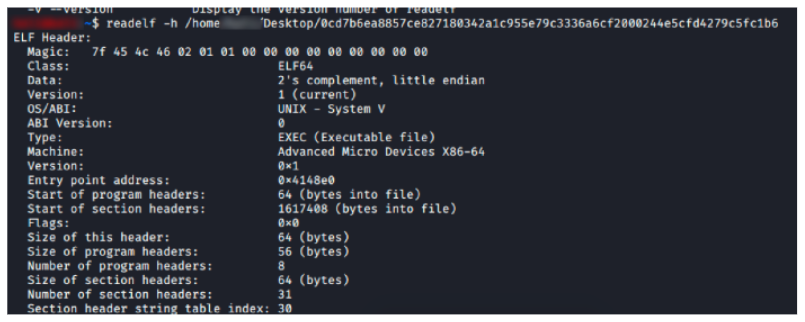

マルウェアの影響力を最大化するため、2022 年初期に、AvosLocker の背後の脅威アクターは、VMware ESXi の標的化と暗号化を目的として、ランサムウェアの Linux 版を開発しました。Linux バージョンのファイルの詳細は、図 7 に示します。

GCC 4.4.7 でコンパイルされたこのマルウェアは、Windows ベース版と同様に、ほとんど姿を隠そうとしません。こちらもおそらく、脅威グループの最初の目標の達成後にのみ展開されるようです。

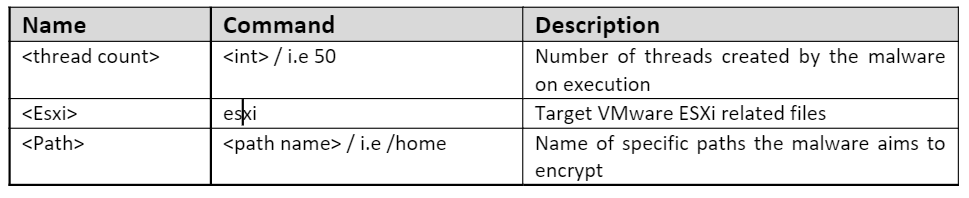

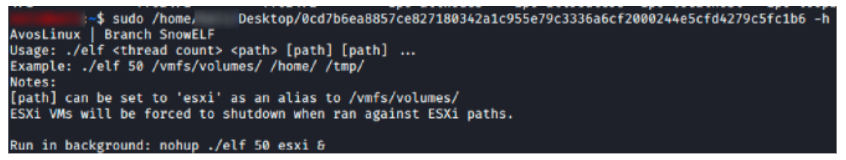

このマルウェアの Windows バージョンと同様に、Linux バージョンにもさまざまなフラグがあり、特定のタスクの実行を受け入れられます。これは、以下の表と図 8 からわかります。

Linux ベースのパラメータ

除外されたファイル

このマルウェアは、Linux 環境のファイル拡張子が「.avoslinux」または「.avos2」 のファイル(このマルウェアにより暗号化済み)、または「README_FOR_RESTORE」脅迫状ファイル以外のすべてのファイルを標的にします。

AvosLocker には「esxi」という名前の変数があり、これを使用して、暗号化の対象となるファイルタイプをさらに限定して、VMware 関連のファイルのみを狙うことができます。

- .vmdk

- .vmem

- .vsmp

- .vswp

- .vmsm

- .log

リークサイト

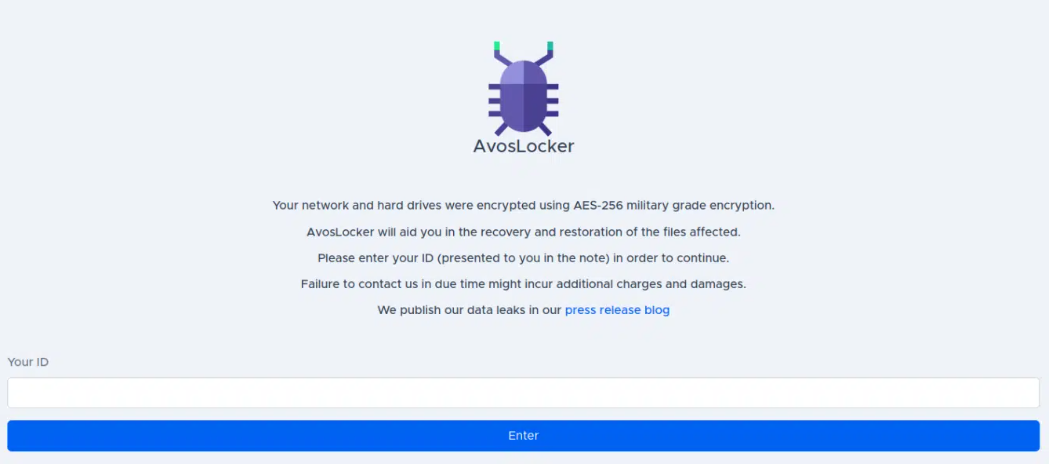

図 10 に示すように、マルウェアオペレーターは AvosLocker の Tor Onion Web サイトを使用して被害組織との対話を開始し、「リークサイト」をホストすることができます。暗号化の際に ID が生成され、被害者に Tor ブラウザーをダウンロードし、脅威アクターに直接連絡して身代金の支払いを準備するように指示する脅迫状に記載されます。

まとめ

AvosLocker ランサムウェアは、きわめて進行が早く、影響が大きく、短時間でシステムを暗号化するように設計されています。AvosLocker は、現在確認されている最も高度なランサムウェアファミリと共通点が多いものの、大規模な標的を集中的に狙い、さまざまな展開方法を使用することできわめて危険な脅威となっています。

ランサムウェア「だけ」を阻止するのは非常に困難です。それは、この脅威の拡散方法を考えると、その試みが失敗したとしても、組織のネットワークの侵害はすでに発生している可能性があるからです。ランサムウェアの攻撃段階が開始される前であっても、文書や貴重なデータはおそらくすでに盗まれています。

ランサムウェアのリークサイトが絶えず活動することで、その他の企業にとっては警告となり、マルウェアの被害を受けている企業にとっては直接的な脅しとなります。この二重脅迫の策略は脅威アクターにとってさらに有利となる可能性がありますが、その一方で、脅威アクターは非道な目標を達成するために、いくつかのステップを検知されずに完了しているはずなので、リスクもさらに高まります。

AvosLocker は定期的に新たな更新ファイルがリリースされ、絶えず進化しています。弊社では、新しい情報を入手し次第、この投稿を更新します。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe"

rule mal_ransom_avoslocker_2022_03 { meta: description = "Detects AvosLocker Ransomware" created_from_sha256 = "6cc510a772d7718c95216eb56a84a96201241b264755f28875e685f06e95e1a2" author = "BlackBerry Threat Research Investigations" date = "29-03-2022" license = "This Yara rule is provided under the Apache License 2.0 (https://www.apache.org/licenses/LICENSE-2.0) and open to any user or organization, as long as you use it under this license and ensure originator credit in any derivative to The BlackBerry Research & Intelligence Team" classification = "Malware" subclass = "Ransom" confidence = "1"

strings: // Crypto functionality $c1 = "CryptGenRandom" ascii $c2 = "CryptEncrypt" ascii $c3 = "CryptImportKey" ascii $c4 = "CryptDestroyKey" ascii

// C:\Users\pc\source\repos\cryptopp850\rijndael_simd.cpp $s1 = {43 3a 5c 55 73 65 72 73 5c 70 63 5c 73 6f 75 72 63 65 5c 72 65 70 6f 73 5c 63 72 79 70 74 6f 70 70 38 35 30 5c 72 69 6a 6e 64 61 65 6c 5f 73 69 6d 64 2e 63 70 70}

// Regex error strings $r1 = "regex_error(error_collate): The expression contained an invalid collating element name." ascii $r2 = "regex_error(error_ctype): The expression contained an invalid character class name." ascii $r3 = "regex_error(error_parse)" ascii $r4 = "regex_error" ascii

condition: // Must contain MZ header uint16(0) == 0x5a4d and // Contains 5 sections pe.number_of_sections == 5 and // Must be less than filesize < 950KB and // All noted strings all of them } |

侵入の痕跡(IOC)

Mutex to prevent double-execution:

Windows AvosLocker SHA256 (SonicMango):

Linux AvosLocker SHA256 (NaughtyELF / SnowELF):

Known AvosLocker Leak Site Domains:

|

BlackBerry によるサポート

もしAvosLockerのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。 BlackBerry の

インシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp