原文のブログはこちらからご覧頂けます。

2014年にウクライナ東部で紛争が勃発し、ロシアがクリミアを併合して以降、ウクライナの電力インフラを停止させようとする、顕著な攻撃が何度も発生しました。最近、Industroyer2 による攻撃が阻止されましたが、このマルウェアを解析することで、脅威アクターの行動に関して有益な洞察が得られます。

Industroyer2 は、2022 年 4 月 12 日、CERT-UAウクライナ政府コンピューター緊急対応チーム)が最初に報告し、ESETが確認しました。ウクライナの変電所と制御装置の一部を停止させようとする 3 回目の大規模攻撃でしたが、CERT-UA が ESET と連携してこれを撃退しました。

この攻撃は、ウクライナの電力網に対する一連の攻撃のうち直近に行われたものです。電力インフラの停止を狙った最初の攻撃は 2015 年 12 月に発生しており、BlackEnergyマルウェアの最新バージョンが使用されていました。この攻撃では、ウクライナの複数の地域で停電を起こすことに成功しました。2016 年 12 月には、Industroyer の最初のバージョンにより、首都キーウで数時間にわたる停電が発生しました。

2015 年と 2016 年の攻撃は、いずれもSandwormグループによるものでした。Industroyer2 は、現在進行中のロシアによる侵略を支援するため、ウクライナの重要なインフラに損害を与えることを目的とした、Sandworm グループによるさらなる攻撃である可能性があります。米国司法省は起訴状 を既に発行しており、GRU (ロシア連邦軍参謀本部情報総局)が BlackEnergy および Industroyer の背後に存在し、ウクライナなど地政学的標的に対して「弱体化、報復、その他の不安定化」を図ろうとしているとして非難しています。

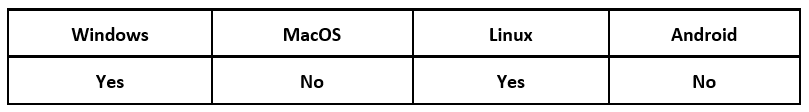

オペレーティングシステム

リスクと影響

技術的解析

概要

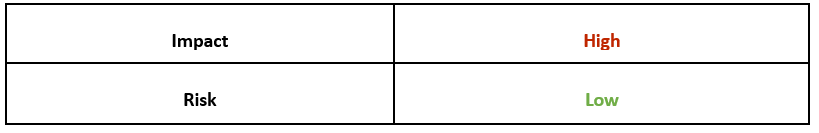

サンプル: D69665F56DDEF7AD4E71971F06432E59F1510A7194386E5F0E8926AEA7B88E00

図 1 - コンパイル日付

Industroyer2 は、ウクライナ侵攻開始の約 1 か月後の 2022 年 3 月 23 日にコンパイルされており、複数のワイパー、ワーム、ローダーとともに展開されました。CERT-UA の報告によると、この攻撃に伴うワイパーには、CaddyWiper、SoloShred、AwfulShred が含まれていました。CaddyWiper は Windows® システムを、これ以外のワイパーは Linux® システムを標的としています。Linux ワーム OrcShred とローダー ArguePatch も含まれていました。

Industroyer2 の動作の仕組みを理解するには、まず TCP/IP ネットワーク上の通信で使用される IEC 60870-5-104 プロトコルについて調べる必要があります。このプロトコルは、今回の攻撃で標的となったウクライナの発電所と変電所で使用されています。マルウェアが使用したコマンドを追跡することで、Industroyer2 の実行フローを観察し、標的となった装置を停止させるために送信されたメッセージを確認できます。

IEC-104

IEC 60870-5-104 プロトコル(IEC-104 と省略)は、2404 番ポートの TCP 通信による遠隔制御装置およびシステムの規格であり、発電制御所および変電所との通信のために使用されます。

APDU (Application Protocol Data Unit)伝送フレームには、ステーション間で送信されるアプリケーションデータを運ぶメッセージ構造である、ASDU (Application Service Data Unit)が含まれています。ASDU は、ステーションにあるスイッチやブレーカーとの通信に使用される、IOA (Information Object Address)を送信します。通常の機能の実行では、制御装置は特定の IOA コマンドを含む ASDU を伴った APDU を送信して、発電所や変電所の状態を変更できます。

発電制御所の状態チェックは、TESTFR(Test Frame)コマンドを送信することで実行されます。起動にはTESTFR act APDU を使用し、システムがオンラインであるかを確認するTESTFR con APDU コマンドの戻りにより、状態を確認します。STARTDT (Start Data Transfer)コマンドとSTOPDT(Stop Data Transfer)コマンドにより、発電制御所からのデータ転送を制御します。こうしたコマンドは、APDU 伝送フレームで送信されます。

動作

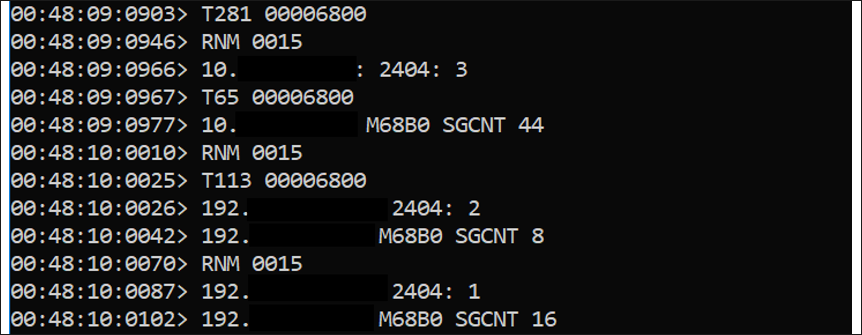

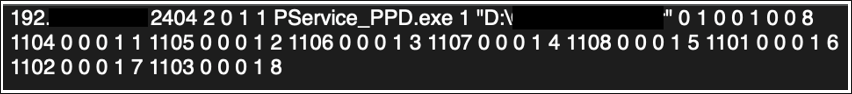

Industroyer2 が起動すると、図 2 に示すように、コマンドプロンプトウィンドウが開き、送受信されているコマンドが表示されます。この例では、2404 番ポートが標的になっていることがわかります。2404 番ポートは、IEC-104 に従い TCP メッセージを送信する場合に使用されます。また、この出力は、ファイル内部に存在する IOA コマンドに対応しています。これを図 3 に示します。

図 3 - ファイル内部に存在する構成

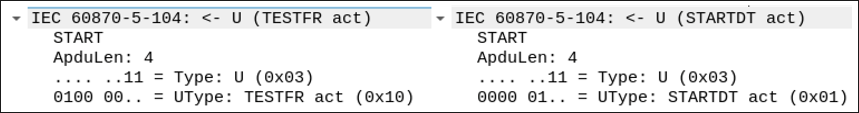

図 4 に示すように、ステーションへの接続を確立するため、TESTFR act APDU コマンドが STARTDTコマンドとともに送信されます。接続が成功すると、TESTFR con APDU コマンドがステーションから返送されます。ステーションから確認を受信すると、データ転送を開始するため、STARTDT APDU が送信されます。TESTFRと同様に、STARTDT は、データ転送を開始する前に、起動のためact を送信し、確認のためステーションからcon を受信する必要があります。

図 4 - TESTFR act コマンドと STARTDT act コマンド

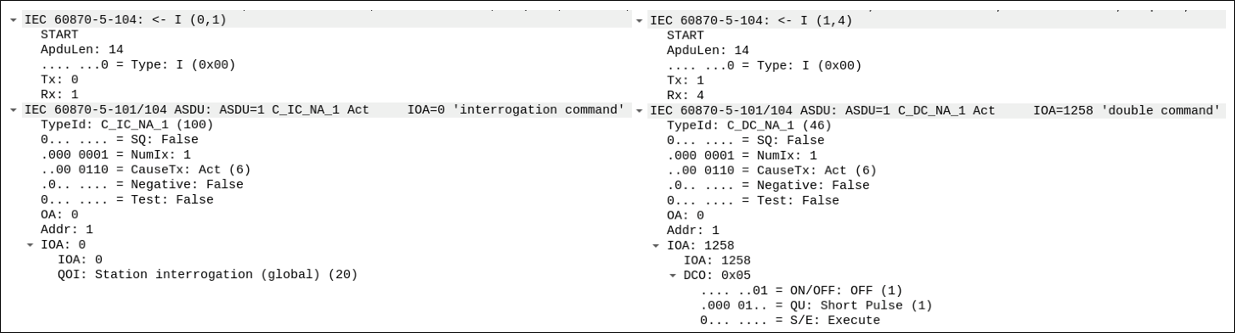

次に、図 5 に示すように、ASDU フレームによりステーションへコマンドを送信します。ASDU 問い合わせコマンドにより、ステーションの状態を確認します。図 3 のハードコードされたメッセージが送信され、ステーションの IOA が変更されます。

図 5 - ASDU IOA コマンド

標的となっていた特定のシステムの知識がなければ、IOA の変更箇所からその他の情報をあまり識別できません。このことは、マルウェアの作成者が、攻撃対象のシステムについて、ある程度のアクセス権またはインサイダー情報を保持している可能性を示しています。

Industroyer 対 Industroyer2

Industroyer2 は、オリジナルの Industroyer の更新バージョンですが、活動範囲がやや狭くなっています。オリジナルバージョンの Industroyer は、IEC 60870-5-101 (IEC-101)、IEC 60870-5-104 (IEC-104)、IEC-61850、および OPC DA (OLE for Process Control Data Access)をそれぞれ標的とした、異なる 4 つのモジュールを備えていました。

IEC-101 は発電所の制御と監視のためのプロトコルですが、IEC-104 は IEC-101 を利用して TCP/IP ネットワーク上で通信を行うプロトコルです。IEC-61850 は自動化された変電所装置の通信規格であり、OPC DA はリアルタイムデータ収集装置のクライアントサーバー規格です。

Industroyer2 は、IEC-104 制御装置を標的として、主にサービスを停止させることに重点を置いています。このサービス 1 つに絞り込まれた理由は不明ですが、コンパイル日が 2022 年 3 月 23 日であることから判断すると、このマルウェアの開発を急いでいた可能性があります。また、Industroyer は IOA を含む構成ファイルを別に用意していますが、Industroyer2 はその情報を実行ファイル内に格納しています。

まとめ

Industroyer2 は、国家レベルの脅威アクターによる最新の攻撃です。標的とする地域の重要なインフラに甚大な損害を与えることが期待されています。この戦術は、攻撃自体が成功しなくても、人々を脅かす方法としてこれまで有効であったことが示されています。

この攻撃に関する詳細は、現在ほとんどわかっていません。しかし、Industroyer2 の展開は、ウクライナの重要な資源に対するサイバー攻撃がますます激しくなっていることの表れであることはわかっています。攻撃者は現在、侵入手口を通常の情報窃取型「スマッシュ・アンド・グラブ」戦術から大幅に発展させ、「スマッシュ」部分だけに重点を置いています。こうした手法は人々に苦痛を与え、広範囲に混乱を招くだけでなく、国家を維持する基本サービスに直接損害を与える形で重要なインフラを破壊する可能性があります。

YARAルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

rule Industroyer2{

$c1 = "TESTFR act" wide

} |

侵入の痕跡(IOC)

D69665F56DDEF7AD4E71971F06432E59F1510A7194386E5F0E8926AEA7B88E00 43D07F28B7B699F43ABD4F695596C15A90D772BFBD6029C8EE7BC5859C2B0861 BCDF0BD8142A4828C61E775686C9892D89893ED0F5093BDC70BDE3E48D04AB99 87CA2B130A8EC91D0C9C0366B419A0FCE3CB6A935523D900918E634564B88028 CDA9310715B7A12F47B7C134260D5FF9200C147FC1D05F030E507E57E3582327 1724A0A3C9C73F4D8891F988B5035EFFCE8D897ED42336A92E2C9BC7D9EE7F5A FC0E6F2EFFBFA287217B8930AB55B7A77BB86DBD923C0E8150551627138C9CAA 7062403BCCACC7C0B84D27987B204777F6078319C3F4CAA361581825C1A94E87 3851A064AABAB557CE162E01A77681B3954B006117EDD0563EDD2B3E5A082ACE EA16CB89129AB062843C84F6C6661750F18592B051549B265AAF834E100CD6FC |

参照資料

https://cert.gov.ua/article/39518

https://www.welivesecurity.com/2022/04/12/industroyer2-industroyer-reloaded/

https://pylos.co/2022/04/23/industroyer2-in-perspective/

https://www.fit.vut.cz/research/publication-file/11570/TR-IEC104.pdf

https://www.mandiant.com/resources/industroyer-v2-old-malware-new-tricks

https://attack.mitre.org/groups/G0034/

BlackBerry によるサポート

BlackBerry のインシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、24 時間サポートと現地支援を提供できます。

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp

・FaceBook(日本語): https://www.facebook.com/watch/BlackBerryJPsec/

・Twitter(日本語): https://twitter.com/BlackBerryJPsec

・ LinkedIn: https://www.linkedin.com/company/blackberry/

・Youtube(日本語): https://www.youtube.com/channel/UCT2VHYwfUVC4V0AnkVZ2QIg/videos