原文のブログはこちらからご覧いただけます。

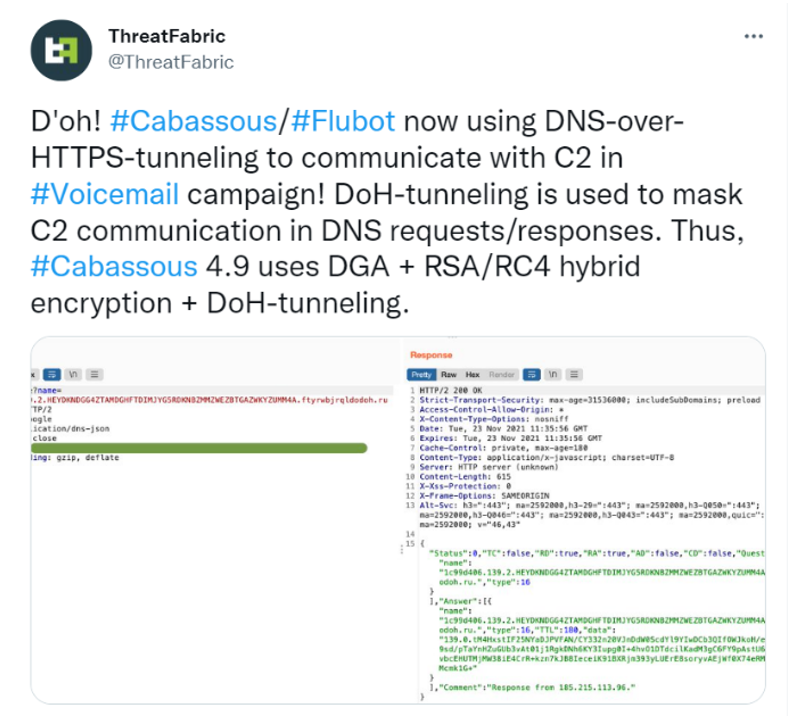

2022 年 6 月、各国政府が連携し、「FluBot」という的確な名が付されたこのキャンペーンを支えるインフラを解体しました。それは静かに、人目につかず、国境を越えて広がり、Android™ 端末を次々と移動し、各端末の連絡先リストにアクセスしながら、サイバー攻撃の規模を拡大しました。

これに先立ち、セキュリティ研究者たちはこの攻撃を成功させる鍵となる要素を明らかにしていました。この攻撃は、DNS トンネリングを用いてコマンドアンドコントロール(C2)のインフラを隠蔽していたのです。

本記事では、DNS トンネリング攻撃の概要と、検知に関する課題、および組織におけるリスク軽減策の選択肢について解説します。

DNS トンネリングとは

ドメインネームシステム(DNS)はプロトコルの一種で、人間が理解しやすいドメイン名や URL を、コンピューターが所定の宛先にトラフィックを転送する際に用いる IP アドレスに変換します。DNS トンネリング攻撃はこの DNS プロトコルの弱点を突き、攻撃に悪用します。これにより、コンピューターに感染したマルウェアが侵害済みホストと攻撃者のサーバー間で通信路を構築し、C2 機能を確立することが可能となります。攻撃自体は正規のトラフィックに見えるものの、ランサムウェア攻撃におけるデータの抜き出しなどを隠蔽している可能性があります。

DNS トンネリング攻撃の発生頻度

DNS トンネリング攻撃は古くから存在しますが、コロナ禍を経て劇的に増加しています。IDC 社の「2021 Global DNS Threat Report」(2021 年版グローバル DNS 脅威レポート)によると、ネットワーク管理者、IT セキュリティ責任者、意思決定者、インフルエンサーを含む調査回答者の 87% が、過去 12 か月で何らかの DNS 攻撃を経験しており、この値は前年のレポートから 8% 増加しています。組織がリモートワーカーや個人所有デバイスの持ち込み(BYOD)プログラムへの依存を強める中、この結果は DNS のセキュリティを強化する必要性を浮き彫りにしています。

DNS トンネリングの検知が困難な理由

DNS トンネリング攻撃は深刻なインシデントの一部となり得るサイレントな脅威であり、各種のサイバー攻撃手法の中でも平均検知時間が特に長くなっています。セキュリティオペレーションセンター(SOC)チームが DNS トンネリング攻撃によるデータの抜き出しに気付くまで、数か月を要することも少なくありません。これは、攻撃者が通常期待されるネットワークトラフィックに身を隠し、検知を避けているためです。

SolarWinds 社の顧客を狙ったサプライチェーン攻撃が公になったのは 2020 年 12 月のことですが、解析の結果、ソフトウェアが初めて改ざんされたのはその前年の 10 月だったことが判明しました。これは、DNS トンネリングを用いた攻撃の検知がいかに長い時間を要するかを示しています。こうした攻撃は巧妙性が高く、早期の発見と警戒のためには同等に洗練されたアプローチが必要となります。

DNS トンネリングのリスクを軽減する 4 つの戦略

以下に示す戦略は、組織が DNS トンネリングの被害に遭うリスクを軽減するのに役立ちます。

1. ゼロトラスト原則の採用

ゼロトラストセキュリティのアプローチでは、デフォルトで「拒否」するという考え方で DNS トンネリング攻撃に対抗します。ゼロトラストはネットワーク内外の全ユーザーを潜在的に危険な存在と見なすことで、攻撃のリスクを大幅に軽減します。

一般的に、DNS 要求はファイアウォールの通過を許可されています。そのため DNS リゾルバを経て DNS 接続が確立されると、データの抜き出しが可能になります。しかしゼロトラストの場合、組織の強制メカニズムとしてアクセス制御リスト(ACL)ポリシーを適用する事が可能であり、これにより不審な動作と侵入の痕跡(IOC)を発見できる可能性があります。また、ゼロデイの問題を阻止、ブロック、トリアージできるほか、インサイダー脅威によるデータの抜き出しにも対処可能です。

2. きめ細かなアクセス制御の確立

ネットワークセキュリティの基本はアクセス制御であり、ゼロトラストとは切っても切れないものです。両者を連携することで、アイデンティティとコンテキストに基づく論理的なアクセス境界を実現できます。これにより攻撃対象領域が削減され、DNS のセキュリティが強化されます。

3. AI と機械学習の採用

Gartner 社は、2035 年までにサイバー攻撃の検知の 90% が、またサイバー攻撃の対応の 60% が AI で処理されるに至ると予測しています。Gartner 社の名誉 VP アナリストである Andrew Walls 氏は、次のように述べています。「攻撃の量とスピードは、今後桁違いに増加するでしょう。AI(プログラム)はそれらの攻撃を分類し、事前に定義されたしきい値に達した場合にのみアラートを出すことで、サイバーセキュリティチームが重要な攻撃に注力できるようにします。」また、AI と機械学習は人的介入の必要性を減らして検知を高速化し、対応を自動化することで、摩擦を減らし、ユーザーエクスペリエンスを改善します。

4. セキュリティ体制の継続的評価

アクセス制御ポリシーをサイバーセキュリティの体制変化に応じて動的に調整可能にした上で、ジャストインタイムおよび「ジャストイナフ」アクセスのセキュリティ状況を把握しましょう。最新のサイバー攻撃は常に進化しているため、組織も自らのリスク選好度に合わせて進化する必要があります。ゼロトラストは部門横断の取り組みとして実施されるため、NetOps、SecOps、ITOps の連携を強化する機会にもなります。

ゼロトラストネットワークアクセスと高度な脅威

ゼロトラストのアプローチを計画または導入する際には、クラウドネイティブなゼロトラストネットワークアクセス(ZTNA)ソリューションを検討しましょう。このソリューションは高度な機械学習技術でネットワーク内のリスクを特定し、DNS トンネリングやその他の最新の脅威を検知できます。

具体的にはどのように DNS トンネリングを検知するのでしょうか。ZTNA ソリューションはデータパス上に常駐した上で、トラフィックを監視して解析し、異常な動作を検知します。また、脅威アクターが用いる不審なドメインの広範なリストを保持し、そうした信頼できない宛先への DNS アクティビティを監視します。

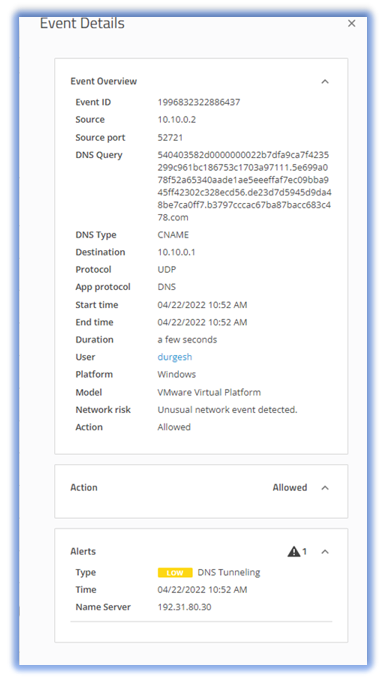

水面下では ZTNA ソリューションの予測 AI が動作しており、C2 チャネル経由で送信された情報に対する統計分析と機械学習ベースのトンネリング検知によって異常値を特定し、DNS トンネリングアラートを介して管理者に警告します。これらのアラートは、攻撃に使用されたネームサーバーなど、必要なイベント情報の詳細を DNS 要求ごとに提供します。

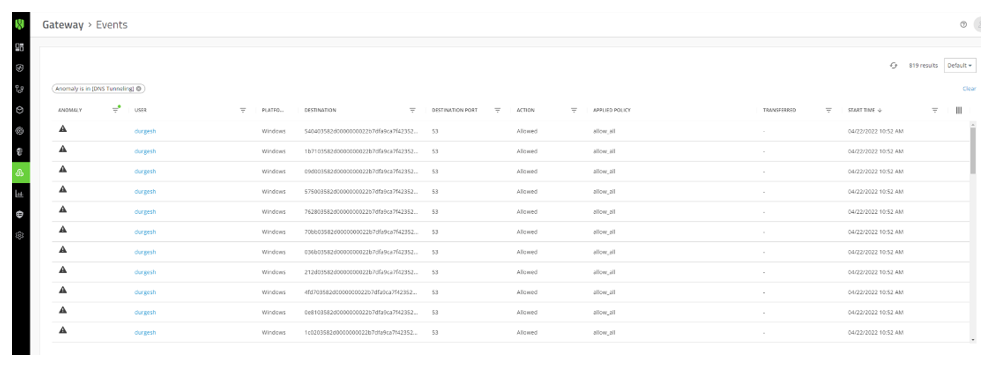

以下に示すのは、CylanceGATEWAY™ が侵入検知サービス(IDS)ルールと機械学習アルゴリズムで検知した DNS トンネリング攻撃の例です。本製品を用いると、AnchorDNS、Chimera、BONDUPDATER、Denis といった攻撃ツールを検知する広範なカバレッジが得られます。

BlackBerry では、組織がセキュリティ体制を改善して脅威アクターに先んじるために、アクセス制御ポリシーと併せてコンテンツフィルタリングとリスクベースのルールの導入を検討するよう推奨しています。たとえば、CylanceGATEWAY のアクセス制御リスト(ACL)フレームワークは、ネットワーク管理者がアクション(許可/禁止)、アクセス(宛先)、関連付け(ユーザー/リスク)を定義できる単一の統合型ワークフローを提供します。

CylanceGATEWAY について

CylanceGATEWAY は、AI 駆動型のゼロトラストネットワークアクセスソリューションです。予防ファーストのアプローチできめ細かなネットワークアクセス制御とアプリケーションのセグメント化を行うことで、水平移動を制限し、不正なユーザーから重要な資産を隠してネットワークを保護します。このプラットフォームは組織と個人のプライバシー保護もサポートしているため、転送中のデータを復号することはありません。SOC の管理者に不審なイベントを通知する際には、送信元 IP、宛先 IP、ネットワークプロトコルなどのメタデータを使用します。

本製品の詳細と、組織における DNS トンネリング攻撃のリスクを軽減するさらなる方法については、弊社の CylanceGATEWAY のページをご覧ください。

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp

・FaceBook(日本語): https://www.facebook.com/watch/BlackBerryJPsec/

・Twitter(日本語): https://twitter.com/BlackBerryJPsec

・ LinkedIn: https://www.linkedin.com/company/blackberry/

・Youtube(日本語): https://www.youtube.com/channel/UCT2VHYwfUVC4V0AnkVZ2QIg/videos