目次 |

原文のブログはこちらからご覧頂けます。

2022 年 8 月 3 日、脅威アクターがブロックチェーンネットワーク Solana に攻撃を仕掛け、8,000 を超える個人の暗号通貨ウォレットから 700 万ドルが流出しました。この攻撃では、「Luca Stealer」という無名のマルウェアが使用されたと見られています。

2022 年初夏、脅威アクターが未知の Rust ベースのマルウェア(後に「Luca Stealer」と命名)のソースコードを地下ハッキングフォーラムで公開しました。このマルウェアはいくつかの情報窃取機能を備えていますが、主にパスワード管理ソフトウェアと暗号通貨ウォレットを標的としているようです。

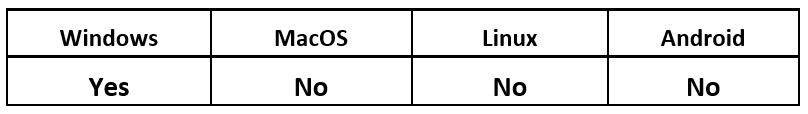

このマルウェアは今のところ Windows® デバイスのみを標的としているものの、プログラミング言語 Rust で書かれているため、将来的にはソースコードが MacOS® や Linux® といった他のオペレーティングシステムに容易に移植される可能性があります。

オペレーティングシステム

リスクと影響

技術的解析

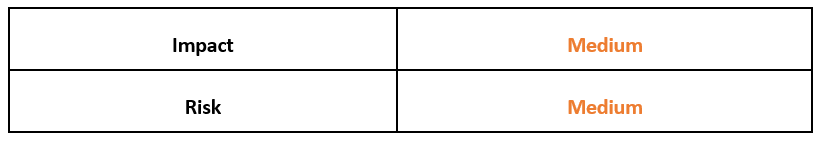

この Rust ベースのマルウェアは、図 1 の投稿を経て GitHub にソースコードが公開されていましたが、その後サイトから削除されています。

図 1 – マルウェアの作成者による地下フォーラムへの投稿

コードがオープンソース化されて以来、複数の公開マルウェアリポジトリで Luca Stealer の存在が確認され始めました。多くの場合は個々の脅威アクターごとに修正が加えられ、各自のキャンペーンに組み込まれています。

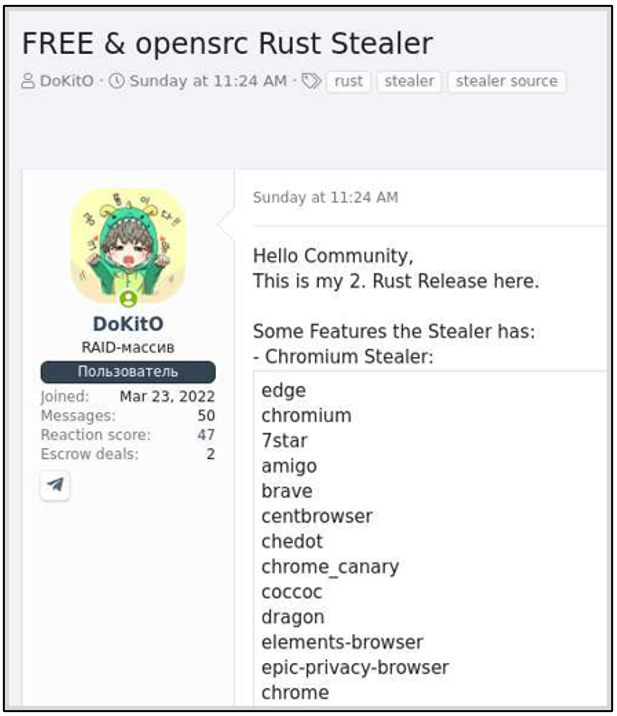

マルウェアが実行されると、%Temp% ディレクトリに「out.zip」という圧縮フォルダーが作成されます。このフォルダーは収集済みのデータを抜き出すための保存場所として使用されるもので、図 2 に示すファイルを含んでいます。

図 2 – 収集済みのデータを含む zip ファイル

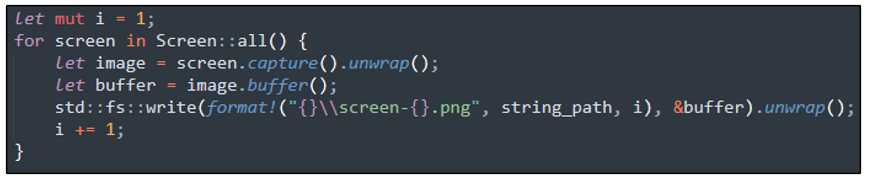

スクリーンショットの取得

Luca Stealer の攻撃は、感染時に被害者の画面のスクリーンショットを撮ることから始まります。これには図 3 のコードスニペットに示す機能が使用され、取得した画像は「screen-1.png」というファイル名で保存されます。

図 3 – スクリーンショット取得機能

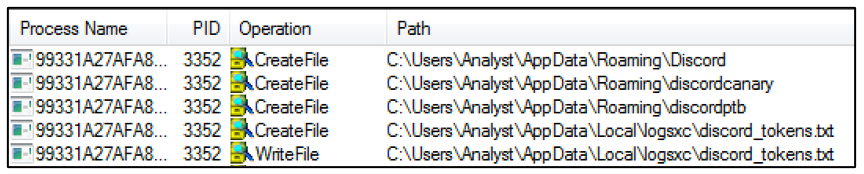

Discord

マルウェアはスクリーンショットを取得した後、標的のマシンから Discord トークンを窃取しようとします。Discord トークンとは、被害者の Discord 上のユーザー名を暗号化したものです。このトークンはユーザーが Discord にログインした際に生成され、実質的に認証確認のための認可コードとして機能します。Luca Stealer は標的のマシン上で既知の Discord ディレクトリを検索し(図 4 参照)、見つかったトークンを「discord_tokens.txt」ファイルに保存します。

図 4 – マルウェアが Discord トークンの窃取を試みている様子

フィンガープリントの取得

Luca Stealer はまた、被害者のシステムのデジタルフィンガープリントを作成するため、標的のマシンに関する情報を収集し、「info.txt」と「system_info.txt」という 2 つのテキストファイルに保存します。これらのファイルは前述の「out.zip」フォルダーに格納され、このうち「system_info.txt」ファイルには以下の情報が保存されます。

- ローカルネットワーク情報

- CPU 使用率

- 現在実行中の全プロセスのリスト

- インストールされているアンチウイルス(AV)情報

「info.txt」には、以下のようなより個人的なユーザー情報が保存されます。

- 被害者のユーザー名

- 被害者のマシンの言語

- デバイス名

- 被害者のデバイスの都市/タイムゾーン

ブラウザー

次に、Luca Stealer は感染デバイスをスキャンし、一般的な Chromium ベースの Web ブラウザーに関連する機密情報を収集します。

標的となるブラウザーは以下のとおりです。

Microsoft Edge |

Chromium |

7Star |

Amigo |

Brave-Browser |

CentBrowser |

Chedot |

Google Chrome |

CocCoc |

Comodo |

Elements |

Epic-Privacy |

Chrome Canary |

Kometa |

Orbitum |

Sputnik |

Torch |

uCozMedia |

Vivaldi |

Atom |

Opera |

Opera GX |

ChromePlus |

Iriduium |

Sleipnir |

Citrio |

Coowoo |

Liebao |

Qip Surf |

360 Browser |

マルウェアが収集する個人情報には、ログインデータ、Cookie、ブラウザー拡張機能、自動入力情報、支払いカード情報などが含まれます。こうして収集されたデータはすべて、抜き出し用のテキストファイルに保存されます。

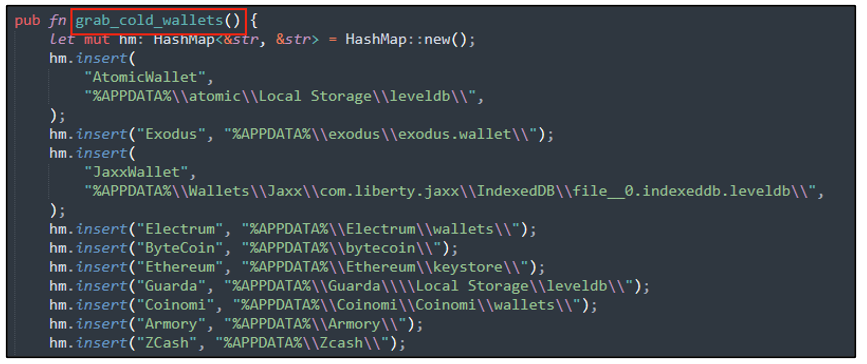

暗号通貨

Luca Stealer の主要な機能の 1 つとなるのが、暗号通貨の窃取です。この機能では、事前に設定された暗号通貨ウォレットの一覧が標的となります。暗号通貨には「ホットストレージ」と「コールドストレージ」という 2 つの保管方法があり、ホットストレージの場合はデジタル通貨がアプリケーションまたはオンラインプラットフォーム上に保管されます。コールドストレージの場合は通貨の保管場所がオフラインとなり、多くの場合は USB メモリや外付けハードディスクなどの物理的なデバイスに保管されます。攻撃に巻き込まれた被害者にとっては残念なことに、Luca Stealer はホットストレージとコールドストレージの両方を標的としています。

Luca Stealer がコールドストレージの暗号通貨ウォレットを狙う際には、以下の表と図 5 に示す暗号通貨ウォレットの拡張機能に関するデータが標的のマシンから検索されます。

Atomic |

Exodus |

Jaxx |

Electrum |

Bytecoin |

Ethereum |

Guarda |

Coinomi |

Armory |

Zcash |

図 5 – 「コールド」な暗号通貨ウォレットを狙ったマルウェアの機能

Luca Stealer がホットストレージの暗号通貨情報を狙う際には、以下の暗号通貨ウォレットのブラウザー拡張機能が標的となります。

MetaMask |

TronLink |

BinanceChain |

Coin98 |

iWallet |

Wombat |

MEW CX |

NeoLine |

Terra Station |

Keplr |

Sollet |

ICONex |

KHC |

TezBox |

Byone |

OneKey |

DAppPlay |

BitClip |

Steem Keychain |

|

Solana のブロックチェーンへの攻撃では、複数のユーザーから、Phantom、Slope、TrustWallet などの個人用ホットウォレットから資金が流出したとの報告がなされていました。この攻撃は結果として、700 万ドルを超える顧客の暗号通貨の流出につながっています。Luca Stealer が最近オープンソース化されたこと、およびホットストレージのウォレットからの情報窃取に長けていることから、研究者たちは、この攻撃で使われたマルウェアは Luca Stealer である可能性が最も高いと考えています。

パスワードマネージャーのブラウザー拡張機能

Luca Stealer が一般的なインフォスティーラ(情報窃取型マルウェア)と一線を画す特徴の 1 つは、パスワード管理に使用されるブラウザー拡張機能に狙いを定めている点です。このマルウェアは、以下に示す 17 種類のパスワードマネージャーのブラウザー拡張機能を標的とし、ローカルに保存されたデータを窃取します。

Bitwarden |

EOS Auth |

KeePassXC |

Dashlane |

1Password |

NordPass |

Keeper |

RoboForm |

LastPass |

BrowserPass |

MYKI |

Splikity |

CommonKey |

Zoho Vault |

Norton |

Avira |

Trezor |

|

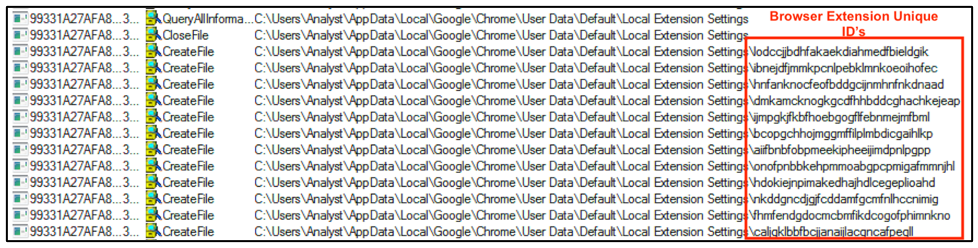

Luca Stealer は図 6 に示すように、事前に設定された上記の各ブラウザー拡張機能の固有 ID を用いて、標的のマシンの %AppData% ディレクトリを検索します。これは、ログイン認証情報や Cookie などの機密情報を窃取するために行われています。

図 6 – マルウェアが拡張機能の固有 ID を用いてブラウザーのディレクトリを検索している様子

その他の機能

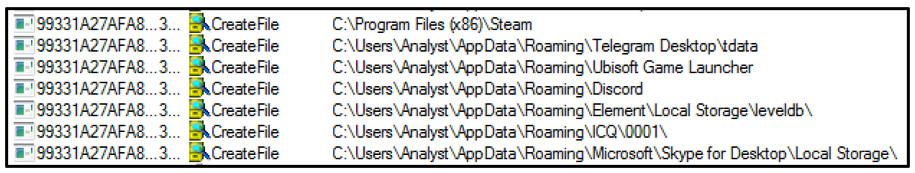

これまでに述べたデータ収集機能に加え、Luca Stealer は以下のようなさまざまなアプリケーションも標的にしています(図 7 も参照)。

- Steam

- Telegram

- Element

- ICQ

- Ubisoft Play

- Skype

図 7 – Luca Stealer の標的となるその他のソフトウェア

抜き出し

収集された情報が「out.zip」ファイルに保存されると、このアーカイブファイルは Discord の Web フックか Telegram ボットを介して脅威アクターに送り返されます。Telegram ボットにアップロードできるファイルサイズは最大 50 MB であるため、これより大きなファイルの転送には Discord の Web フックが使用されます。

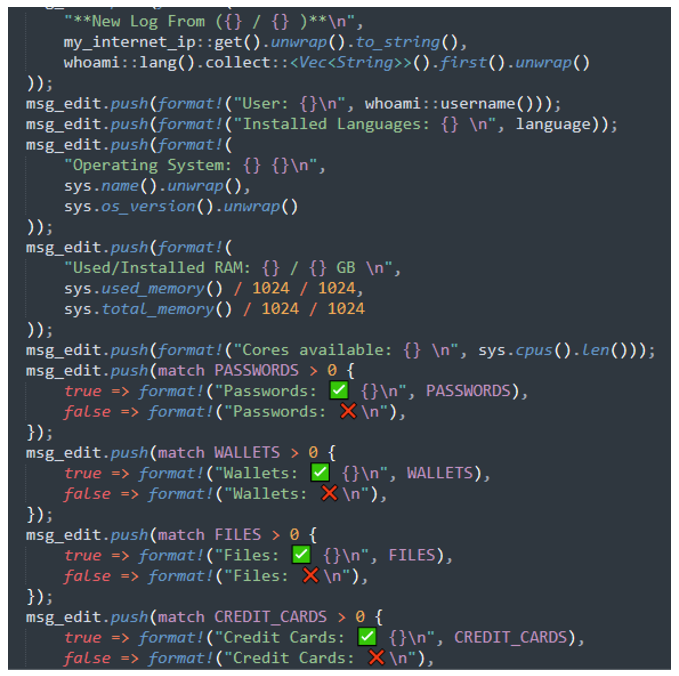

Luca Stealer は窃取したデータとともに、自身が窃取した情報の概要をまとめたチャットメッセージも送信します。このメッセージの形式は図 8 のようになっています。

図 8 – データの抜き出し結果を要約するチャットメッセージ

まとめ

Luca Stealer は一般的なインフォスティーラに予想される多くの機能を備えた上で、暗号通貨ウォレットとパスワード管理ソフトウェアに狙いを定めています。ますます多くの脅威アクターがオープンソースのコードに手を広げつつある中、このマルウェアは、オンラインのマルウェアリポジトリで入手できる独自のサンプルを着実に増やし続けるものと思われます。

主な標的

このマルウェアは無料で利用でき、プログラミング言語 Rust で書かれているため、個人と企業のすべてのユーザーが標的となり得ます。また、このマルウェアは時間とともにさらなる進化を遂げ、さまざまな配信手法を採用し、他の各種オペレーティングシステムを標的にとる可能性があります。つまり、いかなる個人も組織もこの脅威を免れることはできないため、引き続き警戒する必要があります。

被害軽減のためのヒント

以下のような対策により、Luca Stealer による攻撃の影響を軽減できます。

- 「クラック版」または海賊版のソフトウェアや、未確認/未検証のリンクで提供されるソフトウェアをダウンロードしない。また、従業員によるこうした行為を予防するためのルールを策定する。

- 勤務先のログイン認証情報と個人のパスワードをブラウザーに保存しない。

- 暗号通貨をローカルデバイスに保管する場合(コールドストレージ)、権限を持たない人物がデバイスにアクセスできないよう、十分なセキュリティ対策を講じていることを確認する。

- ユーザーが転送したデータ量を解析する(MITRE D3FEND™ 手法 D3-UDTA)。

- 多要素認証を導入する(MITRE D3FEND 手法 D3-MFA)。

- アウトバウンドトラフィックをフィルタリングすることで、プライベートなホストまたはエンクレーブから信頼されていないネットワークに向かうネットワークトラフィックを制限する(MITRE D3FEND 手法 D3-OTF)。マルウェアは窃取したデータを Telegram や Discord を介して抜き出すため、これらのホストへのアウトバウンドトラフィックを制限することで、データの窃取を予防できます。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule LucaStealer { strings: $s1 = "\\logsxc\\passwords_.txt" ascii wide condition: //All Strings |

侵入の痕跡(IOC)

SHA-256 99331a27afa84009e140880a8739d96f97baa1676d67ba7a3278fe61bfb79022 – Stealer 2e9a2e5098bf7140b2279fb2825ea77af576f36a93f36cad7938f4588d234d3a – Stealer |

BlackBerry によるサポート

もしLuca Stealerのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

.png)