原文のブログはこちらからご覧いただけます。

概要

現在、RomCom RAT を操る正体不明の脅威アクターが、ウクライナの軍事機関に攻撃を仕掛けています。この脅威アクターは、著名なソフトウェア「Advanced IP Scanner」の偽装バージョンを展開することで知られています。この偽装先はその後、別のよく知られたアプリケーション「PDF Filler」に切り替わっています。これは、この脅威の背後のグループが新たな機能を積極的に開発していることを示唆しています。

背景

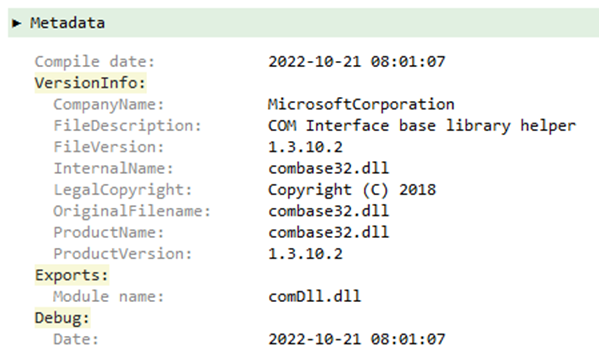

「Advanced IP Scanner」を用いた初期のキャンペーンが開始されたのは、2022 年 7 月 23 日のことです。このキャンペーンでは、被害者がトロイの木馬化されたバンドルをインストールすると、システムに RomCom RAT がドロップされます。2022 年 10 月 10 日には脅威アクターによって回避手法が改善され、すべての文字列の難読化や、COM オブジェクトとしての実行などの機能が加えられています。

攻撃経路

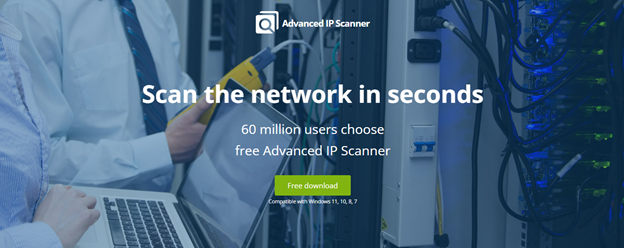

初期バージョンの RomCom RAT は、正規のアプリケーション「Advanced IP Scanner」の Web サイトを装った偽サイトを通じて拡散されていました。このトロイの木馬化された「Advanced IP Scanner」のパッケージは、ドメイン「advanced-ip-scaner[.]com」と「advanced-ip-scanners[.]com」でホストされていました。これらのドメインはいずれも、過去に同一の IP アドレス 167[.]71[.]175[.]165 に解決されています。また、この 2 つの偽サイトは、正規の Web サイト「advanced-IP-scanner.com」と見た目がほぼ同じになるように作られています。

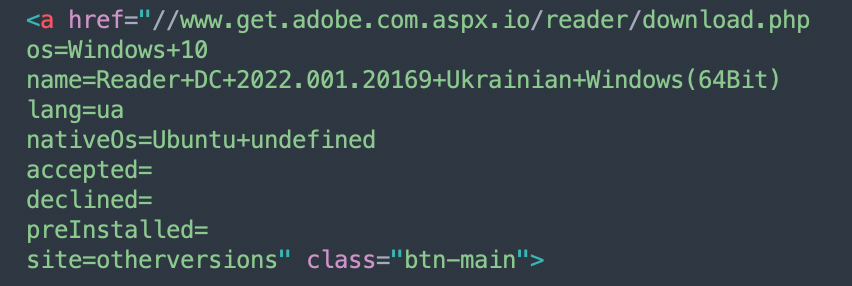

10 月 20 日には、脅威アクターが「pdfFiller」の Web サイトになりすました新たなキャンペーンを開始し、最終的なペイロードとして RomCom RAT を含んだ、トロイの木馬化されたアプリケーションをドロップしていました。

武器化

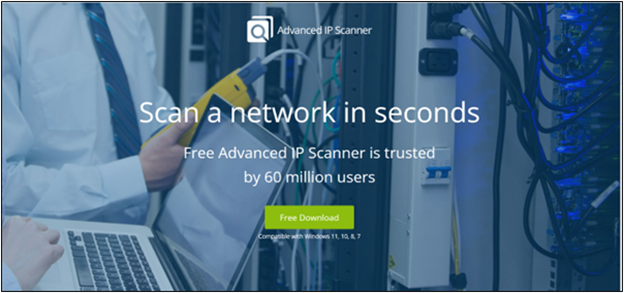

初期バージョンの RomCom RAT は、「Advanced IP Scanner」のパッケージに含まれていました。BlackBerry の Research & Intelligence チームでは、「Advanced_IP_Scanner_V2.5.4594.1.zip」と「advancedipscanner.msi」という 2 つのバージョンを確認しています。ここで脅威アクターは、ファイル名に「V」の 1 文字を加えることで、正規のツール名「Advanced_IP_Scanner_2.5.4594.1.exe」になりすまそうとしています。

解凍後のパッケージには 27 ファイルが含まれ、そのうち 4 つが悪意のあるドロッパーです。

RomCom のドロッパーは自身のリソースからペイロードを抽出し、以下のフォルダー内に配置します。

С:\Users\Username\AppData\Local\Temp\winver.dll

RomCom の主な機能には、システム情報の収集(ディスクおよびファイル情報の列挙)や、ローカルにインストールされたアプリケーションやメモリ上のプロセスに関する情報の収集などがありますが、必ずしもこれらに限定されるわけではありません。また、RomCom はスクリーンショットを撮影し、ハードコードされたコマンドアンドコントロール(C2)に向けて収集済みのデータを送信する機能も備えています。さらに、特定のコマンドの受信時に被害者のマシンから自身を削除することもできます。

最新バージョンの RomCom RAT は、「PDFFiller.zip」のパッケージにバンドルされるようになっています。

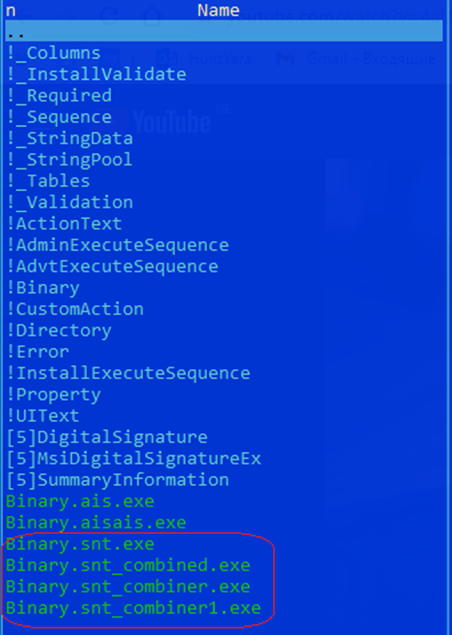

ウクライナの軍事機関に対する攻撃との関連性

10 月 21 日、RomCom RAT を操る脅威アクターがウクライナの軍事機関に攻撃を仕掛けました。初期感染経路は埋め込みリンクを含んだメールで、このリンクが後続段階のダウンローダをドロップする偽サイトにつながっています。おとりとして、ウクライナ語で書かれた「Наказ_309.pdf」(英語では「Order_309.pdf」)という偽文書が使用されています。

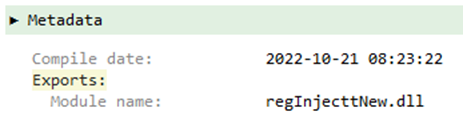

このファイルは、実行時に「C:\Users\Public\Libraries\WinApp.dll」というファイルをドロップします。この「WinApp.dll」には単一のエクスポート関数「fwdTst」のみが含まれています。「rundll32.exe」プロセスの起動を介してこの関数が実行されると、以前と同じく RomCom RAT の最終的なペイロードがリソースから抽出され、「C:\Users\Public\Libraries\rtmpak.dll」として保存されます。

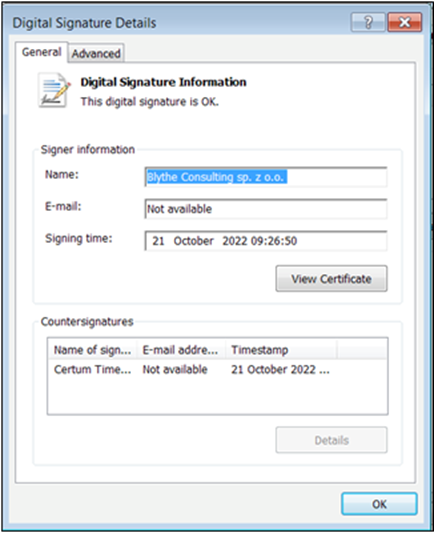

この署名者「Blythe Consulting sp. z o.o.」による署名は、正規の無害な「pdfFiller」アプリケーションでも使用されています。前述のように、このアプリケーションは RomCom RAT を操る脅威アクターの最新キャンペーンで悪用されているものです。

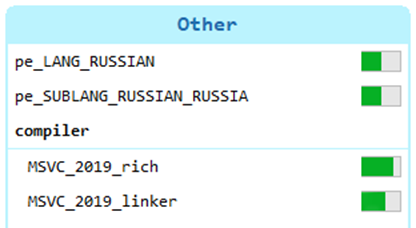

また、RomCom RAT のドロッパーと最終的な RAT にはどちらも、以下に示すように、ロシアの現地語とその方言が含まれています。

標的

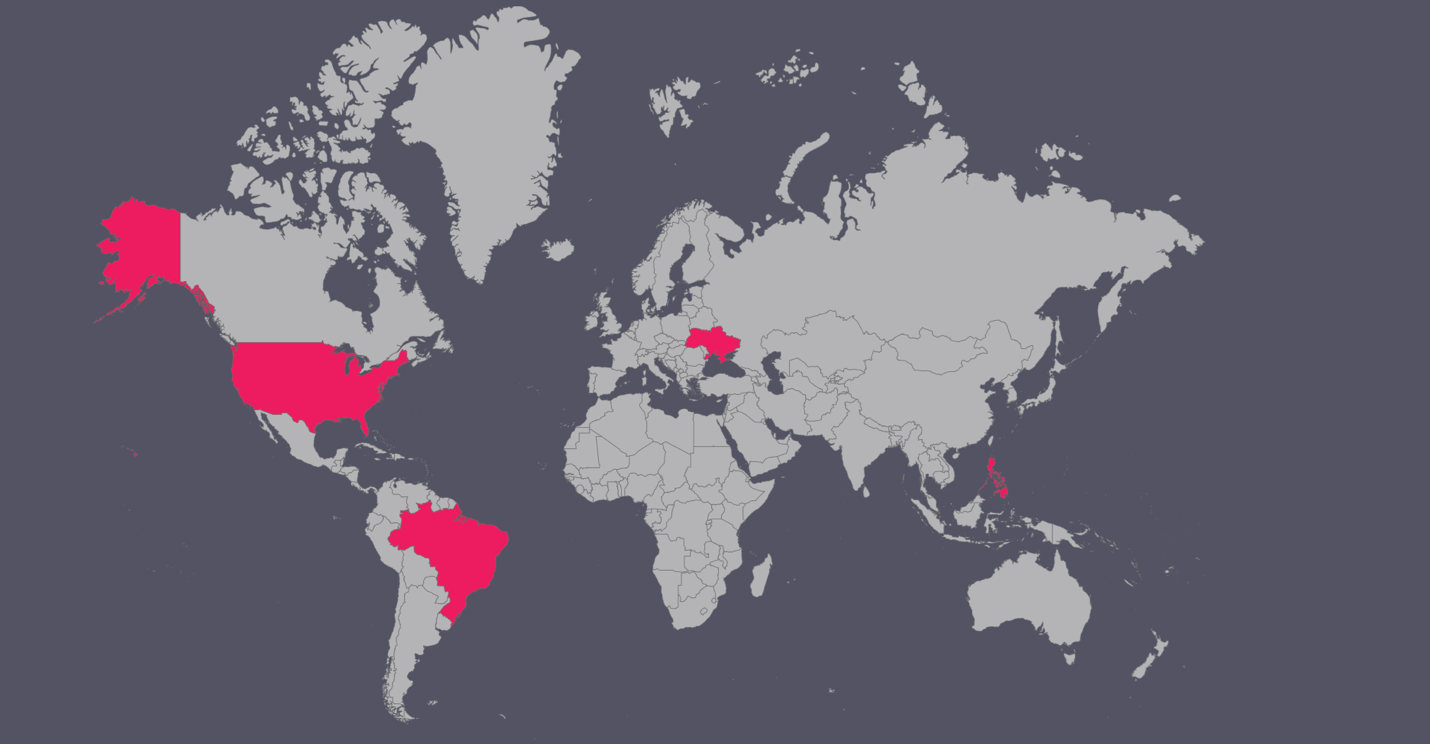

BlackBerry では、ウクライナの軍事機関に対する最新キャンペーンの他にも、RomCom を操る脅威アクターが米国、ブラジル、フィリピンの IT 企業や食品仲介業者、食品製造業者を標的としていることを確認しています。

まとめ

RomCom RAT を操る脅威アクターは、世界中の被害者を狙った新たな手法を積極的に開発しています。今後、脅威アクターによる新たなキャンペーンが行われる可能性は極めて高いでしょう。本記事の公開時点では、既知の脅威アクターとの明らかなつながりは確認されていません。

BlackBerry が確認した以前のキャンペーン、およびウクライナを狙った最新キャンペーンに関する侵入の痕跡(IOC)を以下に示します。

侵入の痕跡(IOC)

ハッシュ(SHA-256) |

3e3a7116eeadf99963077dc87680952cca87ff4fe60a552041a2def6b45cbeea 983833334d168cd4274467f48171489e019b86b51e687738565a93dd3f58d0aa 05681ff7cae6b28f5714628a269caa5115da49c94737ce82ec09b4312e40fd26 59f0c3b7890f11217ad37764f225cd1c9d27747495d80dadde40b78edfbfa21e e80d80521238008bf6f429e072eaf6030c06e2d3123d03ea9b36f5a232a1ec90 61e349518ca3f10d1e7aae0be95bc43dc23843c8acf177831cdfd48f26a07c72 a2511c5c2839bfbdf9c0f84f415d5eae168456e5d3f77f1becdbcd69fba4daa4 56a6fb2e2b6a801351175f2aa30a63d44e9ba69f177f6fe20dad348b4d6fb0d1 9f61259c966f34d89b70af92b430ae40dd5f1314ee6640d16e0b7b0f4f385738 c116a0aafdc2765e38b4f5efdf89960997abf0db81daa8f5380ce3c893e9af96 4fc9202ff84ef84b8c5e6140b66ac3d04570daf886a7f1ae31661ade882f963e 494b43198db467f506e9857f39ebe8f8bf6d871776eba092a7e2f2140046e16d 068117b406940ac510ed59efd1d7c7651f645a31bd70db6de16aba12c055aae6 80d78703de91d292c031275b4493966e363f5fa065edd79e0fd63aa2573b44a4 |

C2 |

CombinedResidency[.]org optasko[.]com 4qzm[.]com notfiled[.]com |

適用される対策(YARA ルール)

import "pe" rule targeted_RomComRat : RomCom deployed via trojanized legitimate apps strings: condition: |

.png)