銀行口座にアクセスできなかったり、医師が医療記録を確認できなかったりするとどうなるか想像してみてください。ネットワークリソースを使い果たしてしまったため、脅威キャンペーンの侵攻を阻止できないと知ったらどうしましょう。

これらは、分散型サービス妨害(DDoS)攻撃がもたらす被害の極端な例です。大規模な攻撃は、重要なサービスの機能の低下や完全な喪失、評判の悪化、生産性の損失、多大な修復費用を招くおそれがあります。

それだけではありません。攻撃の時間は短くなったものの、頻度は増しています。以前のブログで述べたように、頻繁な短い攻撃のほうが、頻度の低い長時間の攻撃よりも有害です。インターネットの信頼性は一瞬で変わるため、攻撃の頻度が増すとネットワーク管理者やセキュリティ担当者の仕事が増えることを意味します。

DDoS は最も洗練された脅威ではないかもしれませんが、たやすい相手ではありません。

目次

- DoS と DDoS

- DDoS 攻撃の仕組み

- 攻撃者の動機

- 最も一般的な 3 つのタイプの DDoS 攻撃

- DDoS 攻撃を受けているかを知る方法

- DDoS 攻撃を阻止する 8 つの方法

DoS と DDoS

サービス拒否(DoS)攻撃は、システムリソースを使い果たすために特定のアプリケーションや Web サイトを標的とします。その結果、標的は正規ユーザーから到達不能またはアクセス不可能となります。DoS 攻撃は、その偽のトラフィックが複数の一意の IP アドレスまたはマシンから発せられた場合、DDoS 攻撃となります。多くの場合、感染した何千ものデバイスが連携して攻撃します。

DDoS 攻撃の仕組み

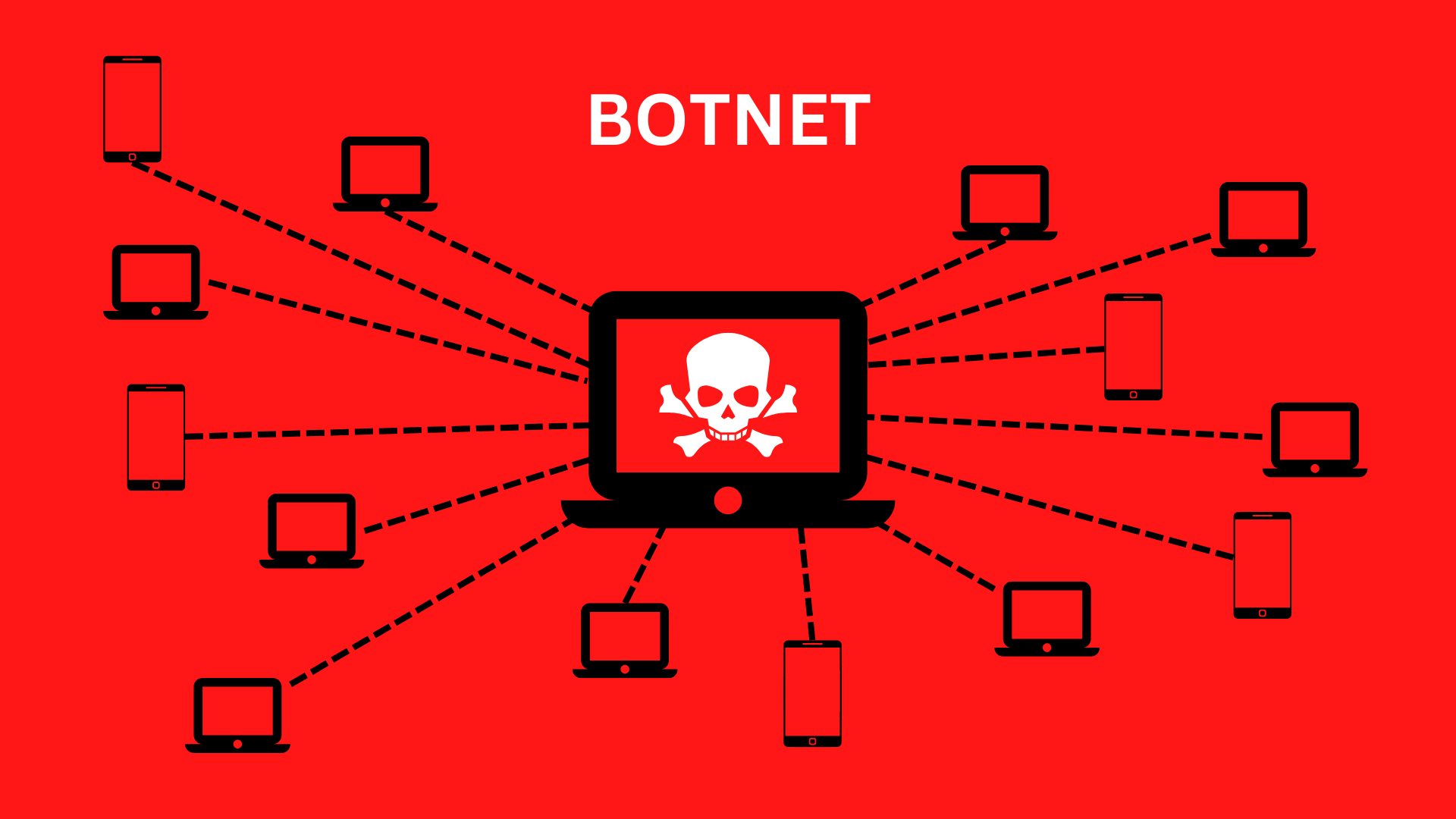

まず、攻撃者は複数のコンピューターやモノのインターネット(IoT)デバイスを制御し、ボットと呼ばれるマルウェアの一種をインストールします。ボットはマシンを脅威アクターの大義に則ったものへと変換します。侵害されたマシンは集合的にボットネットと呼ばれるネットワークを形成します。アクターは、意図した標的のシステムが正規ユーザーに対し応答不可能またはアクセス不可能となるよう、対応できないほどの接続要求によってシステムに過剰な負担をかけるようボットネットに指示します。

ボットネット

前述のように、ボットネットは IoT デバイスを含む多種多様なインターネット接続デバイスで構成されます。サイバーセキュリティ・社会基盤安全保障庁(CISA)によると、IoT デバイスではデフォルトのパスワードが使われ、セキュリティの定期的な更新が行われないことが多いため、侵害や悪用に対し脆弱です。IoT デバイスの感染にはユーザーは気付かないことが多いため、攻撃者は膨大な数のデバイスから恐るべきボットネットを簡単に構築できてしまいます。

たとえば、Fodcha DDoS ボットネットには 6 万以上ものアクティブノードと 40 のコマンドアンドコントロール(C2)ドメインがあり、1 Tbps 以上の速さでの生成が可能です。わずか 1 日でこの 1 つのマルウェアは 1,396 ものデバイスを標的にしたのです。このボットネットの標的として顕著だったのは医療機関、法執行機関などです。

DDoS 攻撃が生むトラフィックが多いほど、組織がその攻撃に効果的に対処し、 そこから回復するのは難しくなります。トラフィックの増加は、攻撃の真のソースの特定をさらに難しくするため、攻撃が何に起因するかの見極めもより困難になります。

DDoS 攻撃の動機

DDoS 攻撃の動機には、イデオロギー、市場競争、サイバー荒らし、脅迫、サイバー戦争、カムフラージュなどがあります。これらの動機をそれぞれ簡単に見てみましょう。

イデオロギー

キルネットグループのようなハクティビストは、DDoS攻撃を使用し、イデオロギー的に賛同できない政府、政治家、企業などの組織を標的にします。一般に、ハクティビストは技術に精通しているほうではなく、しばしば既成のツールに依存しています。しかしながら、組織の運用に影響を及ぼすことには変わりありません。悪名高い集団「アノニマス」による攻撃や、パンデミック関連の単発のハクティビスト攻撃がその例です。

企業競争

DDoS 攻撃の動機がビジネスをめぐる戦いの場合、その多くはプロの脅威アクターによって実行されています。この場合の DDoS 攻撃の目的は、たとえば競争相手の Web サイトを混乱させることです。そうすることで顧客を加害者側のビジネスに乗り換えさせると同時に金銭的損失と評判の悪化をもたらすことができます。

あるレポートによると、DDoS 攻撃が成功すると、中小企業では回復に 10 万ドル以上、大企業の場合は 1 つのインシデントで 200 万ドルものコストがかかるとされています。

サイバー荒らし

サイバー荒らしは、犯罪、政治、イデオロギー面での明らかに合理的な動機がないにもかかわらずサイバー攻撃を実行する個人またはグループです。このようなグループは、雇われ DDoS サービスに加え、Low Orbit Ion Cannon といった既成のツールも使用します。

脅迫

この場合、サイバー犯罪者は DDoS 攻撃またはその脅威を使用し、意図した標的から金銭を脅迫します。

サイバー戦争

持続的標的型攻撃や国家が関与する脅威のアクターはこのタイプの DDoS 攻撃を実行するのが一般的です。金融、医療、輸送、通信といったサービスを含む国の重要なインフラをしばしば標的とします。

カムフラージュ

洗練された脅威アクターは、セキュリティチームや IT チームの注意を散漫にしたりセキュリティシステムを弱めるために DDoS 攻撃を使用することがあります。そうすることで、ネットワーク侵入、データ窃盗、マルウェア感染などのより大きな攻撃キャンペーンのための脆弱性を人工的に作ることができます。

最も一般的な 3 つのタイプの DDoS 攻撃

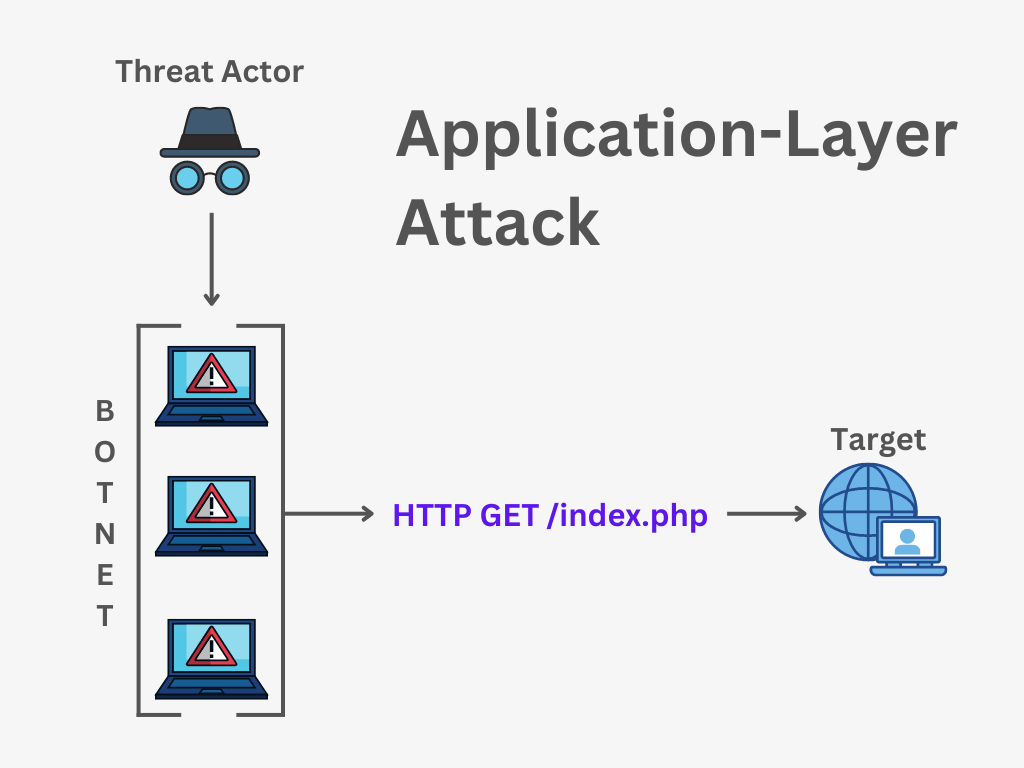

1.アプリケーション層攻撃

アプリケーション層攻撃または HTTP フラッドの目的は、ネットワークリソースを使い果たし、サービス拒否の状態を作ることです。攻撃者は、HTTP 要求に対し Web ページが生成され提供されるサーバー層を標的とします。その後、サーバーを大量の要求で溢れさせ、過剰な負荷をかけ、サービス拒否に至らせます。

例

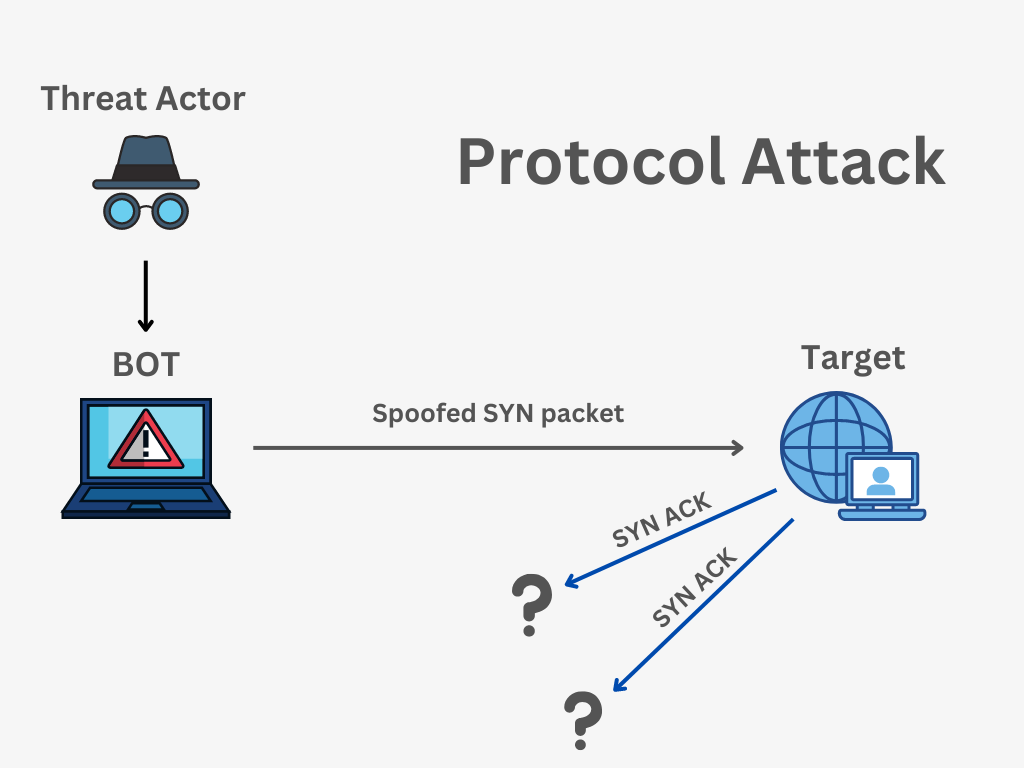

2.プロトコル攻撃

プロトコル攻撃は State-Exhaustion 攻撃としても知られ、サーバーやネットワークのリソースを過剰消費することでサービス拒否を生じさせます。たとえば、攻撃者は多くの初期接続要求を送ります。標的のコンピューターは TCP ハンドシェイクの最終ステップを待ちます。しかし、接続は完了することはなく、標的のリソースは消耗します。

例

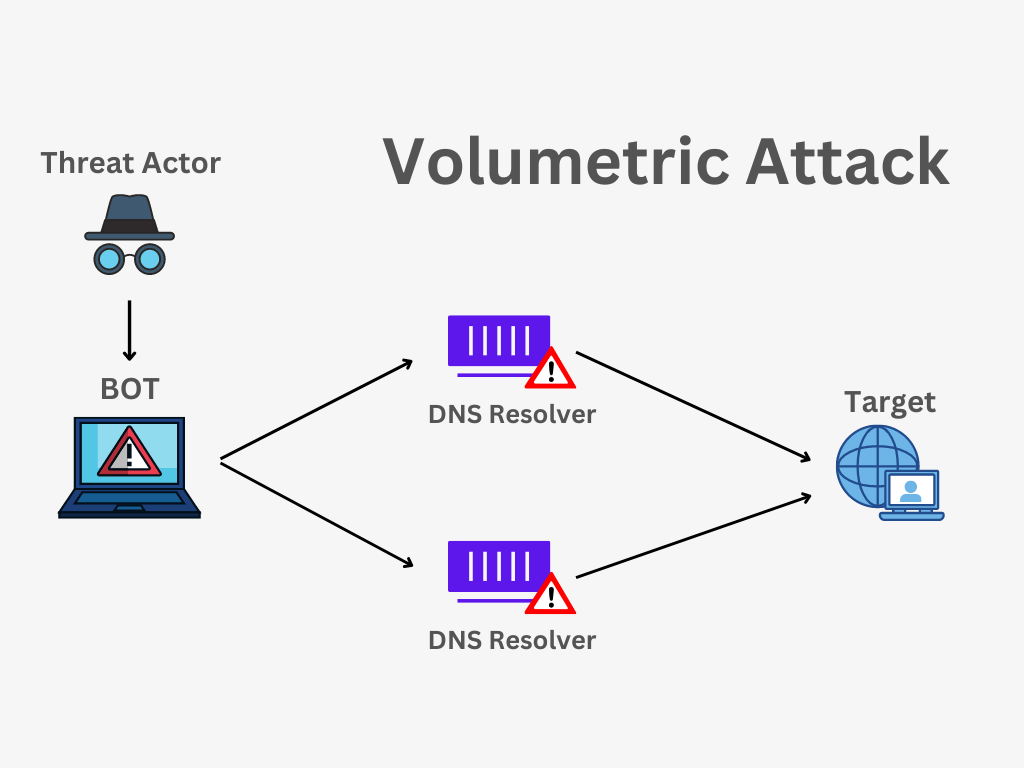

3.帯域幅消費型攻撃

帯域幅消費型攻撃では、攻撃者はデバイスとインターネット間の利用可能な帯域幅を消費することで、ネットワークの混雑を発生させます。そして、ボットネットを使用して大量のデータを被害者に送信します。このような攻撃は、DNS アンプ攻撃またはリフレクションアンプ攻撃とも呼ばれます。 CISA によれば、アクターは、偽装されたソースの所定の IP アドレスをホストし、それに応答するサードパーティのサーバー(「リフレクタ」)を仲介として使用します。

例

DDoS 攻撃を受けているかを知る方法

防御する側が DDoS 攻撃に関して直面する最大の問題の 1 つは、偽の接続要求と正規の要求との区別です。BlackBerry の CylanceGUARD® に含まれるような高度なテレメトリツールが DDoS 攻撃の兆候を見つけるのに役立ちます。具体的な兆候というものは存在するものの、攻撃の種類によって異なります。とはいえ、次のような一般的な兆候に注意してください。

- ファイルを開いたり Web サイトにアクセスしたりする際にネットワークパフォーマンスが異常に遅い。

- Web サイトが利用できない、またはアクセスできない。

- 単一の IP アドレスまたは IP 範囲からの異常な量のトラフィック。

- アプリケーションのパフォーマンスが遅い。

- プロセッサやメモリの使用量が大きい。

- 単一のページやエンドポイントへの要求の異常な急増。

- 奇妙な時間帯での急増といった奇妙なトラフィックのパターン。不自然に見えるパターン。

- 1 つの行動プロフィールを共有するユーザーからの異常な量のトラフィック。例:デバイスタイプ、ジオロケーション、Web ブラウザーのバージョン。

DDoS 攻撃を阻止する 8 つの方法

1.高度な ZTNA ソリューションでサイバーレジリエンスを向上

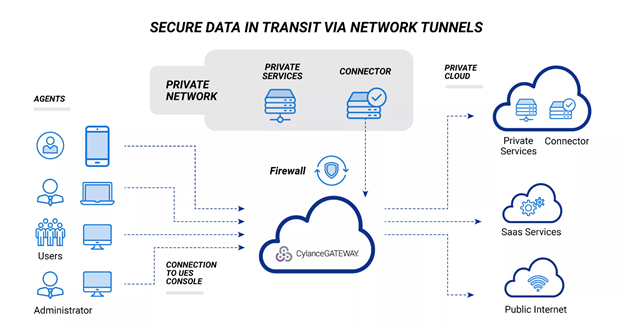

Verizon 社の 2022 DBIRでは、DDoS は最もよく見られる形態の攻撃とされています。ゼロトラストネットワークアクセス(ZTNA)を採用することで、これらのすさまじい攻撃を効果的に緩和できます。強力なエンドポイント保護機能を搭載したCylanceGATEWAY™ のようなクラウドネイティブな ZTNA ソリューションは、DDoS 攻撃に対し保護、検知、阻止の 3 点セットでの対処を可能にします。

ネットワーク保護:DDoS 攻撃を緩和するための適切な ZTNA ソリューションは、トラフィックを企業ネットワークにプロキシする際にポートを開く必要がないためネットワークを保護します。そのため、組織は根本的に DDoS から保護されます。

脅威検知:ZTNA ソリューションは侵入検知システムを利用し、ドメインネームシステム(DNS)、インターネット制御メッセージプロトコル(ICMP)、トランスポート層セキュリティ(TLS)の 3 つの独立した層でネットワークフローのパターンをもとに悪意のあるトラフィックを検知します。 また、ネットワークトラフィックを継続的に評価し、複数のベクトルでリスク因子を計算します。高度なソリューションで機械学習、IP レピュテーション、リスクスコアリングを統合し、予想されるインターネットの目的地の動的なブラックリストを作成し、積極的にブロックします。

未然に防御:SQL インジェクション、アドレス解決プロトコル(ARP)の偽装、中間者(MITM:Man-In-The-Middle)、悪意のある Wi-Fi ホットスポットなどの悪意のある侵入の試みは、いずれも DDoS 攻撃を示唆するものです。DDoS に対する適切な ZTNA ソリューションは、継続的に認証、認定を行う、アイデンティティを認識した多層トンネルであるだけでなく、セグメント化されたネットワークアクセス制御の実施を容易にすることで ARP の偽装を未然に防御します。ARP の偽装はしばしば MITM につながるため、それもまた未然に防御されます。最後に、レイヤ 3 の通信を完全に暗号化することで、SQL インジェクション、悪意のある Wi-Fi ホットスポットなどのトンネルによる悪意のある侵入の試みが成功する可能性を低くすることができます。

CylanceGATEWAY についての詳細:CylanceGATEWAY ドキュメント

2.ブラックホールルーティング

高度な ZTNA ソリューションを使用する場合は冗長とみなされることがありますが、予算上の制約次第ではブラックホールルーティングも検討に値します。この戦略では、ネットワークトラフィックは「ブラックホール」へと誘導され、失われます。この手法の欠点は、適切な制限の条件なしでは正規、非正規双方のトラフィックがネットワークから排除されてしまう点です。そうなるとネットワークはアクセス不可能となるため、DDoS 攻撃は事実上成功したことになります。

3.ソーシャルメディアインテリジェンス

標的とされたことを示唆するような脅し、会話、自慢がないか、ソーシャルメディア、とりわけ Twitter を監視します。

こちらの無料のリソースを参考にしてください:Twitter が構築した v2 ツール、ライブラリ

4.レートの制限

特定の時間枠でサーバーが受け付ける要求の数を制限します。通常、これだけではより複雑な攻撃に対する防御としては不十分ですが、多面的な緩和戦略に含めておくにはふさわしいでしょう。

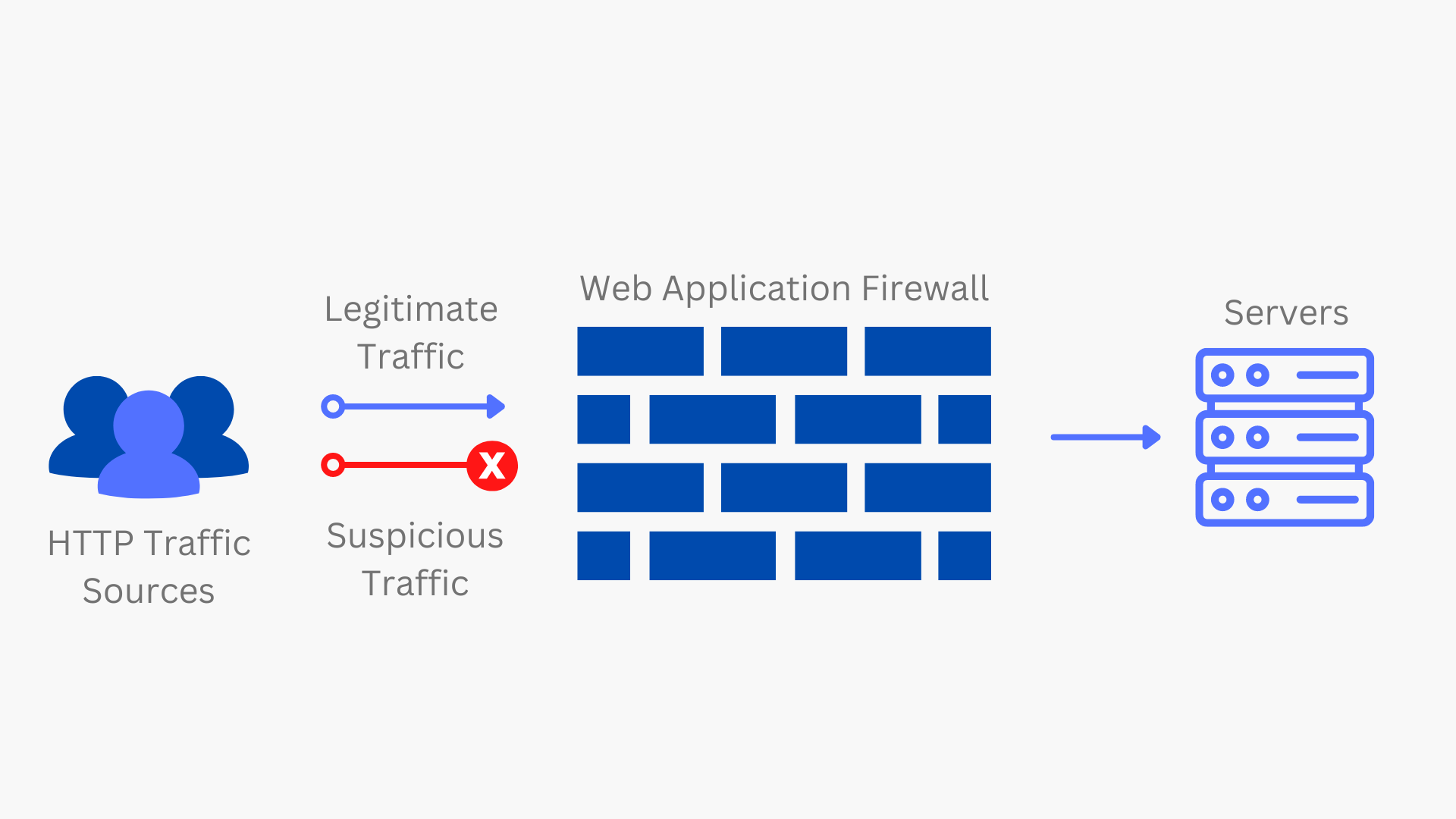

5.Web アプリケーションファイアウォール(WAF)

重要な資産とサービスについて確実に理解しておいてください。ミッションクリティカルか否かや可用性の必要性に基づき優先順位を付け、WAF がこれらの重要な要素に対応していることを確認します。

WAF はアプリケーション層の攻撃の緩和に関する組織の取り組みを支援します。WAF とは簡単に言えば警備員のようなものです。インターネットユーザーと組織のサーバーとの間で入場要求を取り締まります。

また、組織は WAF のルールを作成し、受信する要求をフィルタリングできます。これらのルールはその後、DDoS が実行する疑わしい活動のパターンとして確認されたものに対処するために適応させることができます。

6.ペネトレーションテスト

実際の攻撃に備えられるよう、IT インフラストラクチャに対する攻撃のシミュレーションを実世界のシナリオを使用して行うために、サードパーティのペネトレーションテストサービスの使用を検討してみてください。

組織の DDoS 対応計画を内外のすべての関係者と定期的に実践することでギャップや問題を特定し、すべての参加者が DDoS 攻撃の際のそれぞれの役割や責任を理解していることを確認し、DDoS 対応計画の信頼を構築できます。

詳細については、BlackBerry® ペネトレーションテストサービスをご覧ください。

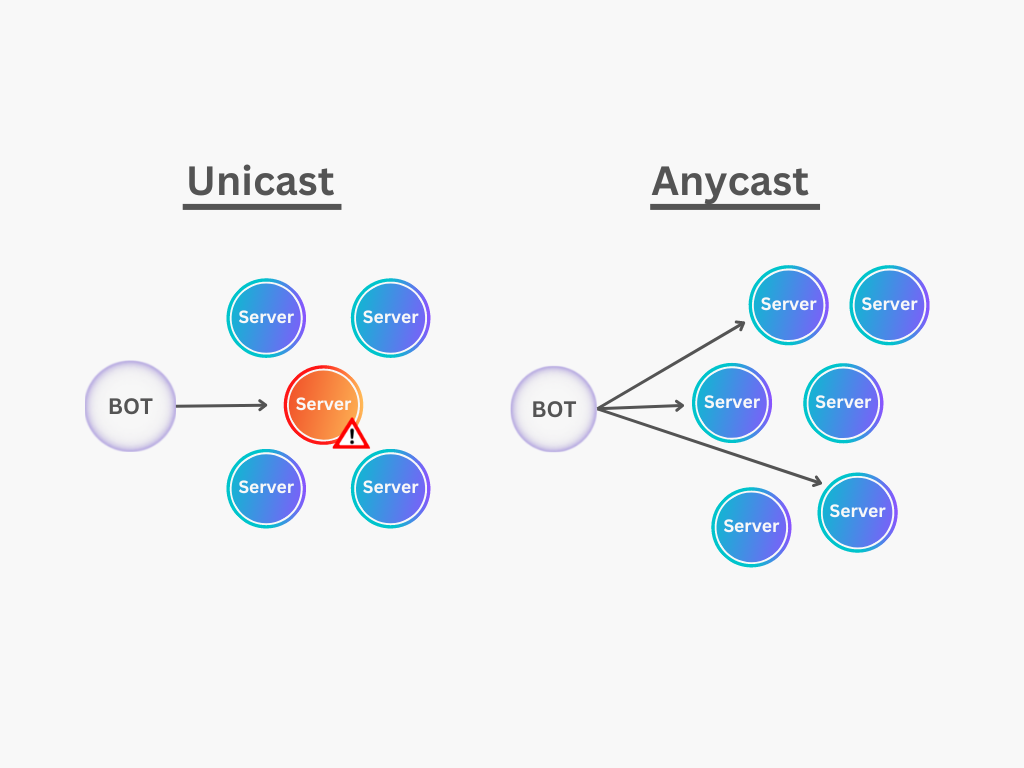

7.Anycast によるネットワーク拡散方式

Anycast は、受信した要求をさまざまなサーバーに分散させるネットワークルーティング方式です。DDoS 攻撃の際に、追加のトラフィックは分散され、ネットワークで吸収されます。このアプローチの効果は、DDoS 攻撃の規模とネットワークの規模と能力によって決まります。

8.DDoS 保護サービスに登録

CISA、米国連邦捜査局(FBI)、Multi-State Information Sharing and Analysis Center(MS-ISAC)による共同ガイドでは、専用の DDoS 保護サービスに登録することを推奨しています。インターネットサービスプロバイダー(ISP)の多くは DDoS に対する保護を提供しているものの、それらは大規模な、あるいは高度な DDoS 攻撃に対処するには不十分な可能性があります。AWS Shield のような DDoS 保護サービスは、トラフィックの監視、攻撃の確認、ソースの特定、悪意のあるトラフィックをネットワークから離れた別ルートへとルーティングすることによる状況の緩和などが可能です。CylanceGATEWAY は、追加の保護策として AWS Shield を採用しています。

また、DDoS 攻撃を防ぐ具体的なマネージドサービスについて、マネージドサービスプロバイダ(MSP)に相談することも推奨されています。エッジに関するさまざまなテクノロジーを提供する MSP は、エッジの防御のカスタマイズを支援します。

エッジ防御サービスは、DDoS 攻撃がもたらすダウンタイムを短縮します。エッジの防御、検知、緩和サービスは悪意のあるトラフィックが標的に到達するリスクを軽減し、正規ユーザーが Web サイトや Web アプリケーションに到達できる可能性を大幅に高めます。

.png)