本ブログ記事は、2017年6月27日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

※ BlackBerry ProtectとCylancePROTECTは同製品です

概要

Petya-Like (別名 GoldenEye/PetyaWrap)という新しいランサムウェアのアウトブレイクが日本時間6月27日夜頃から急速に世界中のコンピュータネットワークに広がっています。まず結論から言えば、CylancePROTECT®のお客様はこの脅威からも既に保護されていました。対応するデータモデルは2015年10月14日に公開された1310モデル以降です。

この“Petyaのような”新しいランサムウェアの攻撃も、CylancePROTECTのAIを活用した予測防御のアプローチの有効性を明確に示しています。

動画: Cylance vs. Petya-like ランサムウェア (英語)

Petya-Likeランサムウェアは、2017年5月に世界規模でシステムを襲ったWannaCry(EternalBlue)と同じSMBの脆弱性を悪用します。WannaCryの拡散を模倣して、ワームのような機能(Windows SMBv1共有)を使いユーザーによる動作を必要とせずに自身を拡散させるマルウェアです。さらに、PwDumpのような機能を利用してクレデンシャルを収集し、PsExecをリモートで実行してWMICを実行し、社内ネットワーク内の信頼基盤を利用して環境内で横方向に感染拡大します。

多数の拡散メカニズムにより、このランサムウェアはWannaCryよりもはるかに汎用性があり、MS17-010の脆弱性に対してパッチを適用したリモートシステムにも感染することができます。重要なのは、この攻撃にはWannaCryの影響と拡散を大幅に減らすことに寄与したリモートキルスイッチが存在しないことです。

Petya-Likeの感染経路

Cylanceの脅威研究チームは、このランサムウェアがWord文書またはExcelスプレッドシートとして電子メール経由で配布され、EternalBlueエクスプロイトを使用してネットワーク上に配置されていることを確認しています。添付ファイルとドロップファイルの名前は「perfc.dat」で、サイズは353.9KBです。ただし、シグネチャベースの検出手法を絶えず回避するために、ファイル名とサイズが時間の経過と共に変化する可能性が高いため慎重を期してください。

編集者注記:攻撃ベクトルは未解明のままですが、マルウェアには複数のメカニズムで拡がっていくことが確認されています。我々の最初の報告ではフィッシング攻撃を指摘していましたが、主に関連分析にリンクされたCVE-2017-0199を活用したRTF文書に基づいていました。その後、このドキュメントを分析しこのマルウェアのアウトブレイクに関連していないことを確認しました。

アクティブになると、ランサムウェアは横方向に拡散することを試みます。その後、このランサムウェアは追加のコンポーネントをドロップし、システムのマスターブートレコード(MBR)に自身をインストールした後に、システムを1時間半後に再起動するサービスを作成します。システムが自動的に再起動すると、暗号化が本格的に始まります。

感染後の動作

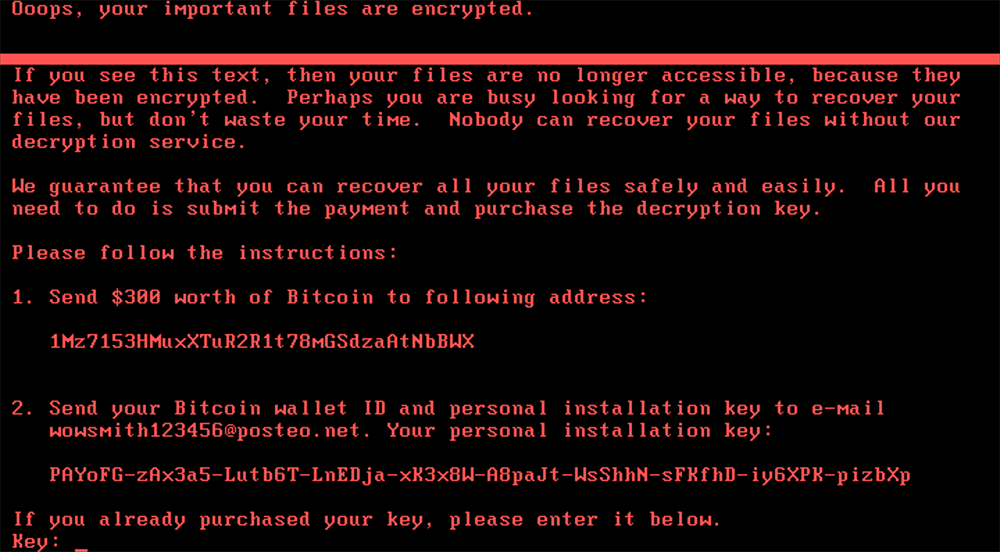

システムが再起動すると、暗号化プロセスが開始され、以下の身代金メモが表示されます。

SBitcoin Wallet IDと個人用インストールキーを電子メールで送信してください。

1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX

あなたの重要なファイルは暗号化されています。

このテキストが表示された場合、ファイルにアクセスできなくなります。なぜならば暗号化されているからです。

それらは暗号化されています。おそらくあなたは回復する方法を探しているでしょう。

時間を無駄にしないでください。我々の復元サービス以外に、誰もあなたのファイルを回復することはできません

すべてのファイルを安全かつ簡単に、復元できることを保証します。

あなたがする必要があるのは、支払いを行って復号鍵を購入することだけです。

指示に従ってください:

次のアドレスに$300相当のBitcoinを送ってください:

図1ランサムスクリーン

大きな懸念

Shadow BrokersによるNSAハッキングツールの公開から、我々はその重大さと高度化の両方で激しさを増している継続的な攻撃を目の当たりにしています。開発者のソースにかかわらず、ランサムウェアの出現がスピードダウンすることはないようです。WannaCryや他の亜種など、EternalBlueに代表されるNSAのツール漏えいを元にして、次々と新たな脅威が作成されてきていますが、それはまだ氷山の一角かもしれません。同じツールキットを活用した、より新しい、より高度なマルウェア攻撃キャンペーンが出現しつつあります。

これらの新しいキャンペーンでは、数ヶ月前に対策パッチが利用可能になっているエクスプロイトを利用しているにも関わらず、実際に攻撃は成功しています。これは本当に恐ろしいことです。シグネチャを作成するために実際のマルウェアサンプル、つまり「一番目の被害者」を必要とする、単純なレガシーの技術が、今日のサイバーセキュリティの世界では単純に不十分であることをこれらの攻撃が繰り返し証明しています。

今回のPetya-Likeは、WannaCryとPetyaにヒントを得ていますが、マルウェアのペイロードには、それ以前のマルウェアとは違って、新しいマルウェアの種類と言えるだけの独自の機能が含まれていることが確認されています。このマルウェアは、WannaCryの流行に見られるSMBの悪用や、Petyaが使用するMBRの感染の技術を含む、これまでのランサムウェアの亜種で使用されているいくつかの技術を使用しています。

Cylanceによる防御

冒頭で述べたとおり、CylancePROTECTではPetya-Likeを検知・ブロックできることを確認しています。対応するデータモデルは2015年10月14日に公開された1310モデル以降ですので、1年半以上も前から防御可能になっていたことになります。今回もAIを活用したデータモデルによる予測防御のアプローチが有効であることを改めて示しました

冒頭で述べたとおり、CylancePROTECT®ではPetya-Likeを検知・ブロックできることを確認しています。対応するデータモデルは2015年10月14日に公開された1310モデル以降ですので、1年半以上も前から防御可能になっていたことになります。今回もAIを活用したデータモデルによる予測防御のアプローチが有効であることを改めて示しました。 CylancePROTECTは、ファイルタイプおよびファイルレスタイプのマルウェア(自己破棄の種類を含む)を共にブロックします。

CylancePROTECTは、メモリに侵入され実行される前に防御をするため、振る舞いベースで検知を行う製品のようにランサムウェアが動き出してダメージをもたらしたり、C2サーバとの通信を行う事もありません。バックグラウンドで静かに動作し、従来のシグネチャベースの製品では防御ができない攻撃を事前に予測して防御します。