本ブログ記事は、2020年10月9日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

この記事は、BlackBerry インシデント対応(IR)チームによるシリーズの第 2 回目です。IR チームは、インシデントの発生を阻止するか、その影響を大幅に減らす重要な行動について調査しています。脆弱性の管理に関する最初の記事については、こちらを参照してください。

インサイト

侵害の予測防御の可能性については、セキュリティ業界でも未だ議論が続いています。防ぎようがないと言う人もいれば、防御は可能であると考える人もいます。これは後から振り返って考察できる業界だから言えることかもしれませんが、深刻なインシデントを防ぐための正しいツール、プロセス、および手順があれば、たいていの場合、防御は現実的に可能です。 ただし、企業は独自の歴史と命を持つ複雑な生き物であり、防御または検知に関して言えば答えは両方です。

では何が侵害を引き起こすのでしょうか? 常に速さと競争力が求められる現代のビジネスでは、組織内でギャップが生まれるリスクが確実に高まります。セキュリティギャップには多くの原因があります。急ぎすぎたプロトタイピング、不完全に実行された合併買収 (M&A)、または何としてでも市場に真っ先に商品を投入したいという願望の結果発生する場合があります。根本的原因が何であろうと、攻撃者はこのようなギャップを利用しようとします。攻撃が成功した場合、サイバーキルチェーンで攻撃を検知できた段階が早ければ早いほど、ビジネスへの影響および修復にかかる時間とコストに関して企業が受ける影響は少なくなります。

この記事では、現実世界の例およびそこから得られた教訓を、プロアクティブ監視に対する専門家からのヒントとともに紹介します。

サイバーキルチェーンとは:現実世界のシナリオ

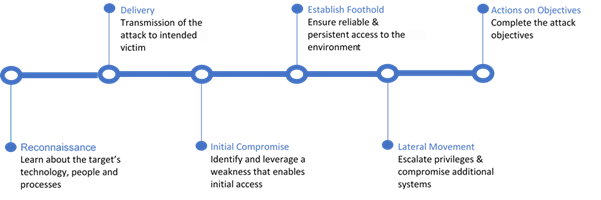

サイバーキルチェーンとは、最終的に侵害が発生する前に攻撃がたどる各段階を示したものです。図 1 に例を示します。初期侵害前に攻撃を検知できれば、そのイベントは制御可能です。しかし、いったん攻撃者がサイバーキルチェーンを右側に向かって進んでしまうと、その封じ込めは飛躍的に難しくなり、コストも上昇します。

図 1:プロアクティブ監視により検知可能な段階を示すサイバーキルチェーン

例を挙げると、我々は最近、壊滅的なランサムウェア攻撃を調査しました。この攻撃は、多数のエンドポイントを持つ組織内にある、影響を受けた当事者の重要なインフラストラクチャ(Active Directory、社内アプリケーションと顧客向けのアプリケーションの両方、およびその他の主要なシステム)の大半の機能を麻痺させました。このような攻撃を受けたことがある人なら誰でも、ランサムウェアが従業員、顧客、および組織全体にもたらす混乱のレベルや、特にこのような攻撃が IT 部門にもたらす強烈なプレッシャーを理解できるでしょう。

この攻撃では、我々が目にする多くのより深刻な破壊的インシデントと同様に、攻撃者のワークフローは以下の 4 つの明確なフェーズから構成されています。

図 2:検知の機会を示す攻撃者のワークフローの 4 つのフェーズ

最初の 3 つのフェーズでは、攻撃者は気付かれないようにしながら攻撃を計画しているため、最も脆弱な状態にあります。一部の攻撃者は初期侵害後、攻撃できる対象を可能な限り早く攻撃しますが、このような攻撃は多くの場合、攻撃者が環境を完全に理解し、調査結果を利用するために(時には何週間以上も)時間をかけた攻撃よりも効果が弱くなります。

例えるなら、銀行の主要な金庫室を襲うために入念に計画された強盗と、車によって力ずくで壁から ATM を引きずり出す強盗の違いです。ATM 強盗は攻撃の速さから阻止するのはより難しいかもしれず、また銀行の支店の業務を 1 日か 2 日完全に混乱させます。一方、入念に計画された攻撃は、被害を受けた銀行の士気および資金に対してより長く続く影響を及ぼします。

前述の現実世界の例では、攻撃者は最初に侵害したホストが唯一のアクセス経路でしたが、何週間もの間、エンドポイント制御の迂回を試みながら環境に存在し続けていました。ホストエンドポイントにプロアクティブ監視が導入されていれば、標的となった組織は修復作業にかかったコストおよび収益の減少を大幅に抑えることができたかもしれません。

この特定の事例(および類似の他の事例)の最初のエントリポイントは、インターネットに公開されていたリモートデスクトッププロトコル(RDP)ホストが比較的単純なブルートフォース攻撃により侵害されたことでした。ログインに繰り返し失敗したユーザーをロックアウトしないシステムでは、管理者アカウントに対するブルートフォース攻撃は多くの場合、有効な攻撃手法となります。我々の経験から言うと、比較的複雑なパスワードを使用するシステムでも、全般的な監視が行われていなければ、十分な数の推測を行うことにより(通常は自動化により)侵入は可能です。

多くの読者は、「少なくともうちの会社はインターネットに公開された RDP は使用していない」と思っているかもしれません。これが一般的な考えです。攻撃グループおよびその典型的な手口に応じて、我々が IR のキックオフ時に最初に尋ねることの多い質問が、「インターネットに公開されている RDP はありますか?」です。そして、ほぼ必ず「ありません」と断言されます。しかし調査を開始し、攻撃を「最初の感染者」までたどると、多くの場合、公開された RDP の穴が環境内に実際に存在していることが見つかります。

可視性:異常検知

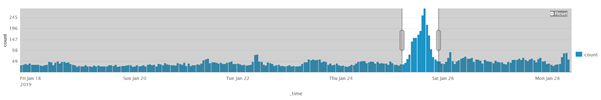

ブルートフォース攻撃は目立ちやすいため、比較的単純な監視およびアラート機能があれば簡単に検知できます。ログオンの試みが複数のソース IP から行われていても、デフォルトの管理者アカウントに対して何千回もログインが失敗していれば、SOC ですぐに警告が発せられるはずです。特に外部から利用可能な RDP は存在しないはずなのに、外部 IP アドレスからこれらのログインが試みられていればなおさらです。

図 3:Windows のイベント認証ログを使用した異常検知の例

上記の異常は後から視覚的に検知することは容易ですが、プロアクティブ監視がなければ気付かない可能性もあります。プロアクティブ監視はブルートフォース攻撃だけでなく、あらゆる種類の攻撃に適用できます。

効果的なプロアクティブ監視を行うための IR のヒント

- ログを 1 か所で収集します。

- データフィードの取り込みに優先順位を付けます(ログをただ収集するだけでは意味がありません)。

- 優先順位の例:Web プロキシ、ファイアウォール、DNS、VPN、NIDS、シンクホール、電子メール、電子メール防御、エンドポイント

- エンドツーエンドの可視性および調査のためにログを相関させます。

- アナリストのワークフローを可能にするパネルおよびダッシュボードを作成します。

- 脅威インテリジェンスでログを拡張および強化します。

- 忠実度の高いアラート機能を作成します。

- 処理できなければ、1 日に 10,000 件のアラートを生成する意味はありません。うるさいだけです。

- 脅威ハンティングには、より忠実度の低いアラート機能を使用します。

- 監視とアラート機能を継続的に改良します。

- 24 時間 365 日の監視またはコア + エンタープライズのアラート管理(時間外および週末)

- 日常的な作業を自動化します。

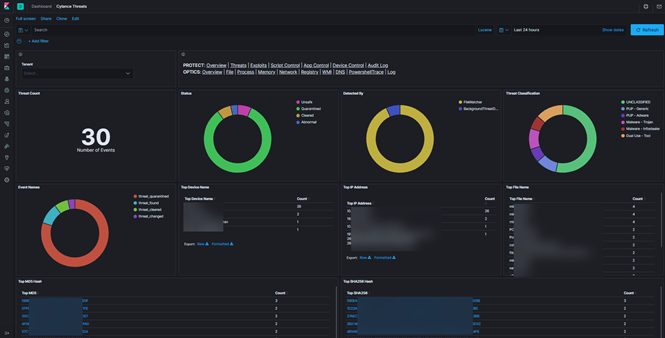

ほとんどの組織は、監視を支援して可視性を向上させるために、エンドポイント検知と対応(EDR)ツールにも投資しています。重要なのは、必要なあらゆる手段を使用して十分な範囲を監視していること、またそれを活用できる適切な人材がいることです。

図 4:警告の認識と調査を実施するために十分な情報を提供するダッシュボードの例

まとめ

プロアクティブ監視には労力がかかり、また「多すぎる」と「足りない」の間の微妙なバランスが必要です。必要なスキルや経験が社内になければ、セキュリティパートナーのマネージドサービスを検討してください。ただし漏れがないように、責任の分担を理解しておくことが重要です。

我々が数多くの調査を通して学んだ普遍の真理は、予測防御が可能でなければ、早期の検知と対処が次善の策であるということです。