本ブログ記事は、2021年4月15日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

はじめに

Phoenix Cryptolocker ランサムウェアの亜種が初めて発見されたのは 2021 年初頭のことです。攻撃の対象に米国の保険会社 CNA Financial が含まれていたこともあり、この事件は大きく報道されました。

Phoenix Cryptolocker ランサムウェアは、デジタル証明書による署名によって正規のユーティリティを偽装し、現時点で未知の感染経路を利用して侵入します。

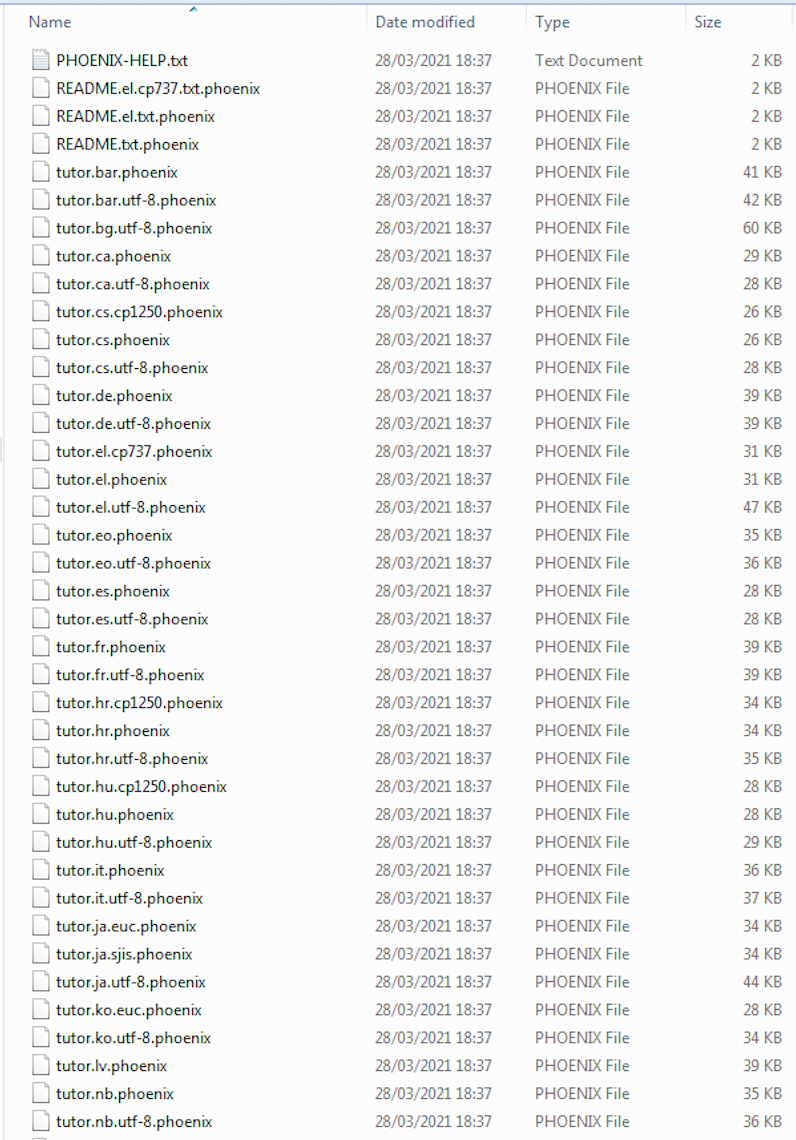

実行された Phoenix Cryptolocker は、ホスト上の任意の場所に自身の別名コピーを作成します。次にこのコピーを実行して被害ホストを列挙し、標的のファイル拡張子を検索して暗号化し、それぞれの被害ファイルに拡張子「.phoenix」を追加します。さらに、これらの処理に合わせて各被害ディレクトリにランサムノートをドロップします。

このランサムノートには、攻撃者と連絡を取る方法(Web アドレスのリンクまたはメールアドレス)が記載されています。

暗号化を完了した Phoenix Cryptolocker は、バイナリや作成済みフォルダなどの痕跡をすべて削除します。このためユーザーには、暗号化済みファイルと、復号を希望する場合の支払い方法だけが残されます。

影響

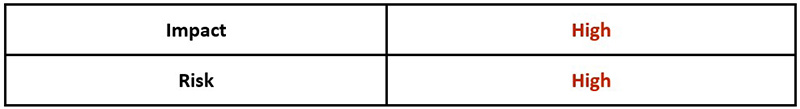

この脅威の影響度と、リスクの発生可能性を以下に示します。

表 1:脅威の影響

技術的分析

Phoenix Cryptolocker には、正規のユーティリティを偽装し、ユーザーが無意識に実行するよう仕向けるためのメカニズムが複数組み込まれています。1 つ目は、7-Zip アイコンを使用することで 7-Zip ファイルを偽装している点です。

図 1:Phoenix Cryptolocker のアイコン

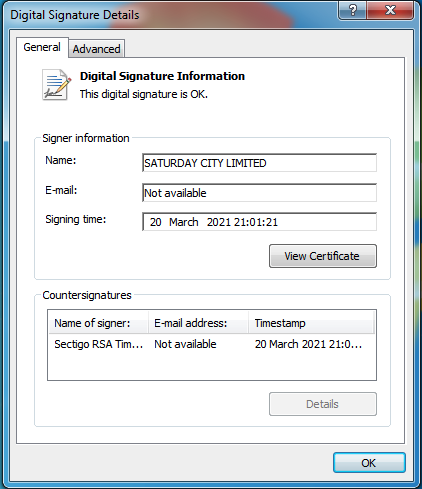

2 つ目はデジタル証明書による署名が追加されている点です。発行元は「SATURDAY CITY LIMITED」という企業で、署名日は 2021 年 3 月 20 日です。

図 2:Phoenix Cryptolocker のデジタル証明書

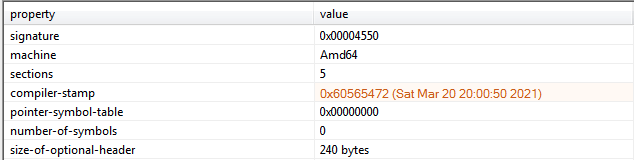

ファイルのコンパイルタイムスタンプを確認すると、同じ 2021 年 3 月 20 日と表示されています。

図 3:コンパイラのタイムスタンプ

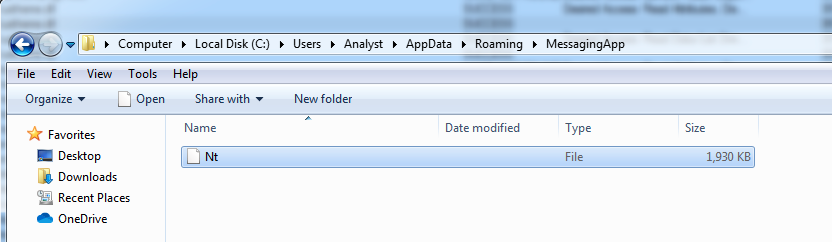

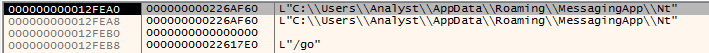

実行された Phoenix Cryptolocker はまず、「C:/%Username%/AppData/Roaming/<installation_folder>」に新しいディレクトリを作成し、Windows 実行可能ファイルの一般的な拡張子(「.exe」など)を追加せず、自身のコピーをランダムな名前でインストールします。

このファイルはまた、最初のバイナリと同じ SHA256 に関連付けられています。

作成されたインストール フォルダとコピーされたバイナリの命名規則には、正規な名称として不自然には見えないという共通した特徴があります。たとえば以下の例では、作成されたフォルダが「MessagingApp」、コピーされたバイナリは「Nt」と名付けられています。

これは、疑念を持っている可能性のあるユーザーやセキュリティソフトウェアの目をかいくぐることが目的だと思われます。

図 4:コピーされたバイナリ

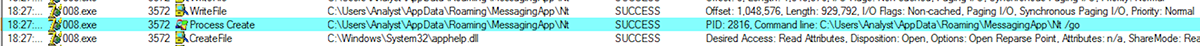

次に、コピー済みバイナリが「/go」スイッチで実行されます。

図 6:実行パス

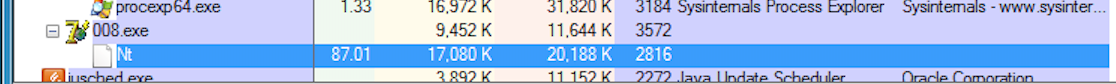

最初のバイナリのサブプロセスとして実行されているのがわかります。

図 7:Phoenix Cryptolocker のプロセスツリー

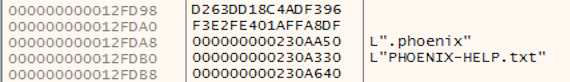

さらに実行を継続する Phoenix Cryptolocker は、被害ホスト上のすべてのディレクトリ/ファイルを列挙し、暗号化ルーチンを開始して、それぞれの被害ファイルに拡張子「.phoenix」を追加します。

図 9:暗号化されたファイル

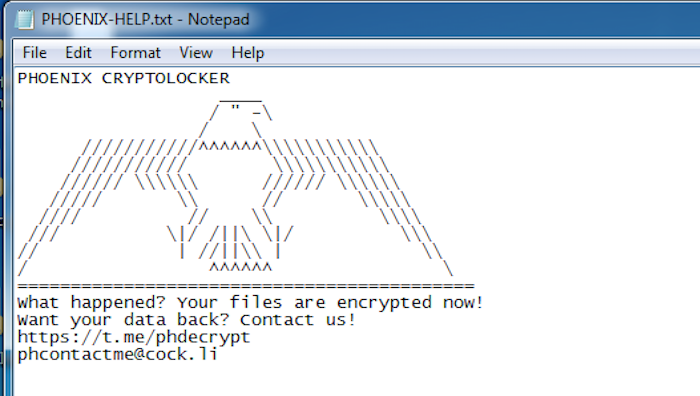

ファイルの暗号化と同時に「PHOENIX-HELP」という名前のランサムノートが各ディレクトリにドロップされます。このファイルには、マルウェアの名前、フェニックスの視覚表現、攻撃者との連絡手段(メール「phcontactme[at]c*ck[dot]li」または Web リンク「hxxps://t[dot]me/phdecrypt」)が記載されています。

図 10:ランサムノート PHOENIX-HELP

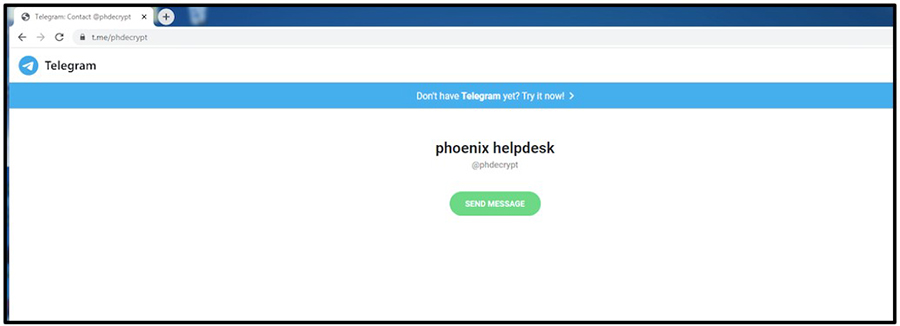

ユーザーがランサムノートに記載の URL にアクセスすると、「phoenix helpdesk」というページに移動し、攻撃者との連絡に必要とされるメッセージング アプリ「Telegram」のダウンロードが指示されます。

図 11:phoenix helpdesk

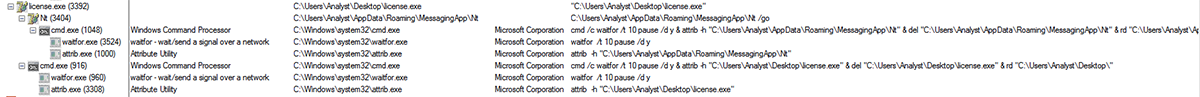

暗号化ルーチンを完了した Phoenix Cryptolocker は、組み込みの Windows® バイナリ「waitfor.exe」および「attrib.exe」を「cmd.exe」経由で起動して、元のバイナリ、作成済みフォルダ、コピー済みバイナリを削除します。これにより Phoenix Cryptolocker の証拠がすべて削除され、暗号化済みファイルとドロップされたランサムノートだけが被害者に残されます。

図 12:Phoenix による暗号化後のクリーンアップ

標的のファイル拡張子

以下のリストは、このランサムウェアが標的とするファイルタイプの一部です。

.html |

.zip |

.chm |

.inc |

.diz |

.c |

.ss |

.rar |

.xml |

.pdb |

.dd64 |

.h |

.qm |

.lib |

.a |

.asm |

.txt |

.doc |

.pl |

.1 |

.vim |

.sample |

.GPLV2 |

.GPLV3 |

.RUNTIME |

.pm |

.bash |

.ico |

.tcsh |

.zsh |

.png |

.sh |

.cgi |

.css |

.js |

.ioc |

.its |

.def |

.rst |

.cmderver |

.map |

.reg |

.lua |

.fml |

.conf |

.bmp |

.farconfig |

.pyd |

.lng |

.properties |

.api |

.au3 |

.spc |

.cspec |

.pspec |

.sla |

.spaspec |

.exports |

.global |

.fs |

.fsc |

.xpm |

|

.csc |

.xbm |

.tab |

.gz |

.mo |

.docbook |

.svgz |

.theme |

.tmac |

.mount |

.page |

.gr |

.db |

.bz2 |

.README |

.awk |

.7z |

.lic |

表 2:標的のファイル拡張子

標的外のファイルタイプ

- .exe

- .dll

- .sys

標的外のフォルダ

- C:\Windows\System32

BlackBerry のモデル評価

このサンプルの分析を BlackBerry® モデル評価で実施すると、現在および過去の BlackBerry® Protect 機械学習(ML)モデルの動作が表示されます。

Yara ルール

このドキュメントで解説されている脅威を捕捉するための以下の Yara ルールが、BlackBerry の脅威リサーチチームによって作成されています。

rule Mal_Ransom_Phoenix_Cryptolocker strings: $f0 = {48 8D 0D D0 2F 1D 00} condition: // Must be a 64-bit executable // Must be less than // Must have exact import hash // Must have the below Rich sig hash // Must be signed with the below digital Certificate // Must have Strings |

侵入の痕跡(IOC):

ファイルシステム

作成

- PHOENIX-HELP ← ランサムノート

- <filename>.phoenix ← 追加されるファイル拡張子

- C:\Users\<Username>\AppData\Roaming\<A-Za-z>\<A-Za-z> ← メインバイナリのコピー

削除

- すべてのファイル(暗号化後)

- C:\Users\<Username>\AppData\Roaming\<A-Za-z>\<A-Za-z> ← メインバイナリのコピー

ミューテックス

- \BaseNamedObjects\MachineRendezvous

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp