本ブログ記事は、2021年4月22日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

はじめに

2020 年の半ばに初めて出現した Cuba ランサムウェア亜種は、American Funds Transfer Services (AFTS) という企業に仕掛けた攻撃により、近頃マスコミに大きく取り上げられました。

このマルウェアは、今のところまだ知られていない感染ベクトルを利用し、正規のファイルに見えるようにデジタル証明書で署名されていることもあります。

Cuba ランサムウェアを実行すると、被害者のホストが列挙され、SQL と Microsoft® Exchange に関連した各種のサービスやプロセスが停止されます。

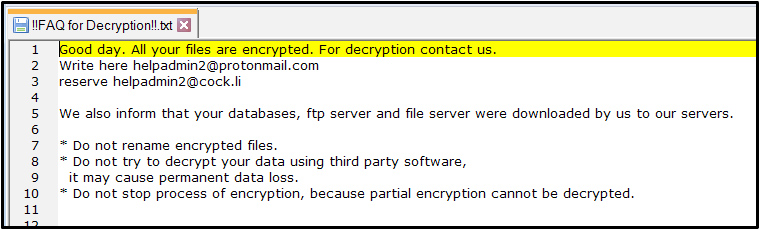

その後、このランサムウェアは、標的のファイルタイプに対して暗号化ルーチンを開始します。対象となる各ファイルに .cuba の拡張子を付加し、暗号化が完了すると、「!!FAQ for Decryption!!.txt」というタイトルのランサムノートを残します。

このランサムノートには、メールアドレスを使用した攻撃者との連絡方法が記載されています。さらに、被害者のすべてのデータベース、FTP サーバー、ファイルサーバーが攻撃者のサーバーにアップロードされていることが述べられています。

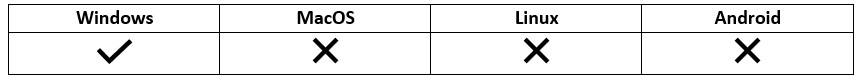

オペレーティングシステム

表 1:対象となるオペレーティングシステム

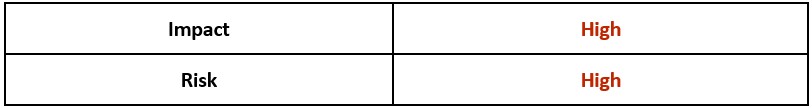

影響

現時点でこの脅威が生みだすリスクの可能性と影響のレベルを以下に示します。

表 2:脅威による影響

技術的分析

Cuba ランサムウェアは、C++ でコンパイルされた Win32 実行可能ファイルです。この記事の技術的分析のためにBlackBerry 脅威リサーチチームが分析したサンプルには、パッキングや難読化の形態は含まれていませんでした。

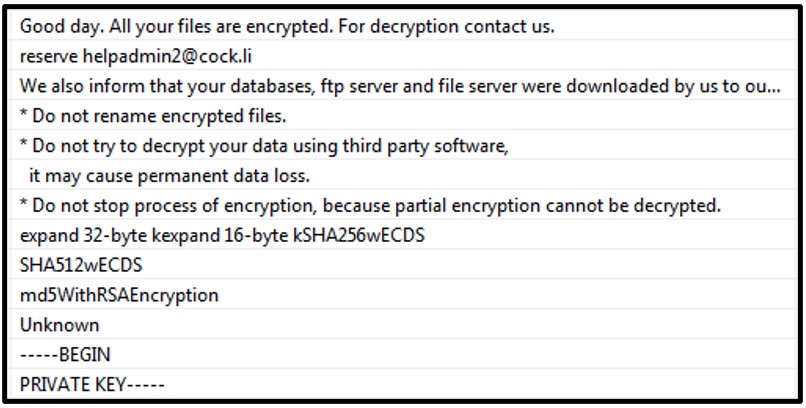

ファイルを静的に調査することで、ランサムノートと思われるものや RSA 暗号化アルゴリズムに対する参照など、その機能に関する多くの手掛かりが明らかになっています。

図 1:興味深い文字列

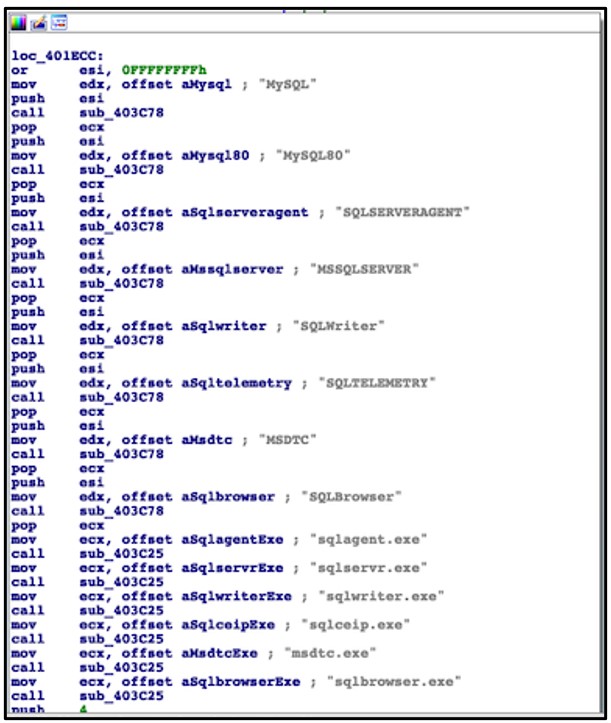

Cuba を実行すると、被害者のホストを列挙する処理が開始され、SQL と Microsoft Exchange に関連したプロセスやサービスのハードコードされたリストが検索されます。そのホストで実行されているプロセスやサービスを見つけた場合、それを強制終了することが目的です。

図 2:強制終了されたサービスとプロセスのリスト

Cuba の実行は継続され、被害者のホストにあるすべてのディレクトリ / ファイルが列挙されます。解析された各ファイルは、暗号化しないファイルタイプのハードコードされたホワイトリストと照合され、ホワイトリストに記載があるファイルはそのまま残されます。そのディレクトリ内の次のファイルへと列挙は続き、チェックが再度実行されます。

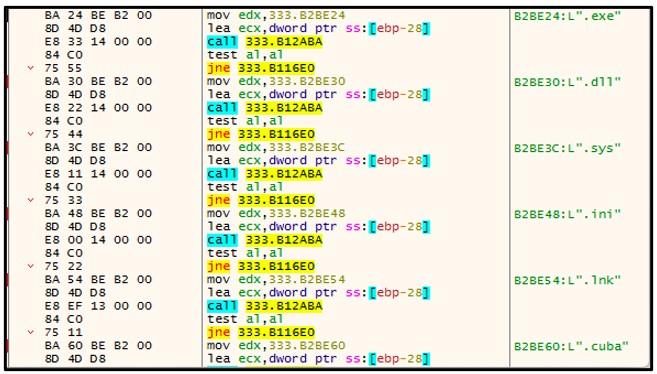

図 3:ホワイトリストに登録されている拡張子

ホワイトリストに記載がないファイルタイプでは、ファイルの暗号化ルーチンが開始されます。対象となるファイルには .cuba のファイル拡張子が付加されます。

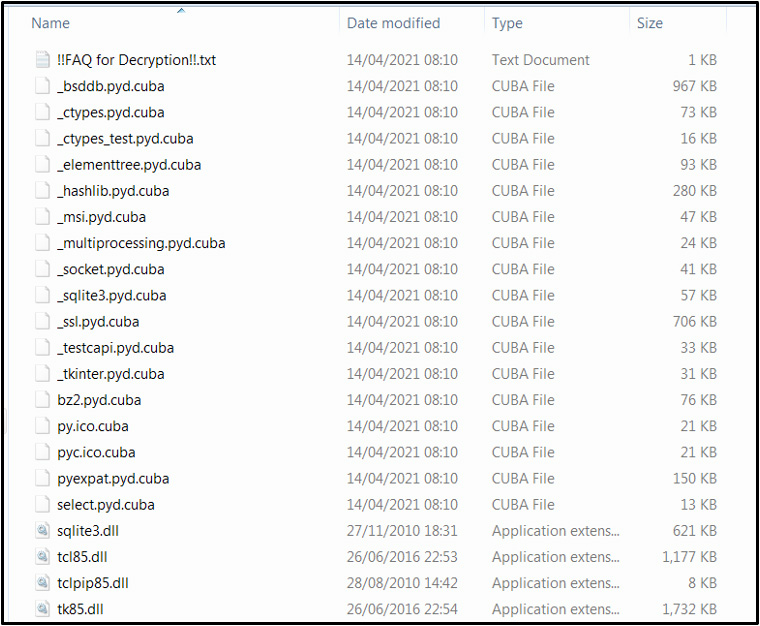

図 4:暗号化されたファイル

さらに、「!!FAQ for Decryption!!.txt」というタイトルのランサムノートが各ディレクトリに残されます。このノートにより、被害者はすべてのデータベース、FTP サーバー、ファイル サーバーが攻撃者側のサーバにアップロードされたことを知らされます。メールアドレスの helpadmin2[at]protonmail[dot]com または helpadmin2[at]c*ck[dot]li を使用して、攻撃者と連絡をとる方法が指示されます。

図 5:Cuba ランサムノート

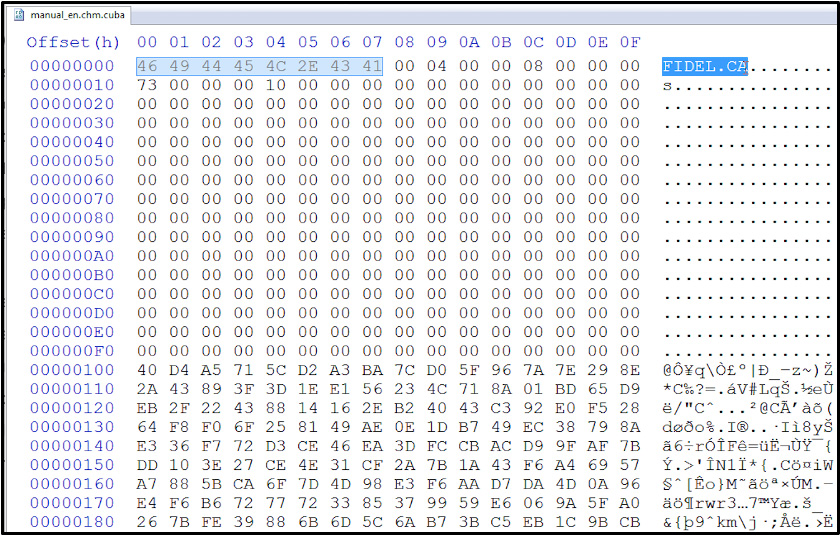

暗号化されたファイルをさらに調べたところ、ヘッダー内に文字列 FIDEL.CA が埋め込まれていること、この文字列はFidel Castroを意味するらしいことが分かりました。この人物も Cuba と関連しています。

図 6:FIDEL.CA ヘッダー

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry 脅威調査チームが作成しました。

import "pe"

rule Mal_W32_Ransom_Cuba

{

meta:

description = "Cuba Ransomware"

author = "Blackberry Threat Research"

date = "2021-04-12"

strings:

//Good day. All your files are encrypted. For decryption contact us.

$x0 = {476f6f64206461792e20416c6c20796f75722066696c65732061726520656e637279707465642e20466f722064656372797074696f6e20636f6e746163742075732e}

//We also inform that your databases, ftp server and file server were downloaded by us to our servers.

$x1 = {576520616c736f20696e666f726d207468617420796f7572206461746162617365732c206674702073657276657220616e642066696c6520736572766572207765726520646f

776e6c6f6164656420627920757320746f206f757220736572766572732e}

//FIDEL.CA

$x2 = {464944454c2e4341}

//!!FAQ for Decryption!!.txt

$x3 = {21002100460041005100200066006f0072002000440065006300720079007000740069006f006e00210021002e00740078007400}

//MySQL80

$x4 = {4d007900530051004c0038003000}

//MSSQLSERVER

$x5 = {4d005300530051004c00530045005200560045005200}

//SQLWriter

$x6 = {530051004c00570072006900740065007200}

//SQLBrowser

$x7 = {530051004c00420072006f007700730065007200}

//sqlservr.exe

$x8 = {730071006c00730065007200760072002e00650078006500}

condition:

uint16(0) == 0x5A4D and

filesize < 3MB and

pe.imports("mpr.dll", "WnetEnumResourceW") and

pe.imports("mpr.dll", "WNetCloseEnum") and

pe.imports("mpr.dll", "WNetOpenEnumW") and

pe.imports("netapi32.dll", "NetShareEnum") and

8 of ($x*)

}

侵入の痕跡(IOC) (IoCs)

作成されたファイル:

- !!FAQ for Decryption!!.txt ← ランサムノート

- <filename>.cuba ← Appended File Extension付加されたファイル拡張子

攻撃者のメールアドレス:

- helpadmin2[at]protonmail[dot]com

- helpadmin2[at]cock[dot]li

除外されるファイルタイプ:

- .exe

- .dll

- .sys

- .ini

- .cuba

- C:\Windows\

- C:\Program Files\Microsoft Office\

- C:\Program Files (x86)\Microsoft Office\

- C:\$Recycle.Bin\

- C:\Boot\

- C:\Recovery\

- C:\System Volume Information\

- C:\MSOCache\

- C:\Users\Default Users\

- C:\Users\Default\

- C:\INetCache\

- C:\Google\

- C:\Temp

強制終了されたプロセスとサービス:

サービス:

MSExchangeUMCR |

MSExchangePOP3BE |

MSExchangeUM |

MSExchangePop3 |

MSExchangeTransportLogSearch |

MSExchangeNotificationsBroker |

MSExchangeTransport |

MSExchangeMailboxReplication |

MSExchangeThrottling |

MSExchangeMailboxAssistants |

MSExchangeSubmission |

MSExchangeIS |

MSExchangeServiceHost |

MSExchangeIMAP4BE |

MSExchangeRPC |

MSExchangeImap4 |

MSExchangeRepl |

MSExchangeHMRecovery |

MSExchangeDiagnostics |

MSExchangeHM |

MSExchangeDelivery |

MSExchangeFrontEndTransport |

MSExchangeDagMgmt |

MSExchangeFastSearch |

MSExchangeCompliance |

MSExchangeEdgeSync |

MSExchangeAntispamUpdate |

MySQL80 |

SQLSERVERAGENT |

SQLWriter |

MSSQLSERVER |

SQLTELEMETRY |

SQLBrowser |

vmcompute |

vmms |

|

プロセス:

sqlagent.exe |

sqlbrowser.exe |

sqlservr.exe |

outlook.exe |

sqlwriter.exe |

vmwp.exe |

sqlceip.exe |

vmsp.exe |

msdtc.exe |

BlackBerry による支援

当社との既存の関係にかかわらず、この種の脅威と闘うお客様にとって BlackBerry は最適な場所です。

BlackBerry インシデント対応チームは、ランサムウェアや APT 攻撃の事例など、さまざまなインシデントの対応 / 封じ込めサービスの運用に専念する、ワールドクラスのコンサルタントで構成されています。

私たちは、お客様を支援する準備を整えた、グローバルなコンサルティングチームを擁しています。このチームは、24 時間体制のサポートや、必要に応じた現地支援を提供します。こちらの Web ページからお問い合わせください。https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp