本ブログ記事は、2021年4月29日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

2021 年の初めに、Android™ APK マルウェアの攻撃ベクトルが発見されました。これはワームのような機能を備えており、配布されたフィッシング攻撃を通じて悪意のあるアプリケーションを拡散します。FlixOnline は Netflix アプリを偽装し、広く使用されているインスタントメッセンジャーの WhatsApp を伝播の手段として利用します。

Android デバイスにインストールしてユーザーが許可を与えると、FlixOnline は WhatsApp を見つけ出します。この攻撃ベクトルの危険性は、WhatsApp のメッセージング機能を悪用して、それ自体を容易に拡散できることにあります。

2021 年 4 月時点、このマルウェアは、感染したデバイスが受信するメッセージに対して、偽の自動応答を返すように設定されています。この応答により、悪意のあるフィッシングリンクが提供されます。

一般に、これらのメッセージの目的は、感染したユーザーを怪しまれない連絡先で誘い、マルウェアをダウンロードさせて、ユーザーのデバイスで実行を許可するように仕向けることです。その結果、マルウェアの到達範囲は拡大し、WhatsApp を使用した配布と伝播が継続して行われることになります。

この「返信」で生成されるリンクはしばしば変わりますが、疑いを持たないユーザーの心を引き付けてクリックするように仕向ける傾向が見られます。リンクの例として、「携帯電話を獲得」、「Netflix サービスが 2 か月間無料」などが挙げられます。いずれのメッセージも 2021 年に確認されたものです。

デバイスの感染後にシステム情報を集めることで、このマルウェアはデバイスに関する情報収集も行います。

ユーザーがさまざまな許可を受け入れるように仕向けて、その許可に基づいてその後の展開を有利に進めようとします。インストールされたマルウェアが悪意のあるアクティビティを実行するには、特定の許可を有効にする必要があります。新規に感染したデバイスにこれらの許可がまだ存在しない場合、マルウェアは許可を手動で有効にする手順を起動時に表示します。

次に、コマンドアンドコントロール(C2)サーバーと通信し、攻撃のコンポーネントを取得しようと試みます。その後、資格情報のフィッシングサイトにユーザーをリダイレクトします。

このマルウェアは、WhatsApp に関連した受信通知をすべて代行受信します。フィッシングリンクを埋め込んだ、受信メッセージへの返信を試みて、送信者がマルウェアをダウンロードするように仕向けます。配布 / 伝播のサイクルはこうして継続されます。

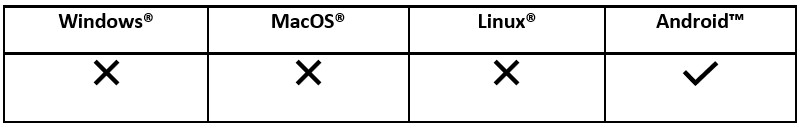

オペレーティングシステム:

リスクと影響:

技術的分析

図 1:FlixOnline のアイコン

アプリ情報

アプリ名: |

FlixOnline |

パッケージ名: |

com[.]fab[.]wflixonline |

主なアクティビティ: |

com[.]fab[.]wflixonline[.]MainActivity |

Android バージョン名: |

1.2 |

サイズ: |

1.28MB |

SHA1: |

14e8ef9731417bc562ff4d1b09b |

証明書の属性

有効期間の開始日: |

2020-12-08 |

有効期間の終了日: |

2050-12-08 |

シリアル番号: |

a5840901fe4806fe964680d987e057d4346e8af1 |

サムプリント: |

bec2c0448558729c1edf4e45ab76b6a3ee6e42b7 |

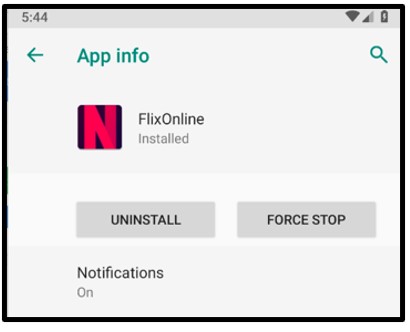

デバイスにインストールされた FlixOnline は、ユーザーをだまして、広く知られたストリーミングサービスの Netflix に関連した正規のアプリケーションであると信じ込ませます。

当初、この偽のアプリケーションは、Netflix と真に関係をもつことを正当化するために、Google Play™ ストアでホストされていました。偽装したアプリがより本物らしく見えるように、Netflix のカラーパレットとテーマが使用されています。

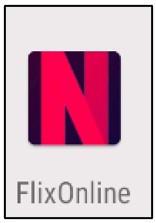

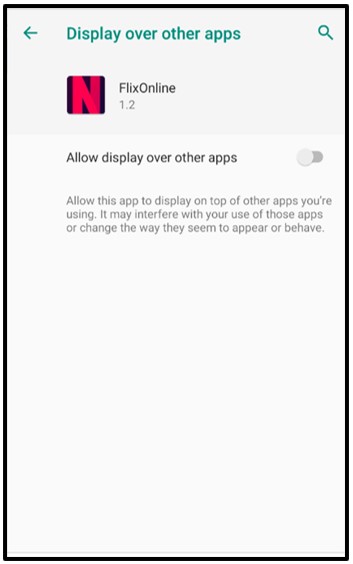

図 2:アプリは最初に許可を求めます。

ユーザーによるダウンロードと実行が正常に行われると、アプリケーションはさらに許可が必要であることを知らせます。

最初に、他のアプリケーションの上に表示するように要求されます。この特別なアプリケーション権限により、このマルウェアは、デバイスで実行されている他のアプリケーションの上に表示できるようになります。一般に、この手法は Android マルウェアによる情報窃取で利用されます。これは、ログイン画面を模倣して、偽のログイン画面を本物と信じた無防備なユーザーが公開した情報を取得することで行われます。

図 3:「他のアプリケーションの上に表示(Display over other apps)」の有効化

この設定が有効化されると、マルウェアはさらに多くの許可を与えるようにユーザーに要求します。

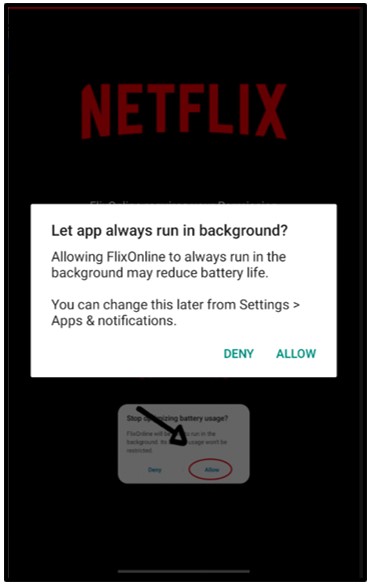

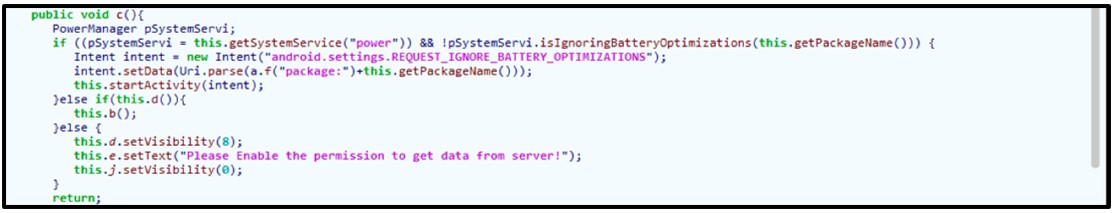

「アプリを常にバックグラウンドで実行(Let app always run-in background)」を許可すると、このマルウェアは常にバックグラウンドで実行され、デバイスが備えるバッテリー最適化ルーチンは無視されます。

下記のアラートが示すように、この場合はデバイスのバッテリー寿命が短くなりますが、持続性を高めるメカニズムとしてマルウェアに悪用されます。このメカニズムにより、長時間ほとんどアイドル状態に置かれていても、マルウェアは強制終了から免れます。

図 5:「REQUEST_IGNORE_BATTERY_OPTIMIZATION」の許可を有効化

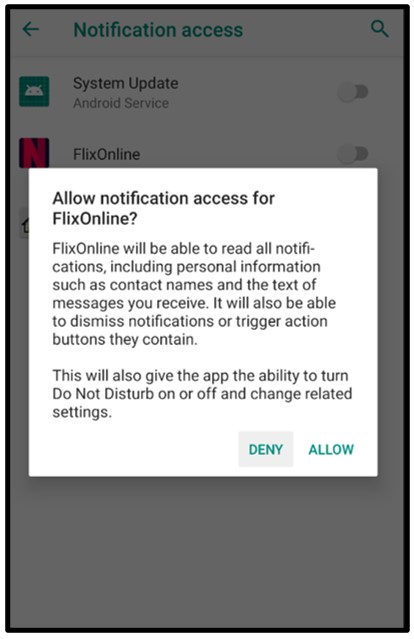

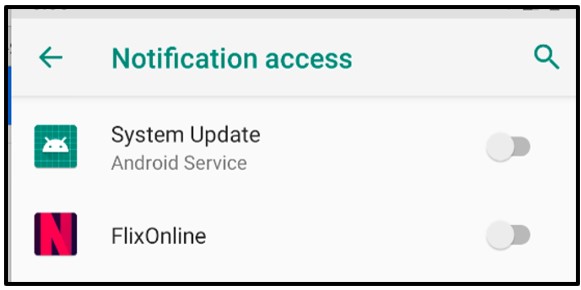

最後に、このマルウェアは android.permission.BIND_NOTIFCATION_LISTENER_SERVICE の許可を悪用します。これは、悪意のあるアプリケーションに通知アクセスを許可するようにユーザーに求めるものです。通知アクセスは、このデバイスとインストールされている他のすべてのアプリケーションによって送信された、すべての通知を潜在的に読み取る許可をこのサードパーティのマルウェアに与えます。

さらに重要なのは、受信通知の「消去」やユーザーが自分のデバイスで受信した通知への自動「返信」をこのマルウェアができるようになることです。

図 7:FlixOnline が得た通知アクセス

これらの設定がユーザーによって許可されると、このマルウェアは、悪意のあるアクティビティの実行に必要な制御を最終的に得たことになります。

今後、このマルウェアは hxxps://netflixwatch[.]site/settings[.]php. の C2 へのアクセスを試みることになります。(注:Google Play ストアが FlixOnline は偽のアプリであることを警告し、ストアから削除して以来、この C2 はオフラインになっています。)

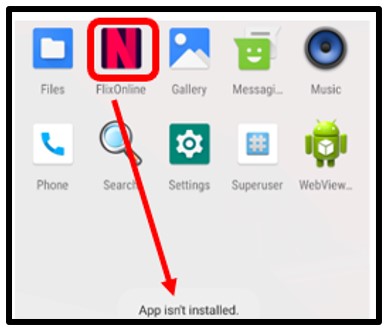

図 8:アプリケーション自体が削除されているように見えます。

ユーザーが簡単に除去できないように、その後、マルウェアはアイコンをユーザーのホームページから削除します。

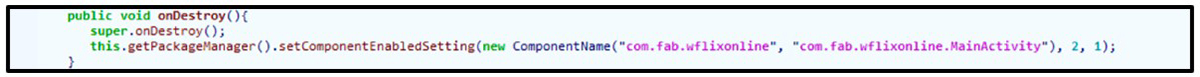

図 9:onDestroy の呼び出し

しかし、詳しく調べてみると、マルウェアは依然としてデバイスに潜んでいます。悪意のあるアクティビティを実行しながら、デバイス上で正体を隠し続けようとします。

図 10:実際には、マルウェアはまだインストールされています。

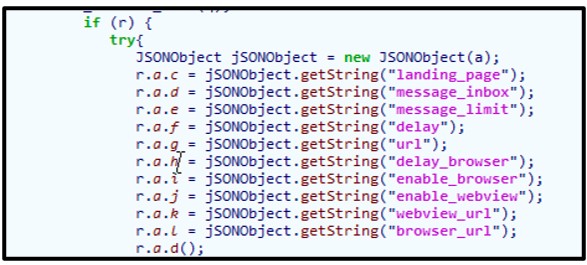

マルウェアはその C2 から複数のコマンドを受信し、landing_page の内容をロードしようと試みます。

C2 への接続が確立されると、マルウェアはその C2 を削除する前に複数のコマンドを受信します。これにより、このマルウェアが伝播を継続するために必要とされる構成要素が提供されます。

さらに、感染したデバイスに WhatsApp メッセージを送信したユーザーに「返信」される、フィッシングメッセージも生成されます。

図 11:マルウェアが受信する C2 コマンド

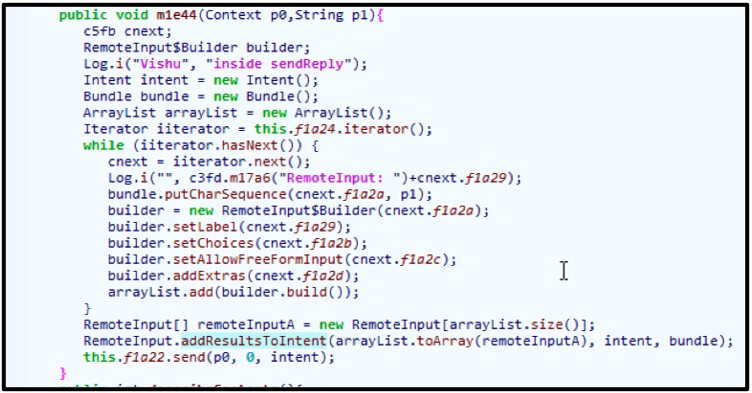

マルウェアは、WhatsApp に関連したすべての通知をリッスンすることで自身を配布、伝播しようとします。INBOX 経由でメッセージを受信している場合、マルウェアは返信を生成し、悪意のあるアプリケーションのダウンロードページを記載した応答の送信を試みます。

図 12:WhatsApp Android パッケージからのメッセージのリスナー

痕跡を隠してユーザーが疑念を抱かないように、FlixOnline はユーザーが受信するすべての WhatsApp 通知を隠します。これは、このマルウェアがユーザーに発見されるのを防ぐために行われます。

さらに、電話の使用状況とテキストメッセージも記録して、悪意のあるリンクを埋め込んで自動応答します。

図 13:通知アラートを取り消して不正行為を隠蔽

デバイスが WhatsApp 通知を受信し、マルウェアがそのメッセージを代行受信すると、マルウェアは巧妙な返信を作成しようとします。この返信は、C2 から受信した情報に基づいて送られます。通常、この応答は、ユーザーがフィッシングリンクをクリックするように仕向けるものです。

オフラインになる前に、このマルウェアに関連した URL は、一定期間無料の Netflix サービスをユーザーに提供します。その結果、悪意のあるアプリケーションをダウンロードして使用することになります。

図 14:マルウェアは応答を巧妙に作成して送信します。

感染ベクトル

この記事の執筆時点では、このマルウェアに関連した既知のファイルは Google Play ストアでホストされていません。ただし、当初は APK 配布プラットフォームでホストされており、その後削除されました。

従来の Android マルウェアは、何か他のものを偽装する手法に大きく依存しています。この手法では、疑いを持たないユーザーにトロイの木馬化されたコードをダウンロードさせ、ユーザーをだましてそのコードを実行させます。

Google Play ストアは Google が運営する公式のデジタル配布サービスであり、Android APK ファイルをホストしています。このサービスは Google によって適切に管理され、厳密なセキュリティプロトコルが実施されています。とはいえ、Google Play ストアが侵入不可能というわけではありません。マルウェアが制御を回避してストアに存在するケースもごくまれに見られます。

Android マルウェアは、多くの場所に潜むことができます。一般に、Android マルウェアは、Android アプリケーションに関連したサードパーティのホスティング Web サイトを通じてホスト、配布されます。こうした Web サイトは、セキュリティチェックの信頼性と効率性に劣る傾向が見られます。

WhatsApp のハイジャック

このマルウェアは、ユーザーが偽の FlixOnline アプリケーションに与える許可を悪用して、ユーザーの通知を制御します。具体的には、WhatsApp に関連する通知を代行受信します。

不正行為をユーザーから隠蔽するために、このマルウェアは受信する WhatsApp 通知をすべて取り消そうとします。次に、メッセージ送信者への自動応答を巧妙に作成し、短いメッセージとマルウェアをダウンロードするリンクを埋め込んで「返信」します。

このアプリケーションはまた、同じユーザーに複数の返信が届いて疑念を抱かせることがないようにチェックも実施します。

YARA ルール

strings: condition: // Must have all noted strings |

侵入の痕跡(IOC)

オペレーティングシステム: APK 隠れたアプリケーション:

ネットワーク通信:

|

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp