本ブログ記事は、2021年10月21日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

Redline Infostealer は主にフィッシングメール経由で感染する名の知られたマルウェアの一種です。BlackBerry が以前公開したRedline の Threat Thursday ブログでは、この脅威がもたらす危険性とその機能について解説を行いました。最近の調査により、BlackBerry の研究員が Redline Infostealerのコマンドアンドコントロール (C2) 通信の実現方法に大幅なアップデートがあったことを発見しました。

以前のRedline Infostealerでは HTTP 上でSOAP (Simple Object Access Protocol) データを用いて C2 通信を実現していました。しかし、現在の Redline Infostealer はバイナリデータに変換した SOAP データをNet.TCP ポート共有プロトコルを用いて C2 通信を実現しています。このアップデートにより、感染端末と C2 サーバの間でどのようなデータを送受信しているのかを把握することがより一層困難となります。

BlackBerry VS RedLine InfoStealer (アップデート)

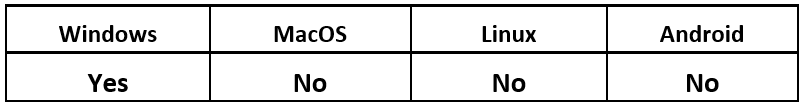

オペレーティングシステム

リスクと影響

技術的解析

Redline は2020 年に発見されており、2021 年 4 月以降、より一層 RedLine が蔓延しています。今回のRedline のアップデートは、核となる情報搾取機能について大きな変更はないものの、被害者端末とC2サーバ間の通信メカニズムに明確な違いが生じています。

最近のRedline による HTTP から Net.TCP プロトコルへの変更はパケット解析や C2 通信に関連する調査を困難にします。これはセキュリティ研究者による解析活動に時間を要すること、ネットワークパケットフィルタリングによる防御システムを回避する可能性があります。Net.TCP プロトコルの使用はRedlineによるC2通信の中身を把握することを困難にし、被害者に気付かれないようにRedlineが悪意ある活動を遂行できるようにします。

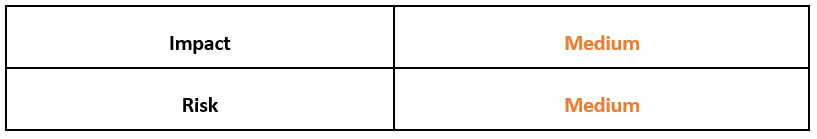

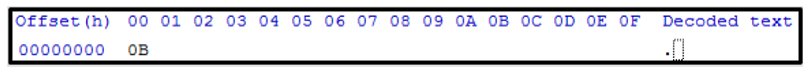

図1は以前と現在の Redline による C2 通信の違いを示しています。以前のバージョンではHTTP 上でSimple Object Access Protocol (SOAP) データがやりとりされており、人間が読み取ることができる形式のデータでした (図1上部)。しかし、現在の RedlineはHTTP を使用しておらず、そのデータ構造も以前のものとは明らかに異なっています (図1下部)。

図 1: RedlineによるC2通信の過去と現在の違い

Net.TCP を用いた C2 サーバへの接続

Net.TCP プロトコルは MC-NMF (.NET Messsage Framing) に基づいています。これは特にSOAPデータを効率よく転送するためのメカニズムであり、双方向通信にとって理想的で非常に柔軟なプロトコルとなっています。Redline はこのメカニズムを悪用することにより、C2 サーバとの通信を実現しています。

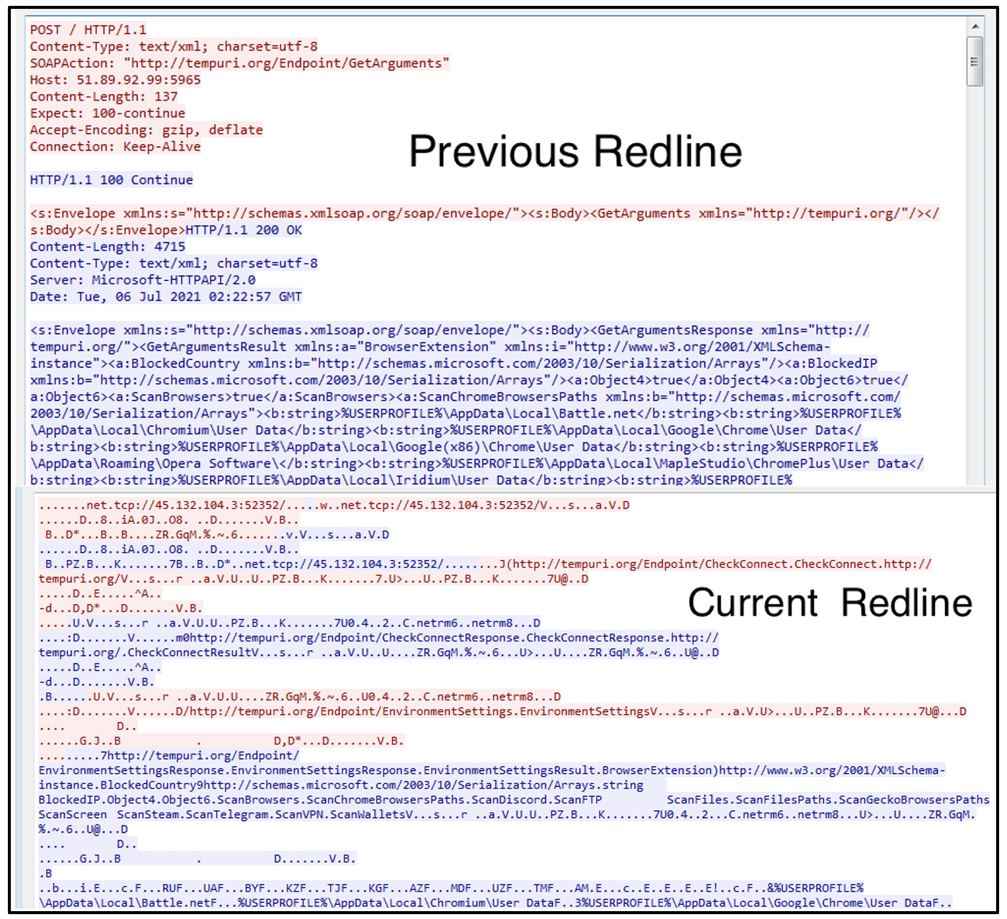

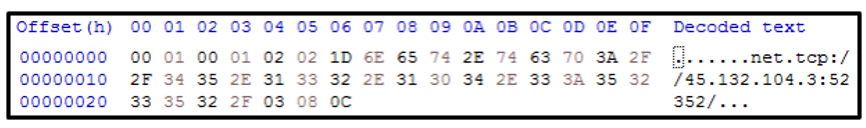

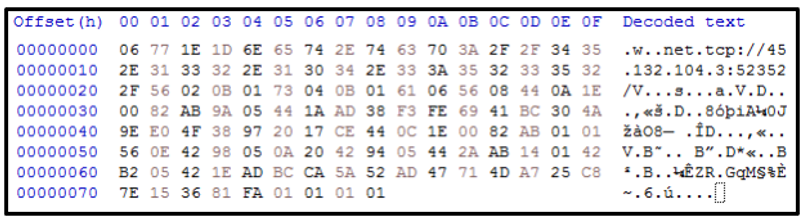

Microsoft のウェブサイト よりこのプロトコルの仕様を確認することができます。この仕様に基づいて、図2に示すパケットは下記に示す表のように解釈することができます。これはRedline が起動するとC2サーバに送信する最初のパケットデータです。

図 2: Redline がC2 サーバに送信する最初のパケット

Once dynamically executing on a victim’s device, RedLine will make an initial request to its malicious infrastructure. As the malware uses MC-NMF, the packets it sends to the C2 are structured as follows:

インデックス |

バイトデータ |

|

0x0 |

0x00 |

Version Record フォーマット |

0x1 |

0x01 |

メジャーバージョン |

0x2 |

0x00 |

マイナーバージョン |

0x3 |

0x01 |

Mode Record フォーマット |

0x4 |

0x02 |

Duplex モード |

0x5 |

0x02 |

Via Record フォーマット |

0x6 |

0x1D |

URI の長さ |

0x7 – 0x23 |

0x6E – 0x2F |

URI (net[.]tcp://45[.]132[.]104[.]3:52352/) |

0x24 |

0x03 |

Known Encoding Record フォーマット |

0x25 |

0x08 |

MC-NBFSE で規定されているBinary Dictionary を利用 |

C2サーバがこのリクエストを受理するとそのレスポンスとして acknowledgement (Ack) パケットを返します。MC-NMF の仕様によると、このデータはPreamble Ack Record となります。このパケットは図3のように [0xb] のデータを含んでおり、これがPreamble Ack Record となります。これにより、Redline は C2 サーバとバイナリデータに変換した SOAP データの送受信が可能となります。

図 3: Preamble Ack Record

バイナリデータに変換したSOAPデータを用いた C2 通信

MC-NMF に加えて、Redline は他の 3 つのプロトコルを利用してC2通信を実現します。

プロトコル名 |

内容 |

MC-NBFSE |

.NET Binary Format: SOAP Extension |

MC-NBFS |

.NET Binary Format: SOAP Data Structure |

MC-NBFX |

.NET Binary Format: XML Data Structure |

これらのプロトコルを利用することにより、Redline はSOAP で頻繁に利用される文字列を効率的にエンコードすることが可能となります。これによりマルウェアは同じ文字列を何度も送受信することを避けることができます。これは C2 サーバとの通信で使われるパケットサイズの削減となりマルウェアに感染した足跡を減少させることに繋がります。

一旦セッションが確立すると、C2 通信の解析が可能となります。これ以降、バイナリデータに変換した SOAP データを伴った初期化フェーズの C2 通信について解説をします。下記の表は SOAP リクエストとレスポンス及びその機能を含んでいます。

SOAP リクエスト |

SOAP レスポンス |

機能 |

CreateSequence |

CreateSequenceResponse |

セッションの作成 |

CheckConnect |

CheckConnectResponse |

セッションを伴った C2 通信の開始 |

EnvironmentSettings |

EnvironmentSettingsResponse |

スキャンするデータの指定 |

Init |

InitResponse |

被害端末の基本データの送信 |

CreateSequence

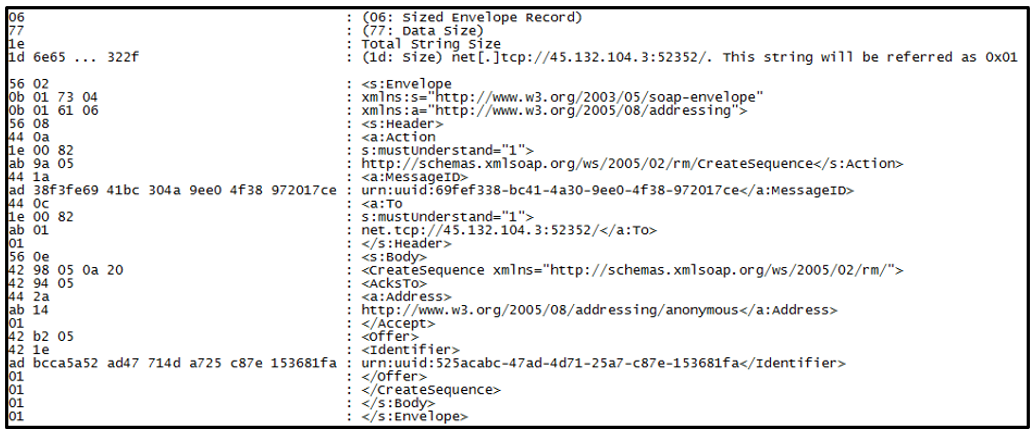

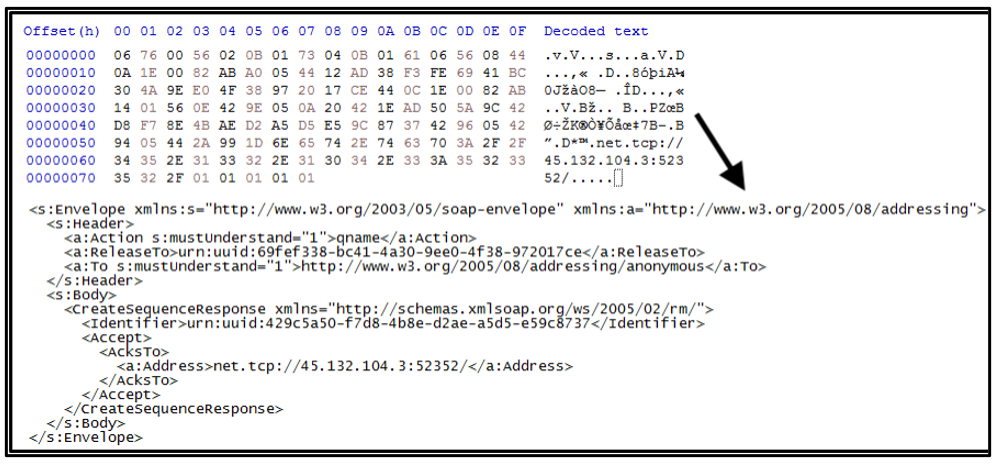

Redline がNet.TCP セッションを確立した後、図4に示すバイナリデータに変換したSOAP データを送信します。

図4: バイナリデータに変換されたSOAPデータ

MC-NBFSE、MC-NBFS、MC-NBFX 及び MC-NMF の仕様に基づいて、このバイナリデータはSOAP データに変換することができます。この場合、C2サーバにアドレスはnet[.]tcp://45[.]132[.]104[.]3[:]52352 となっています。図 5 にはバイナリデータと SOAP データの詳細な対応を示しています。

図 5: CreateSequence のバイナリデータと SOAP データの対応

- 最初のバイトデータは [0x06]です。MC-NMF によると、このパケットフォーマットは “Sized Envelope Record” となります。

- その直後のバイナリデータの [0x77] はペイロードのサイズです。

- 以降のデータは “Sized Envelope Record” のペイロードデータとなります。このデータフォーマットは Net.TCPのコネクションを確立する際に指定した MC-NBFSE となります。

- 次のバイナリデータである [0x1e] は登録した文字列に関する情報の総サイズです。

- 続くデータの [0x1d] は1番目に登録された文字列サイズです。その直後に続くデータは登録された文字列です。この場合はC2 サーバのアドレスとなります。

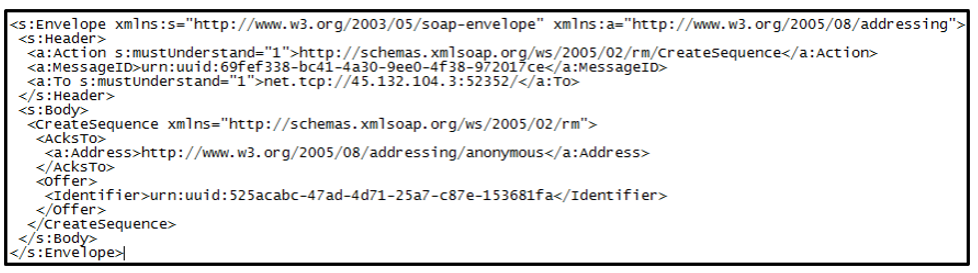

図 5 から復元した SOAP データは図 6 となります。

図6: Create sequence (SOAP)

以降の C2サーバとの通信を行うために、セッションを確立する必要があります。この一連の準備は “CreateSequence” により行われます。このリクエストには2つの重要なパラメータがあります。

- “<a:To>” タグ内の C2サーバのアドレス (net[.]tcp://45[.]132[.]104[.]3:52352/).

- “<Identifier>” tag の値。この値は後述する “SequenceAcknowledgement” により使われます。以降、本ブログでは “session identifier” と呼びます。

レスポンスデータも同様にバイナリデータとなります。このバイナリデータを SOAP データに変換したものは図7に示されています。レスポンスデータにも以降の通信で利用するパラメータが含まれています。

“<Identifier>” タグの値は以降のリクエストデータを送信する際に使われます。以降、本ブログでは “main identifier” と呼びます。

図7: CreateSequenceResponse (バイナリとSOAP)

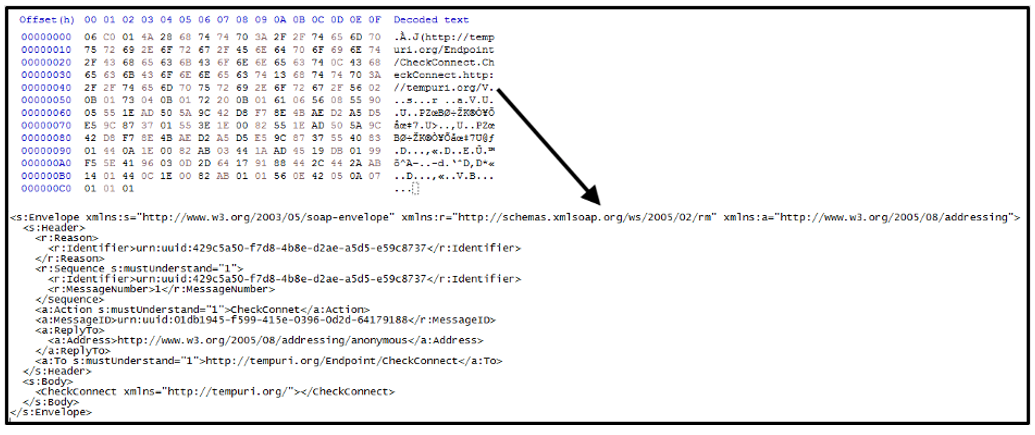

CheckConnect

CheckConnect では有効なセッションを保有しているかどうかを確認します。図8は “CheckConnect” リクエストであり、2 つの重要なパラメータを含んでいます。

- “<r:Reason>” タグと “<r:Sequence>” タグ内の “main identifer”。

- “<r:MessageNumber>” タグ内の数字。これは “main identifier” を伴うリクエストが送信される度に1ずつ上昇します。

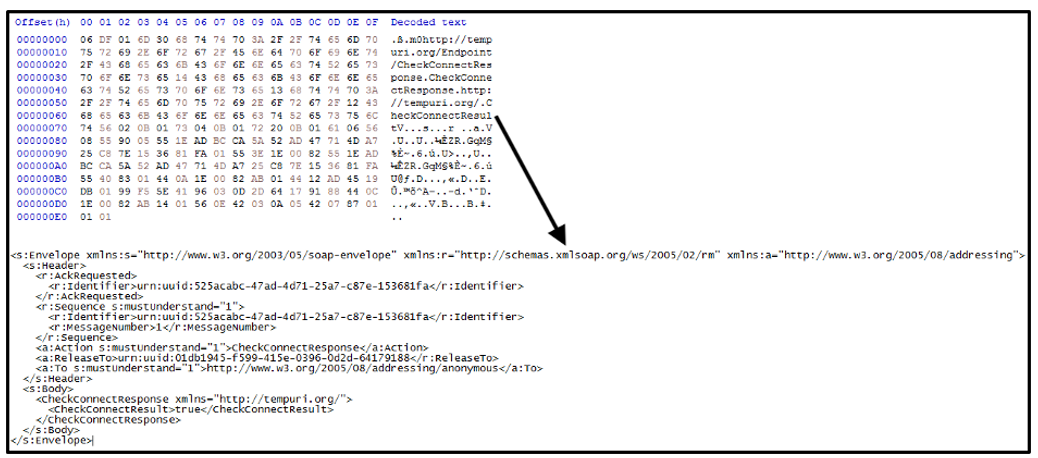

C2 サーバがこのリクエスト受理すると、Redline は 図9 で示す “CheckConnectResponse” を受信します。

図9: CheckConnectResponse (バイナリとSOAP)

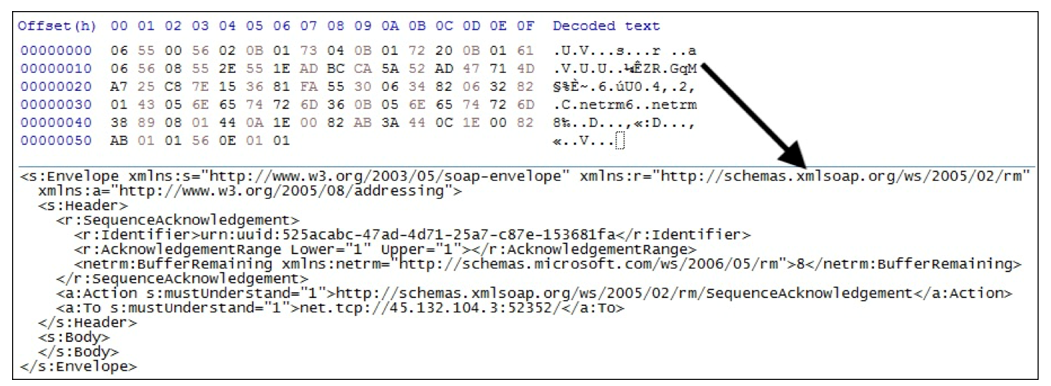

Redline は “CheckConnectResponse” を受信した後、“SequenceAcknowledgement” を C2 サーバに送信します。これにより直前の動作が正しく処理されたことを通知します。図 10 で示すようにここでは “Session Identifier” が含まれていることが分かります。以降 C2 サーバからのレスポンスを受信すると、この “SequenceAcknowledgement” を都度送信します。

また、“<r:AcknowledgementRange>” タグの “Upper” 属性の数字は “SequenceAcknowledgement” を送信する度に 1 ずつ上昇します。もしこの整合性が崩れると、C2通信を継続することができなくなります。

図10: SequenceAcknowledgement (バイナリと SOAP)

EnvironmentSettings

“CheckConnect”の後、 “EnvironmentSettings” リクエストがC2サーバに送信され、そのレスポンスとして “EnvironmentSettingsResponse” を受信します。このレスポンス内にはどの情報を取得するかをRedline に指示します。

BlockedCountry

“BlockedCountry” と “BlockedIP” タグは特定の国や IP アドレスから接続している被害者端末上での活動を停止させるために用います。今回調査したサンプルでは、下記の東ヨーロッパの国々から接続している被害者端末上では動作しない設定となっていました。

RU |

ロシア |

AZ |

アゼルバイジャン |

UA |

ウクライナ |

MD |

モルドバ |

BY |

ベラルーシ |

UZ |

ウズベキスタン |

KZ |

カザフスタン |

TM |

トルクメニスタン |

TJ |

タジキスタン |

AM |

アルメニア |

KG |

キルギスタン |

|

|

Redline が被害者端末から取得する情報はウェブブラウザに保存されている情報、FTP クライアント関連の情報、インスタントメッセージクライアント 関連の情報、仮想通貨のウォレット情報、VPN やSteam などのゲーム関連の情報です。

今回解析したサンプルでは下記のChrome ブラウザに関連するディレクトリ配下を検索し、保存されているログイン情報、Cookie、オートフィル、クレジットカード情報を搾取することを試みました。

%USERPROFILE%\AppData\Local\Battle.net |

%USERPROFILE%\AppData\Local\Chromium\UserData |

%USERPROFILE%\AppData\Local\Google\Chrome\User Data |

%USERPROFILE%\AppData\Local\Google(x86)\Chrome\User Data |

%USERPROFILE%\AppData\Roaming\Opera Software\ |

%USERPROFILE%\AppData\Local\MapleStudio\ChromePlus |

%USERPROFILE%\AppData\Local\Iridium\User Data |

%USERPROFILE%\AppData\Local\7Star\7Star\User Data |

%USERPROFILE%\AppData\Local\CentBrowser\User Data |

%USERPROFILE%\AppData\Local\Chedot\User Data |

%USERPROFILE%\AppData\Local\Vivaldi\User Data |

%USERPROFILE%\AppData\Local\Kometa\User Data |

%USERPROFILE%\AppData\Local\Elements Browser\User Data |

%USERPROFILE%\AppData\Local\Epic Privacy Browser\User Data |

%USERPROFILE%\AppData\Local\uCozMedia\Uran\User Data |

%USERPROFILE%\AppData\Local\Fenrir Inc\Sleipnir5\setting\modules\ChromiumViewer |

同様にGecko ブラウザのディレクトリに保存されている情報も調べました。

%USERPROFILE%\AppData\Roaming\Mozilla\Firefox |

%USERPROFILE%\AppData\Roaming\Waterfox |

%USERPROFILE%\AppData\Roaming\K-Meleon |

%USERPROFILE%\AppData\Roaming\Thunderbird |

%USERPROFILE%\AppData\Roaming\Comodo\IceDragon |

%USERPROFILE%\AppData\Roaming\8pecxstudios\Cyberfox |

%USERPROFILE%\AppData\Roaming\NETGATE technologies\Blackhaw |

%USERPROFILE%\AppData\Roaming\Moonchild Productions\PaleMoon |

Discord やFTPクライアント、仮想通貨関連のファイルも調べます。加えて下記のように攻撃者が指定したクエリに従って様々なファイルを調べることがあります。

%userprofile%\Desktop|*.txt,*.doc,*key*,*wallet*,*seed*|0 |

%userprofile%\Documents|*.txt,*.doc,*key*,*wallet*,*seed*|0 |

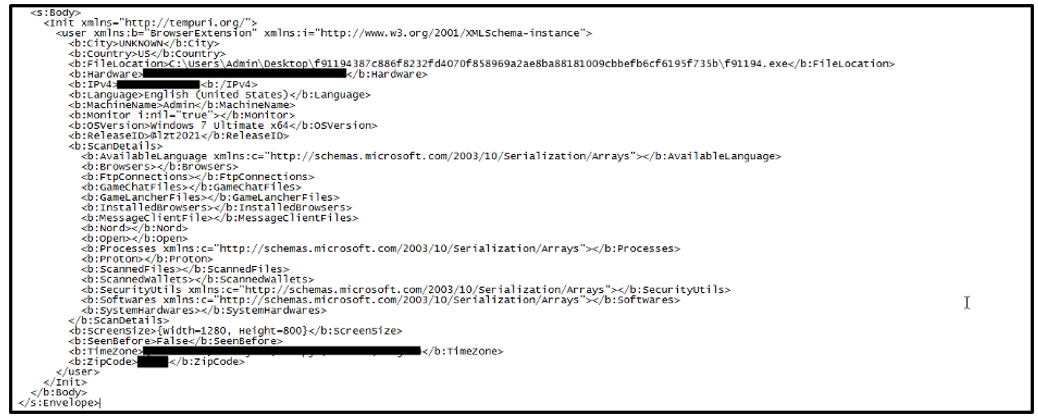

Init

“Init” リクエスト (図11) では下記に示す被害者端末の基本的な情報をC2サーバに送信します。

- IP アドレス

- OS のバージョン

- マシン名

- スクリーンの解像度

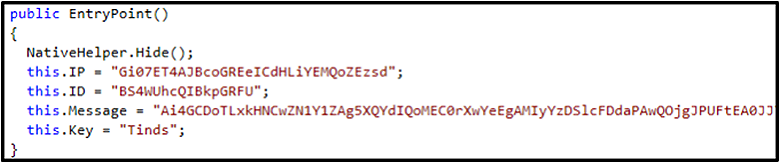

“ReleaseID” の値は図12に示すように暗号化された文字列としてプログラム中に埋め込まれています。

図12: プログラムに埋め込まれている暗号化された文字列

初期化後の動作

“InitResponse,” の後、Redline は被害者端末に保存されている詳細な情報を C2 サーバに送信します。

前バージョンの Redline について解説したブログでは、Redline がどのような情報を被害者の端末から盗むか詳細に解析しました。今回のバージョンでは多少の変更点はあるものの、情報搾取機能に関しては大幅な変更はありませんでした。下記の表では確認できた SOAP のリクエストとレスポンス、及びその機能を記載しています。

SOAP リクエスト |

SOAP レスポンス |

機能 |

PartSteamFiles |

PartSteamFilesResponse |

以前のバージョンと同じ |

PartBrowsers |

PartBrowsersResponse |

以前のバージョンと同じ |

PartLanguages |

PartLanguagesResponse |

言語設定の送信 |

PartDiscord |

PartDiscordResponse |

以前のバージョンと同じ |

PartProcesses |

PartProcessesResponse |

実行中のプロセス名、コマンドライン、プロセス ID の送信 |

PartDefenders |

PartDefendersResponse |

アンチウイルス製品名、アンチスパイウェア製品名、ファイアウォール製品名の送信 |

PartInstalledSoftwares |

PartInstalledSoftwaresResponse |

インストール済みのソフトウェア情報の送信 |

PartNordVPN |

PartNordVPNResponse |

以前のバージョンと同じ |

PartOpenVPN |

PartOpenVPNResponse |

以前のバージョンと同じ |

PartProtonVPN |

PartProtonVPNResponse |

以前のバージョンと同じ |

InitDisplay |

InitDisplayResponse |

スクリーンショットの送信 |

PartFtpConnections |

PartFtpConnectionsResponse |

以前のバージョンと同じ。ただし WinSCP については除外 |

PartHardwares |

PartHardwaresResponse |

CPU、グラフィックカード、RAM 情報の送信 |

PartColdWallets |

PartColdWalletsResponse |

以前のバージョンと同じ |

PartInstalledBrowsers |

PartInstalledBrowsersResponse |

以前のバージョンと同じ |

Confirm |

ConfirmResponse |

特になし |

Getupdates |

GetupdatesResponse |

レスポンスに追加ペイロードの URL を保有 |

VerifyUpdate |

VerifyUpdateResponse |

GetUpdates と同じ。updateIdタグが追加 |

LastMessage |

通信の終了通知 |

|

Redline 経由でばらまかれる追加ペイロード

BlackBerry は Redline C2 サーバの活動を継続的に監視しています。弊社の調査ではRedline に感染すると他のマルウェアをダウンロードし、更なる被害をもたらす可能性があります。

弊社の調査では、多くのRedlineのC2サーバがコインマイナーをばらまく傾向があることが分かっています。また、コインマイナーに加え下記のマルウェアもばらまいていることが分かっています。

- XMRig

- EthMiner

- Amadey

- DCRAT

- BitRAT

- Clipper

- Fabookie

- Remcos

- Async_RAT

まとめ

Redline の知名度は益々広まってきており、また、現時点においても継続的に改良を加えています。情報搾取の機能そのものに大きな変更点はないものの、今回のバージョンにおいて HTTP 上で SOAP データを使うことを止め、Net.TCP プロトコル上でバイナリデータに変換した SOAP データを使っています。

この進化は被害端末と C2 サーバ間でやり取りされるパケットデータの解析や悪意あるトラフィックの検知を困難にします。加えて、これらのデータは人間が読み取れる形式ではなくなっています。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

rule Mal_InfoStealer_Win32_Redline_Stealer_Update_Unobfuscated_2021 |

侵入の痕跡 (IoCs)

RedLine Infostealer の SHA256:

C2 サーバの IP アドレスとポート番号

追加ペイロードの URL

|

BlackBerry によるサポート

もしRedlineのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃 (APT) など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp