本ブログ記事は、2021年8月26日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

脅威アクターは最近、Windows® の印刷スプーラーにおける最新の脆弱性 (CVE-2021-34527)を悪用してランサムウェア攻撃を実行しています。ここで利用される脆弱性群は一般に「PrintNightmare」として知られており、この攻撃を積極的に活用しているマルウェアファミリーの 1 つが、Magniber ランサムウェアです。

2017 年に発見された Magniber は、Magnitude エクスプロイトキットを使用しています。最新バージョンは 2021 年 7 月に確認されており、PrintNightmare などの新たな脆弱性に対応するよう拡張されています。Magniber の最新キャンペーンは、Internet Explorerユーザを対象とした悪意のある広告キャンペーンを使って韓国の被害者を標的にしています。

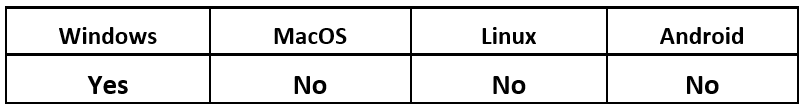

オペレーティングシステム

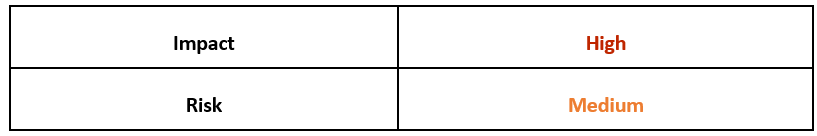

リスクと影響

技術的解析

2021 年 6 月に初めて発見された Windows® の印刷スプーラーにおける脆弱性問題は、7 月 6 日に Microsoft によりパッチが適用されたと考えられていました。その後、印刷スプーラーに関連したさまざまなバグが他にも発生しており、この記事の執筆時点でパッチは依然として適用されていません。

これまでのところ攻撃は主に韓国に限定されていましたが、他のアジア太平洋諸国も標的になっています。セキュリティ専門家の予測によると、時間の経過とともに、これらのバグの悪用が他の地域にも広がり、他の攻撃者も一般に使うようになるとのことです。

このエクスプロイトにより、攻撃者はターゲットマシン上でリモートコードを実行し、システム権限を得ることができます。そして、追加プログラムのインストール、データの窃取、完全な権限を持つユーザーアカウントの作成を行えるようになります。

悪夢のはじまり

被害者が悪意のある広告をクリックすることで、PrintNightmare を悪用した Magniber の感染プロセスが始まり、ターゲットマシンに DLL ローダーを投下できるようになります。このローダーは自己展開してから悪意のあるペイロードを投下し、taskhost.exe(EXE ファイルおよび DLL ファイル用ホストプロセス)や dwm.exe(デスクトップ上の視覚効果を有効にするプロセス)など正規の Windows プロセスにインジェクションします。

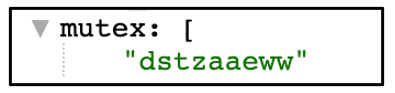

Magniber は、疑似乱数生成器によりランダムな 128 ビット AES 暗号キーを生成し、暗号化を行います。また、ランダムなミューテックスを作成し、暗号化した各ファイルの末尾に付加します。このサンプルでは、「.dstzaaeww」になります。

図1: 作成されたミューテックス

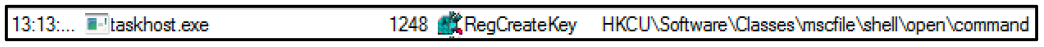

悪意のあるペイロードが実行されると、以下に示すように、「HKCU\Software\Classes\mscfile\shell\open\command」ディレクトリにレジストリキーが作成されます。

図2: 作成されたレジストリキー

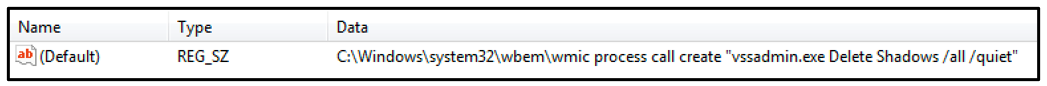

レジストリキーは、以下の画像のように、コマンド「vssadmin.exe Delete Shadows /all /quiet」を値として持ちます。このコマンドは被害者のコンピューター上に保存されているシャドーコピーとバックアップを削除するために使用され、暗号化したファイルを簡単に復旧できないようにします。

図3: シャドーコピーを削除するコマンド

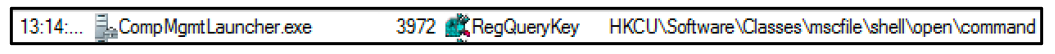

このマルウェアは Windows コンピューターの管理スナップイン起動ツールのファイルである「CompMgmtLauncher.exe」を使用しています。これは、マルウェア作成者がユーザーアカウント制御を回避するために使用するプロセスです。ここでは、昇格された特権でコマンドを起動するために使用されます。

図4: コマンド実行に使用される CompMgmtLauncher

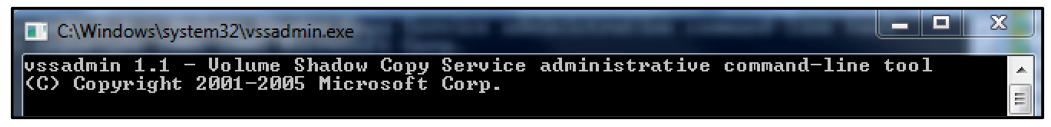

このコマンドを実行するとコマンドプロンプトウィンドウが生成され、VSSAdmin によりシャドーコピーが削除されます。これにより、被害者が暗号化されたファイルを復旧することがいっそう困難になります。

図5: コマンドウィンドウで起動された vssadmin

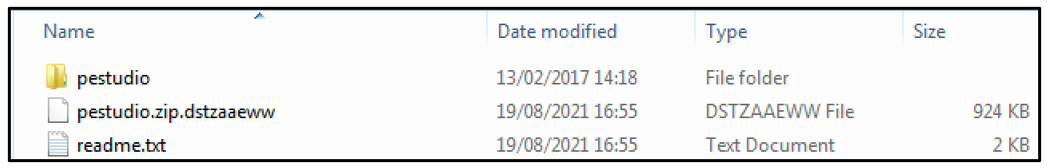

次に Magniber は、「readme.txt」という名前のテキストファイルの脅迫状を投下します。さらに、亜種ごとに固有のファイル拡張子を被害者の暗号化されたファイルに付加します。ここでは、以下に示すように、「.dstzaaeww」になります。

図6: 付加されたファイル拡張子と脅迫状(暗号化後)

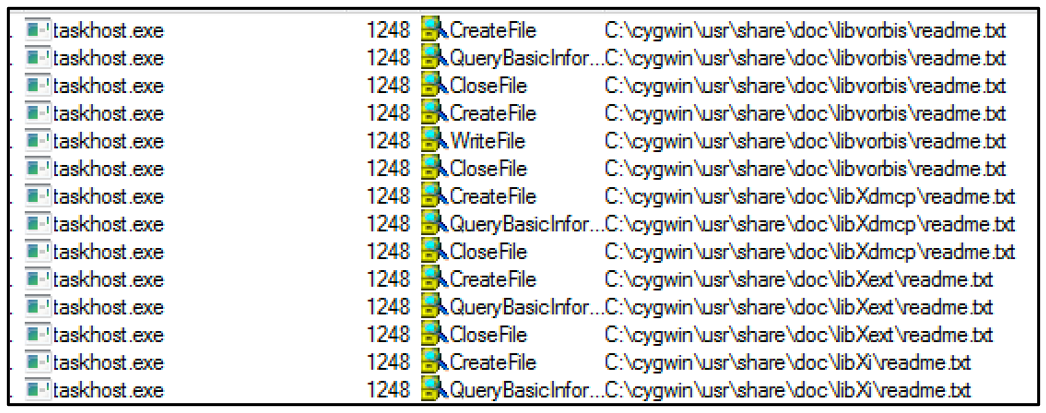

プロセス「taskhost.exe」にはインジェクションされた悪意のあるペイロードが含まれており、次の画像に示すように、暗号化した各ディレクトリに「readme.txt」のコピーを作成します。また、脅迫状をタスクスケジューラーに追加し、感染したシステムが再起動されるたびに表示されるようにします。

図7: 暗号化した各ディレクトリに脅迫状のコピーを投下するマルウェア

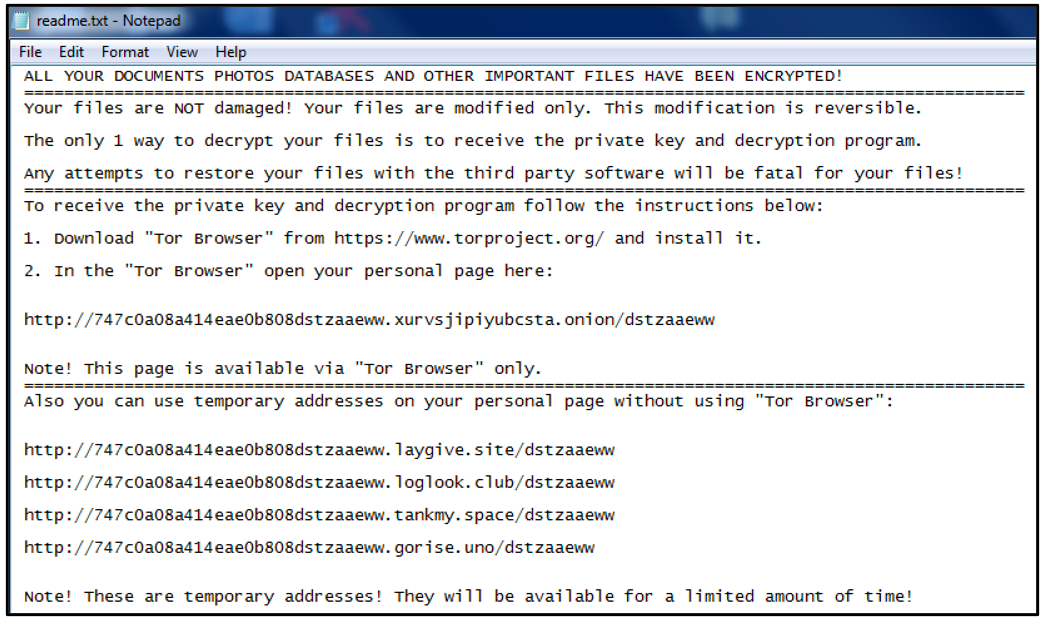

このマルウェアは暗号化を行った後、メモ帳を実行して脅迫状のコピーを表示します(図 8 を参照)。この脅迫状には、被害者のファイルが暗号化されていること、また、データの復旧手順について記されています。

被害者が支払いページに到達できるよう、Tor ブラウザーによりアクセスする Web アドレスと、これとは別に通常ブラウザーでアクセスできる 4 つのアドレスが被害者に提示されます。これらの URL は被害者ごとに固有であり、30 分後に期限切れになります。また、このマルウェアは、被害者のデフォルト Web ブラウザーで支払いサイトの 1 つを自動的に起動します。

図8: 支払い手順が記された脅迫状「Readme.txt」

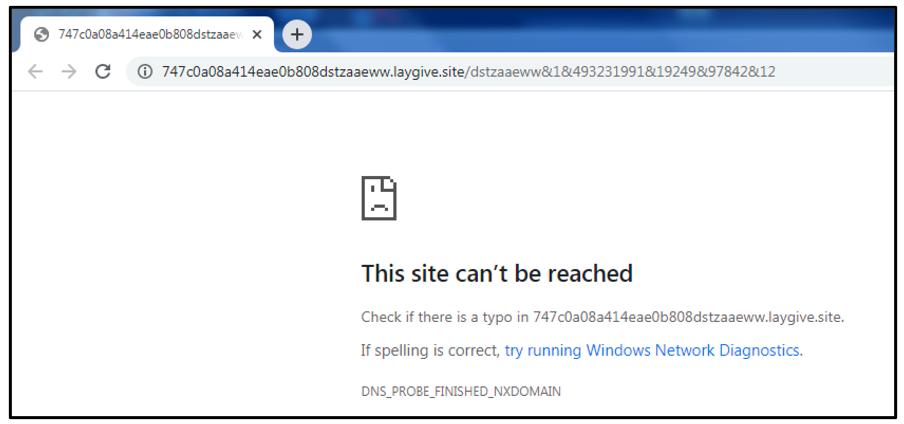

BlackBerry の研究員による解析では、支払いサイトにアクセスするとタイムアウトになったため、そのドメインはもはや有効でないことが示唆されました。

図9: 到達不能な支払いサイト

ランサムウェアが使用する支払いおよび復号サイトの 1 つが、OSINT(オープンソースインテリジェンス)により解析されました。そのサイトにアクセスすると、被害者は、文書、写真、データベースなどの重要なファイルが暗号化されていることを通告されます。

そして、「My Decryptor」というソフトウェアを購入してファイルを復号するよう指示されます。すべての取引はビットコインで行うことになっており、代金は BTC 0.200 になります(この記事の執筆時点で約 1 万米ドル)。この代金は「特別価格」であり、5 日後に 2 倍の BTC 0.400 になると警告を受けます。

また、このサイトでは、復号できることを示して身代金を支払うよう仕向けるデモンストレーションとして、無料でファイルを 1 つ復号する機会が被害者に与えられます。無料の復号デモでアップロードできる最大ファイルサイズは、2048 KB です。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule Magniber_Ransomware { strings: condition: } |

侵入の痕跡(IOC)

作成日

削除

SHA

レジストリ

ネットワーク URL

|

BlackBerry によるサポート

もしMagniberのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp