本ブログ記事は、2021年10月28日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

概要 先般、イスラエルの大学に対して行われたランサムウェア攻撃で、Jennlog という悪意のあるローダーが Agrius と呼ばれるイランの脅威アクターによって使用されました。このマルウェアは .NET アセンブリ言語で記述されており、Windows® マシンを標的とするように設計されています。

このローダーにはペイロードがリソースとして隠ぺいされており、最初はログファイルのように見えるのですが、実際には悪意のあるペイロード(Orcus RAT)とマルウェアの実行構成の両方が含まれています。このローダーは悪意のあるペイロードを展開する前に、耐解析手段として VM(仮想マシン)やサンドボックスの存在を確認しますが、これは研究者のマシン上で実行されていることを示している可能性があります。

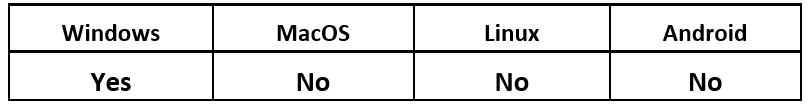

オペレーティングシステム

リスクと影響

技術的解析

このJennlog ローダーとほぼ同一の 2 つの亜種が VirusTotal にアップロードされています。主な違いは、一方は Apostle ランサムウェアをロードし、もう一方は Orcus RAT マルウェアの亜種をロードするために使用されます。

このレポートでは、Orcus RAT インフォスティーラをロードして実行するバージョンの Jennlog を解析します。

サンプルのハッシュ: 14659857df1753f720ac797a43a9c3f3e241c3df762de7f50bbbae00feb818c9.

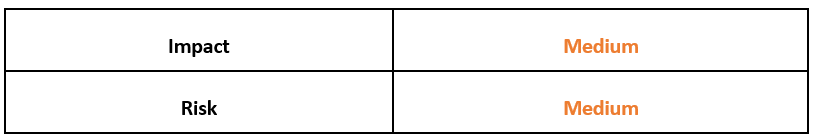

このローダーは 32 ビットの Windows 実行可能ファイルであり、その名前はペイロードを読み込む方法の特徴から SentinelLabs によって選択されました。ペイロードはログファイルに偽装したリソースとして隠ぺいされており、キーワードの区切り記号「Jennifer」を検索することで抽出されます。以下の画像に示すように、このサンプルのペイロードは「helloworld.properties.resource」という埋め込みリソースに含まれています。

図 1 - ペイロードを含むリソース

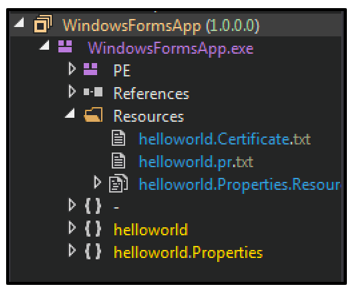

一見したところ、このリソースはログファイルのように見えますが、実際には悪意のあるペイロード(Orcus RAT)とマルウェアの実行構成の両方が含まれています。

図 2 - ログファイルに偽装する「pr.txt」リソース

悪意のあるバイナリを展開する前に、ローダーはいくつかのチェックを行います。最初に被害者のシステムでフィンガープリンティングを実行し、プロセッサとビデオコントローラの情報、物理アドレス、システム BIOS 情報などを収集します。

ローダーはアンチ VM 機能とアンチサンドボックス機能を備えており、解析を妨げて検知されないようにします。以下に示す関数では、マルウェアは被害者のシステムを検索して、次のような一般的な仮想マシンアプリケーションが存在するかどうかを確認します。

- VMWare

- VirtualBox

- Virtual Machine Additions

感染したマシン上に仮想環境が存在することを検知すると、プロセスの実行を停止します。

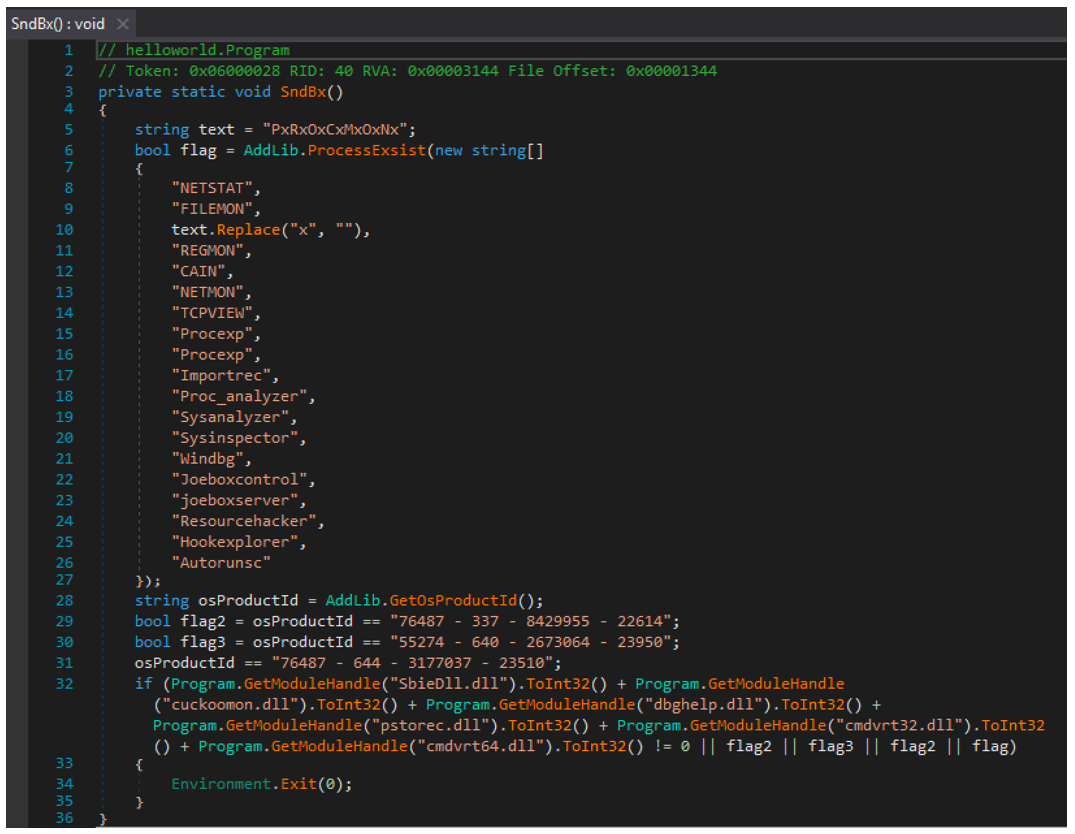

同様に、ローダーは関数「SndBx」を使用して、サンドボックス環境で実行されている兆候がないか被害者のマシンを調べます。その際、サンドボックス環境に関わるプロセス名と特定の DLL のハンドルが参照されます。

図 3 - ファイルがサンドボックス環境で実行されているかを確認する SndBx 関数

ローダーにはタスクマネージャーを無効にする機能も備わっており、レジストリキー「Software\Microsoft\Windows\CurrentVersion\Policies\SystemDisableTskMgr」の値を 1 に変更することで無効にできます。

ペイロード

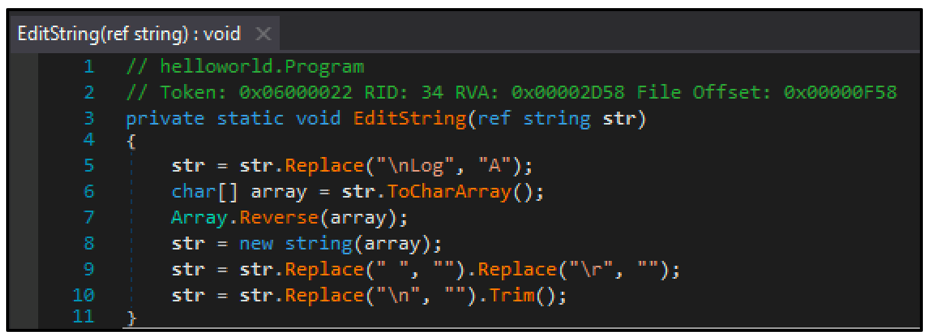

ローダーは区切り語「Jennifer」を探すという独自の手法を使用して、リソースセクションに格納されたペイロードを復号します。バイナリを展開する際、「EditString」関数を使用して文字列操作を行います。以下のスクリーンショットにあるように、すべての文字列インスタンス「\nLog」が「A」に置換されます。さらに文字列が反転され、スペースはすべて削除されます。

図4 - バイナリの展開に使用される「EditString」関数

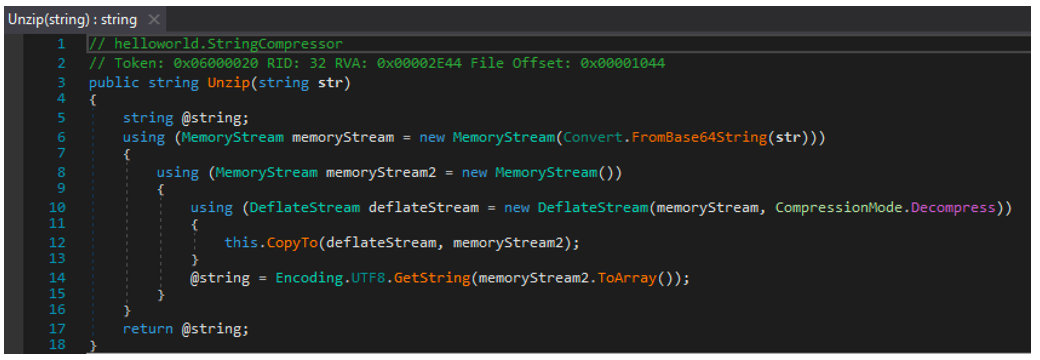

この文字列操作により、Base64 でエンコードしたコンテンツが残ります。このコンテンツは、次に示す「StringCompressor.unzip」関数を使用して展開されます。これに続いて、EditString 関数が繰り返し実行され、残ったデータが RC4 ストリーム暗号と事前定義された鍵を使用して復号されます。

図 5 - StringCompressor 関数

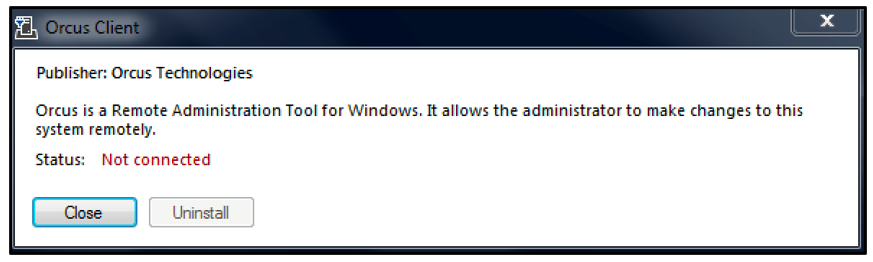

難読化が解除されて展開が済むと、悪意のあるペイロードがメモリにロードされます。被害者には Orcus Client の画面が表示されます。Orcus は正規のリモートアクセスユーティリティを装いますが、実際は大きく異なります。

Orcus RAT はリモートアクセス型トロイの木馬 (通称 RAT) であり、通常の RAT 機能に加えて、モジュール方式を取り入れており、攻撃者はカスタム開発ライブラリにより独自のプラグインを作成することができます。このモジュール機能により、Orcus RAT はこのクラスで最も強力で危険な脅威の 1 つとなっています。

図 6 – Orcus RAT Client

Orcus RAT を実行すると、ユーザー活動のスクリーンショットの撮影、ウェブカメラの起動、キーストロークの記録、パスワードの窃取、音声の録音、リアルタイムでのスクリプト作成、ユーザーデータの窃取などを行えます。

このマルウェアを正規のリモートアクセスユーティリティと最も明確に区別しているのは、「FunActions」と呼ばれる一連のコマンドモジュールの組み込み機能です。このコマンドには、マウスボタンの入れ替え、被害者のマシンにおけるブルースクリーンの発動、モニターの電源オフ、デスクトップの壁紙変更、ユーザー入力のブロックなどの機能があります。

Orcus RAT の悪意のある機能の完全なリストを次に示します。

リバースプロキシ(ホストのインターネット接続をプロキシとして使用) |

ホストの列挙による各種情報の取得(OS バージョン、言語、権限、ネットワーク設定、プロセッサ、ドライブ、BIOS など) |

カスタムプラグインのロードによる感染ホストへの機能追加 |

ホスト上のすべてのアクティブな TCP/UDP 接続とそれらを実行しているプロセスの一覧表示 |

パスワードの窃取(Chrome、Firefox、FileZilla、Internet Explorer、WinSCP、Opera、Thunderbird) |

Web ブラウザーからの Cookie の窃取(Chrome、Firefox、Yandex) |

感染ホストでのさまざまなオーディオファイルの再生 |

タスクバー/デスクトップ/時計の表示/非表示 |

マウスボタンの入れ替え/復元 |

タスクマネージャーの無効/有効 |

ユーザー入力のブロック |

デスクトップの壁紙変更 |

モニターの電源オフ |

ブルースクリーンの発動 |

ホストのログオフ/シャットダウン/再起動 |

モニターの回転 |

キーボードレイアウトの変更(QWERTY、QWERTZ、AZERTY) |

感染ホストへのチャットウィンドウのオープン |

感染したホストでのコードの実行(C#、VB.Net、バッチ) |

テキスト読み上げ機能 |

マイクの起動 |

ウェブカメラの起動 |

スクリーンショットの撮影 |

キーロギング |

ファイルとフォルダーの列挙/変更/削除 |

レジストリキーの列挙/変更/削除 |

システムの復元ポイントの表示/復元/作成 |

Windowsの設定の変更 |

リモートデスクトップ機能 |

ファイルのダウンロードと実行 |

図 7 - Orcus RAT の悪意のある機能

まとめ

Jennlog ローダーはそのカスタマイズ性と回避能力により、悪意のある脅威アクターにとって有用なツールとなっています。今後、Jennlog ローダーによりマルウェアをロードする攻撃者が増えたとしても、驚くことではありません。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule Jennlog_Loader { strings: condition: |

侵入の痕跡(IOC)

SHA256: Mutex: Embedded URL:https://fkpageintheworld342[.]com |

BlackBerry によるサポート

もし Jennlog ローダー のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。

https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp