本ブログ記事は、2022年3月10日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

CryptBot が復活しました。この悪意あるインフォスティーラ(情報窃取型マルウェア)のより強力になった新バージョンは、海賊版ソフトの侵害されたサイトを介してばらまかれ、人気のあるソフトウェアやビデオゲームの「クラック」版を装います。

このマルウェアは、一番最近では 2022 年初頭の大流行が話題になりましたが、最初に出現したのは 2019 年でした。現在は攻撃や配付の方法を積極的に変更しています。新しいバージョンの特筆すべき点は、情報窃取の機能だけを残してスリム化が著しく進み、以前に比べてはるかに小さなパッケージに収められていることです。

CryptBot はブラウザーのログイン情報、暗号通貨のウォレット、保存済みクレジットカード情報、パスワード、その他多くの機密ユーザーデータを標的にします。収集された情報はコマンドアンドコントロール(C2)アドレスに送り返され、攻撃者はこれを利用して金銭的利益を得ます。

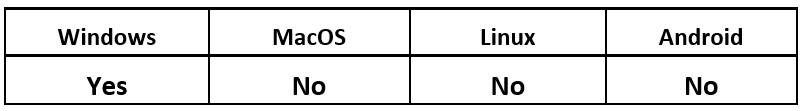

オペレーティングシステム

リスクと影響

侵害およびクラックされた Web サイト

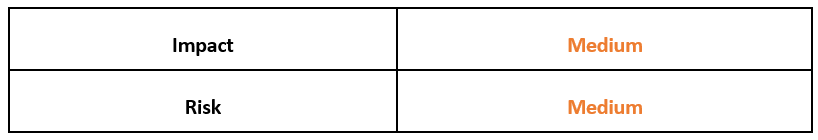

最近の CryptBot は、ある Web ページを侵害して、そこを拠点に配付されていました。このページは、人気のビデオゲームやその他のソフトウェアのクラック版を提供していたとみられます。通常、脅威アクターはトロイの木馬となる実行可能ファイルをこれらクラック版にバンドル化し、被害者が知らないうちに悪意あるコードをダウンロードして実行するように仕向けます。

クラックされたソフトウェアとは、多くの場合、ユーザーが無料で機能を使用できるように改ざんされた、市販のソフトウェアパッケージを意味します。このような海賊版ソフトウェアを求めるユーザーは、リスクに対する意識が低い傾向にあり、マルウェアの格好の標的になります。脅威アクターの多くは、検索エンジン最適化(SEO)の技法を使用して、被害者を侵害済みの Web サイトに誘導します。

技術的解析

CryptBot の攻撃チェーンは、被害者が侵害された Web ページにアクセスし、図 1 のような Adobe Photoshop の最新バージョンを装った SFX ファイルをダウンロードするように誘導されるところから始まります。

図 1 - クラックされたソフトウェアを提供する悪意ある Web ページの例

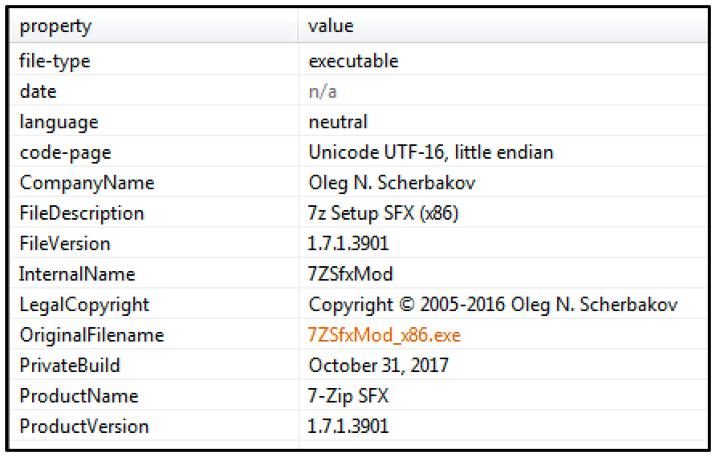

被害者がクラックされたソフトウェアだと思い込んでファイルをダウンロードすると、"7ZSfxMod_x86.exe" と呼ばれる SFX ファイルが被害者のマシンに投下されます(図 2)。

図 2 - 侵害された Web ページから取得された悪意ある SFX ファイル

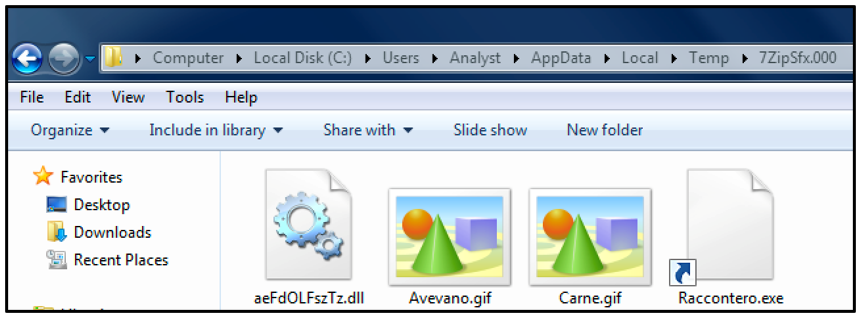

アーカイブファイルが起動されると、被害者の %Temp% ディレクトリに "7ZipSfx.000" という命名方式でフォルダが作成されます(図 3)。命名に使用される数字は、マルウェアが起動された回数に従って変化します。たとえば、アーカイブファイルの 2 回目の起動時には、同じディレクトリに、新しいフォルダ "7ZipSfx.001" が作成されます。フォルダ内には 1 回目と同じファイルが含まれます。

図 3 - 実行後にユーザーの Temp ディレクトリに作成されるフォルダ

フォルダには、攻撃の次の段階に使用される以下の 4 つのファイルが保存されます。

- "aeFdOLFszTz.dll" – Microsoft® Windows® の正規 "ntdll.dll" のコピー

- "Avevano.gif" – BAT スクリプト

- "Carne.gif" – 難読化された AutoIT スクリプト

- "Raccontero.exe" – AutoIT v3 実行可能コンパイラ

図 3 に示すとおり、これらのファイルのうち 2 つは .GIF ファイルとして表示されます。しかし、実際は悪意あるスクリプトであり、.GIF 拡張子を使用することで画像ファイルになりすましています。使用される拡張子は、被害者がダウンロードした CryptBot のバージョンによって異なります。解析した別の亜種では、拡張子として .MP3 や .WMV も使用されていました。

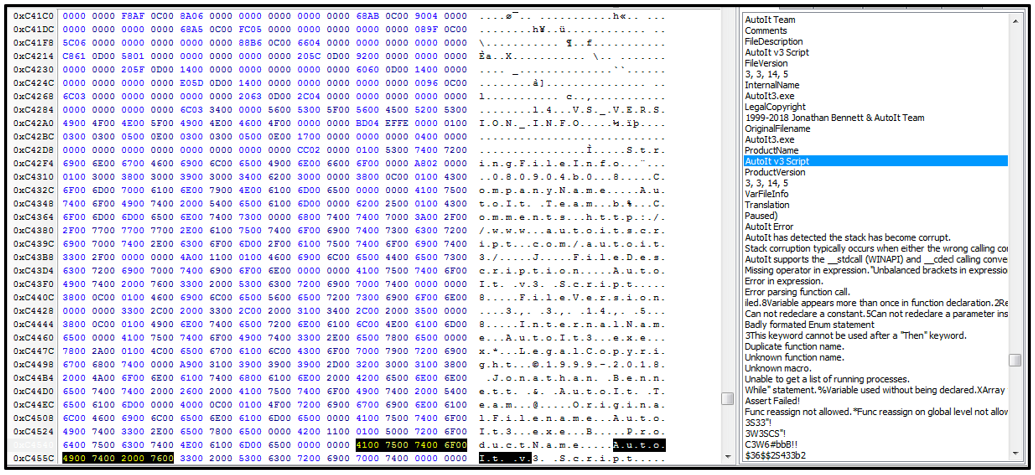

"AutoITv3.exe" のコピーも "Raccontero.exe" としてフォルダに投下されます。このツールは、Windows ベースのデバイス向けにプログラミング言語を提供するフリーウェア AutoIT に含まれるインタプリタです。スクリプトによってサービスを自動化することを目的としていますが、多くのマルウェアファミリで頻繁に悪用されています。

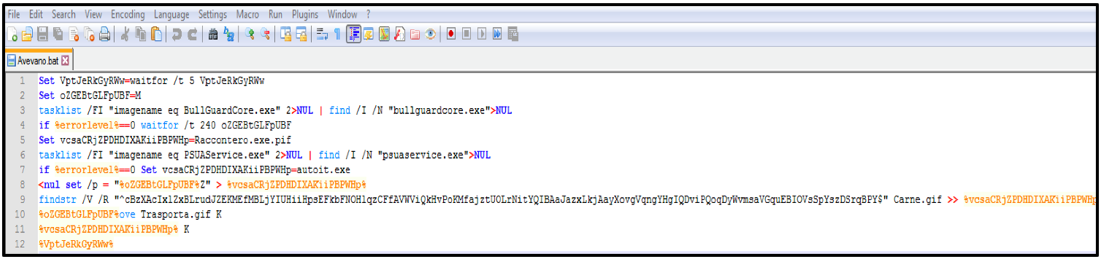

難読化した変数など、BAT スクリプトの構造と内容を図 4 に示します。スクリプトは、2 つのアンチウイルス(AV)製品 "BullGuardCore" と "Panda Cloud Antivirus" を参照するタスクリストに対してスキャンを実行します。これらの AV 製品が見つかるとマルウェアは「スリープ」機能によって AV 製品の実行を遅延させ、検知を迂回しやすくします。

図 4 - 悪意ある BAT スクリプト "Avevano.gif"

マルウェア実行チェーンの初期段階として、高度に難読化された AutoIT スクリプト "Carne.gif" を BAT スクリプトによって復号します(図 5)。同じ BAT スクリプトが、AutoIT スクリプトを仮想メモリ領域にコピーして実行する機能も果たします。

図 5 - 難読化された AutoIT スクリプト "Carne.gif"

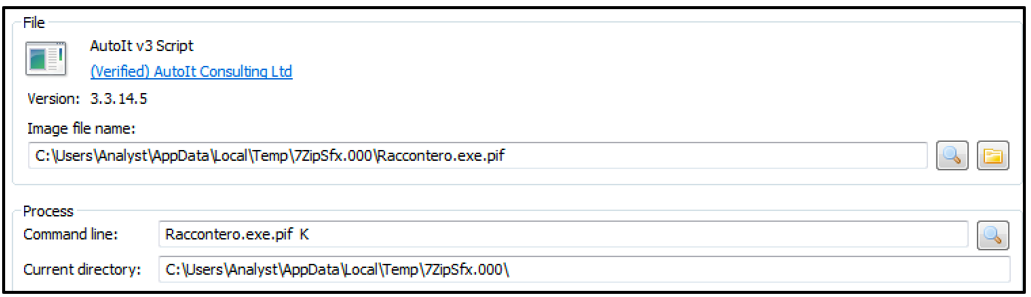

"Carne.gif" の実行には、AutoIT の実行可能コンパイラ "Raccontero.exe" が使用されます。図 6 のように、スクリプトのファイル名を引数として指定します。

図 6 - 起動された AutoIT プロセス "Raccontero.exe.pif”

これによって、悪意ある CryptBot のバイナリをメモリにロードする AutoIT のプロセス "Raccontero.exe.pif" が生成されます。

能力

悪意あるペイロードが実行されると、CryptBot は被害者のマシンの機密情報の抜き取りと持ち出しという、その本来の機能を実行しはじめます。窃取するユーザーおよびシステム情報がないか、マシン内の検索を開始します。収集したデータはユーザーの %Temp% フォルダ内のディレクトリに保存されます。情報は C2 サーバーに送信されるまで、このディレクトリに置かれ、送信後に削除されます。

CryptBot が検索するデータには、次のようなものがあります。

- 暗号通貨ウォレットの詳細情報

- ログイン資格情報

- ブラウザーに保存されているフォームデータ

- Cookie

- ブラウザーの履歴

- クレジットカードの詳細情報

- 機密データを含むファイル

- OS およびハードウェアの情報

- インストールされているプログラムの一覧

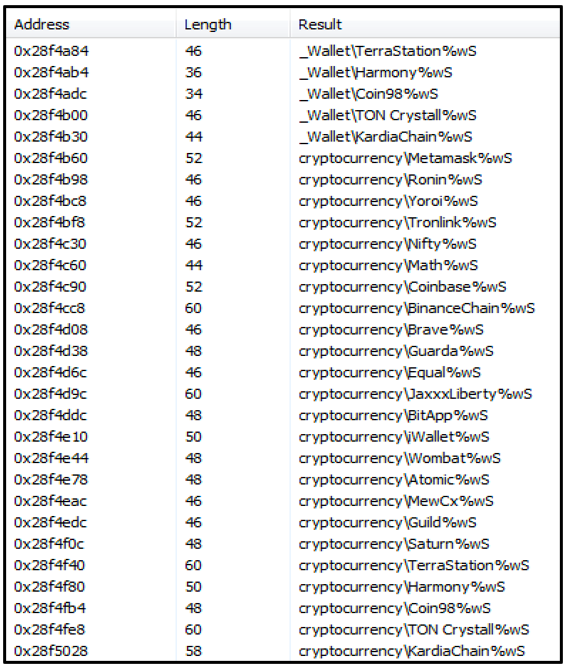

図 7 に、CryptBot がスキャンする暗号通貨のディレクトリとウォレットを示します。

図 7 - CryptBot がスキャンする暗号通貨ディレクトリの一覧

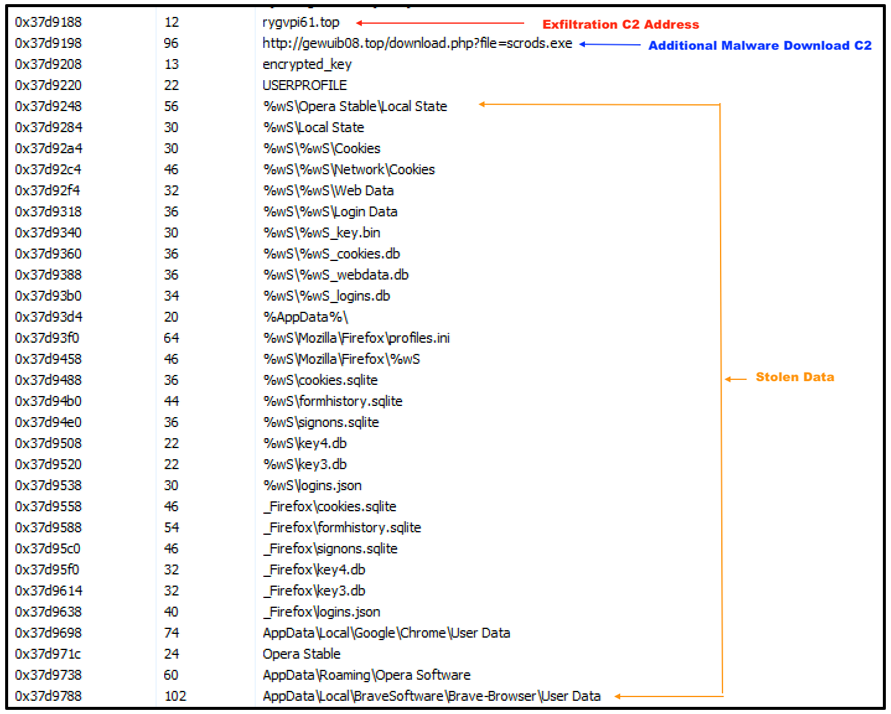

被害者のデータは %Temp% ディレクトリ内の ZIP 化された TXT ファイルに保存されます。つづいてマルウェアは C2 サーバーにアクセスします。この例の C2 サーバーは "rygvpi61[.]top/index.php" にあります。窃取されたデータが攻撃者に送り返されると、それらが保存されていたフォルダは被害者のマシンから削除されます。

CryptBot には、他のマルウェアのダウンロードに使用できる第 2 の C2 がハードコードされています。図 8 には、この C2 アドレスとともに Cookie、ログインデータ、Web プロファイル、ブラウザーのフォーム履歴など、データ引き出しの標的となるディレクトリもいくつか表示されています。

図 8 - C2 アドレスと標的とされる一連のディレクトリ

最新の亜種

CryptBot のごく最近のバージョンは、2022 年初頭にはじめて発見され、以前の亜種とは明らかな差異が認められました。

全体として、脅威アクターはファイルの切り詰めを図ったようで、データ引き出しに必要なコア機能だけが残されました。前バージョンから削られた機能の 1 つがアンチサンドボックスです。

最新バージョンでは、被害者のデスクトップのスクリーンショット窃取も、使用した悪意あるファイルの自己消去も実行しません。データ引き出しに成功すると、マルウェア自体のファイルはそのまま残し、収集したデータのみを削除します。

使用されている難読化の方法も、以前の亜種と異なります。このバージョンで使用されるようになった悪意ある BAT スクリプトは変数を暗号化するなど、脅威調査担当者による解析を遅らせるために難読化のレベルを高めています。

また以前のバージョンは、データの引き出しに使用する C2 アドレスを 2 つと、他のマルウェアを取得するために使用する C2 アドレスを 1 つ含んでいましたが、今回解析したバージョンは、データ引き出し専用のアドレスと、追加のダウンロード用のアドレスをそれぞれ 1 つだけ備えています。

また、Google Chrome™ について、最新の v96 を含むすべてのバージョンを標的にできるように変更されています。

結論

これまでのところ、発見された CryptBot の標的は Windows デバイスだけです。マルウェアの感染経路が、クラックされたソフトウェアを提供する海賊版 Web サイトであることを考えれば十分に頷けることです。こうしたサイトは、Mac OS X や Linux® など他のオペレーティングシステムでは Windows ほど一般的ではないからです。今回見つかったような配付方法を使用する脅威アクターにとって、他のオペレーティングシステムは標的としてうま味が少ないということです。

では、マルウェアの作成者は、なぜ CryptBot からいくつかの機能を削除することにしたのでしょう。攻撃全体をシンプル化して、重要な機能だけに注力できるようにとの判断があったのかも知れません。機能削減により、ダウンロードされる悪意あるアーカイブファイルのサイズは、およそ半分になりました。これが、より頻繁ですばやい感染プロセスを実現し、攻撃者に優位性を与える可能性があります。

CryptBot に対する最適のリスク軽減戦術は、新しいソフトウェアをダウンロードする Web サイトにアクセスする場合に、ユーザーが細心の注意を払うこと、合法的なベンダーの信頼できるダウンロードリンクだけを使用し、サードパーティや海賊版サイトを使用しないことです。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule CryptBot { strings: condition: //Imphash |

侵入の痕跡 (IOC)

Hash 53d8d466679a01953aab35947655a8c1a2ff3c19ac188e9f40e3135553cf7556 Filenames

C2 rygvpi61[.]top/index[.]php – Exfiltration address |

BlackBerry によるサポート

もし CryptBot インフォスティーラのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。

https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp