本ブログ記事は、2022年3月17日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

新たなディスクワイパー マルウェアがウクライナの数百台のコンピューターを攻撃

この数週間の全土に対する軍事侵略に加え、ウクライナは、組織やデジタルインフラストラクチャを麻痺させることを目的とした多数のサイバー攻撃にもさらされています。このような最新の攻撃の 1 つが、新たなデータワイパーマルウェアである HermeticWiper です。このマルウェアはウクライナのインフラストラクチャおよび防衛部門を標的としており、またリトアニアやラトビアでもシステムの侵害が報告されています。

HermeticWiper には、破壊用のツールとしてのみ機能するようであるという点で、最近発見された WhisperGate マルウェアといくつかの類似点があります。被害者のディスクを消去した後、このマルウェアはマスターブートレコード(MBR)を標的とし、強制的に再起動を実行します。この結果、完全な起動障害が発生し、システムは動作不能状態に陥ります。

2022 年 2 月 23 日に ESET Research のツイートで最初に報告されたこの新しいマルウェアは、その後その 2 つの主なアクティビティから、脅威インテリジェンスコミュニティにより HermeticWiper と命名されました。ワイパーは被害者の信用を得るために、まず Hermetica Digital Ltd. 社の有効なコード署名証明書を乗っ取ります。続いて、脅威作成者によりドライバとしてパッケージ化されている EaseUS Data Recovery Wizard の正規のディスク回復プログラムを使用して、被害者のマスターブートレコード(MBR)内のデータを上書きすることによりファイルシステムを破損させます。

主要な機能の実行中に被害者の注意をそらすためのおとりのランサムウェアも、HermeticWiper の被害を受けた一部のシステムで報告されています。

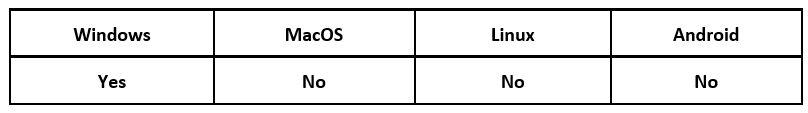

オペレーティングシステム

リスクと影響

技術的解析

ワイパーの概要

このブログでは、BlackBerry の調査担当者が、HermeticWiper のサンプルハッシュを解析して、その内容を検証します。

サンプルのハッシュ値: 0385EEAB00E946A302B24A91DEA4187C1210597B8E17CD9E2230450F5ECE21DA

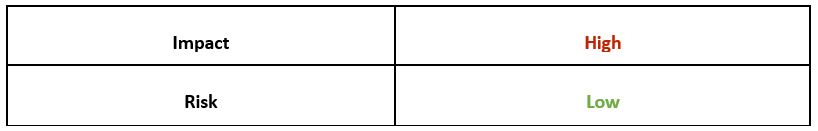

このファイルは、Microsoft® Windows® 用のコンソールウィンドウホストのファイル名を借り、「conhost.exe」を名乗っています。この実行可能ファイルは、図 1 に示す標準の Visual Studio プロジェクトアイコンを使用し、図 2 に示す Hermetica の証明書を表示します。このように有効な証明書を含み、正規の信頼できるソースからのものであるように見せかけることによって、ワイパーはシステムによる検知を回避することができます。

図 2 – Hermetica の証明書

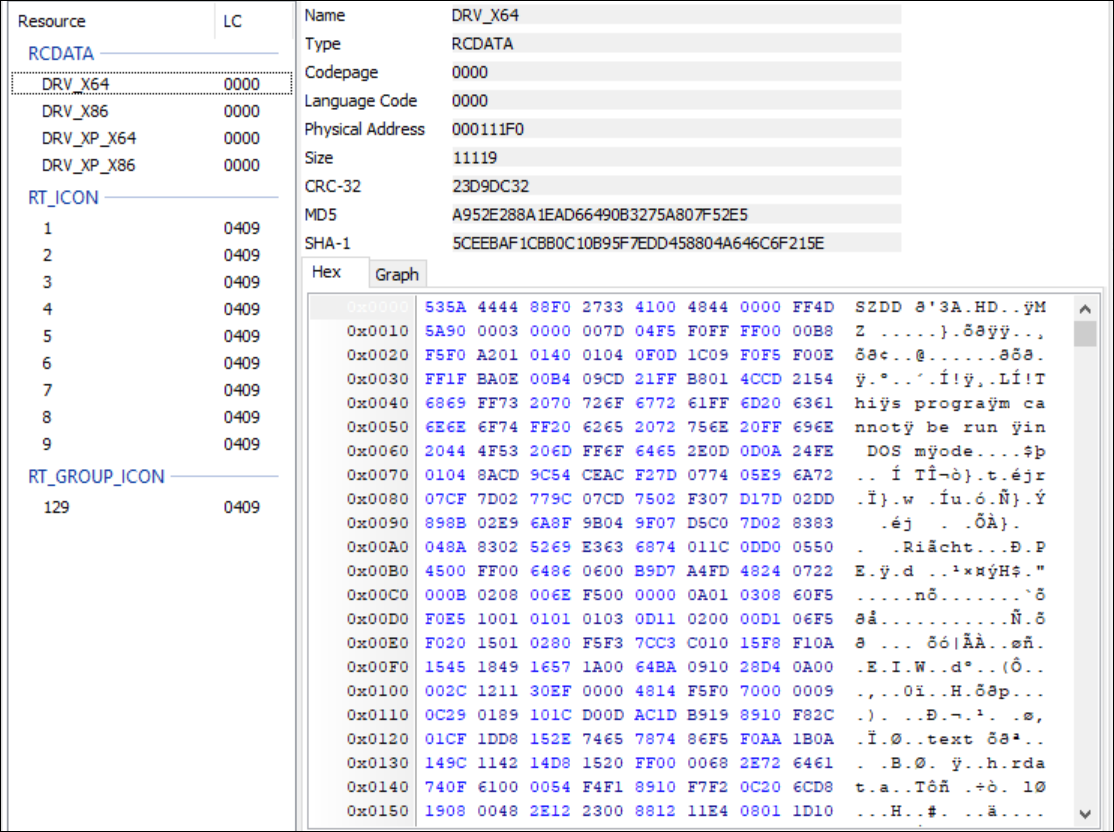

ファイルを覗いてみると、4 つのドライバが中にパッケージ化されていることがわかります。これらのドライバの名前は DRV_X64、DRV_X86、DRV_XP_X64、および DRV_XP_X86 であり、図 3 に示すように、各ファイルの内容は「SZDD」で始まります。これは、これらのドライバが組み込みの MS-DOS の「compress.exe」で圧縮されていることを示しています。

図 3 – 圧縮されたドライバ

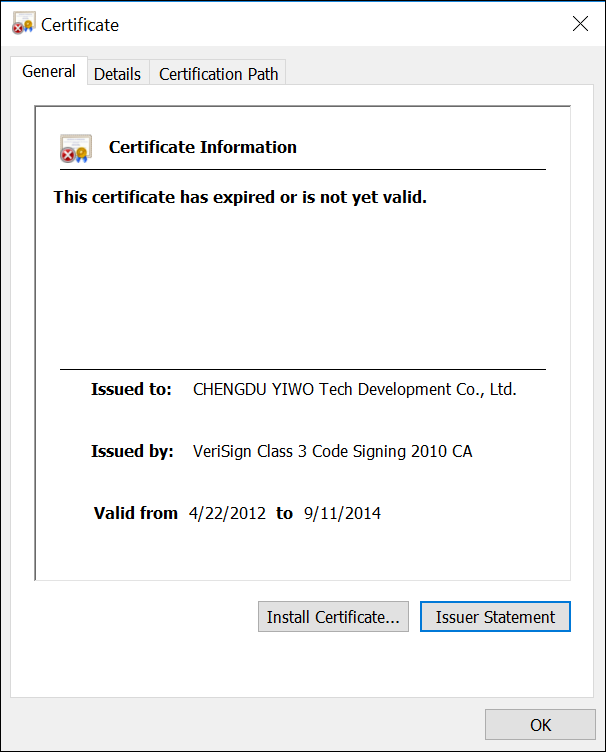

各ドライバが抽出され、被害システム上で個別のファイルとして保存されたら、7-Zip などの解凍プログラムを使用してファイルを解凍し、その中身を明らかにすることができます。各ドライバには、図 4 に示す、CHENGDU YIWO Tech Development Co. Ltd. 社用の期限切れの証明書が含まれます。インターネットで検索すると、この証明書は EaseUS Data Recovery Wizard というディスク回復ソフトウェアプログラムに関連していることがわかります。

図 4 – CHENGDU YIWO Tech Development の証明書

ワイパーの動作

ワイパーが実行されるには、管理者としてファイルを起動する必要があります。また、システムの再起動を引き起こすには、ファイル名の最初の文字が C でなければなりません。

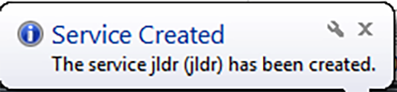

図 5 に示すように、起動直後に、4 文字のランダムな名前の新しいサービスの実行が開始されます。

図 5 – ランダムな 4 文字の名前のサービスの開始

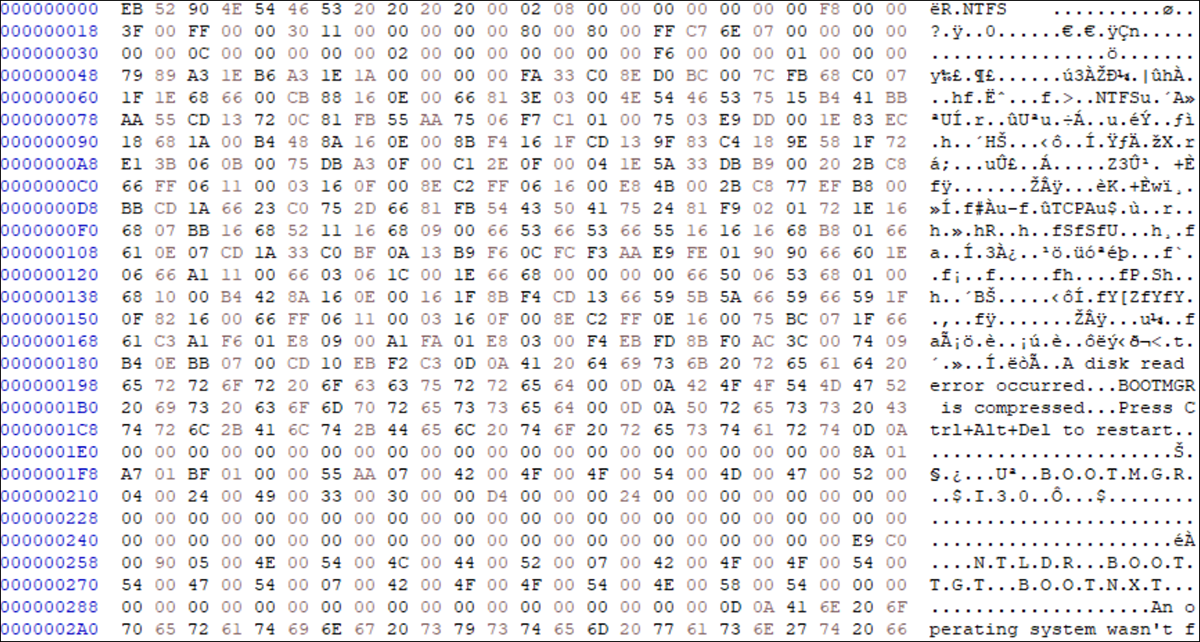

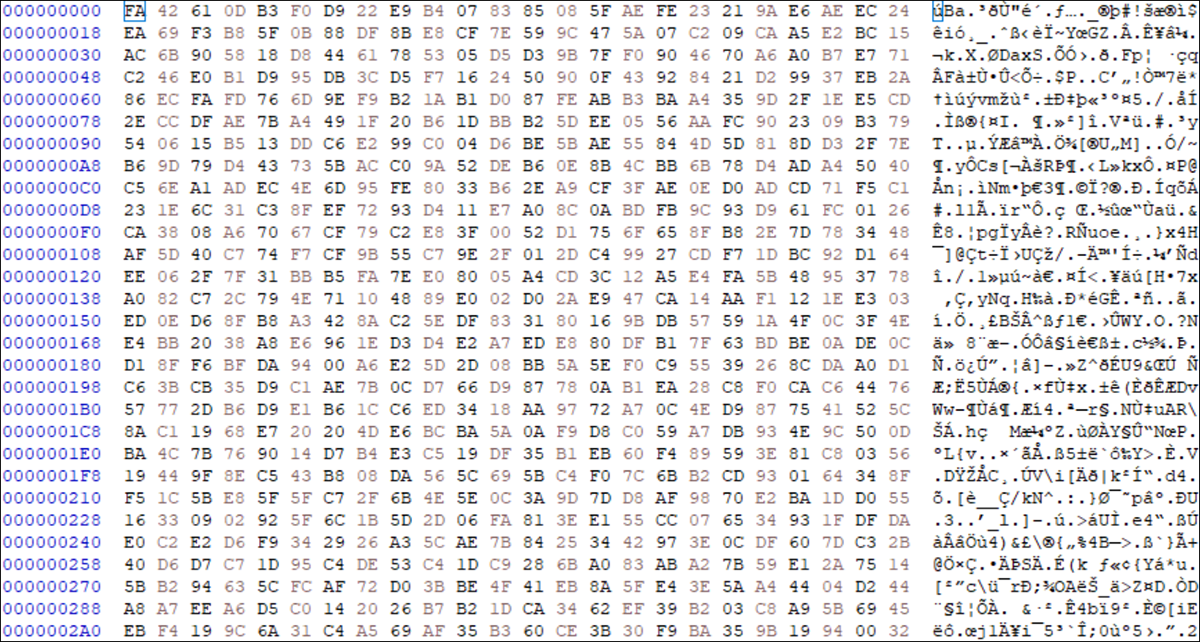

起動前後に、HxD などのバイナリエディタを使用して、HermeticWiper が C:\ ディスクにもたらす損害を確認することができます。実行前は、(図 6 に示すように)NTFS フォーマットのドライブの始まりを表す標準のバイトである 52 90 4E 54 46 53 20 を確認できます。HermeticWiper の実行が開始されると、図 7 に示すように、これらのバイトが破損されます。この悪質なワイパーは、実行されている間、これらの値を変更し続けます。

図 7 – HermeticWiper が実行された後の C:\ ドライブ

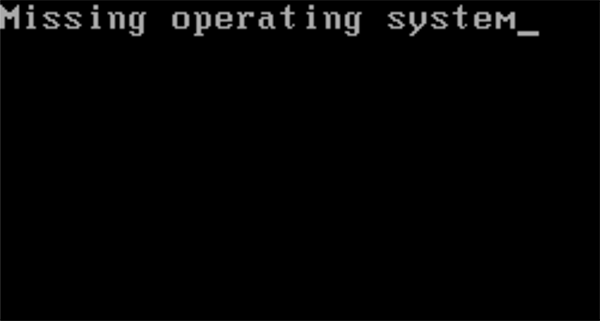

C:\ ドライブの破損が完了すると、HermeticWiper は被害システムを再起動し、恐ろしいブルースクリーンエラー(BSOD)を発生させます。再起動を再度試みると、図 8 に示すように、オペレーティングシステムが存在しないことを示す新たなメッセージで迎えられます。C:\ ドライブは消去されたため、システムは動作不能な状態になっています。

図 8 – 再起動時にユーザーが最も見たくないメッセージ

ドライバの読み込みとディスクの消去

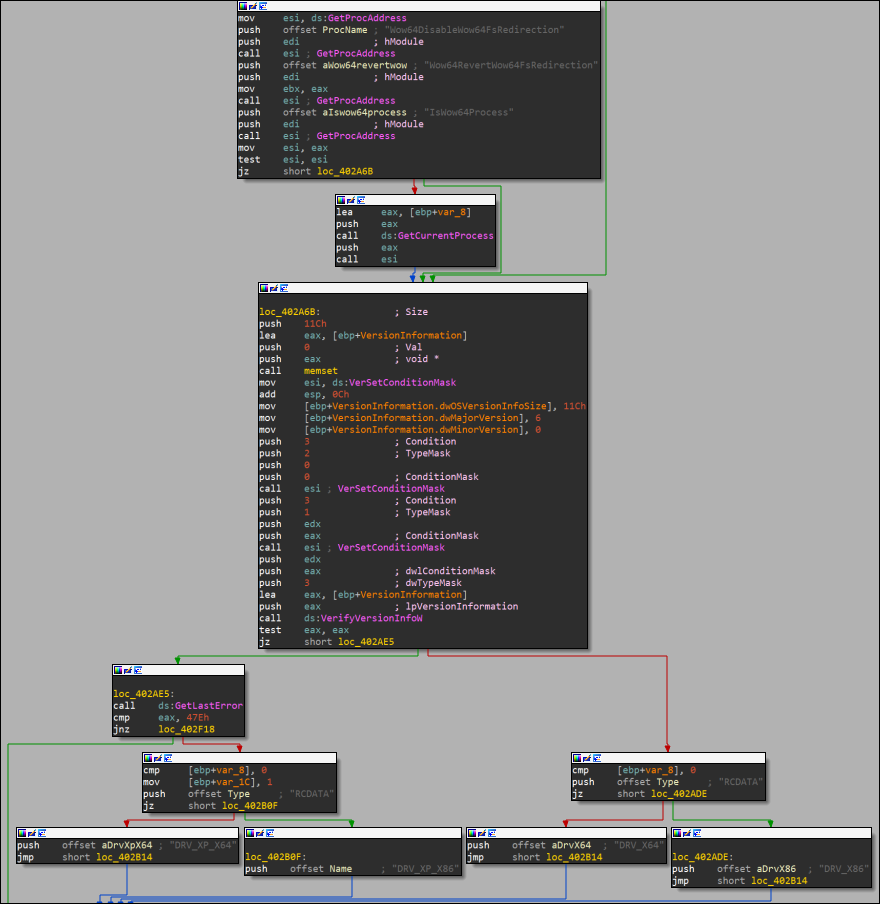

話を戻して、EaseUS Data Recovery Wizard を見てみましょう。このウィザードはマルウェアにより圧縮されたドライバとして読み込まれます。ワイパーにはこのドライバの 4 つのコピーが含まれ、それぞれ異なる OS バージョン(Windows XP と Windows 7+)およびアーキテクチャ(32 ビットと 64 ビット)に対応しています。図 9 に示すように、正しいドライババージョンの起動を選択できるように、ワイパーはまずシステム情報を読み込む必要があります。

図 9 – HermeticWiper によるドライバの選択

OS が識別されると、対応する圧縮されたドライバが読み込まれます。

- DRV_X64 – Windows 7+ 64 ビット

- DRV_X86 – Windows 7+ 32 ビット

- DRV_XP_X64 – Windows XP 64 ビット

- DRV_XP_X86 – Windows XP 32 ビット

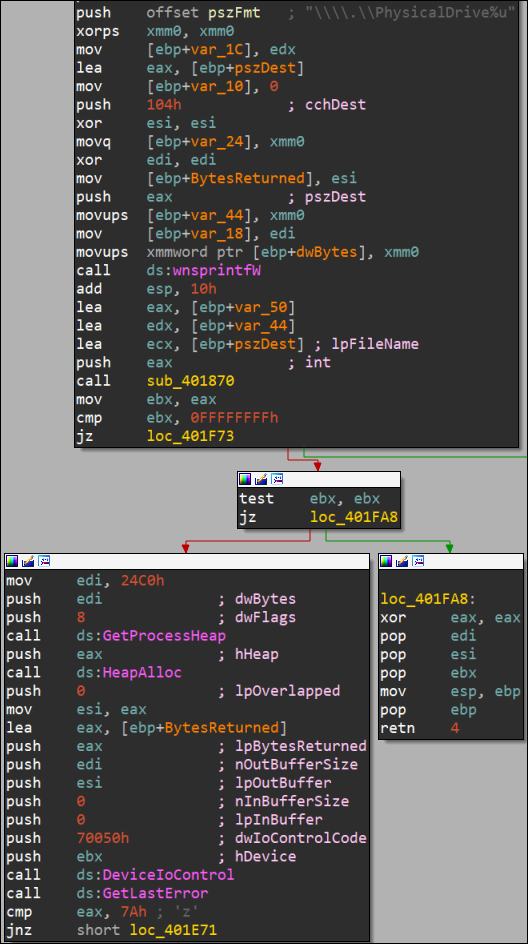

続いて、LZMA アルゴリズムでドライバが解凍されます。図 10 に示すように、HermeticWiper は被害ディスクのパーティションについての情報を取得するための PhysicalDriveID の検索などのファイル操作に「DeviceIoControl」を使用します。

図 10 – PhysicalDriveID の検索

ドライブ情報が読み込まれると、CryptGenRandom 関数により、マスターファイルテーブルのフィールド、$Bitmap と $LogFile ファイル、再帰的に AppData、MyDocuments、Desktop、および Documents and Settings フォルダ、そして MBR 内のデータの上書きが開始されます。ランダムなバイトでのこれらのデータの上書きが完了すると、システムが自動的に再起動します。ただし、ディスク上のほぼすべてのデータが消去されているため、今回は起動できません。このようにして、被害者のデバイスは回復不能な状態に陥ります。

ランサムウェアコンポーネント

被害者のシステムやインフラストラクチャを破壊して停止させるという本当の使命を攻撃者が実行する時間を稼ぐために、被害者を混乱させ、誤った方向に導くことを目的とした多くのシナリオで、おとりやフォルスフラグが使用されています。

HermeticWiper のおとりを詳しく見てみましょう。

サンプルのハッシュ値: 4DC13BB83A16D4FF9865A51B3E4D24112327C526C1392E14D56F20D6F4EAF382

AVAST 社によると、誤った方向に導くためのツールとして、ワイパーにはランサムウェアコンポーネントが含まれることがあります。このランサムウェア(「Go」プログラミング言語で書かれた)が起動すると、典型的なランサムウェアの動作が実行されます。ファイルの暗号化に伴い、被害者のデバイスの CPU 使用率は 100% に跳ね上がります。暗号化されたファイル名の拡張子は「.encryptedJB」に変更されます。

ただし朗報もあります。HermeticWiper で使用されている暗号化は強力ではなく、被害者がマシンから回収できたファイルに対して使用できる、無料の復号プログラムがすでに提供されています。

まとめ

HermeticWiper は、検知を回避するために作成者が費やした労力が他のワイパーとは異なります。このマルウェアは、被害者のマシンを破壊することを目的として作成されています。HermeticWiper は最初にウクライナを標的としていることが確認されましたが、現在は他国の組織にも広がっていることが報告されています。このような波及は、ウクライナ以外の国々の多数の組織に被害を及ぼした NotPetya 攻撃でも見られました。

ランサムウェアなどの金銭目的のマルウェアはよく目にしますが、データの破壊目的でのみ存在するワイパーも、個々の組織または標的の地域内の産業全体をまひさせることを目的とする悪質な攻撃者にとって便利なツールとなっています。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

rule HermeticWiper{ meta: strings: $sd1 = "DRV_X64" wide $c = { 0C 48 73 28 73 AC 8C CE BA F8 F0 E1 E8 32 9C EC } $x = { 53 5A 44 44 88 F0 27 33 41 00 48 ?? 00 00 FF 4D condition: } |

侵入の痕跡(IOC)

HermeticWiper 06086C1DA4590DCC7F1E10A6BE3431E1166286A9E7761F2DE9DE79D7FDA9C397 3C557727953A8F6B4788984464FB77741B821991ACBF5E746AEBDD02615B1767 2C10B2EC0B995B88C27D141D6F7B14D6B8177C52818687E4FF8E6ECF53ADF5BF 0385EEAB00E946A302B24A91DEA4187C1210597B8E17CD9E2230450F5ECE21DA 1BC44EEF75779E3CA1EEFB8FF5A64807DBC942B1E4A2672D77B9F6928D292591 4AA186B5FDCC8248A9672BF21241F77DD395872EC4876C90AF5D27AE565E4CB7 Resource.zip – contains the wiper 92B9198B4AED95932DB029236CB8879A01C73494B545BCACB1ED40596D56990C DRV_X64 - Windows 7+ 64-bit E5F3EF69A534260E899A36CEC459440DC572388DEFD8F1D98760D31C700F42D5

96B77284744F8761C4F2558388E0AEE2140618B484FF53FA8B222B340D2A9C84 DRV_X86 - Windows 7+ 32-bit B01E0C6AC0B8BCDE145AB7B68CF246DEEA9402FA7EA3AEDE7105F7051FE240C1

8C614CF476F871274AA06153224E8F7354BF5E23E6853358591BF35A381FB75B DRV_XP_X64 - Windows XP 64-bit B6F2E008967C5527337448D768F2332D14B92DE22A1279FD4D91000BB3D4A0FD

23EF301DDBA39BB00F0819D2061C9C14D17DC30F780A945920A51BC3BA0198A4 DRV_XP_X86 - Windows XP 32-bit FD7EACC2F87ACEAC865B0AA97A50503D44B799F27737E009F91F3C281233C17D

2C7732DA3DCFC82F60F063F2EC9FA09F9D38D5CFBE80C850DED44DE43BDB666D Ransom Component 4DC13BB83A16D4FF9865A51B3E4D24112327C526C1392E14D56F20D6F4EAF382

|

BlackBerry によるサポート

もし HermeticWiperのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。

https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp