原文のブログはこちらからご覧いただけます。

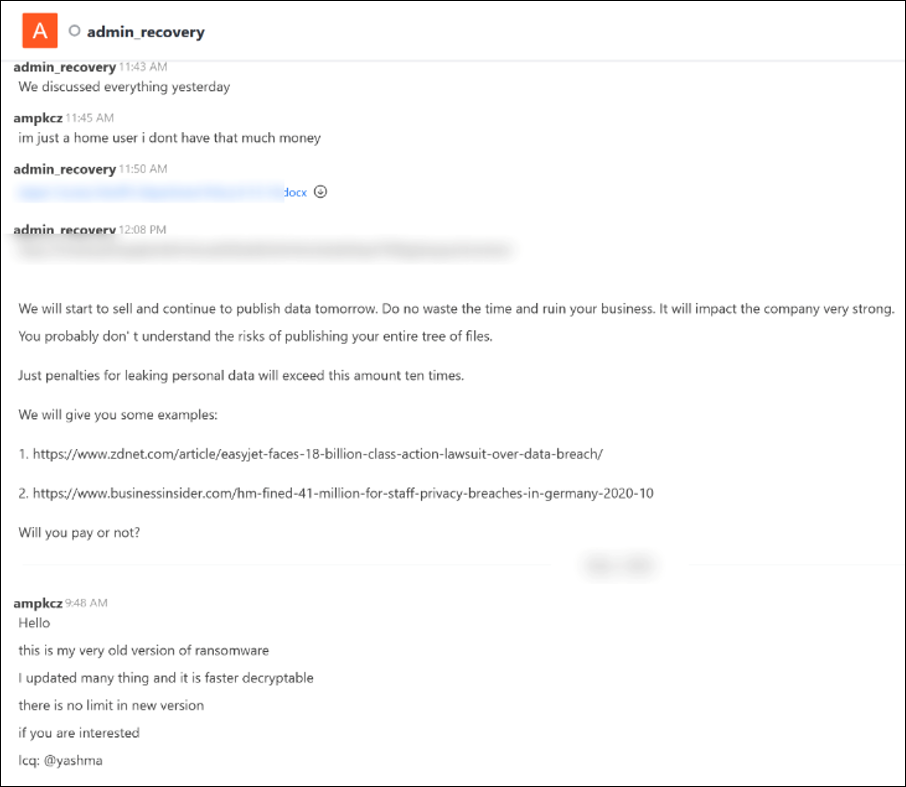

新しいマルウェアが作られる舞台裏を見る機会はそうそうありませんが、実際に出会ったときには、脅威アクターの仕事を垣間見るという興味深い体験をすることになります。実際に、ランサムウェアの犯人と被害者とのオンライン上でのやり取りを垣間見る機会があり、Chaos マルウェアの出自に関する新たな知見が得られたことで、Onyx と Yashma というランサムウェアの亜種の両方につながるねじれた系譜が明らかになりました。

CylancePROTECT®︎が Yashmaランサムウェア をブロックする様子は、次の動画をご確認ください。

ヒントは、脅威アクターのリークサイトで行われた、最近の被害者と、Onyx ランサムウェアの背後にいる脅威グループとの間の会話の中から見えてきました。この会話に Chaos ランサムウェアビルダーキットの作者だと主張する人物が加わり、Onyx はその作者自身の Chaos v4.0 Ransomware Builder から作成されたものだと明かしたのです。さらに作者は Chaos ランサムウェアの最新版を宣伝しています。現在「Yashma」と改名されているものです。

Chaos の作者が明確な意図を持って Onyx が模倣だと「暴露」したことは、Chaos の出自を考えると、とりわけ皮肉なことです。この脅威が初めて現れたときには、Ryuk の .NET 版だと称し、その GUI に Ryuk のブランドを標示して、Ryuk ランサムウェアから利益を奪おうとしたのです。しかし、この下手な手口に対する反応は大変否定的で、脅威の作成者は Ryuk の振りをやめ、すぐに新しい作品のブランドを「Chaos」に変えることになりました。

図 1 :Onxy ランサムウェアのリークサイトでのチャットのスクリーンキャプチャ。Chaos マルウェアの作者だと主張する人物のコメントがある。

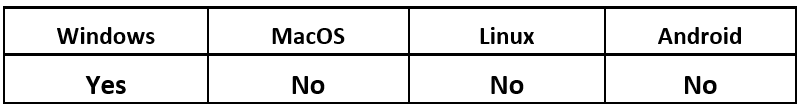

オペレーティングシステム

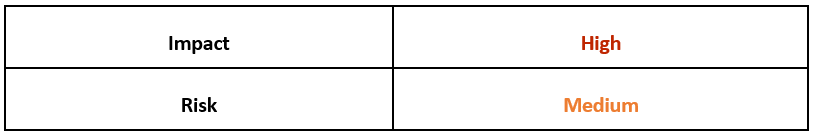

リスクと影響

技術的解析

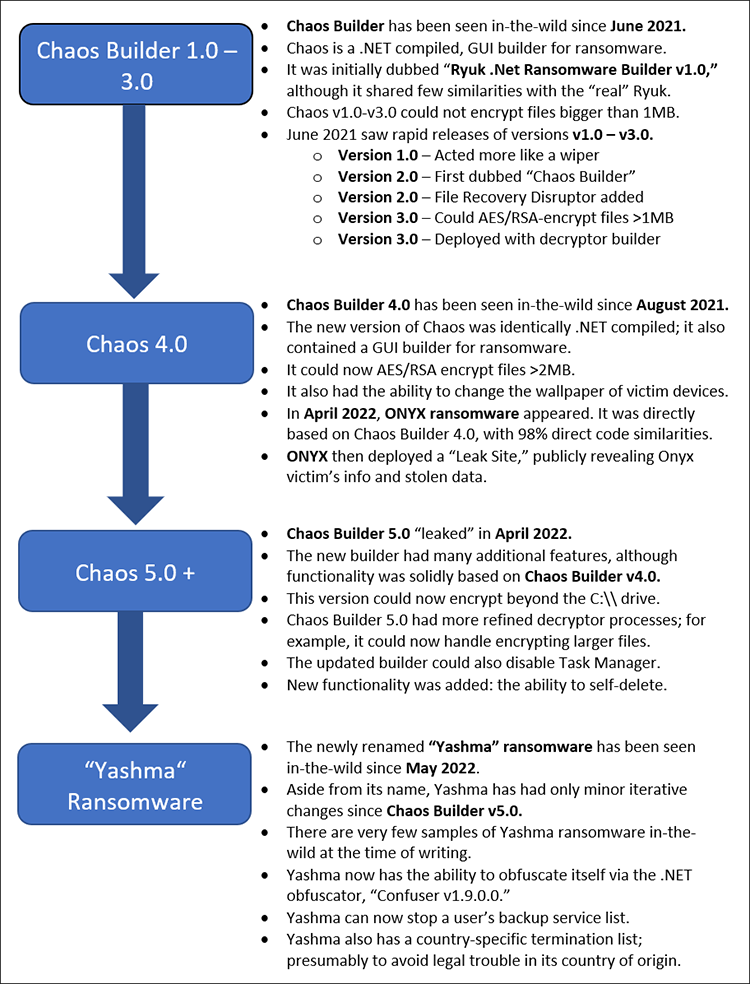

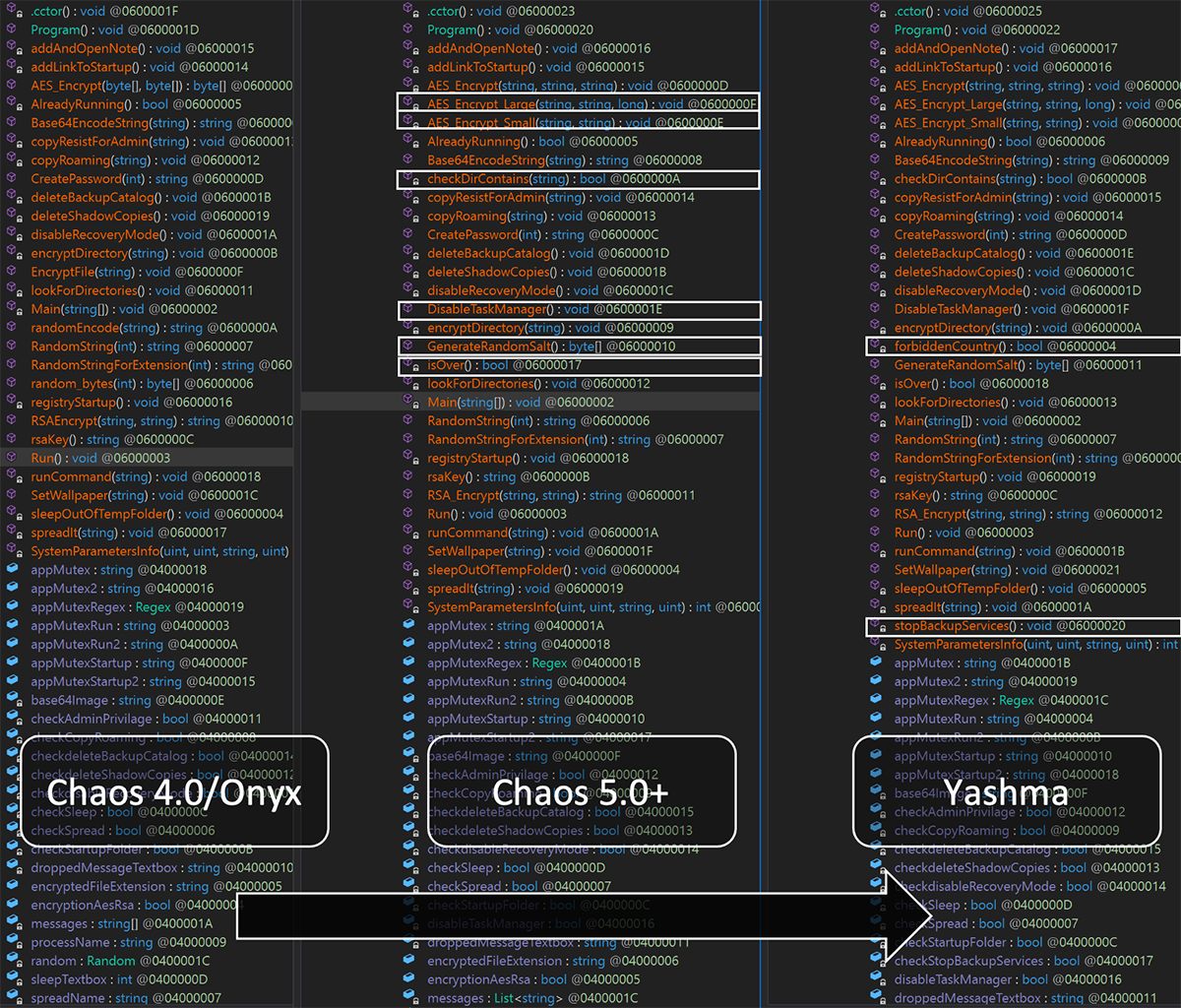

Chaos ランサムウェアビルダーが出回り始めてから 1 年しか経過していませんが、Yashma は、このマルウェアの第 6 版(v6.0)だと主張しています。BlackBerry の Research & Intelligence チームは、最初の「Ryuk .NET Builder」(Chaos v1.0)から最新の「Yashma Ransomware Builder」(Chaos v6.0)までの、それぞれの改版を通した横方向の進化を確認しています。

図 2 は、過去 12 か月間におけるこのマルウェアビルダーの開発状況を時系列で表したもので、特徴やこの短期間での進展がわかります。

図 2 :Chaos/ Yashma マルウェアの時系列推移

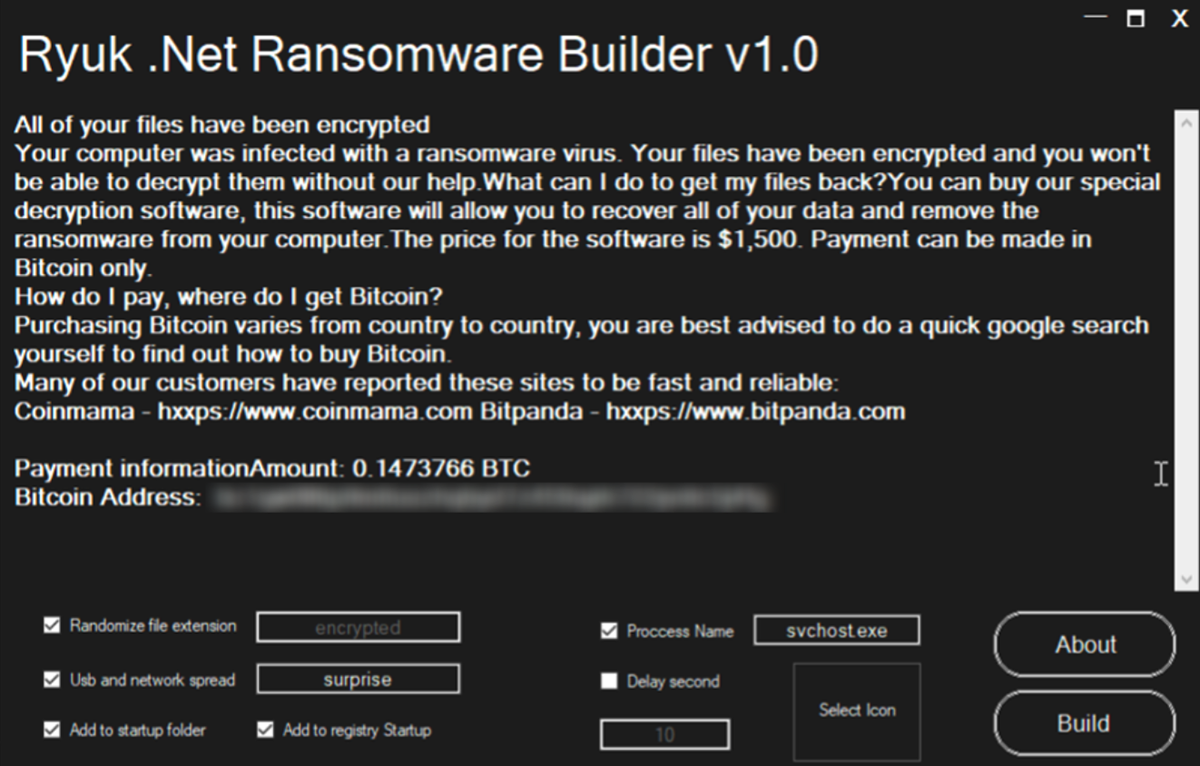

Chaos v1.0

Chaos ランサムウェアの最初のバージョンは「Ryuk .Net Ransomware Builder v1.0」という名前でした。この脅威は、早ければ 2021 年 6 月にはダークウェブのフォーラムで宣伝されており、悪名高いランサムウェアファミリー Ryuk の .NET でコンパイルされたビルダーだと称していました(図 3)。

このファイルは基本的な .NET コンソールであり、これを使って後に Chaos ランサムウェア として知られるようになるサンプルを生成することができます。また、カスタマイズされた脅迫状を作成する機能もあります。

図 3 :Ryuk .NET (Chaos) Ransomware Builder v1.0 のパネル

このビルダーの宣伝を Ryuk と称してダークウェブで行ったことで、サイバーセキュリティとリバースエンジニアリングのコミュニティによる解析と調査の活動が刺激されました。しかし、本物の Ryuk ランサムウェアや、この悪名高い脅威を作成した Wizard Spider グループとの具体的な関連は発見できませんでした。Ryuk の後継者だと主張することで、このランサムウェアの悪名に便乗しようとしたのでしょう。

Ryuk の威を借る試みにより注目を集めましたが、反応は否定的なものでした。ダークウェブの多くのフォーラムのユーザーたちは、この紛らわしい名前を付けたことで作者を非難しました。この悪評が効いたのか、数週間で Chaos というブランドに変更され、すぐに Chaos V2.0 と Chaos V3.0 がリリースされました。

この初期の「ランサムウェアビルダー」が生成したマルウェアはかなり初歩的なもので、一般的なランサムウェアに期待される機能を備えていませんでした。その結果、意図せず破壊ツールやワイパーのような動作をしていました。

このビルダーで生成されたマルウェアの機能は、以下のようにシンプルなものでした。

- 影響を受けるファイルの拡張子をランダム化する(デフォルト: [a-z A-Z 0-9]{4})。

- 自身を %AppData% の指定されたプロセス名にコピーする(デフォルト: svchost.exe)。

- 被害者のスタートアップフォルダに .LNK ファイルを作成する。

- 次の場所に RegKey を追加する。

- SOFTWARE\\Microsoft\\Windows\\CurrentVersion\Run

- キー:Microsoft Store

- 値:%Current Path/Location%

- 接続されている USB ドライブを介して自身の拡散を試みる。

- スリープ機能や遅延機能を実行する。

このマルウェアは被害者の C:\ ドライブだけを標的にして、次のフォルダを探します。

|

|

|

|

|

|

|

|

|

|

|

|

初歩的なものではありませんが、暗号化対象のファイル拡張子が 100 以上ありました。.DLL、.EXE、.LNK、.INI など、暗号化の対象としない拡張子のリストも持っていました。これは、必要なシステムファイルを暗号化してしまい、被害者のデバイスをクラッシュさせることを避けるためと思われます。

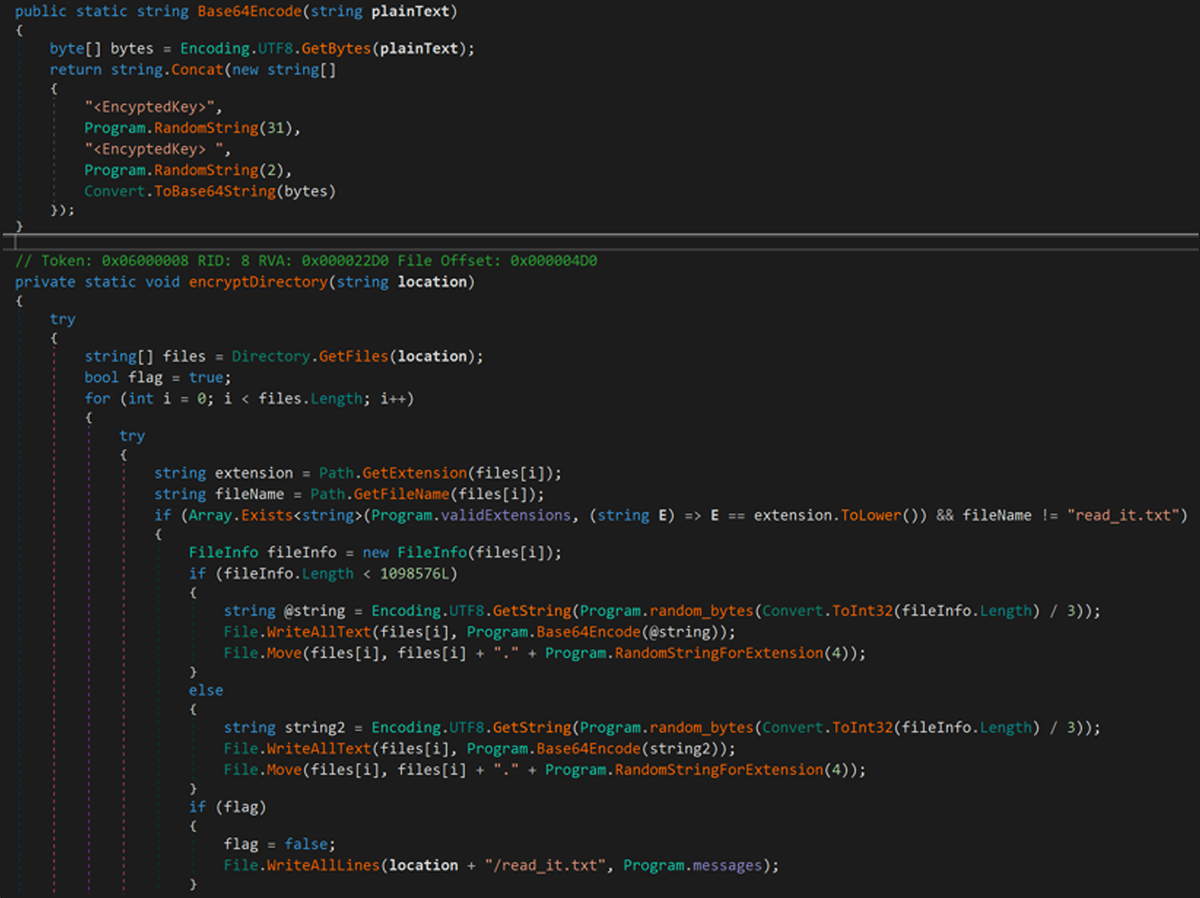

Chaos の最初のエディションでは、標的のファイルを暗号化するのではなく、ランダム化された Base64 文字列で上書きしていました。この処理ではファイルの元の内容が失われ(図 4)、復旧が不可能であることから、Chaos はランサムウェアではなくワイパーになっています。

これとは違い、本物の Ryuk は AES/RSA-256 の暗号を使用しています。

図 4 :Chaos v1.0 / Ryuk .NET Builder の暗号化ルーチン

Chaos の影響を受けたフォルダには、「read_it.txt」という脅迫状が置かれます。ここは、すべてのバージョンで詳細なカスタマイズが可能であり、脅迫文として任意のテキストを含めることができます。デフォルトの脅迫文は、Chaos Ransomware Builder のすべてのバージョンで比較的変わらず、作者と思われる人物の Bitcoin ウォレットへの参照が含まれています。

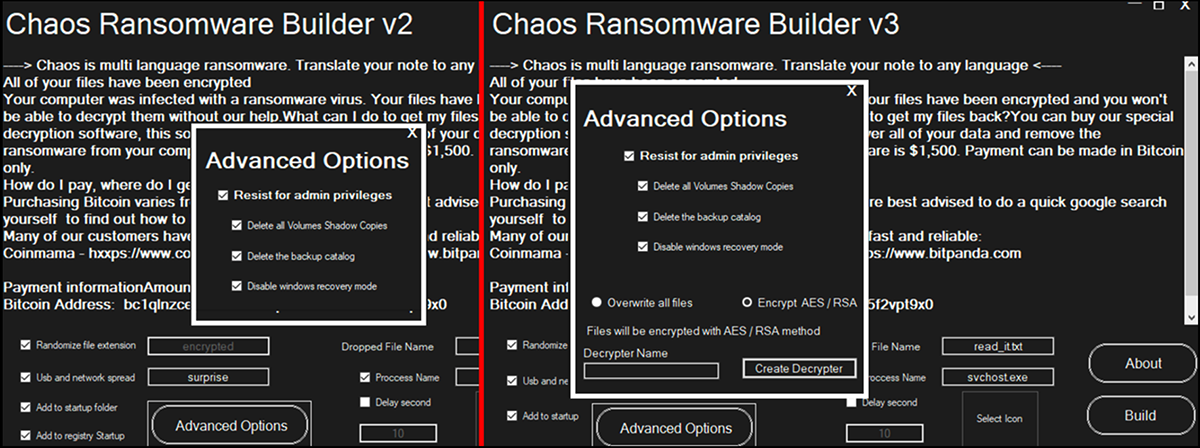

Chaos v2.0 から v3.0

Chaos マルウェアのブランド変更が行われた後、2 番目のバージョンは最初のバージョンよりも洗練されたものになり、より先進的な脅威に期待される高度なオプションを備えていました(図 5)。また、実際の機能はファイルワイパーのままでありながら、ランサムウェアだと(偽って)称していました。

図 5 :Chaos v2.0 と Chaos v3.0 のビルダー

2 番目のバージョンには機能が追加され、以下を実行する高度なランサムウェアのサンプルを生成するようになりました。

- シャドウコピーの削除

- バックアップカタログの削除

- Windows リカバリモードの無効化

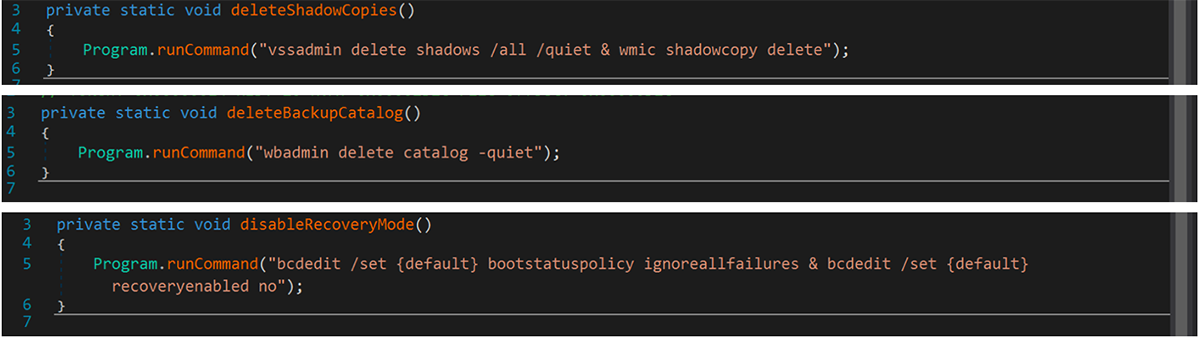

図 6 :Chaos v2.0 のファイル復旧妨害

Chaos v2.0 ではこうしたファイル復旧を妨害する機能が追加されましたが、ベースは依然として Chaos v1.0/Ryuk .NET Builder でした。そのためコアの暗号化機能には変わらず、図 4 の同じ暗号化ルーチンが使われていました。

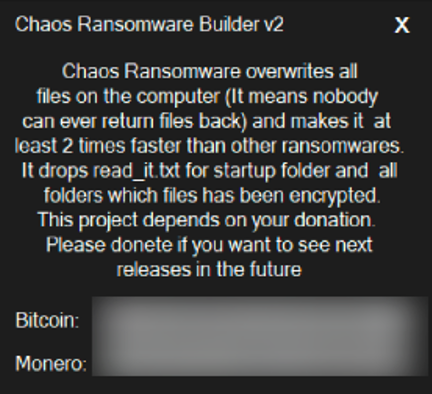

つまり、実際には本物のランサムウェアではなく破壊ツールのままであり、身代金を支払ってもファイルの復旧が行われることはありません。皮肉なことに、このことを Chaos v2.0 の作者はビルダーの [About] セクションで言及すらしています(図 7)。実際、作者は機能の不足に言及しており、その結果として高速になっていることを売りにしています(ファイルの破壊が暗号化より 2 倍高速なのは当然でしょう)。

図 7 :Chaos Builder v2.0 の [About] セクション

1 か月もたたずに Chaos v3.0 がリリースされ、ようやくファイル暗号化の機能が追加されました。これは、影響を受けたファイルを復旧する復号ツールの開発ができたことを意味します。

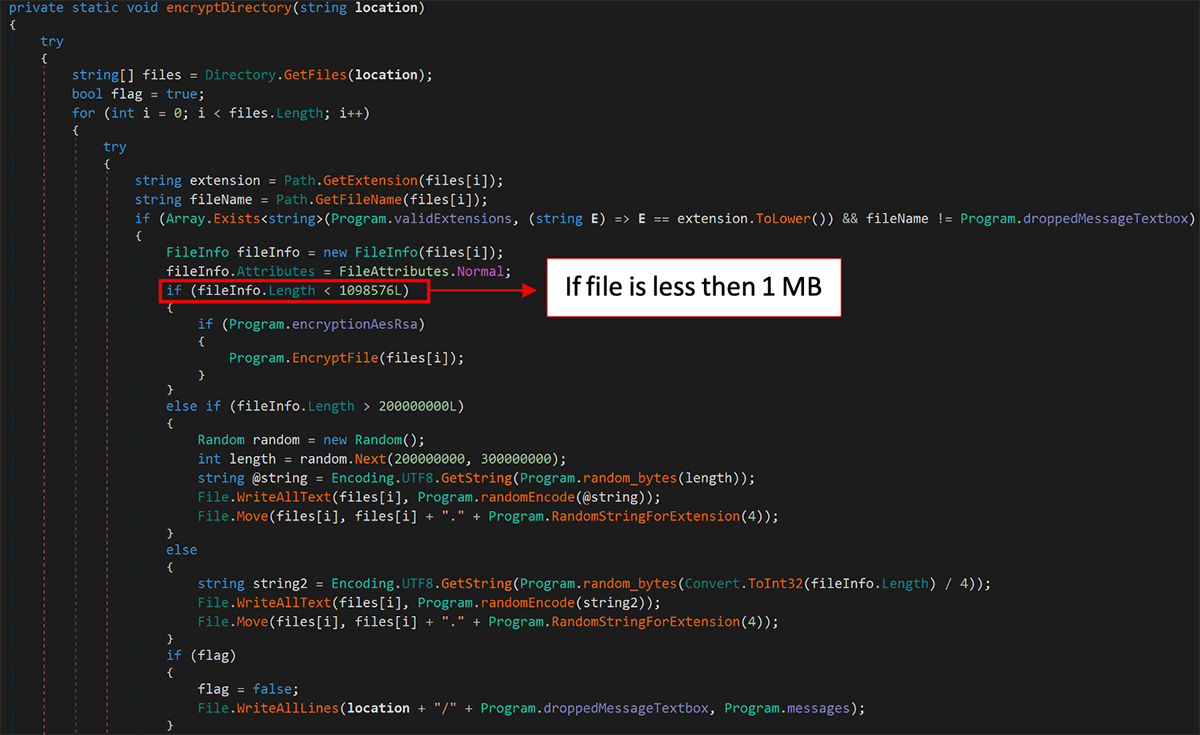

Chaos v3.0 ビルダーは従来のランサムウェアと同様の動作をするようになりましたが、それでも暗号化できるファイルのサイズは 1 MB 未満です。写真や動画のような大きなファイルに対しては、以前のように破壊ツールとして動作していました。

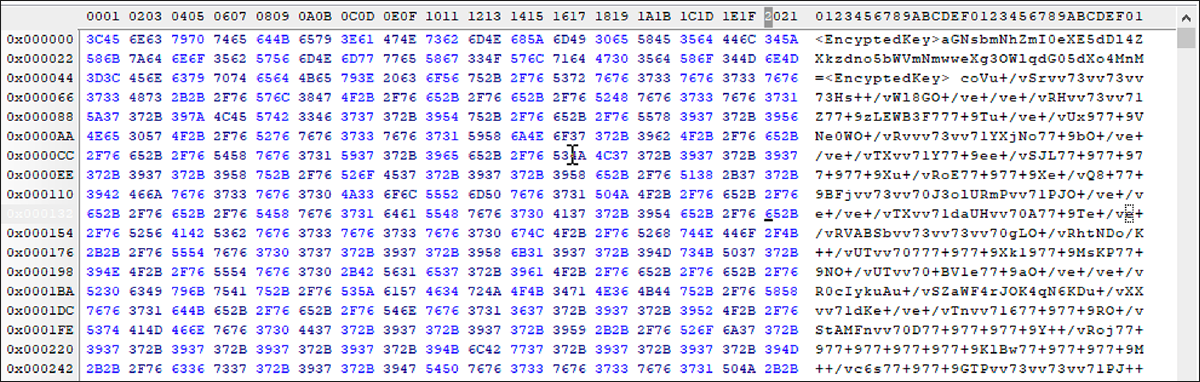

新しいバージョンの Chaos で暗号化されたファイルの先頭には「暗号化キー」が追加されます(図 8)。このキーはランサムウェアの作成時に生成されます。

図 8 :Chaos v3 によって暗号化されたファイル

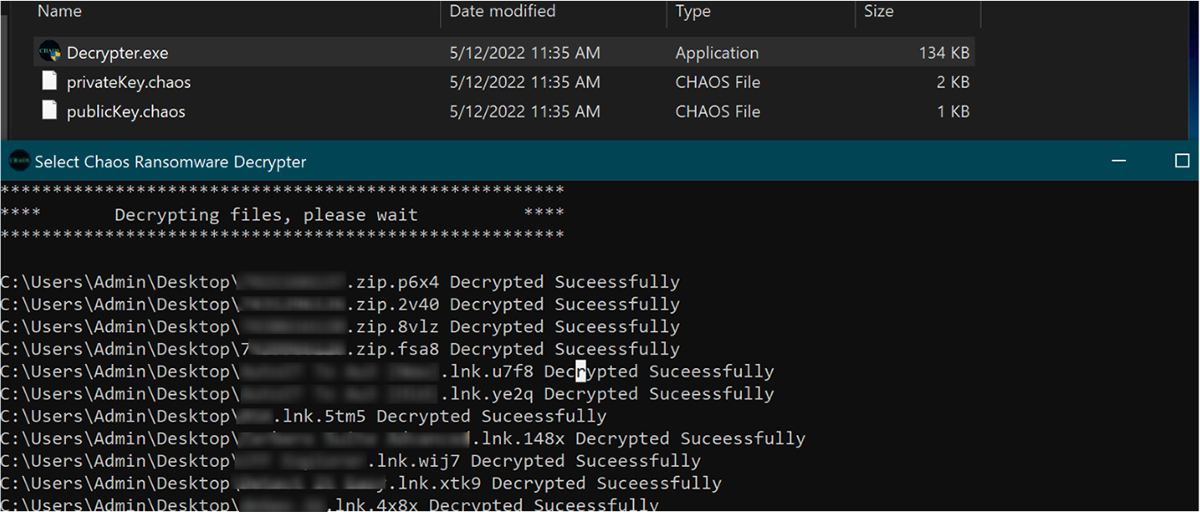

マルウェアの復号ツールは、このキーを使って被害を受けたファイルを復旧します(図 9)。ただし、1 MB を超えるファイルは以前のバージョンと同じように上書きされるので、復旧不能な状態で残されます。

図 9 :動作中の Chaos 3.0 の復号ツール

1 MB 未満のファイルは関数 EncryptFile に渡され(図 10)、AES-256 で暗号化されます。

図 10 :Chaos v3.0 の暗号化ルーチン

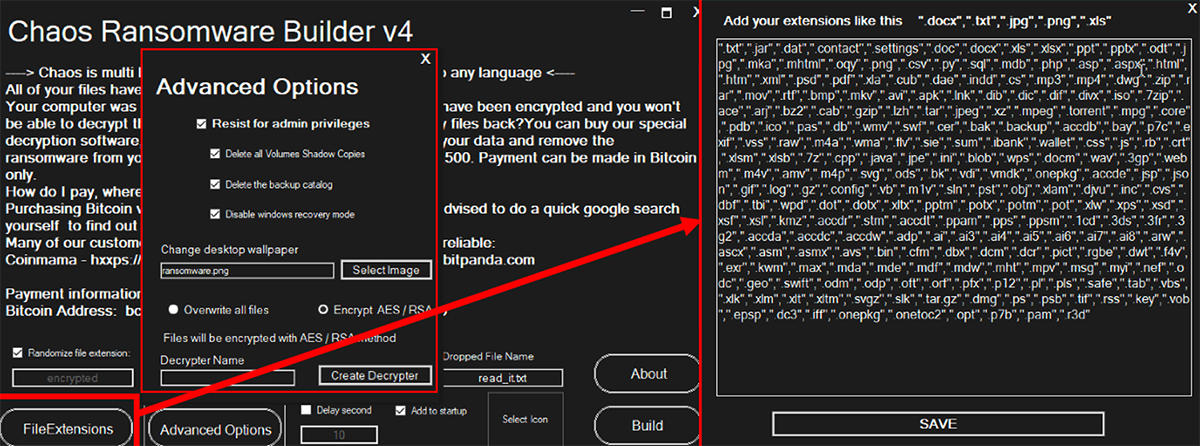

Chaos 4.0 / Onyx

作者は猛スピードで改良を進め、すぐに Chaos v4.0 をリリースしました。Chaos Builder の前のエディションと同じように、「Chaos Ransomware Builder v4」で作成されたマルウェアは、Chaos 3.0 のサンプルよりも、特に AES/RSA 暗号化ルーチンの使用に関して改良が行われていました(図 10)。

これにより、少し大きな(2.1 MB までの)ファイルの暗号化に対応できるランサムウェアを作成できるようになりましたが、残念なことに、それよりも大きなファイルは依然として上書きされていました。

Chaos 4.0 で追加された機能には次のものがあります(図 11)。

- 被害者のデスクトップの壁紙を変更する機能

- カスタマイズ可能なファイル拡張子リスト

- 暗号化の互換性の向上

図 11 :Chaos v4.0 のパネル

Chaos v4.0 は数か月間出回っていましたが、2022 年 4 月に Onyx という脅威グループが武器化したことで悪名が高まりました。

この脅威グループは被害組織のネットワークに侵入し、価値のあるデータを盗んでから、Chaos Builder v4.0 をベースに自らのブランドとした「Onyx ランサムウェア」を放ちます。これを確認するため、Onyx ランサムウェアと称するサンプルのテストを行ったところ、98% が Chaos v4.0 で生成したテストサンプルと一致しました。

Onyx グループは、脅迫状をカスタマイズし、標的とするファイル拡張子のリストを修正しただけで、Chaos v4.0 で作成した他のサンプルと差別化できるような修正はほとんど見られませんでした。

Onyx でカスタマイズされたファイル拡張子リスト |

|||||||

.txt |

.jar |

.dat |

.contact |

.settings |

.doc |

.docx |

.xls |

.xlsx |

.ppt |

.pptx |

.odt |

.mka |

.mhtml |

.oqy |

.png |

.csv |

.py |

.sql |

.mdb |

.php |

.asp |

.aspx |

.html |

.htm |

.xml |

.psd |

.xla |

.cub |

.dae |

.indd |

|

.cs |

.mp3 |

.mp4 |

.dwg |

.zip |

.rar |

.mov |

.rtf |

.bmp |

.mkv |

.avi |

.apk |

.dib |

.dic |

.dif |

.divx |

.iso |

.7zip |

.ace |

.arj |

.bz2 |

.cab |

.gzip |

.lzh |

.tar |

.jpeg |

.xz |

.mpeg |

.torrent |

.mpg |

.core |

.pdb |

.ico |

.pas |

.db |

.wmv |

.swf |

.cer |

.bak |

.backup |

.accdb |

.bay |

.p7c |

.exif |

.vss |

.raw |

.m4a |

.wma |

.flv |

.sie |

.sum |

.ibank |

.wallet |

.css |

.js |

.rb |

.crt |

.xlsm |

.xlsb |

.7z |

.cpp |

.java |

.jpe |

.ini |

.blob |

.wps |

.docm |

.wav |

.3gp |

.webm |

.m4v |

.amv |

.m4p |

.svg |

.ods |

.bk |

.vdi |

.vmdk |

.onepkg |

.accde |

.jsp |

.json |

.gif |

.log |

.gz |

.config |

.vb |

.m1v |

.sln |

.pst |

.obj |

.xlam |

.djvu |

.inc |

.cvs |

.dbf |

.tbi |

.wpd |

.dot |

.dotx |

.xltx |

.pptm |

.potx |

.potm |

.pot |

.xlw |

.xps |

.xsd |

.xsf |

.xsl |

.kmz |

.accdr |

.stm |

.accdt |

.ppam |

.pps |

.ppsm |

.1cd |

.3ds |

.3fr |

.3g2 |

.accda |

.accdc |

.accdw |

.adp |

.ai |

.ai3 |

.ai4 |

.ai5 |

.ai6 |

.ai7 |

.ai8 |

.arw |

.ascx |

.asm |

.asmx |

.avs |

.bin |

.cfm |

.dbx |

.dcm |

.dcr |

.pict |

.rgbe |

.dwt |

.f4v |

.exr |

.kwm |

.max |

.mda |

.mde |

.mdf |

.mdw |

.mht |

.mpv |

.msg |

.myi |

.nef |

.odc |

.geo |

.swift |

.odm |

.odp |

.oft |

.orf |

.pfx |

.p12 |

.pl |

.pls |

.safe |

.tab |

.vbs |

.xlk |

.xlm |

.xlt |

.xltm |

.svgz |

.slk |

.tar.gz |

.dmg |

.ps |

.psb |

.tif |

.rss |

.key |

.vob |

.epsp |

.dc3 |

.iff |

.onetoc2 |

.opt |

.p7b |

.pam |

.r3d |

.dsn |

.dmp |

.qbw |

.imr |

.nd |

.chw |

.spi |

.ep |

.tlg |

.qbb |

.msi |

.eml |

.thmx |

.obi |

.chm |

.pub |

.md5 |

.spf |

.spk |

.idx |

.scc |

.jdk |

.cnt |

.tum |

.dsm |

.reg |

.cfg |

.ldf |

.bat |

.dxf |

.SLDDRW |

.SLDPRT |

.SLDASM |

.mil |

.dlf |

.c4 |

.pdx |

.onepkg |

.url |

.jpg |

|

|

|

|

|

|

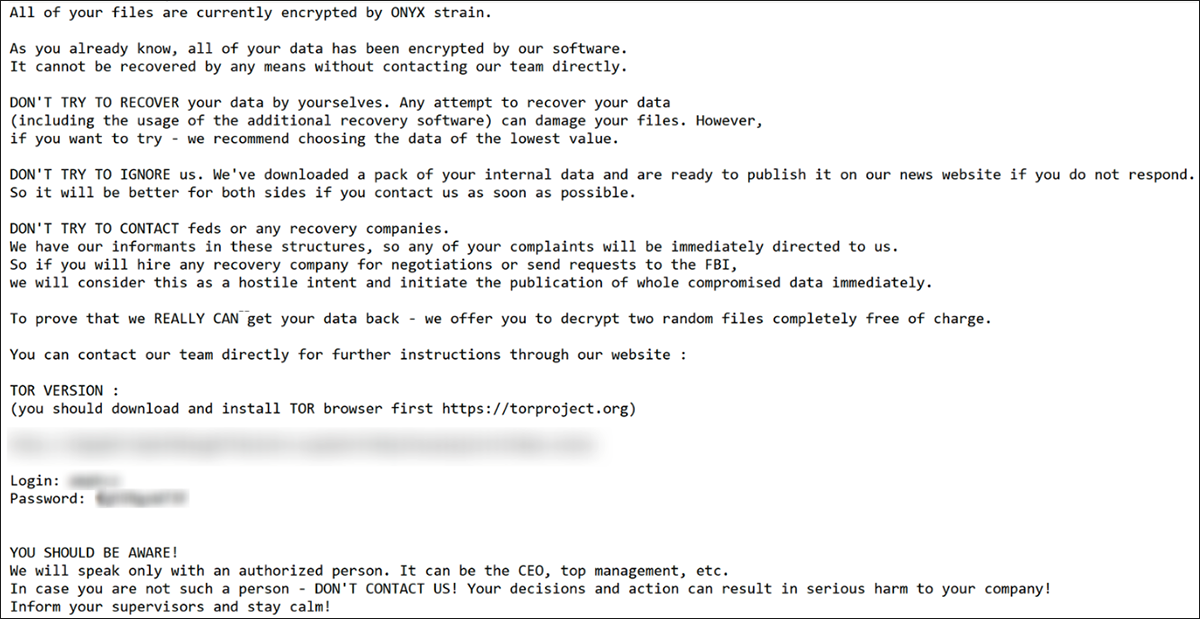

被害者への指示や案内がほとんどない Chaos のデフォルトの脅迫状と異なり、Onyx の背後にいるグループは、匿名の Tor ネットワーク上にある Onion ページでホストされている「Onyx News」というリークサイトを実装し、これを利用して被害者により詳しいデータの復旧方法を提供していました。

Onyx の脅迫状(図 12)には、被害者がログインしてランサムウェア攻撃の背後にいる脅威アクターとの話し合いを行うためのアドレス、ログイン名、パスワードが記載されており、この話し合いでは通常、復号キーの解放の対価として Bitcoin 暗号通貨の支払いが要求されます。

図 12 :Onyx の脅迫状

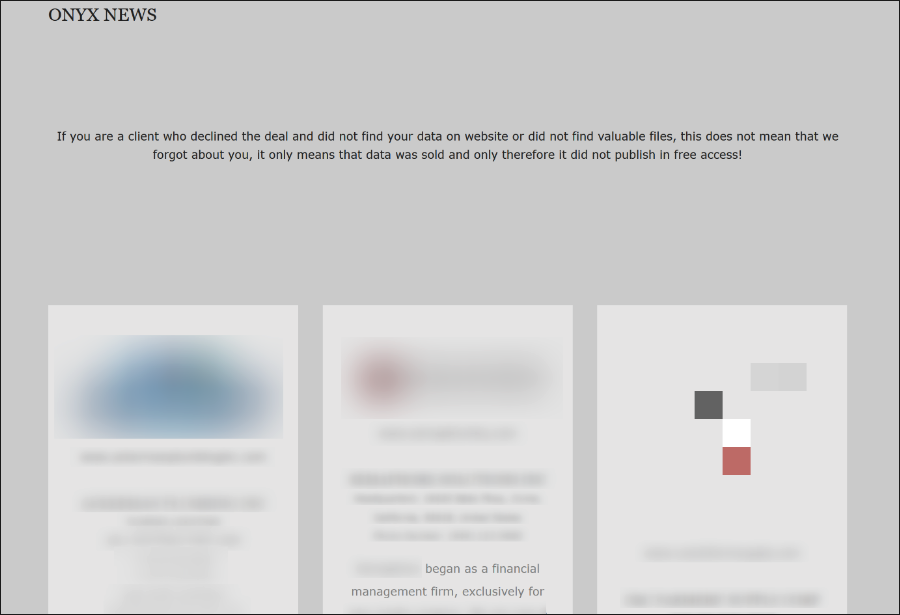

Onyx の背後にいる脅威アクターは被害者のリストを投稿します。リークサイトには、被害者に関する情報とともに、盗んだデータが一般に見える形で掲載されていました(図 13)。

図 13 :Onyx のリークサイト

予想どおり、Onyx には Chaos v4.0 で生成された他の「ランサムウェア」と同じ欠陥がありました。たとえば、暗号化するのは小さなファイルだけで、大きなファイルは復旧不能な状態になります。

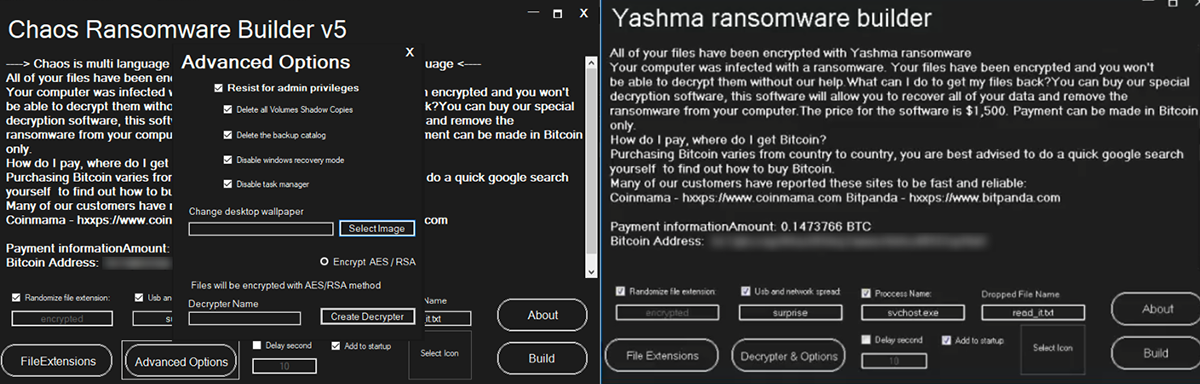

Chaos 5.0 / Yashma

Chaos Ransomware Builder v5.0 は 2022 年初めにリリースされ、これも前のバージョンである Chaos v4.0 をベースに作成されていました。Chaos 5.0 では、2 MB を超えるファイルを回復不能に破壊せず暗号化することができないという、前のバージョンにあった最大の問題を解決しようとしていました。

図 14 :Chaos v5.0 と Yashma の比較

このバージョンの Chaos は、被害者のファイルを AES-256 で暗号化し、各ファイルの最後にキーを付加して暗号化されていることを示します。このキーは、新たに設計された復号ツールでファイルを復号し、元の暗号化されていない状態に戻すために使用されます。

カスタマイズオプションも Chaos v4.0 から変わっておらず、脅威アクターは次のオプションを使用できます。

- カスタムの脅迫状の作成

- 起動時の実行

- 別プロセスとしてのマルウェアの投下

- 実行前の潜伏

- デスクトップの壁紙の設定

- 特定のファイル拡張子の暗号化

- 復旧システムの妨害

- ネットワーク接続を通じたマルウェアの拡散

- カスタムの暗号化ファイル拡張子の選択

- Windows® タスクマネージャーの無効化

単にファイルを破壊していたときよりも、被害者のデバイス上で悪意のある作業を完了するまでの時間はかかりますが、最終的には期待される動作となり、すべてのサイズのファイルが暗号化され、元の暗号化されていない状態に戻す可能性を残しています。

図 15 :Chaos 4.0 から Chaos 5.0、さらに Yashma への進化

Chaos Ransomware Builder v5 のリリース後、6 番目のバージョンは再びブランド変更され、今度は Yashma という名前になりました。

執筆時点で Yashma の実例はほとんど出回っていませんが、これは Chaos v5.0 とほぼ同じ動作をします。「Yashma」バージョンが以前のバージョンから改良されているのは、わずか 2 か所です。

被害者のデバイスで設定されている言語から所在地を判断し、それに基づいて実行を阻止する機能が追加されました。脅威アクターが自国での法的トラブルを回避するために使用することの多い方法です。

また、被害者のデバイス上のさまざまなサービスを停止する機能も追加されました。採取した Yashma のサンプルを解析した結果に基づけば、更新されたマルウェアが標的とするサービスは次のとおりです。

- アンチウイルス(AV)ソリューション

- Vault サービス

- バックアップサービス

- ストレージサービス

- リモートデスクトップサービス

サービス名 |

製品 |

BackupExecAgentBrowser |

Veritas Open Exchange |

BackupExecDiveciMediaService |

Veritas |

BackupExecJobEngine |

Veritas |

BackupExecManagementService |

Veritas |

vss |

ボリュームシャドウコピー |

Sql |

構造化照会言語 (SQL) |

svc$ |

|

memtas |

MailEnable |

sophos |

Sophos |

Veeam |

Veeam Software |

backup |

名前に backup を含む任意のサービスにマッチ |

GxVss |

Commvault |

GxBlr |

Commvault |

GxFWD |

Commvault |

GxCVD |

Commvault |

GxCIMgr |

Commvault |

DefWatch |

ノートン アンチウイルス |

ccEvtMgr |

ノートン アンチウイルス |

SavRoam |

Symantec AntiVirus |

RTVscan |

Symantec Internet Security |

QBFCService |

QuickBooks |

Intuit.QuickBooks.FCS |

QuickBooks |

YooBackup |

Wooxo Yoo Backup |

YooIT |

Wooxo Yoo Backup |

zhudongfangyu |

360 Safe Guard |

sophos |

Sophos |

stc_raw_agent |

StorageCraft Volume Snapshot |

VSNAPVSS |

StorageCraft Volume Snapshot |

QBCFMonitorService |

Intuit Quickbooks |

VeeamTransportSvc |

Veeam Software |

VeeamDeploymentService |

Veeam Software |

VeeamNFSSvc |

Veeam Software |

veeam |

Veeam Software |

PDVFSService |

Veritas |

BackupExecVSSProvider |

Veritas |

BackupExecAgentAccelerator |

Veritas |

BackupExecRPCService |

Veritas |

AcrSch2Svc |

Acronis |

AcronisAgent |

Acronis |

CASAD2DWebSvc |

ArcServe |

CAARCUpdateSvc |

ArcServe |

TeamViewer |

TeamView |

まとめ

Chaos(および後の Yashma)は昨年の 1 年間で急速に開発が進み、進化を遂げ、2022 年半ばには最新版の「Yashma」(Chaos v6.0)が出回るまでになっています。

Chaos は、.NET でコンパイルされたランサムウェアのかなり初歩的な試みとして始まったものの、実際はファイル破壊ツールあるいはワイパーとして機能するものでした。その後、本格的なランサムウェアに進化し、バージョンアップのたびに機能や特徴が増えていきました。

Chaos/Yashma の危険性を押し上げている要因には、その柔軟性と広く入手可能であることが挙げられます。初めはマルウェアビルダーとして販売と配布が行われ、購入すれば Onyx の背後にいる脅威グループの行動を模倣し、独自のランサムウェア株を開発してターゲットを選別できます。

これにより、マルウェアビルダーで作成したサンプルごとに侵入の痕跡(IOC)が変化するため、Chaos がもとになったランサムウェア攻撃を追跡することは極めて困難になります。さらに初心者でも、ダークウェブのフォーラムやサードパーティーのマルウェアリポジトリでリリースやリークへのリンクを見つけ、Chaos/Yashma を利用して悪意のある活動を行うことが可能になります。

被害を受けているのは ?

この 1 年間、Chaos の亜種が出回っており、複数の脅威アクターに使用されているようです。

多くの場合、Onyx (Chaos v4.0 ベース)が使用され、最近の攻撃では、米国に拠点を置く次のサービスや産業が被害を受けています。

- 緊急サービス

- 医療

- 金融

- 建築

- 農業

被害軽減のためのヒント

Choas/Yashma の被害者にならないためには、次のことを行う必要があります。

- データ破壊、ファイル喪失、ファイル破壊に備えて最新のバックアップをとる。

- ランサムウェアに関する事業継続計画を実行に移せるよう準備しておく。

- 疑わしいリンクやファイルを避け、それを報告する。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule Mal_Win32_ChaosRansomware_2022 strings: //Ransom Hex //Shadow Copy Delete condition: //PE File // Must be less than // Must have exact import hash //Number of sections //These Strings

} ____________________________________________________________________________________________ import "pe" rule Mal_Win32_Onyx_Strain_Chaos_Ransomware_2022 strings: condition: //PE File //Directories //All strings } ____________________________________________________________________________________________

rule Mal_Win32_Chaos_Builder_Ransomware_2022 strings: $s0 = "1qw0ll8p9m8uezhqhyd" ascii wide $s1 = "Chaos Ransomware Builder" ascii wide $s2 = "payloadFutureName" ascii wide $s3 = "read_it.txt" ascii wide $s4 = "encryptedFileExtension" ascii wide

$x0 = "1098576" ascii wide $x1 = "2197152" ascii wide condition: //PE File uint16(0) == 0x5a4d and

//All strings ((all of ($s*)) and (1 of ($x*)))

|

セキュリティ侵害インジケータ(IOC)

付加されたファイル拡張子:

レジストリの追加:

ミューテックス:

投下されたファイル:

Chaos 2.0+

Chaos 3.0+

Chaos 4.0+

Chaos 5.0+

|

参照資料:

- https://medium.com/s2wblog/anatomy-of-chaos-ransomware-builder-and-its-origin-feat-open-source-hidden-tear-ransomware-ffd5937d005f

- https://www.trendmicro.com/en_us/research/21/h/chaos-ransomware-a-dangerous-proof-of-concept.html

BlackBerry によるサポート

もしYashmaのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。

https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp

・FaceBook(日本語): https://www.facebook.com/watch/BlackBerryJPsec/

・Twitter(日本語): https://twitter.com/BlackBerryJPsec

・ LinkedIn: https://www.linkedin.com/company/blackberry/

・Youtube(日本語): https://www.youtube.com/channel/UCT2VHYwfUVC4V0AnkVZ2QIg/videos