原文のブログはこちらからご覧いただけます。

この結果は、ソフトウェアサプライチェーンのセキュリティ脆弱性に対処することについて、米国の規制と法律上の関心が高まる中で得られたものです。また、民間部門も明らかに関心を寄せています。調査回答者の 72% は、政府がオープンソースソフトウェアの監視を強め、サイバー保護を強化することを求めています。

本記事ではここから、今回の主な調査結果をさらに見ていきます。この調査は調査会社の Coleman Parkes 社が BlackBerry のために 2022 年 10 月に実施したもので、北米(米国およびカナダ)、英国、オーストラリアの IT 意思決定者とサイバーセキュリティの専門家 1,500 人からの回答に基づいています。

サプライチェーンのサイバーセキュリティに関する驚きの調査結果

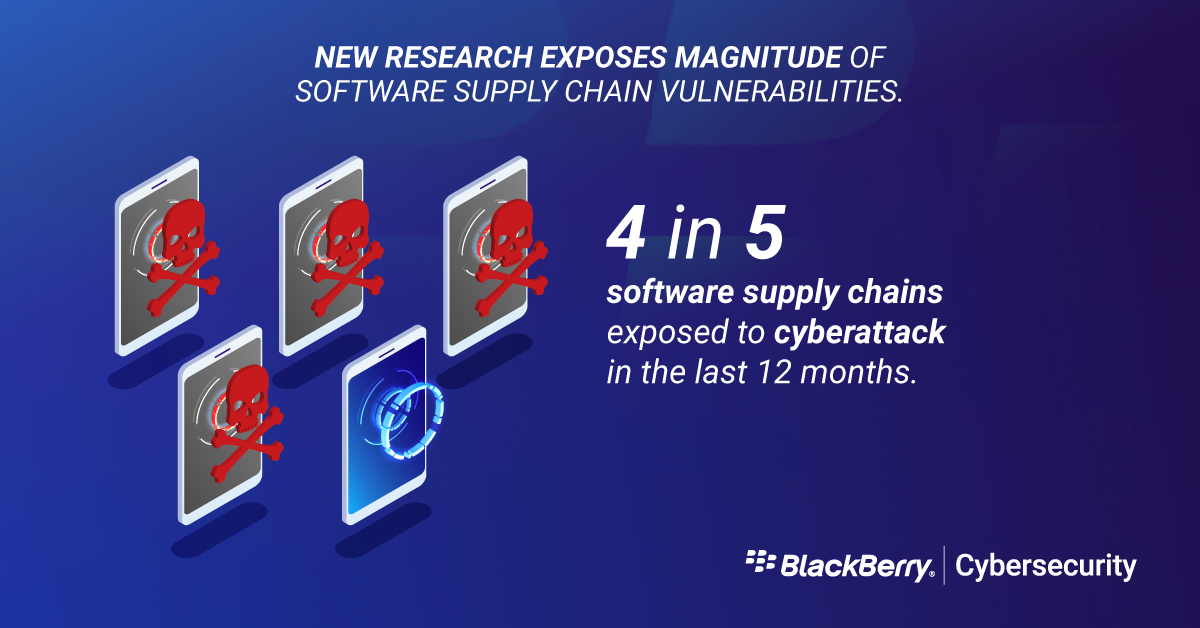

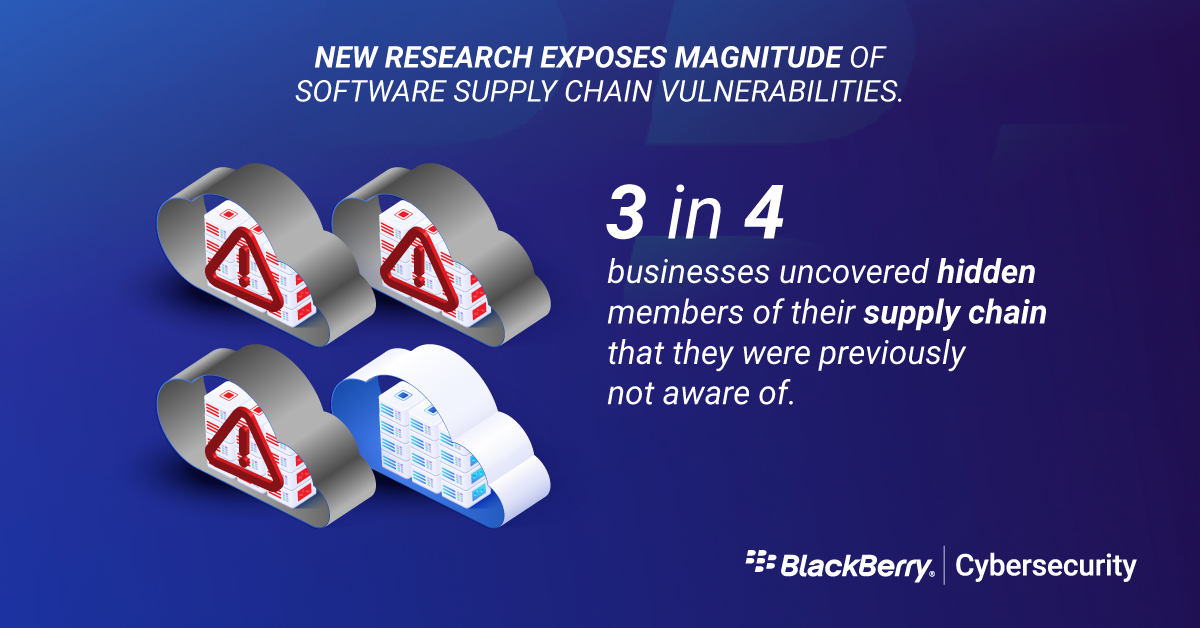

組織とそのリーダーたちは、データの暗号化やアイデンティティアクセス管理(IAM)、セキュアな特権アクセス管理(PAM)フレームワークを厳格に使用している場合でさえも、サイバー攻撃からソフトウェアサプライチェーンを保護する上で重大な課題に直面しています。回答者の 4 分の 3 以上(77%)は、パートナー企業の全体でこれらの措置を講じているにもかかわらず、過去 12 か月間にソフトウェアサプライチェーンでそれまで見たことのない関係者(重要なセキュリティ基準の遵守を監視されていない事業体)を発見したと答えています。

BlackBerry の製品セキュリティ担当副社長である Christine Gadsby は、本日のサミットで次のように述べています。「ほとんどの企業は、ソフトウェアサプライチェーンのパートナー企業が少なくとも自社と同じ強度のポリシーを導入していると確信しています。しかし、細部を把握できていないというその事実こそが、サイバー犯罪者に悪用される脆弱性を生み出しているのです。」

Gadsby はさらにこう語ります。「未確認のコンポーネントが存在し、ソフトウェアサプライチェーンが可視化できていない状況では、潜在的な脆弱性を含んだ死角が生まれます。その結果、データや知的財産の損失、業務上のダウンタイム、財務や評判への影響を通じて、1 社だけでなく複数の企業全体に大きな損害が生じる恐れがあります。企業がソフトウェアサプライチェーンのサイバーセキュリティを監視して管理する上では、単に信頼だけを頼りにすることはできません。」

サプライチェーンのセキュリティにおける障壁

この調査では、組織は平均して四半期ごとに、自社のソフトウェア環境に対する何らかの棚卸しを実施していることがわかりました。しかし、この頻度を増やして対象範囲を広げる上ではさまざまな障壁が存在します。その上位 2 項目は、「適切なスキルを備えたメンバーの不足(54%)」と「可視性の制限(44%)」です。

そのほか、回答者の 71% は、サプライチェーンに存在するソフトウェアライブラリの棚卸し機能を改善するツールがあるとよいと答えています。これは、脆弱性の影響を受ける恐れのあるソフトウェアに対する可視性が向上するためです。

ソフトウェアサプライチェーンにおけるセキュリティ侵害の影響

この調査では、ソフトウェアサプライチェーンが侵害された場合の影響と、それに関するインシデント対応についても、IT およびセキュリティのリーダーに回答を求めています。

回答者は、ソフトウェアサプライチェーンへの攻撃後に次のような事態を経験したと答えています。

- 重大な業務上の混乱(59%)

- データの損失(58%)

- 評判への影響(52%)

- 最長 1 か月にわたる復旧期間(90%)

インシデント対応に関しては、回答者の 62% が、侵害発生時にはコミュニケーションのスピードが何より重要であると答えています。また 63% が、社内のセキュリティ関係者や外部のパートナーに連絡を取るために、統合的なイベント管理システムを導入したいと答えています。BlackBerry が最近公開した「インシデント対応における 13 の大罪」シリーズでも解説したように、侵害発生時には脅威アクターにメッセージを読まれる可能性があるため、安全な帯域外コミュニケーションを準備しておくことが重要です。

サプライチェーンのサイバーセキュリティ改善に向けて

ソフトウェアサプライチェーンのセキュリティは、2020 年に発生した SolarWinds 社の侵害事例で脚光を浴び、その後ホワイトハウスの大統領令(EO)14028 でさらに注目を集めました。2021 年 5 月に発令されたこの大統領令は、各省庁がサプライチェーンを通じて取得、展開、使用、管理するソフトウェアとサービス(しばしばオープンソースのソフトウェアコンポーネントが含まれる)がもたらすリスクに着目しています。サプライチェーン全体でソフトウェアのリスクを軽減することは、この文書の要となる目標の 1 つとなっています。

ソフトウェアサプライチェーンの保護に向けた道のりは険しいように思えるかもしれませんが、Gadsby はその始め方を次のように説明しています。「まずは経営幹部レベルと対話を行い、理解と承認を得ることです。これは大統領令 14028 を実現する鍵となります。つまり、違いを説明できるようにすることが重要です。」

Gadsby はまた、その説明にはコンプライアンスに準拠したソフトウェア調達の必要性を伝えることも含まれると指摘し、次のように述べています。「必要なのは証明であり、成果物です。ソフトウェアサプライヤーは、どの製品が大統領令の対象になるかを決定する必要があります。しかし、何が対象になるかをどうやって決めるのでしょうか。また、誰がソフトウェア部品表を取得することになるのでしょうか。その部品表をどのように作成し、どのように管理すればよいのでしょうか。」

さらなる詳細については、Christine Gadsby によるセッション「What You Need to Know About Security in the Software Supply Chain(ソフトウェアサプライチェーンのセキュリティについて知っておくべきこと)」のオンデマンド配信をご覧ください。

.png)