BlackByte ランサムウェアの亜種は、2021 年夏に初めて確認されました。その後も新たな亜種が多数出現しており、ここ数か月の間にも最新の亜種の活動が確認されています。BlackByte は実績の多い RaaS(Ransomware-as-a-Service)マルウェアであり、ますます普及しつつある二重脅迫の手法を採用しています。この種の攻撃では、脅威アクターが被害者のデータを抜き出した上で暗号化します。これにより、攻撃者が被害者に身代金の支払いを要求する際に、要求が満たされなければ潜在的な機密データをダークウェブ上で公開または販売すると脅すことができるため、攻撃者がさらなる力を得ることになります。

さらに、最新の BlackByte を操る攻撃者は、暗号化に先立って被害者のデータを窃取するために、「ExByte」と呼ばれるカスタムの抜き出しツールを使用していることが確認されています。抜き出しが完了すると、窃取されたファイルはクラウドストレージサービス Mega にアップロードされます。

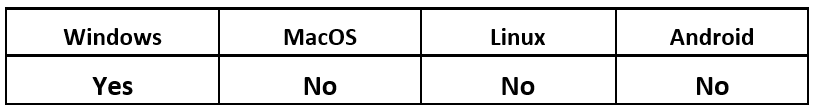

オペレーティングシステム

リスクと影響

技術的解析

当初、BlackByte のサンプルは C 言語で記述されていました。しかし、最近の亜種はそれほど一般的ではない Go 言語でファイルが記述されるようになっており、中には両方のプログラミング言語が併用されている場合もあります。実際に確認されたサンプルのほとんどは UPX でパックされており、新たな亜種の多くはカスタムの UPX パッカーでパックされています。なお、UPX はいくつかの実行形式に対応した無料の実行可能ファイル用パッカーです。

通常、このマルウェアは死神のアイコンを使用しており、そのキャラクターの衣装には BlackByte の頭文字を表す「BB」の文字が書かれています。

図 1 - BlackByte マルウェアが使用する「死神」のアイコン

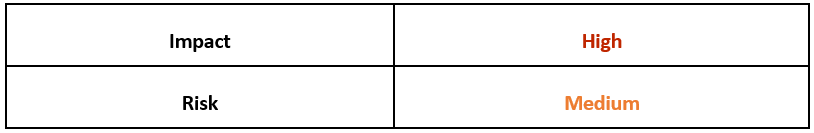

マルウェアを正規のものに見せかけ、被害者のシステム上で検知を逃れるために、このファイルには正規のプログラムと同様の製品説明が記載されています。BlackBerry の脅威リサーチャーがこの報告のために解析したサンプルでは、マルウェアは Amazon 社のファイルを装っていました。

図 2 - 正規のプログラムを装うマルウェア

システムチェック

このランサムウェアは、実行時に被害者のシステムの言語を以下の言語 ID と比較します。このいずれかに一致した場合、マルウェアは暗号化処理を実施せずに終了します。

言語 |

言語コード |

アルメニア語 |

1067 |

アゼルバイジャン語 |

2092 |

ベラルーシ語 |

1059 |

カザフ語 |

1087 |

ロシア語 |

1049 |

タジク語 |

1064 |

ウズベク語 |

2115 |

ウクライナ語 |

1058 |

ジョージア語 |

1079 |

トルクメン語 |

1090 |

マルウェアはさらに、マルウェア解析ツールに関連する以下の DLL モジュールのリストもチェックします。モジュールが存在する場合はマルウェアが直ちに終了し、暗号化は実施されません。これはおそらく、BlackByte がマルウェア研究者の検知を逃れるために行われています。

DLL 名 |

説明 |

DBGHELP.DLL |

Windows Dbg |

SbieDll.dll |

Sandboxie |

SxIn.dll |

Qihu 360 |

Sf2.dll |

Avast |

snxhl.dll |

Avast |

cmdvrt32.dll |

Comodo |

アクセスと永続化

このランサムウェアは、ユーザーによる復旧作業を妨げるため、実行時にボリュームシャドウコピーとシステムバックアップを削除します。この処理は、「cmd.exe」で以下のコマンドを実行することによって行われます。

| “cmd.exe /c start vssadmin.exe Delete Shadows /All /Quiet vssadmin Resize ShadowStorage /For=K: /On=K: /MaxSize=401MB” |

さらに、BlackByte は以下に示すコマンドを実行し、タスクマネージャーとリソースモニターを削除した上で、Windows Defender サービスを停止させます。

cmd /c del C:\Windows\System32\Taskmgr.exe /f /q & del C:\Windows\System32\resmon.exe /f/q& [System.Text.Encoding]::Unicode.GetString([System.Convert]::FromBase64String |

ファイルタイプ

BlackByte マルウェアは、以下のファイル拡張子を持つファイルは暗号化しません。

msilog |

dekthemepack |

nomedia |

exe |

ldf |

msu |

diagpkg |

lock |

cab |

log |

rtp |

icl |

theme |

msp |

ocx |

msi |

idx |

rom |

sys |

ani |

prf |

wpx |

386 |

themepack |

cpl |

diagcfg |

msstyles |

adv |

bin |

icns |

msc |

mod |

mpa |

scr |

ics |

drv |

key |

com |

cur |

ico |

hlp |

diagcab |

dll |

spl |

cmd |

hta |

nls |

shs |

暗号化

BlackByte が実行されると、.PNG ファイルをホストするハードコード済みの URL への接続が試行されます。このファイルは画像ファイル(今回は「spider.png」)を装っていますが、中にはランサムウェアの暗号化処理で使用する生の暗号鍵が含まれています。マルウェアがこの鍵を含んだファイルのダウンロードに失敗した場合は、プロセスがクラッシュするため、暗号化は実施されません。

暗号化処理が開始されると、マルウェアは標的マシンのドライブを列挙し始めます。各ファイルは共通鍵暗号方式の AES で暗号化され、ここで上記の .PNG ファイルから取得した生の鍵が使用されます。ファイルが正常に暗号化されると、末尾に拡張子「.Blackbyte」が付加されます。

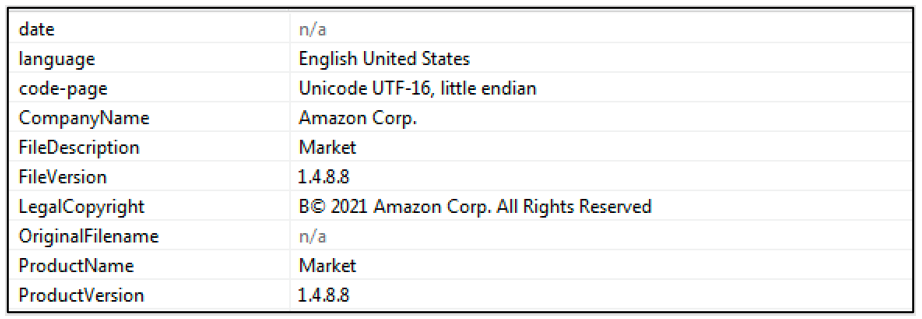

脅迫状

暗号化を終えると、マルウェアは「BlackByte_restoremyfiles.txt」というファイルをデスクトップにドロップし、被害者が置かれた状況を明らかにします。この脅迫状には、被害者がファイルを復元する方法についての案内が記載されているほか、サードパーティの復号ツールを使用しないよう警告がなされています。

図 3 - 暗号化後に被害者のデスクトップにドロップされる脅迫状

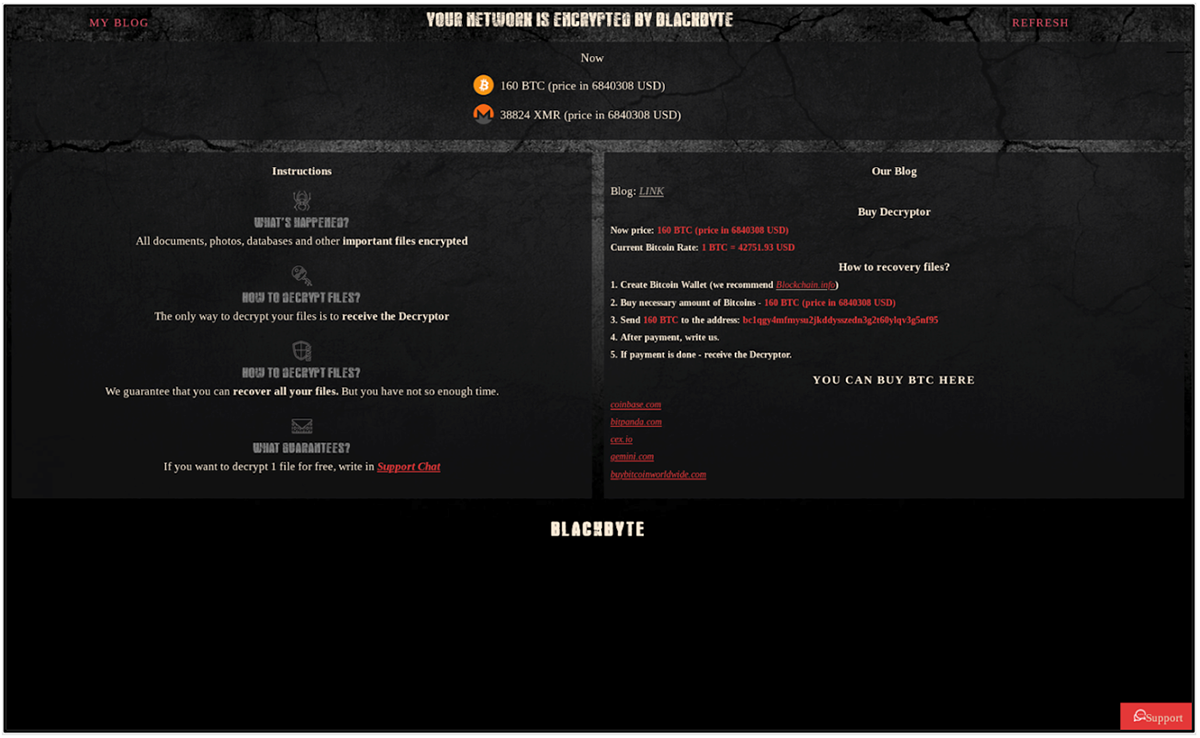

この脅迫状の中で、攻撃者は被害者に対し、ある URL と「チャット」用のアクセスキーを提供しています。この URL は Tor ブラウザー経由でアクセス可能で、被害者がここにアクセスすると、図 4 に示す交渉用のポータルサイトが表示されます。この Web ページには、被害者が身代金を支払う方法と、(建前としては)ファイルを取り戻す方法についての詳細な案内が記載されています。

図 4 - 被害者が攻撃者に連絡し、ファイルを復旧するための交渉用 Web サイト

ExByte

最近になり、BlackByte が「ExByte」と呼ばれるカスタムの抜き出しツールを使用している事例が確認されました。このツールは Go 言語で記述されています。

ExByte は実行後に一連のチェック処理を実施し、自身がサンドボックス環境や仮想環境で実行されているかどうかを確認します。これは、ツールの解析を試みる研究者を妨害するために行われており、「IsDebuggerPresent」と「CheckRemoteDebuggerPresent」の API を呼び出すことで実施されています。続いて、ExByte は標的のマシン上で以下のいずれかのプログラムが実行されているかどうかを確認します。

- x64dbg

- x32dbg

- OLLYDBG

- WinDbg

- The Interactive Disassembler

- Immunity Debugger - [CPU]

- MegaDumper 1.0 by CodeCracker / SnD

- Import Reconstructor

さらに、アンチウイルス(AV)やサンドボックスに関する以下の DLL ファイルの存在も確認します。

- avghooka.dll

- avghookx.dll

- sxin.dll

- sf2.dll

- sbiedll.dll

- snxhk.dll

- cmdvrt32.dll

- cmdvrt64.dll

- wpespy.dll

- vmcheck.dll

- pstorec.dll

- dir_watch.dll

- api_log.dll

- dbghelp.dll

自身がサンドボックス環境で実行されていないことがわかると、マルウェアは窃取対象のファイルを求めて被害者のマシンを列挙し始めます。収集されたすべてのファイルは「AppData/dummy」ディレクトリのフォルダーに保存され、クラウドストレージサービス Mega のアカウントにアップロードされます。なお、このアカウントの認証情報はマルウェアにハードコードされています。

まとめ

1 年余り前の出現以来、BlackByte にはさまざまなアップデートが施されており、ここ数か月の間もその勢いが衰える気配はありません。カスタムの抜き出しツールが作成されていることからも、このマルウェアが今なお進化を続けていることがわかります。BlackByte を背後で操る脅威アクターが、今後数か月、あるいは数年にわたって大企業への攻撃と脅迫を続けたとしても、驚くには当たらないでしょう。

主な標的

BlackByte がこれまでに実施した攻撃としては、主に米国を拠点とするインフラを狙ったランサムウェアが確認されています。現在のところ、最も大規模な攻撃は NFL 49ers に対して行われています。しかし、このマルウェアファミリーは今後も成長を続けることが予想されるため、今後もこうした標的だけが狙われると想定するのは甘い考えであり、すべての組織が警戒を続ける必要があると言えるでしょう。

被害軽減のためのヒント

今回報告した攻撃の影響を軽減するために実施できることとして、以下の対策が挙げられます。

- ネットワーク上のすべてのホストに AV ソフトウェアをインストールし、定期的に更新する

- 受信メールに含まれるハイパーリンクを無効化する

- パスワードで保護された機密データのコピーを定期的に作成し、オンラインとオフライン両方のストレージデバイスに保管する仕組みを確保する

- アカウントやサービスへのログイン時に多要素認証(MFA)を実施する(MITRE D3FEND™ 手法 D3-MFA)

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" condition: //Imphash pe.sections[0].name contains "UPX0" and

rule BlackByte_Unpacked { strings: condition: //All Strings |

侵入の痕跡(IOC)

1df11bc19aa52b623bdf15380e3fded56d8eb6fb7b53a2240779864b1a6474ad – BlackByte 94ce428f04f35e434dc9bd81e17fe506d8f81fe51ea40fca530f1f2ef00e2881 – アンパックされた BlackByte 0097b8722c8c0840e8c1a4dd579438344b3e6b4d630d17b0bbe9c55159f43142 – ExByte Hxxp://13.107[.]4.50/spider.png – 生の暗号鍵のダウンロードリンク |

参照資料

BlackBerry によるサポート

もしマルウェアなどの脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品をご利用でなくとも問題ありません。

BlackBerry のインシデント対応チームは、ランサムウェアや APT 攻撃の事例など、さまざまなインシデントの対応/封じ込めサービスの運用に専念する、ワールドクラスのコンサルタントで構成されています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。下記からお問い合わせください。

.png)